Tấn công Deface là gì? Cách nhận biết website bị Deface và khắc phục

Đã kiểm duyệt nội dung

Đánh giá

Tấn công deface là hình thức tấn công mạng nhằm thay đổi giao diện hoặc nội dung hiển thị trên website mà không có sự cho phép của quản trị viên. Việc hiểu rõ loại hình tấn công này giúp người quản trị website chủ động phòng ngừa và bảo vệ dữ liệu trước các mối đe dọa tiềm ẩn. Trong bài viết này, mình sẽ cùng bạn tìm hiểu chi tiết về khái niệm deface, cách thức hoạt động và các biện pháp phòng tránh hiệu quả.

Những điểm chính

- Khái niệm tấn công deface: Hiểu được deface là gì, mục đích của loại hình tấn công này và tác hại trực tiếp đến website.

- Nguyên nhân website bị deface: Nắm rõ các lỗ hổng thường bị khai thác để tấn công giao diện website, từ đó nâng cao ý thức bảo mật trong quá trình vận hành.

- Các dấu hiệu nhận biết website bị deface: Biết cách phát hiện sớm các bất thường về nội dung, hình ảnh hoặc liên kết trên website để kịp thời xử lý.

- Giải pháp phòng ngừa tấn công deface: Áp dụng các biện pháp kỹ thuật và quy trình bảo mật để ngăn chặn tấn công ngay từ gốc.

- Hướng dẫn khắc phục website bị deface: Biết cách xử lý khi gặp sự cố, từ khắc phục tạm thời đến phân tích nguyên nhân và phục hồi toàn bộ hệ thống.

- Biết thêm Vietnix là nhà cung cấp dịch vụ lưu trữ tốc độ cao: Lựa chọn nền tảng lưu trữ ổn định và bảo mật giúp giảm thiểu nguy cơ website bị tấn công.

- Câu hỏi thường gặp: Giải đáp những thắc mắc phổ biến về tấn công deface và cách bảo vệ website hiệu quả.

Tấn công Deface là gì?

Tấn công Deface là kiểu tấn công có mục đích làm thay đổi giao diện của các website. Đây là kỹ thuật tấn công của các hacker chuyên bẻ khóa hệ thống. Để thực hiện được điều này, các tin tặc sẽ xâm nhập vào máy chủ của website và thay thế trang web đã được host bằng trang web riêng của chúng.

Thông thường, các hacker sẽ sử dụng phương pháp SQL Injection giành quyền đăng nhập admin để thực hiện kiểu tấn công này. Trong hầu hết các trường hợp, việc thực hiện kỹ thuật này sẽ chỉ ra các lỗ hổng trong việc duy trì bảo mật máy chủ của quản trị viên và nó là vô hại. Song vẫn có những trường hợp, các hacker sử dụng Deface như một cách để che đậy những hành vi nguy hiểm khác mà chúng thực hiện trên máy đối tượng như cài cắm các mã độc, xóa các file từ máy chủ,…

Điển hình của kiểu tấn công Deface bạn có thể đã nghe qua như vụ tấn công của tin tặc Trung Quốc vào hệ thống thông tin sân bay Tân Sơn Nhất làm thay đổi toàn bộ màn hình hiển thị và phát thanh, gây hoang mang và ảnh hưởng đến các chuyến bay của hành khách. Hay vụ tấn công của hacker trẻ Bùi Minh Trí vào website của bộ giáo dục gây ra những xôn xao dư luận năm 2007.

Để giảm thiểu nguy cơ bị tấn công deface – hình thức tấn công thay đổi giao diện website trái phép – việc sử dụng hạ tầng lưu trữ an toàn và ổn định là điều tối quan trọng. VPS Linux tại Vietnix là lựa chọn lý tưởng cho những website cần mức bảo mật cao và khả năng kiểm soát toàn diện. Với hệ thống VPS sử dụng 100% SSD tốc độ cao, giúp website hoạt động mượt mà và tránh bị xâm nhập qua các lỗ hổng phổ biến. Người dùng có toàn quyền cài đặt, cấu hình firewall, cập nhật hệ điều hành và chủ động triển khai các giải pháp bảo mật theo nhu cầu. Đây là giải pháp phù hợp cho các doanh nghiệp, lập trình viên và tổ chức cần môi trường máy chủ riêng biệt, đáng tin cậy.

Hạ tầng máy chủ an toàn tuyệt đối

KHÁM PHÁ dịch vụ vps tại vietnix ngay!

Bắt đầu với VPS Vietnix ngay hôm nay để tối ưu hiệu suất vận hành và kiểm soát toàn diện hạ tầng số của bạn!

Khám phá dịch vụ VPS ngay!Tại sao website bị tấn công Deface?

Có rất nhiều nguyên nhân dẫn đến website bị tấn công Deface. Lý do chủ yếu là việc xây dựng hệ thống vẫn còn tồn tại những lỗ hổng bảo mật khiến kẻ tấn công có thể xâm nhập và khai thác chúng.

Kẻ tấn công có thể thực hiện các kỹ thuật upload file lên server (bypass upload fckeditor), giành quyền đăng nhập dưới vai trò quản trị viên hệ thống (phương pháp SQL Injection), thậm chí ngay cả đối với các website an toàn nhưng nếu có hosting website khác cùng tồn tại trên một server bị tấn công (local attack).

Các trường hợp dễ bị các cuộc tấn công Deface khai thác thành công như:

- Việc đặt mật khẩu đơn giản, không đủ mạnh để bảo mật, thiếu cơ chế chống brute force, hacker dễ dàng dùng các công cụ dò password để phát hiện ra mật khẩu đăng nhập vào hệ thống.

- Thiết lập các module, plugin, extension,… thuộc các mã nguồn mở (thường gặp ở WordPress, website joomla,…).

- Mật khẩu bị lộ.

Các trường hợp website bị tấn công Deface

Như đã nói ở trên, việc website bị tấn công Deface có thể do nhiều nguyên nhân khác nhau liên quan đến các lỗ hổng bảo mật hệ thống. Các trường hợp website có thể bị tấn công Deface phải kể đến như sau:

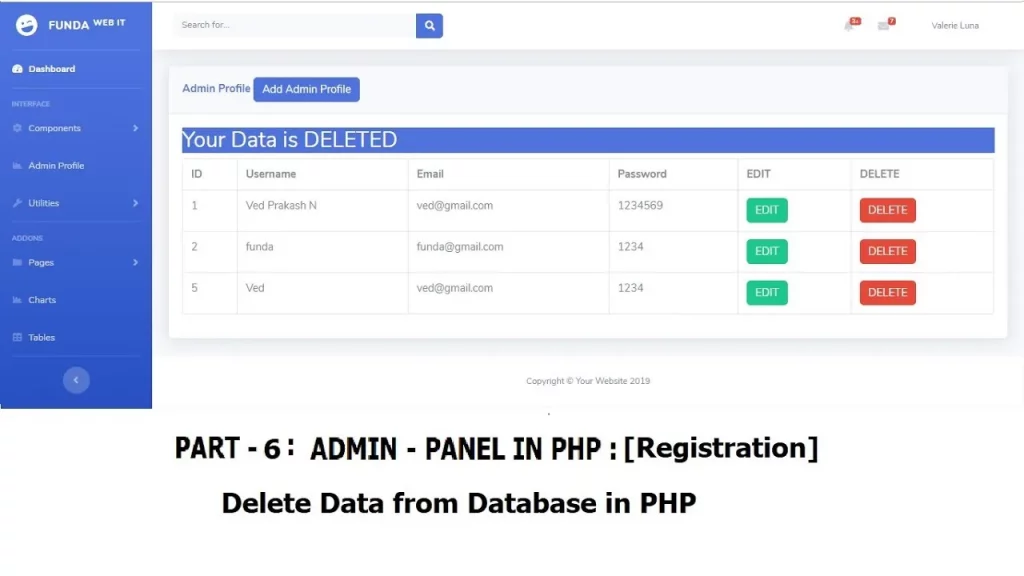

1. Lỗi SQL Injection

Lỗi SQL Injection là một kỹ thuật khá phổ biến mà kẻ tấn công khai thác dựa trên các lỗ hổng hệ thống về các câu truy vấn trên website. Kẻ tấn công lợi dụng các lỗ hổng trong các kênh đầu vào của trang web để tiêm (inject) và thực thi các câu lệnh truy vấn bất hợp pháp. Kẻ tân công có thể thực hiện các thao tác như delete, insert, update,… trên cơ sở dữ liệu để chiếm quyền admin hệ thống và truy cập vào cơ sở dữ liệu máy chủ.

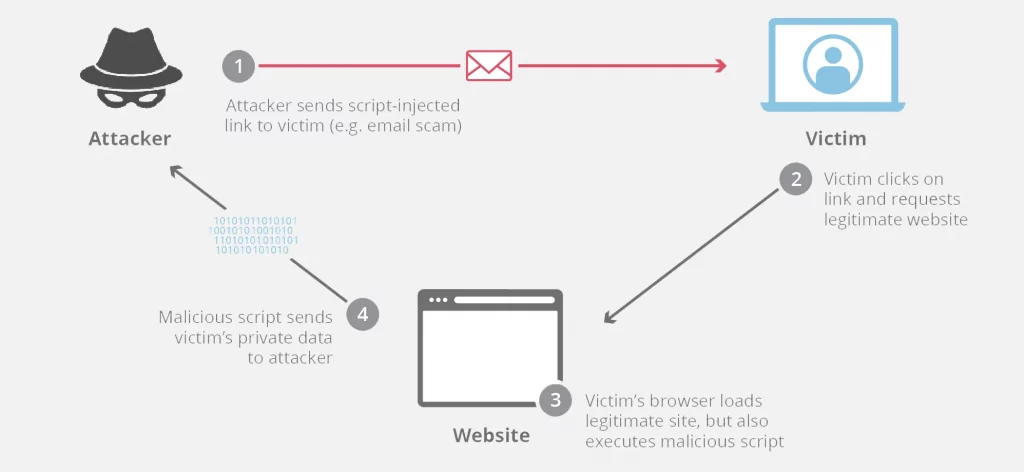

2. Lỗi Cross Site Scripting (XSS)

Lỗ hổng XSS cho phép kẻ tấn công chèn những đoạn mã độc, thường là JavaScript, HTML vào trang web và các script này sẽ thực thi đối với trình duyệt phía người dùng. Ở đây chính người dùng là đối tượng bị ảnh hưởng chứ không phải website. Mã độc được gửi đến các trình duyệt người dùng sẽ thực thi và gửi về cho kẻ tấn công những thông tin của người dùng thông qua các kênh mà hacker đã định sẵn.

3. Lỗ hổng Remote File Include

Lỗ hổng này cho phép kẻ tấn công sử dụng các tệp tin được lưu trữ từ xa để include và thực thi trên máy chủ mục tiêu. Thông thường hacker sẽ dùng RFI để chạy mã độc trên cả máy chủ và máy người dùng nhằm đánh cắp tạm thời session token, dữ liệu người dùng hoặc tải lên các webshell, mã độc để xâm hại toàn hệ thống.

Các website dùng PHP có nguy cơ cao bị ảnh hưởng bởi các cuộc tấn công này do chúng sử dụng số lượng lớn lệnh include và thiết lập server mặc định.

4. Lỗ hổng bảo mật Local file inclusion

Lỗ hổng này tồn tại trong quá trình include file cục bộ trên server. Lỗ đổng này dễ bị khai thác khi input người dùng chứa đường dẫn đến file bắt buộc phải include. Nếu không có cơ chế kiểm tra đầu vào này, hacker có thể can thiệp bằng cách dùng các tên file mặc định có chèn các ký tự đặc biệt “/”, “./”, “-” và truy cập trái phép chúng, từ đó nhận các thông tin trả về chứa tệp tin nhạy cảm.

5. Không cập nhật phiên bản, mật khẩu yếu

Bằng kỹ thuật brute force, kể tấn công có thể dễ dàng dò password admin đối với các mật khẩu hệ thống yếu, không đủ độ dài, không có ký tự đặc biệt. Các module, plugin, extension phiên bản cũ thường dễ dính các lỗi bảo mật (các CVE đã công bố) hay các website dùng mã nguồn mở như Joomla hay WordPress đều có thể bị tấn công Deface.

Cách nhận biết website bị tấn công Deface

Thông thường, mục tiêu tấn công của tin tặc sử dụng kỹ thuật Deface thường là các trang web mặc định như index.php, index.html, home.html, default.html,… Đối với trường hợp này, bạn chỉ cần xử lý các trang này thì website sẽ hoạt động trở lại bình thường.

Đối với những trường hợp kẻ tấn công không thay đổi các nội dung ở các trang nói trên, bạn sẽ rất khó để phát hiện ra có sự xâm nhập hệ thống. Các cảnh báo sẽ được đưa ra từ việc truy cập website hoặc từ bên nhà cung cấp hosting.

Cách phòng chống các cuộc tấn công giao diện Deface

Website càng có nhiều lỗ hổng bảo mật, kể tấn công càng có cơ hội lợi dụng tấn công. Để có thể phòng chống các cuộc tấn công Deface, bạn có thể thực hiện các biện pháp dưới đây.

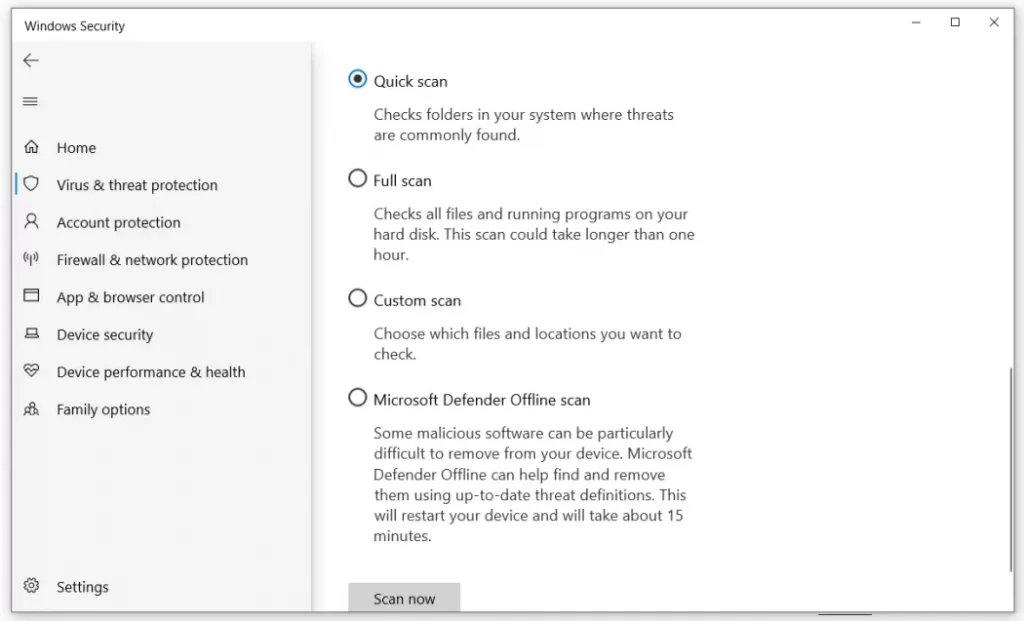

Quét mã nguồn website

Nếu bạn có vốn hiểu biết về công nghệ, bạn có thể tự kiểm tra các phần mềm độc hại trên website của mình. Quét mã nguồn website là cách làm hiệu quả để tránh việc bị tấn công Deface.

Bạn nên sở hữu quyền truy cập trình quản lý file do máy chủ tên miền cung cấp hoặc giao thức truyền file để kiểm tra trang web. Thực hiện tìm kiếm hai thuộc tính script và <iframe> để quét các URL. Các URL không tuân thủ thuộc tính này thì rất có thể chúng đã bị nhiễm mã độc.

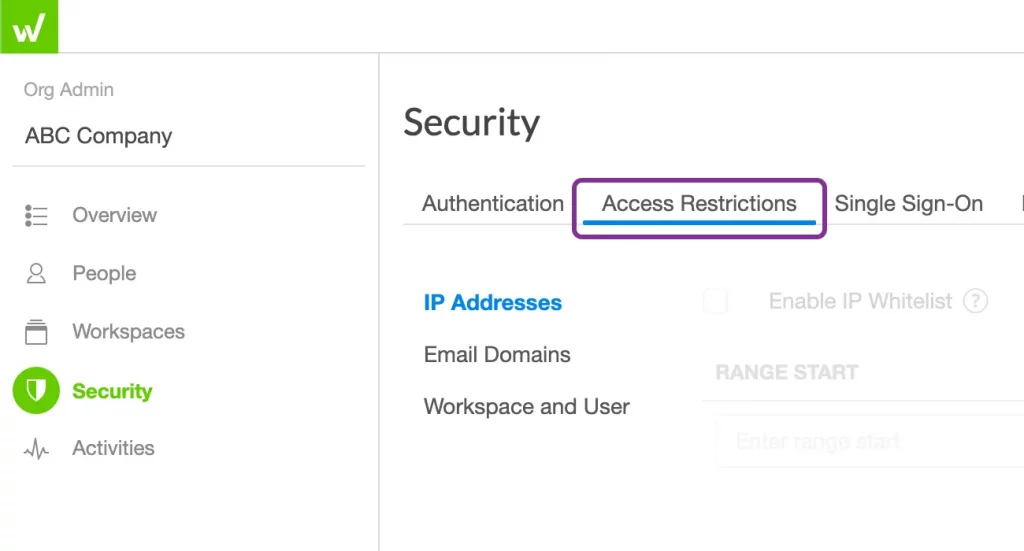

Thiết lập giới hạn truy cập

Việc cấp phép quá nhiều tài khoản admin website rất dễ mở ra cơ hội tấn công cho tin tặc vào các trang đăng nhập nhờ lợi dụng các lỗi gây ra bởi con người. Do đó bạn nên giới hạn số lượng tài khoản quyền quản trị và giới hạn quyền truy cập cho từng tài khoản.

Chọn plugin cẩn thận

Kẻ tấn công sẽ thường nhắm vào các mục tiêu dễ bị tấn công và có sức thu hút khi bị xảy ra các cuộc tấn công. Nghiên cứu cho thấy các website thường bị tấn công là các trang sử dụng kết hợp nhiều plugin và tính năng bổ sung. WordPress là trang web dễ bị tổn thương do có từ 6 đến 10 plugin dễ bị tấn công.

Trên cơ sở đó, để có thể chống các cuộc tấn công Deface, bạn nên cẩn thận trong việc chọn các plugin và ứng dụng. Hãy chắc chắn chỉ sử dụng các plugin có giá trị với website khi thực sự cần thiết. Hãy kiểm tra các add-on thường xuyên và gỡ cài đặt hoàn toàn các plugin, theme đã được hủy kích hoạt trong dashboard.

Các add-on không còn được sử dụng có thể bởi chúng đã lỗi thời. Các phần mềm lỗi thời thường là một trong những nguyên nhân chủ yếu dẫn đến bị tấn công do chúng có độ bảo mật kém, nhà sản xuất sẽ phát hành các phiên bản mới chứa bản vá lỗ hổng để thay thế chúng. Do đó hãy chú ý cập nhật ngay các plugin, theme, các file quan trọng ngay khi chúng có bản cập nhật mới nhất.

Cài đặt quét website tự động

Mặc dù bạn có khả năng tự kiểm tra website để loại bỏ các phần mềm độc hại, song cách làm thủ công chưa phải là hiệu quả và tối ưu nhất. Các trình quét website tự động rất quan trọng trong việc bảo trì và vận hành hệ thống website mà không tốn quá nhiều thời gian. Trình quét tự động sẽ giúp phát hiện các hoạt động bất thường diễn ra trên website, theo dõi cơ sở dữ liệu web, các lỗ hổng và có thể vá lỗ hổng khi cần thiết, loại bỏ các phần mềm độc hại khi chúng phát hiện ra.

Hướng dẫn khắc phục tấn công Deface

Nếu website của bạn có dấu hiệu bị tấn công Deface, hãy thực hiện các thao tác dưới đây để khôi phục lại website của mình.

Bước 1: Khắc phục tạm thời

Khi phát hiện website bị tấn công Deface, quản trị viên cần kiểm tra lại và xóa các tài khoản lạ trên hệ thống, đổi mật khẩu các tài khoản database, tài khoản quản trị, FTP, SSH, phpmyadmin,… Đồng thời, cần đưa ra thông báo “Hệ thống bảo trì hoặc hệ thống đang nâng cấp” để khách hàng được biết và tạm thời không truy cập, tránh làm ảnh hưởng đến hình ảnh, uy tín của doanh nghiệp, tổ chức.

Bước 2: Rà soát và xử lý

Tiếp theo, để biết được file nào đã bị sửa đổi, hãy so sánh lại với bản backup trước đó, sử dụng câu lệnh “# dif -qr” hoặc “#md5sum”. Khi đã xác định được file có vấn đề, bạn phải kiểm tra lại thật kỹ một lần nữa bằng các trình editor để tìm các hàm nguy hiểm sử dụng trong webshell. Chú ý kiểm tra database và phân tích tình trạng hiện tại.

Bước 3: Phân tích, xử lý thành phần độc hại

Sau khi nắm phân tích tình trạng và nắm được các file độc hại, bạn sử dụng các kỹ thuật để phân tích hành vi của các mã độc đó, khoanh vùng và theo dõi các kết nối đến server. Cuối cùng, tiến hành loại bỏ tiến trình, xóa file shell, xóa key khởi động để loại bỏ chúng khỏi server bị nhiễm.

Bước 4: Xác định và vá lỗ hổng

Khi đã phát hiện được website của mình có các lỗ hổng nào, hãy phối hợp với các bộ phận có chuyên môn để vá chúng, cập nhật các phiên bản mới nhất cho mã nguồn, các module, plugin.

Bước 5: Điều tra nguồn tấn công

Khi đã khắc phục được ảnh hưởng của cuộc tấn công Deface, hãy cố gắng truy tìm thông tin server điều khiển, địa chỉ đã thực hiện cuộc tấn công và gửi yêu cầu hỗ trợ điều tra từ các cơ quan chức năng đồng thời phát ra cảnh báo với các bên liên quan.

Bước 6: Đưa website hoạt động lại bình thường

Khi đã xử lý xong hậu quả của cuộc tấn công, bạn cần nhanh chóng đưa website trở lại hoạt động bình thường, tránh gây gián đoạn cho hoạt động của doanh nghiệp, tổ chức.

Trong quá trình vận hành website, cần phải theo dõi và backup dữ liệu thường xuyên, làm tốt công tác bảo mật tránh các sự cố không mong muốn xảy ra. Chi phí bỏ ra cho việc khôi phục website do các cuộc tấn công Deface sẽ cao hơn nhiều so với chi phí bỏ ra để ngăn chặn chúng. Do đó để tránh phải tốn kém quá nhiều chi phí cũng như tránh gây ảnh hưởng đến hình ảnh doanh nghiệp, hãy đầu tư cho các biện pháp bảo vệ website ngay từ ban đầu.

Vietnix – Nhà cung cấp dịch vụ lưu trữ tốc độ cao

Vietnix là nhà cung cấp dịch vụ VPS và hosting tốc độ cao, vận hành trên nền tảng hạ tầng hiện đại giúp tăng tốc độ truy xuất và nâng cao độ ổn định cho hệ thống. Ngoài ra, dịch vụ lưu trữ tại Vietnix còn có khả năng tùy chỉnh linh hoạt, giúp người dễ dàng cấu hình và quản trị máy chủ theo nhu cầu, thông qua giao diện thân thiện, dễ sử dụng. Bên cạnh đó, Vietnix còn hỗ trợ sao lưu tự động hàng tuần, giúp bảo vệ dữ liệu toàn diện và tăng cường an tâm trong quá trình vận hành. Liên hệ ngay!

Thông tin liên hệ:

- Hotline: 18001093

- Email: sales@vietnix.com.vn

- Địa chỉ: 265 Hồng Lạc, Phường Bảy Hiền, Thành phố Hồ Chí Minh

- Website: https://vietnix.vn/

Câu hỏi thường gặp

Hacker làm thế nào để tấn công deface một website?

Để có thể hack một website và thay đổi nội dung của nó, hacker có thể: Cưỡng đoạt các thông tin xác thực của quản trị viên web hay khai thác lỗ hổng trong các thành phần của trang web, ví dụ: thực hiện một SQL injection (SQLi) hay cross-site scripting (XSS). Cuối cùng là Lây nhiễm phần mềm độc hại vào thiết bị của quản trị viên.

Bảo mật trang web để chống tấn công deface là gì?

Bảo mật trang web là việc bảo vệ các trang web công khai của cá nhân hay tổ chức khỏi các cuộc tấn công mạng.

Lời kết

Trên đây là toàn bộ thông tin chi tiết để giúp bạn hiểu rõ tấn công Deface là gì cũng như cách để phòng chống và khắc phục hậu quả chúng gây ra. Hy vọng bài viết trên đây sẽ mang đến cho bạn thêm kinh nghiệm để vận hành và quản lý website hiệu quả, an toàn nhất. Cảm ơn bạn đã theo dõi!

THEO DÕI VÀ CẬP NHẬT CHỦ ĐỀ BẠN QUAN TÂM

Đăng ký ngay để nhận những thông tin mới nhất từ blog của chúng tôi. Đừng bỏ lỡ cơ hội truy cập kiến thức và tin tức hàng ngày