Tấn công mạng là gì? Các loại tấn công mạng, ví dụ và biện pháp phòng chống toàn diện

Đã kiểm duyệt nội dung

Đánh giá

Tấn công mạng là hành vi xâm nhập trái phép vào hệ thống máy tính, mạng hoặc thiết bị kỹ thuật số với mục đích gây hại, đánh cắp dữ liệu hoặc phá hoại hoạt động. Trong kỷ nguyên số, tấn công mạng là một mối đe dọa thường trực đối với cá nhân và tổ chức. Bài viết này sẽ đi sâu vào định nghĩa tấn công mạng là gì, khám phá các loại hình tấn công phổ biến, cung cấp ví dụ minh họa cụ thể và đề xuất các biện pháp phòng chống toàn diện để bảo vệ bạn và doanh nghiệp khỏi những nguy cơ tiềm ẩn.

Những điểm chính

- Tổng quan về tấn công mạng: Hiểu được định nghĩa tấn công mạng là gì, hình thức và mục tiêu của tấn công mạng để có cái nhìn tổng quan về vấn đề.

- Các hình thức tấn công mạng phổ biến hiện nay: DoS và DDoS, Man-in-the-middle (MitM), Phishing attack, Drive-by download,…

- Ví dụ về tấn công mạng: Cung cấp các ví dụ thực tế để bạn hình dung rõ hơn về hậu quả của tấn công mạng và tầm quan trọng của việc phòng chống.

- Biện pháp phòng chống tấn công mạng: Cung cấp các biện pháp bảo mật cho người dùng cá nhân, doanh nghiệp, tổ chức và các kỹ thuật chuyên sâu.

- Trách nhiệm phòng ngừa và xử lý tình huống nguy hiểm: Nắm được các quy định của pháp luật về trách nhiệm trong việc đảm bảo an ninh mạng.

- Giới thiệu Vietnix: Biết được Vietnix cung cấp giải pháp Firewall Anti DDoS độc quyền.

- Câu hỏi thường gặp: Giải đáp các thắc mắc phổ biến về tấn công mạng, khủng bố mạng, tội phạm mạng, an ninh mạng,…

Tổng quan về Tấn công mạng

Tấn công mạng là gì?

Tấn công mạng (Cyber attack) là hành vi xâm nhập trái phép nào vào hệ thống máy tính, website, cơ sở dữ liệu, hạ tầng mạng hoặc thiết bị của cá nhân hay tổ chức thông qua Internet. Hành vi này nhằm mục đích bất hợp pháp như đánh cắp, sửa đổi, phá hủy dữ liệu, gây gián đoạn dịch vụ hoặc lợi dụng tài nguyên của nạn nhân cho các mục đích bất chính.

Có hai hình thức tấn công mạng phổ biến là Passive (thụ động) và Active (chủ động). Trong các cuộc tấn công thụ động, kẻ tấn công bí mật giành quyền truy cập vào mạng để theo dõi và đánh cắp thông tin mà không thực hiện bất kỳ thay đổi nào. Ngược lại, tấn công chủ động liên quan đến việc sửa đổi, mã hóa, phá hủy dữ liệu hoặc cố gắng giành quyền kiểm soát hệ thống, gây ra những hậu quả nghiêm trọng hơn cho nạn nhân.

Việc hiểu rõ bản chất và mục tiêu của các cuộc tấn công mạng là bước đầu tiên quan trọng để xây dựng các biện pháp phòng chống hiệu quả.

Định nghĩa Tấn công mạng theo Luật An ninh mạng 2018

Theo khoản 8 Điều 2 Luật An ninh mạng năm 2018, tấn công mạng được định nghĩa là: “Hành vi sử dụng không gian mạng, công nghệ thông tin hoặc phương tiện điện tử để phá hoại, gây gián đoạn hoạt động của mạng viễn thông, mạng Internet, mạng máy tính, hệ thống thông tin, hệ thống xử lý và điều khiển thông tin, cơ sở dữ liệu, phương tiện điện tử.”

Các hành vi được xem là Tấn công mạng (Theo Luật An ninh mạng)

Theo khoản 1 Điều 19 Luật An ninh mạng 2018, các hành vi sau đây được xác định là tấn công mạng hoặc liên quan đến tấn công mạng:

- Phát tán chương trình tin học gây hại đến mạng viễn thông, Internet, mạng máy tính, hệ thống thông tin, cơ sở dữ liệu hoặc phương tiện điện tử nhằm gây thiệt hại hoặc phá hoại hệ thống.

- Gây cản trở, rối loạn, làm tê liệt hoặc gián đoạn hoạt động của hệ thống mạng và thiết bị điện tử, bao gồm việc ngăn chặn trái phép việc truyền đưa dữ liệu.

- Xâm nhập, làm tổn hại hoặc chiếm đoạt dữ liệu được lưu trữ hoặc truyền qua các hệ thống mạng, gây ảnh hưởng nghiêm trọng đến quyền riêng tư, bảo mật thông tin và hoạt động của tổ chức, cá nhân.

- Khai thác điểm yếu, lỗ hổng bảo mật để xâm nhập hệ thống, chiếm đoạt thông tin hoặc trục lợi bất chính từ hệ thống mạng.

- Sản xuất, mua bán, trao đổi hoặc tặng cho công cụ, thiết bị, phần mềm có khả năng tấn công hệ thống mạng để sử dụng vào mục đích vi phạm pháp luật.

- Các hành vi khác làm ảnh hưởng đến hoạt động bình thường, an toàn và ổn định của hệ thống mạng, cơ sở dữ liệu và thiết bị điện tử.

Đối tượng phổ biến bị tấn công mạng

Các cuộc tấn công mạng có thể nhắm đến nhiều đối tượng khác nhau, từ cá nhân, doanh nghiệp, tổ chức phi chính phủ cho đến các cơ quan nhà nước và thậm chí là cả một quốc gia. Tuy nhiên, doanh nghiệp là nhóm đối tượng phổ biến nhất bị tin tặc nhắm đến do giá trị lớn của dữ liệu và khả năng thu lợi từ việc đánh cắp hoặc phá hoại thông tin.

Mục đích của Tấn công mạng

Mục đích của tấn công mạng rất đa dạng, thường là bất hợp pháp, bao gồm:

- Trục lợi: Đánh cắp thông tin tài chính, tống tiền doanh nghiệp, hiển thị quảng cáo trái phép.

- Cạnh tranh không lành mạnh: Tấn công đối thủ để chiếm lợi thế cạnh tranh.

- Chính trị – Tội phạm: Gây rối loạn, phá hoại hệ thống, đánh cắp thông tin nhạy cảm.

- Cá nhân: Thỏa mãn mục đích cá nhân như trả thù, phá hoại.

- Thử sức – Tò mò: Khám phá lỗ hổng bảo mật, thể hiện kỹ năng.

Hacker (Tin tặc) là ai?

Hacker (hay tin tặc) thường được hiểu là những người có kiến thức chuyên sâu về an ninh mạng, khoa học máy tính, mật mã và cơ sở dữ liệu. Trình độ của họ đôi khi vượt xa cả các kỹ sư công nghệ thông tin thông thường. Mặc dù thuật ngữ “tội phạm mạng” (cyber-crime) chính xác hơn để chỉ những kẻ tấn công mạng với mục đích bất hợp pháp, nhưng “hacker” lại là tên gọi phổ biến hơn.

Phân biệt Hacker mũ đen và Hacker mũ trắng

- Hacker mũ đen (Black-hat hacker): Là những hacker có mục đích xấu khi tấn công mạng, ví dụ như đánh cắp dữ liệu, phá hoại hệ thống, tống tiền,… Họ thường thực hiện các hành vi phạm pháp và gây thiệt hại nghiêm trọng cho cá nhân, tổ chức, và cả quốc gia.

- Hacker mũ trắng (White-hat hacker): Là những hacker có mục đích tốt, sử dụng kiến thức của mình để tìm kiếm và báo cáo lỗ hổng bảo mật cho các tổ chức. Họ đóng vai trò quan trọng trong việc nâng cao an ninh mạng, giúp các tổ chức phòng ngừa và khắc phục các điểm yếu trước khi bị hacker mũ đen khai thác.

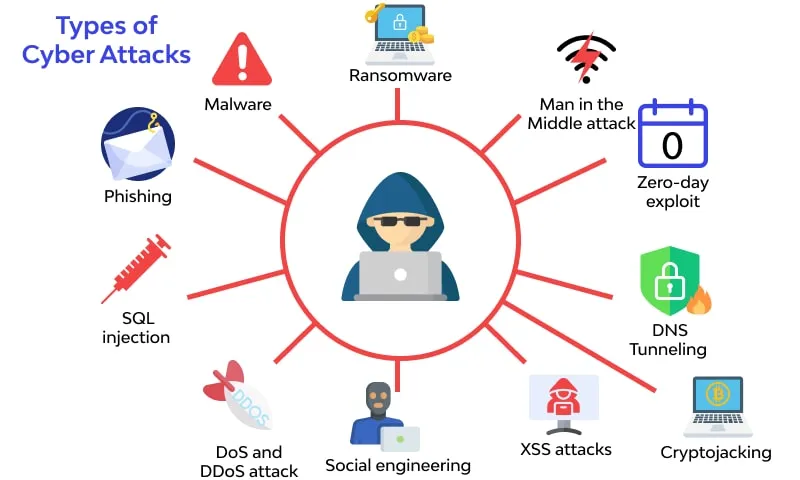

Các hình thức tấn công mạng phổ biến hiện nay

- Tấn công Từ chối dịch vụ (DoS) và Từ chối dịch vụ phân tán (DDoS)

- Tấn công trung gian (Man-in-the-middle – MitM)

- Tấn công giả mạo (Phishing attack)

- Tấn công Drive-by download

- Tấn công mật khẩu (Password attack)

- Tấn công Cơ sở dữ liệu (SQL injection)

- Tấn công Cross-site scripting (XSS)

- Tấn công nghe lén

- Tấn công bằng phần mềm độc hại (Malware Attack)

- Khai thác lỗ hổng Zero-day (Zero-day Attack)

- Các loại tấn công mạng khác

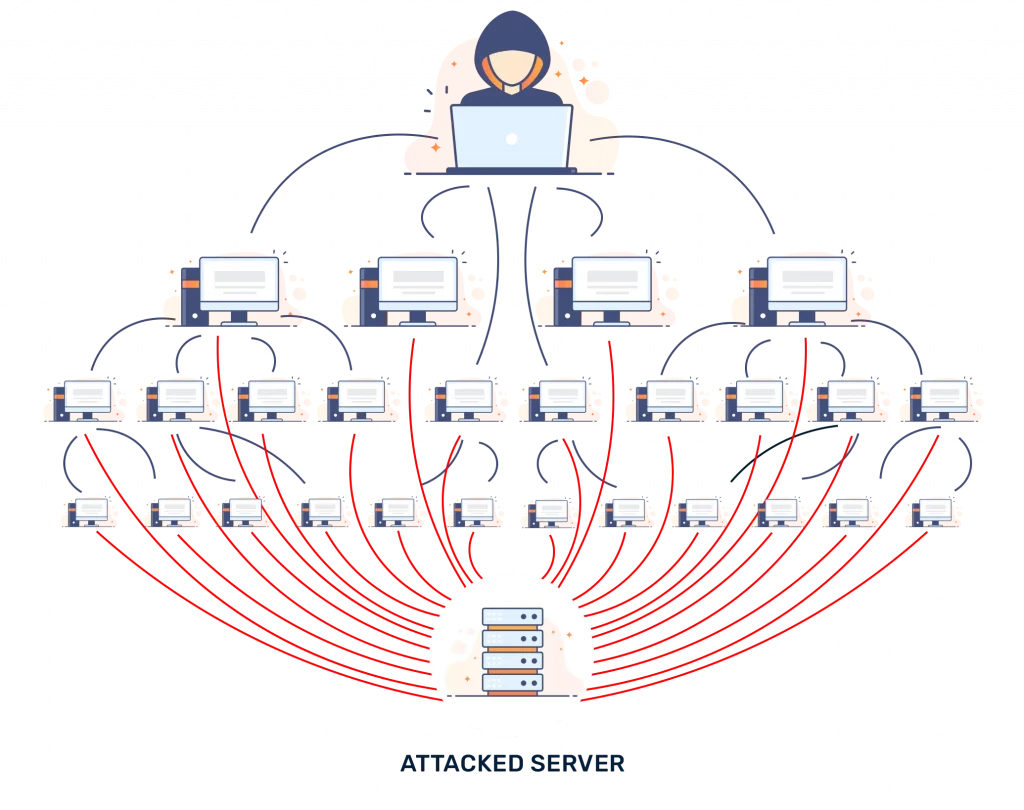

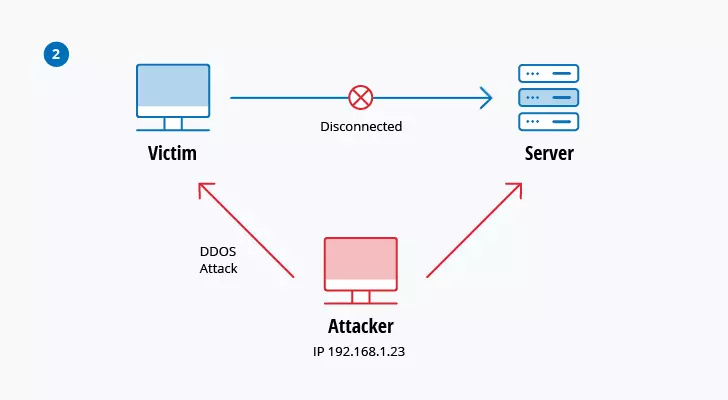

1. Tấn công Từ chối dịch vụ (DoS) và Từ chối dịch vụ phân tán (DDoS)

Một cuộc tấn công DDos sẽ chiếm đoạt tài nguyên (resource) của hệ thống khiến nó không thể phản hồi các yêu cầu dịch vụ. Cuộc tấn công DDoS cũng là một cuộc tấn công vào tài nguyên của hệ thống, nhưng nó được thực hiện từ một số lượng lớn các host khác mà bị nhiễm phần mềm độc hại do hacker kiểm soát.

Không giống như các cuộc tấn công mạng được tạo ra để cho phép kẻ tấn công có được quyền truy cập, DDoS không mang lại lợi ích trực tiếp cho kẻ tấn công. Đối với một số hacker, chỉ cần đạt được việc từ chối dịch vụ là đủ hài lòng. Tuy nhiên, nếu resource bị tấn công thuộc về một đối thủ cạnh tranh kinh doanh, thì lợi ích mang lại cho kẻ tấn công là không hề nhỏ. Một mục đích khác của tấn công DDoS có thể là đưa một hệ thống offline để có thể khởi chạy một loại tấn công khác. Điển hình là chiếm quyền điều khiển hijacking.

Có nhiều kiểu tấn công DoS và DDoS khác nhau, phổ biến nhất là tấn công TCP SYN flood, tấn công Teardrop, tấn công Smurf, tấn công ping-of-death và botnet.

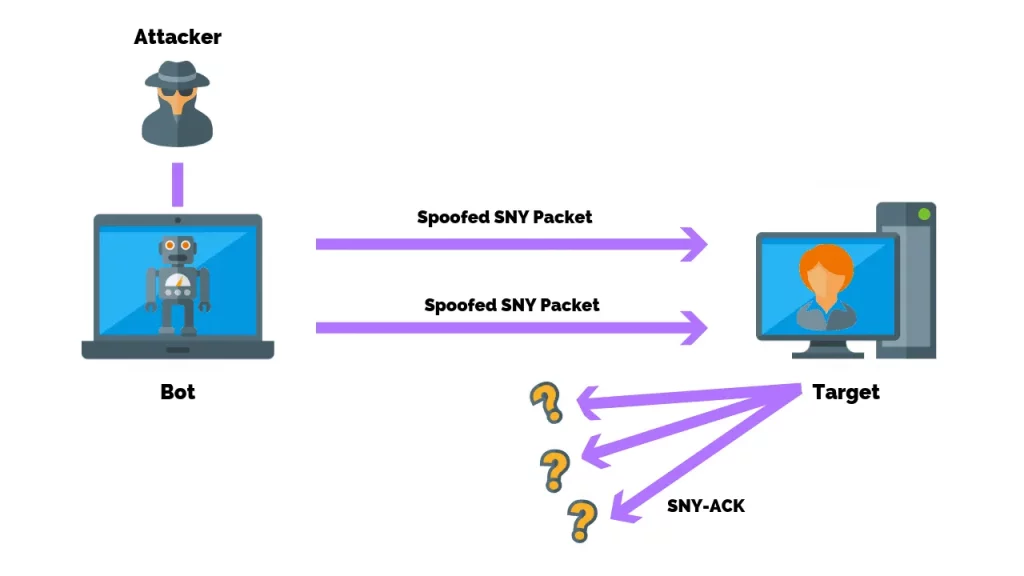

Tấn công TCP SYN flood

Trong cuộc tấn công này, hacker khai thác việc sử dụng bộ nhớ buffer trong quá trình handshake khởi tạo phiên bản TCP (Transmission Control Protocol). Hacker làm quá tải queue in-process của hệ thống mục tiêu với các yêu cầu kết nối, nhưng nó không phản hồi khi hệ thống mục tiêu trả lời các yêu cầu đó. Điều này khiến hệ thống mục tiêu hết thời gian chờ đợi phản hồi từ thiết bị của kẻ tấn công, điều này khiến hệ thống gặp sự cố hoặc không sử dụng được vì hàng đợi queue bị đầy.

Có một số biện pháp đối phó với cuộc tấn công TCP SYN flood:

- Đặt các server sau một firewall được định cấu hình để ngăn các gói SYN gửi đến.

- Tăng kích thước của queue kết nối và giảm thời gian chờ trên các kết nối đang mở.

Tấn công Teardrop

Cuộc tấn công mạng này làm cho các trường độ dài và độ lệch phân mảnh trong các gói Internet Protocol (IP) tuần tự chồng lên nhau trên host bị tấn công. Mặc dù hệ thống bị tấn công cố gắng tạo lại các gói trong quá trình này nhưng không thành công. Hệ thống mục tiêu sau đó trở nên nhầm lẫn và bị treo.

Nếu người dùng không có các bản vá (patch) để bảo vệ khỏi cuộc tấn công DDoS này, hãy vô hiệu hóa SMBv2 và chặn các cổng port 139 và 445.

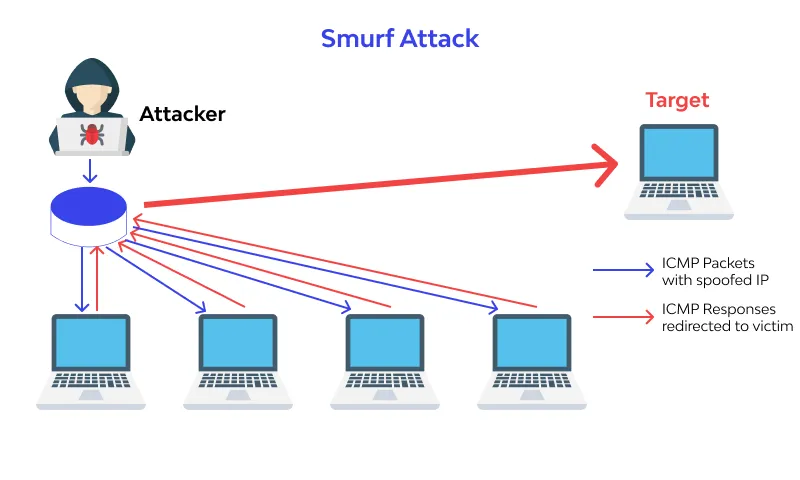

Tấn công Smurf

Cuộc tấn công này liên quan đến việc sử dụng giả mạo IP (IP spoofing) và ICMP để bão hòa lưu lượng truy cập vào mạng mục tiêu. Phương pháp tấn công này sử dụng các yêu cầu ICMP echo được nhắm mục tiêu vào các địa chỉ IP quảng bá broadcast. Các yêu cầu ICMP này bắt nguồn từ địa chỉ của “người dùng” giả mạo.

Ví dụ: nếu địa chỉ của người dùng dự định là 10.0.0.10, hacker sẽ giả mạo yêu cầu ICMP echo từ 10.0.0.10 đến địa chỉ quảng bá broadcast 10.255.255.255. Yêu cầu này sẽ chuyển đến tất cả các IP trong phạm vi, với tất cả các phản hồi sẽ quay trở lại 10.0.0.10, làm quá tải mạng. Quá trình này có thể lặp lại và có thể được tự động hóa nhằm tạo ra một lượng lớn tắc nghẽn mạng.

Để bảo vệ thiết bị của bạn khỏi cuộc tấn công mạng như thế này, bạn cần phải tắt các broadcast IP được phát trực tiếp tại các bộ định tuyến router. Điều này sẽ ngăn chặn yêu cầu broadcast ICMP echo trên các thiết bị mạng. Một tùy chọn khác là định cấu hình hệ thống cuối để ngăn chúng phản hồi các gói ICMP từ các địa chỉ broadcast.

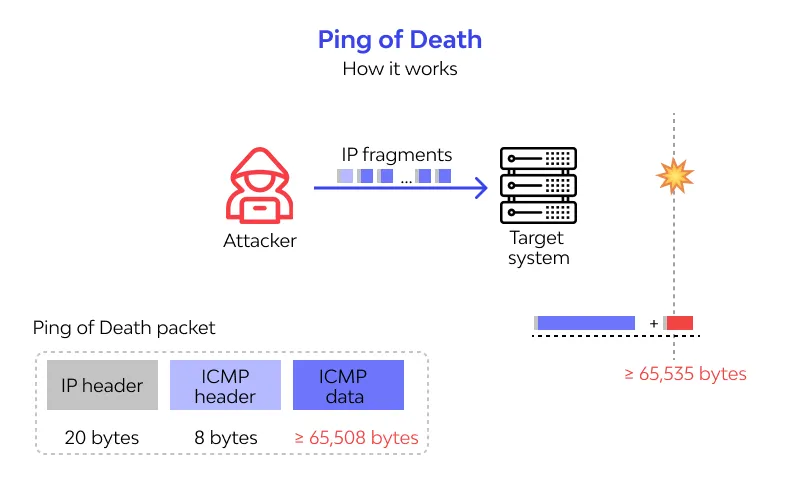

Tấn công Ping of death

Loại tấn công này sử dụng các gói IP để ping một hệ thống mục tiêu có kích thước IP tối đa là 65,535 byte. Các gói IP có kích thước này không được cho phép, vì vậy hacker sẽ phân mảnh gói IP. Khi hệ thống mục tiêu tập hợp lại gói tin, nó có thể bị quá tải bộ đệm và các sự cố khác.

Các cuộc tấn công ping of death có thể bị chặn bằng cách sử dụng một firewall để kiểm tra các gói IP bị phân mảnh (fragmented) về kích thước tối đa.

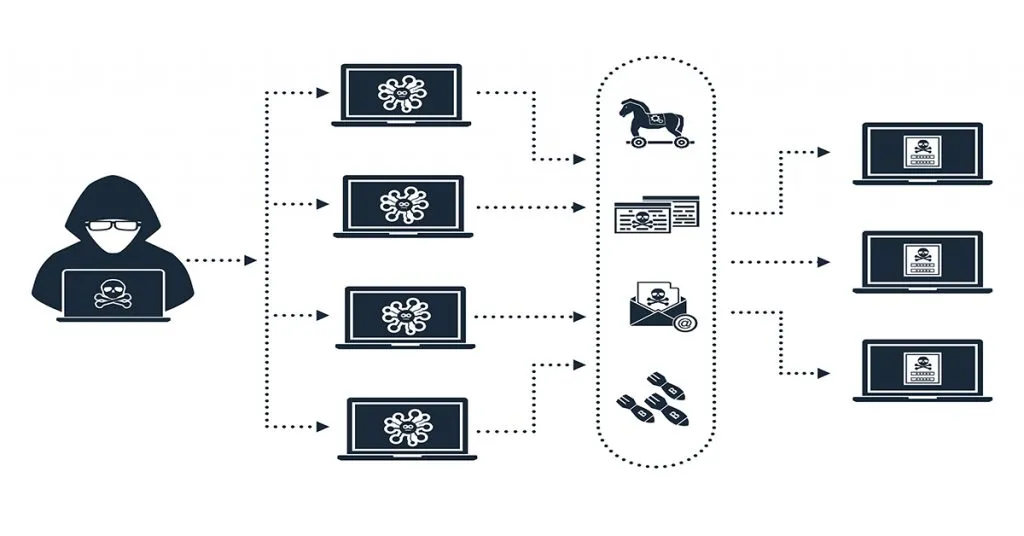

Botnets

Botnet là hàng triệu hệ thống bị nhiễm phần mềm độc hại dưới sự kiểm soát của hacker để thực hiện các cuộc tấn công DDoS. Các bot hoặc hệ thống zombie này được sử dụng để thực hiện các cuộc tấn công chống lại hệ thống mục tiêu, thường làm quá tải băng thông bandwidth và khả năng xử lý của hệ thống mục tiêu. Các cuộc tấn công DDoS này rất khó truy dấu vết vì các botnet nằm ở nhiều vị trí địa lý khác nhau.

Botnet có thể được giảm thiểu bằng cách:

- Lọc RFC3704, nơi mà sẽ từ chối lưu lượng truy cập từ các địa chỉ giả mạo (spoof) và giúp đảm bảo rằng lưu lượng truy cập có thể truy dấu đến đúng mạng nguồn của nó. Ví dụ, bộ lọc RFC3704 sẽ để các gói từ địa chỉ danh sách bogon.

- Bộ lọc black hole, làm giảm lưu lượng truy cập không mong muốn trước khi nó đi vào mạng được bảo vệ. Khi một cuộc tấn công DDoS được phát hiện, máy chủ BGP (Border Gateway Protocol) sẽ gửi các bản cập nhật routing đến các bộ định tuyến router ISP để chúng định tuyến tất cả lưu lượng truy cập đến các server người dùng và sử dụng interface null0 ở bước tiếp theo.

Để đối phó với các nguy cơ từ tấn công DDoS ngày càng tinh vi, việc trang bị một giải pháp bảo mật chuyên nghiệp là cần thiết. Dịch vụ Firewall Anti DDoS độc quyền của Vietnix cung cấp khả năng bảo vệ toàn diện, giúp giảm thiểu tác động của các cuộc tấn công DDoS và đảm bảo hoạt động ổn định cho hệ thống của bạn. Liên hệ ngày với Vietnix để được tư vấn chi tiết.

2. Tấn công trung gian (Man-in-the-middle – MitM)

Một tấn công MitM xảy ra khi một hacker tự chèn vào giữa các giao tiếp của client và server. Dưới đây là một số kiểu tấn công man-in-the-middle phổ biến:

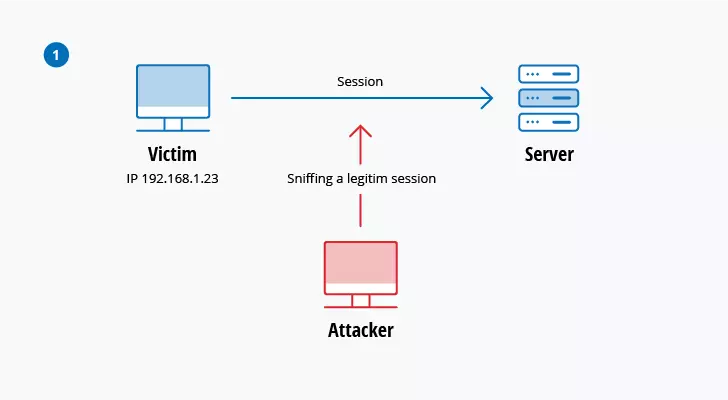

Session hijacking (chiếm quyền điều khiển)

Trong kiểu tấn công mạng MitM này, hacker chiếm quyền điều khiển một phiên bản giữa client và server mạng đáng tin cậy. Ví dụ, cuộc tấn công có thể diễn ra như thế này:

- Máy client kết nối với server.

- Máy tính của hacker giành được quyền kiểm soát máy client.

- Máy tính của hacker ngắt kết nối máy client khỏi server.

- Hacker thay thế địa chỉ IP của client bằng địa chỉ IP của chính nó và giả mạo sequence number của client.

- Máy tính của hacker tiếp tục trao đổi dữ liệu với server và lúc đó server tin rằng nó vẫn đang giao tiếp với máy client.

Giả mạo IP (IP Spoofing)

Giả mạo IP được hacker sử dụng để thuyết phục hệ thống rằng nó đang giao tiếp với một thực thể (entity) đáng tin cậy, đã biết và cung cấp cho hacker quyền truy cập vào hệ thống. Hacker sẽ gửi một gói với địa chỉ nguồn IP của một server đáng tin cậy, đã biết thay vì địa chỉ nguồn IP của chính nó tới một host mục tiêu. Host mục tiêu có thể chấp nhận gói tin đó và hành động theo nó.

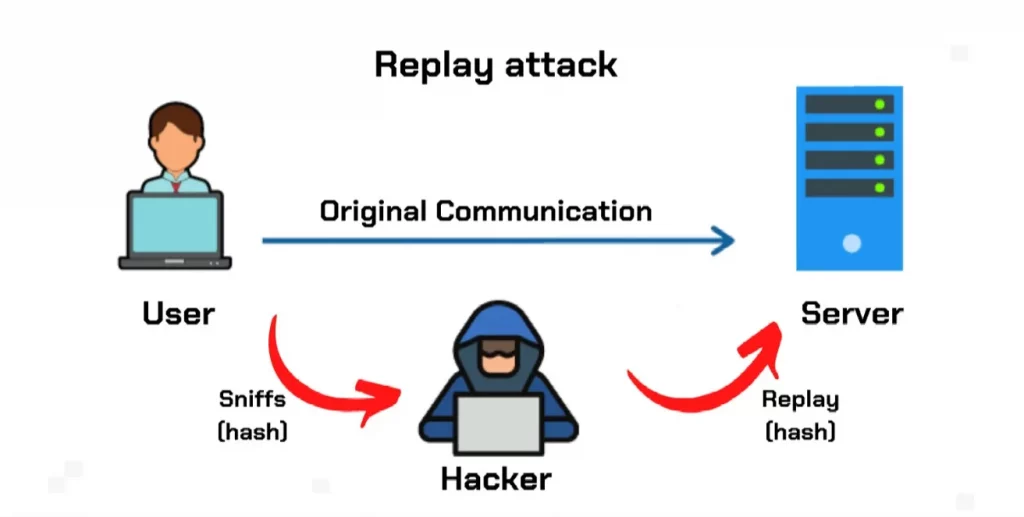

Replay

Một cuộc tấn công phát lại xảy ra khi hacker chặn và lưu các tin nhắn cũ. Sau đó cố gắng gửi chúng đi bằng cách mạo danh một trong những người tham gia. Loại này có thể được đối phó dễ dàng với việc giấu phiên bản thời gian hoặc số nonce (một số ngẫu nhiên hoặc một chuỗi thay đổi theo thời gian).

Hiện tại, không có công nghệ hoặc cấu hình duy nhất nào để ngăn chặn tất cả các cuộc tấn công MitM. Nói chung, việc mã hóa và chứng chỉ số SSL sẽ cung cấp biện pháp bảo vệ hiệu quả chống lại các cuộc tấn công MitM, đảm bảo cả tính bí mật và tính toàn vẹn của thông tin liên lạc. Nhưng một cuộc tấn công mạng man-in-the-middle có thể xâm nhập vào giữa các giao tiếp theo cách mà việc mã hóa cũng không giúp ích được gì.

Ví dụ: Hacker “A” chặn key public của người “P” và thay thế nó bằng key public của chính hacker “A”. Sau đó, bất kỳ ai muốn gửi một tin nhắn được mã hóa đến P bằng key public của P đều vô tình sử dụng key public của A. Do đó, A có thể đọc tin nhắn dành cho P và sau đó gửi tin nhắn đến P, được mã hóa trong key public thực của P và P sẽ không bao giờ nhận thấy rằng tin nhắn đã bị xâm phạm.

Ngoài ra, A cũng có thể sửa đổi tin nhắn trước khi gửi lại cho P. Như bạn thấy, P đang sử dụng việc mã hóa và nghĩ rằng thông tin của mình được bảo vệ nhưng không phải vậy, bởi vì đã bị tấn công mạng MitM.

Vì vậy, làm thế nào bạn có thể chắc chắn rằng key public của P thuộc về P chứ không thuộc về A? Chức năng cấp chứng chỉ và hash đã được tạo ra để giải quyết vấn đề này. Khi hacker P2 muốn gửi tin nhắn cho P, và P muốn chắc chắn rằng A sẽ không đọc hoặc sửa đổi tin nhắn mà thực sự đến từ P2, phương pháp sau phải được sử dụng:

- P2 tạo một key symmetric (đối xứng) và mã hóa nó bằng key public của P.

- P2 gửi key public đã mã hóa đến P.

- P2 tính toán một function hash của tin nhắn đó và ký điện tử vào nó.

- P2 mã hóa tin nhắn của chính mình bằng cách sử dụng key symmetric và gửi toàn bộ nội dung cho P.

- P có thể nhận được key symmetric từ P2 vì chỉ duy nhất P mới có private key để giải mã việc mã hóa đó.

- P, và chỉ P, có thể giải mã tin nhắn được mã hóa đối xứng vì P có key symmetric.

- P có thể xác minh rằng tin nhắn không bị thay đổi vì P có thể tính toán hash của tin nhắn đã nhận và so sánh nó với tin nhắn đã được ký điện tử.

- P cũng có thể tự chứng minh rằng P2 là người gửi vì chỉ P2 mới có thể ký vào hash để nó được xác minh bằng key public của P2.

3. Tấn công giả mạo (Phishing attack)

Tấn công giả mạo (Phishing attack) là hình thức tấn công mạng mạo danh cá nhân hoặc tổ chức uy tín nhằm chiếm đoạt lòng tin của người dùng, thường thông qua email. Mục tiêu của phishing là đánh cắp thông tin nhạy cảm như tài khoản ngân hàng, mật khẩu, hoặc lừa người dùng cài đặt phần mềm độc hại (malware).

Các kỹ thuật phishing phổ biến bao gồm:

- Giả mạo email: Email được thiết kế giống như email từ nguồn đáng tin cậy.

- Sao chép website: Tạo ra bản sao website hợp pháp để lừa người dùng nhập thông tin đăng nhập.

Một dạng phishing nguy hiểm là Spear phishing. Đây là tấn công mạng giả mạo có chủ đích, được thiết kế riêng cho từng mục tiêu cụ thể. Tin tặc sẽ nghiên cứu kỹ lưỡng đối tượng, từ hành vi, thông tin cá nhân đến mối quan hệ công việc, để tạo ra các thông điệp cá nhân hóa và cực kỳ thuyết phục. Những email này có thể chứa file đính kèm độc hại hoặc liên kết dẫn đến trang web giả mạo.

Vì được thiết kế tinh vi và có tính cá nhân hóa cao, spear phishing rất khó nhận biết và càng khó phòng tránh nếu người dùng không có kiến thức bảo mật tốt hoặc thiếu cảnh giác khi tương tác qua email.

>> Xem thêm: Phishing Email là gì? Hướng dẫn xác định, nhận biết một Email lừa đảo

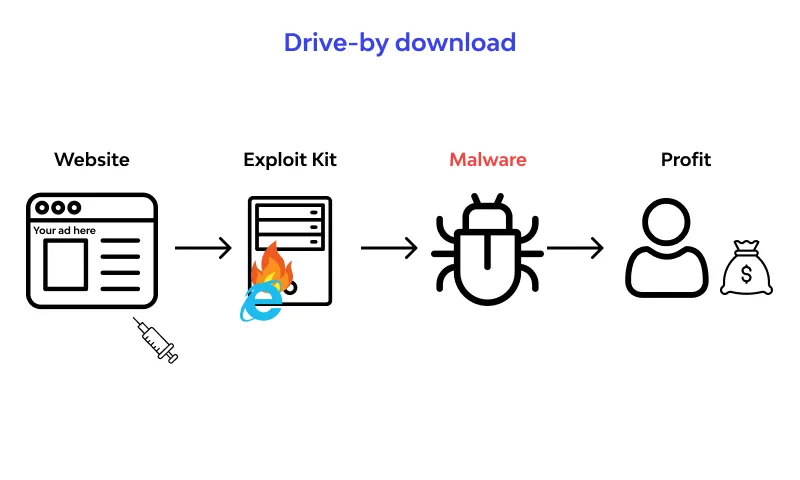

4. Tấn công Drive-by download

Drive-by download là một phương pháp phổ biến để phát tán malware. Hacker tìm kiếm các trang web không được bảo vệ và đặt một tập lệnh độc hại vào code HTTP hoặc PHP trên một trong các trang đó. Tập lệnh này có thể cài đặt malware trực tiếp vào máy tính của người nào mà truy cập trang web đó hoặc nó có thể hướng người dùng đến trang web do hacker kiểm soát.

Những Drive-by download có thể xảy ra khi truy cập trang web hoặc xem email hoặc cửa sổ pop-up. Không giống như nhiều loại tấn công an ninh mạng khác, drive-by không dựa vào người để làm bất kỳ điều gì chủ động kích hoạt cuộc tấn công, bạn không phải nhấp vào nút tải xuống hoặc mở file đính kèm email độc hại để bị nhiễm. Một Drive-by download có thể tận dụng lợi thế của ứng dụng, hệ điều hành hoặc trình duyệt web browser có lỗi bảo mật do cập nhật không thành công hoặc thiếu các bản cập nhật.

Để bảo vệ mình khỏi các cuộc tấn công mạng Drive-by download, bạn cần cập nhật trình duyệt browser và hệ điều hành của mình thường xuyên và tránh các trang web có thể chứa code độc hại. Bám sát các trang web bạn thường sử dụng. Hãy nhớ rằng ngay cả những trang web này cũng có thể bị tấn công. Đừng giữ quá nhiều chương trình và ứng dụng không cần thiết trên thiết bị của bạn. Bạn càng có nhiều plug-in, thì càng có nhiều lỗ hổng có thể bị khai thác bởi các cuộc tấn công Drive-by download.

5. Tấn công mật khẩu (Password attack)

Vì mật khẩu là cơ chế được sử dụng phổ biến nhất để xác thực user đăng nhập vào hệ thống thông tin, nên việc lấy mật khẩu là một phương pháp tấn công mạng phổ biến và hiệu quả. Bạn có thể truy cập mật khẩu của một người bằng cách nhìn xung quanh bàn làm việc của người đó, ‘‘ sniffing ’’ kết nối với mạng để lấy mật khẩu không được mã hóa, sử dụng kỹ thuật social engineering, giành quyền truy cập vào database.

Cách tiếp cận cuối cùng có thể được thực hiện theo cách ngẫu nhiên hoặc có hệ thống:

- Đoán mật khẩu có nghĩa là sử dụng cách tiếp cận ngẫu nhiên bằng cách thử các mật khẩu khác nhau và hy vọng rằng một bằng áp dụng một số logic như thử mật khẩu liên quan đến tên, chức danh, sở thích hoặc các mục tương tự của người đó.

- Trong một cuộc tấn công từ điển (dictonary attack), một từ điển các mật khẩu phổ biến được sử dụng để cố gắng giành quyền truy cập vào máy tính và mạng của user. Một cách tiếp cận là sao chép một file được mã hóa có chứa các mật khẩu, áp dụng cùng một mã hóa cho từ điển các mật khẩu thường được sử dụng và so sánh kết quả.

Để tự bảo vệ mình khỏi các cuộc tấn công từ điển hoặc brute-force, bạn cần thực hiện chính sách khóa tài khoản. Chính sách này sẽ khóa tài khoản sau một vài lần nhập mật khẩu không hợp lệ. Bạn có thể làm theo những account lockout best practices để cài đặt nó cho chính xác.

6. Tấn công Cơ sở dữ liệu (SQL injection)

SQL injection đã trở thành một vấn đề phổ biến với các trang web database-driven. Nó xảy ra khi một người dùng thực thi một truy vấn query SQL đến database thông qua dữ liệu input từ máy client đến server. Các lệnh SQL được chèn vào input data-plane (ví dụ: thay vì đăng nhập hoặc mật khẩu) để chạy các lệnh SQL được xác định trước.

Khai thác SQL Injection thành công có thể đọc dữ liệu nhạy cảm từ database, sửa đổi (chèn, cập nhật hoặc xóa) database, thực thi các hoạt động quản trị (chẳng hạn như tắt máy) trên database, khôi phục nội dung của một file nhất định và trong một số trường hợp, nó còn ra lệnh cho hệ điều hành.

Ví dụ: một form web trên một trang web có thể yêu cầu tên tài khoản của user và sau đó gửi nó đến database để lấy thông tin tài khoản được liên kết bằng cách sử dụng SQL động như sau:

“SELECT * FROM users WHERE account = ‘“ + userProvidedAccountNumber +”’;”Mặc dù điều này hoạt động đối với những user nhập đúng số tài khoản của họ, nhưng nó lại để lại một lỗ hổng cho những kẻ tấn công. Ví dụ: nếu ai đó quyết định cung cấp số tài khoản là “‘ or ‘1’ = ‘1’ ”, điều đó sẽ dẫn đến kết quả một chuỗi truy vấn là:

“SELECT * FROM users WHERE account = ‘’ or ‘1’ = ‘1’;”Vì ‘1’ = ‘1’ luôn đánh giá là TRUE, database sẽ trả về dữ liệu cho tất cả user thay vì chỉ một user duy nhất.

Lỗ hổng đối với kiểu tấn công mạng này phụ thuộc vào thực tế là SQL không phân biệt thực sự giữa các data plane và dữ liệu. Do đó, SQL injection chủ yếu hoạt động nếu một trang web sử dụng SQL động. Ngoài ra, SQL injection rất phổ biến với các ứng dụng PHP và ASP vì sự thịnh hành của các interface có chức năng cũ hơn. Các ứng dụng J2EE và ASP.NET ít có khả năng dễ dàng khai thác SQL injection vì bản chất của các interface lập trình sẵn có.

Để bảo vệ bạn khỏi các cuộc tấn công SQL injection, hãy áp dụng mô hình quyền truy cập ít đặc quyền nhất trong database của bạn. Bám sát các thủ tục được lưu trữ (đảm bảo rằng các thủ tục này không bao gồm bất kỳ SQL động nào) và các câu lệnh đã chuẩn bị (truy vấn được tham số hóa). Code được thực thi dựa trên database phải đủ mạnh để ngăn chặn các cuộc tấn công mạng như SQL Injection.

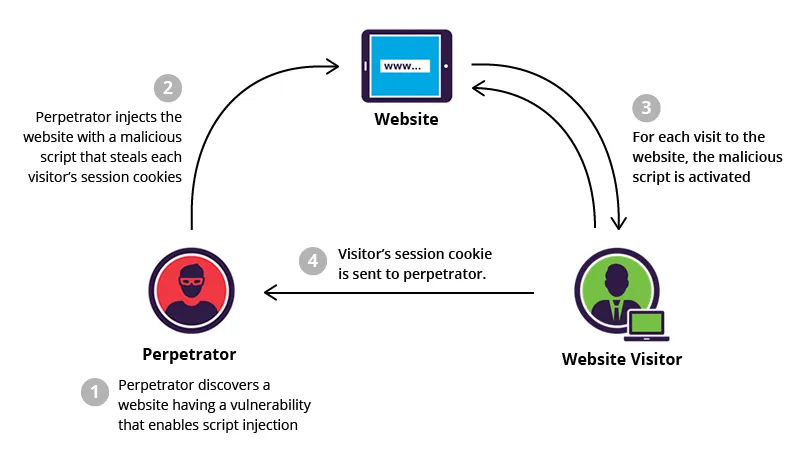

7. Tấn công Cross-site scripting (XSS)

Các cuộc tấn công mạng XSS sử dụng tài nguyên web của bên thứ ba để chạy các tập lệnh trong trình duyệt browser web hoặc ứng dụng liên quan tập lệnh. Cụ thể, kẻ tấn công tiêm nhiễm một payload chứa JavaScript độc hại vào database của trang web. Khi người dùng yêu cầu một trang từ trang web, trang web sẽ truyền trang, với payload của hacker là một phần của nội dung HTML, đến trình duyệt browser của người dùng, nơi thực thi tập lệnh độc hại.

Ví dụ: Nó có thể gửi cookie của người dùng đến server của hacker và hacker có thể trích xuất nó và sử dụng nó để chiếm quyền điều khiển phiên bản. Hậu quả nguy hiểm nhất xảy ra khi XSS được sử dụng để khai thác các lỗ hổng. Những lỗ hổng này có thể cho phép hacker không chỉ ăn cắp cookie mà còn ghi lại các lần gõ phím, chụp ảnh màn hình, khám phá và thu thập thông tin mạng cũng như truy cập và điều khiển từ xa máy của người dùng.

Mặc dù XSS có thể được tận dụng trong VBScript, ActiveX và Flash, nhưng thứ bị lạm dụng rộng rãi nhất là JavaScript – chủ yếu vì JavaScript được hỗ trợ rộng rãi trên web.

Để bảo vệ khỏi các cuộc tấn công XSS, các developer có thể filter dữ liệu input của người dùng trong một yêu cầu HTTP trước khi phản hồi lại. Đảm bảo tất cả dữ liệu được xác thực, lọc hoặc thoát ra trước khi gửi lại bất kỳ thứ gì cho người dùng, chẳng hạn như giá trị của các tham số truy vấn trong khi tìm kiếm. Chuyển đổi các ký tự đặc biệt như ?, &, /, <,> và dấu cách thành các ký tự tương đương được mã hóa HTML hoặc URL tương ứng. Cung cấp cho người dùng tùy chọn để tắt các tập lệnh phía máy client.

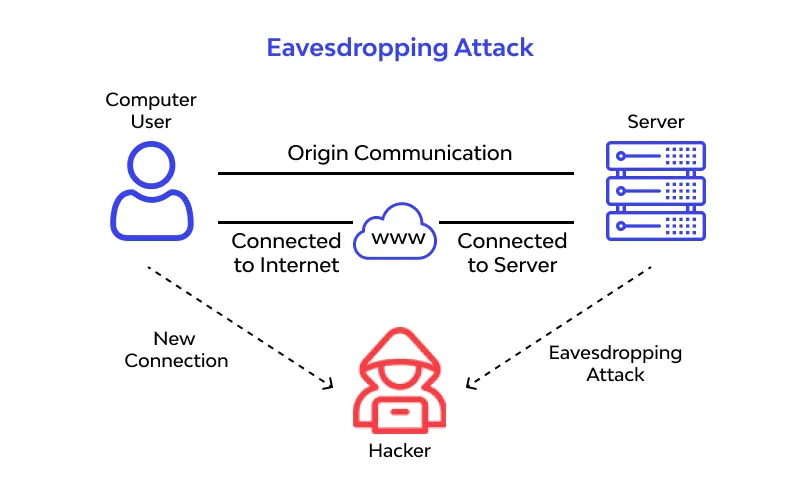

8. Tấn công nghe lén

Các cuộc tấn công nghe lén (Eavesdropping attack) xảy ra thông qua việc đánh chặn lưu lượng mạng. Bằng cách nghe trộm, hacker có thể lấy mật khẩu, số thẻ tín dụng và thông tin bí mật khác mà người dùng có thể gửi thông qua mạng.

Nghe trộm có thể thụ động hoặc chủ động:

- Nghe lén thụ động: Một hacker phát hiện thông tin bằng cách lắng nghe việc truyền tin nhắn qua mạng.

- Nghe lén chủ động: Một hacker chủ động lấy thông tin bằng cách cải trang thành đơn vị quen thuộc và bằng cách gửi truy vấn đến nơi chuyển giao. Đây được gọi là quá trình thăm dò, scan hoặc làm giả mạo.

Việc phát hiện các cuộc tấn công mạng nghe lén thụ động thường quan trọng hơn việc phát hiện các cuộc tấn công chủ động, vì các cuộc tấn công chủ động đòi hỏi kẻ tấn công phải có kiến thức về các đơn vị quen thuộc với bạn bằng cách tiến hành nghe trộm thụ động trước đó.

Mã hóa dữ liệu là biện pháp đối phó tốt nhất chống nghe trộm.

9. Tấn công bằng phần mềm độc hại (Malware Attack)

Tấn công bằng phần mềm độc hại (Malware attack) là hình thức tấn công mạng phổ biến, lợi dụng lỗ hổng bảo mật hoặc thủ đoạn lừa đảo (như phishing qua email, đường link độc hại) để cài đặt mã độc vào hệ thống máy tính. Malware bao gồm nhiều loại như Spyware, Ransomware, Virus và Worm. Một khi xâm nhập thành công, malware có thể gây ra nhiều hậu quả nghiêm trọng:

- Ngăn chặn truy cập: Chặn người dùng truy cập vào các tệp tin hoặc thư mục quan trọng (thường thấy ở Ransomware).

- Cài đặt phần mềm độc hại khác: Mở đường cho các loại mã độc khác xâm nhập hệ thống.

- Đánh cắp dữ liệu: Theo dõi hoạt động người dùng và đánh cắp thông tin cá nhân (đặc trưng của Spyware).

- Phá hoại hệ thống: Gây hư hại phần mềm, phần cứng, làm gián đoạn hoạt động của hệ thống.

10. Khai thác lỗ hổng Zero-day (Zero-day Attack)

Khai thác lỗ hổng Zero-day là tấn công mạng nhắm vào các lỗ hổng bảo mật chưa được công bố (Zero-day vulnerabilities). Vì nhà cung cấp phần mềm chưa biết đến lỗ hổng này, nên chưa có bản vá lỗi. Điều này khiến Zero-day attack cực kỳ nguy hiểm và khó lường, gây ra hậu quả nghiêm trọng cho cả người dùng và nhà phát hành.

11. Các loại tấn công mạng khác

Bên cạnh các loại tấn công đã đề cập, còn nhiều hình thức tấn công mạng khác, bao gồm:

- Tấn công chuỗi cung ứng (Supply chain attack)

- Tấn công Email (Email attack)

- Tấn công vào con người (Human attack)

- Tấn công nội bộ tổ chức (Internal attack)

Các hình thức tấn công mạng này ngày càng tinh vi và phức tạp, đòi hỏi cá nhân và tổ chức phải luôn cảnh giác và cập nhật các biện pháp phòng thủ.

Ví dụ tấn công mạng thực tế

Dưới đây là một số ví dụ điển hình về các cuộc tấn công mạng đã gây ra những hậu quả nghiêm trọng trên toàn cầu và tại Việt Nam:

Ví dụ về tấn công từ chối dịch vụ (DDoS)

- Vụ tấn công vào công ty Dyn năm 2016: Một cuộc tấn công DDoS quy mô lớn nhắm vào Dyn, một nhà cung cấp dịch vụ DNS (hệ thống phân giải tên miền), đã gây ra sự gián đoạn trên diện rộng đối với nhiều trang web và dịch vụ trực tuyến phổ biến như Twitter, Netflix và Reddit. Sự kiện này cho thấy sức mạnh và tầm ảnh hưởng của các cuộc tấn công DDoS trong việc làm tê liệt hạ tầng Internet .

Ví dụ về tấn công lừa đảo (Phishing)

- Chiến dịch lừa đảo người dùng Office 365 năm 2020: Trong năm 2020, một chiến dịch lừa đảo tinh vi đã nhắm mục tiêu vào người dùng của dịch vụ email Office 365. Kẻ tấn công đã gửi đi các email giả mạo có vẻ như đến từ Microsoft, với mục đích lừa người dùng tiết lộ thông tin đăng nhập tài khoản của họ. Đây là một ví dụ điển hình về cách thức tấn công Phishing được sử dụng để đánh cắp thông tin nhạy cảm.

Ví dụ về tấn công chèn mã SQL (SQL Injection)

- Vụ tấn công vào Heartland Payment Systems năm 2008: Vụ tấn công mạng vào hệ thống của Heartland Payment Systems vào năm 2008 là một ví dụ điển hình về kỹ thuật SQL Injection. Bằng cách chèn mã SQL độc hại vào các truy vấn cơ sở dữ liệu, kẻ tấn công đã thành công trong việc truy cập và đánh cắp thông tin thẻ tín dụng của hàng triệu khách hàng, gây ra thiệt hại tài chính và uy tín lớn cho công ty.

Ví dụ về Mã độc tống tiền (Ransomware)

- Cuộc tấn công WannaCry năm 2017: Mã độc tống tiền WannaCry đã gây ra một cuộc khủng hoảng an ninh mạng toàn cầu vào năm 2017. Lây lan qua các lỗ hổng bảo mật trong hệ điều hành Windows, WannaCry đã mã hóa dữ liệu trên hàng trăm nghìn máy tính tại nhiều quốc gia, đồng thời yêu cầu nạn nhân trả tiền chuộc bằng Bitcoin để khôi phục dữ liệu.

Các vụ tấn công mạng nổi bật khác

- Yahoo! rò rỉ dữ liệu (2013/2016): Một trong những vụ rò rỉ dữ liệu lớn nhất trong lịch sử, Yahoo! đã tiết lộ rằng thông tin của khoảng 3 tỷ tài khoản người dùng đã bị đánh cắp trong một vụ tấn công mạng xảy ra vào năm 2013, tuy nhiên mãi đến năm 2016 công ty mới công khai thừa nhận sự việc này.

- Hacker sinh viên Việt Nam tấn công ngân hàng/ví điện tử (2019): Tại Việt Nam, vào tháng 5 năm 2019, một nhóm sinh viên tại Thái Nguyên đã bị bắt vì hành vi xâm nhập trái phép vào các trang web của ngân hàng và ví điện tử, chiếm đoạt số tiền lên đến hơn 3 tỷ đồng.

- “Hacker lớp 9” tấn công website sân bay Tân Sơn Nhất: Một sự kiện gây chú ý tại Việt Nam khi một học sinh cấp 2 đã xâm nhập thành công vào website của cảng hàng không quốc tế Tân Sơn Nhất, thay đổi nội dung trang chủ.

- Văn phòng Quản lý nhân sự Hoa Kỳ (US OPM) (2015): Vụ xâm nhập vào Văn phòng Quản lý nhân sự Hoa Kỳ (US OPM) được xem là một trong những vụ vi phạm dữ liệu nghiêm trọng nhất trong lịch sử Hoa Kỳ, khi thông tin cá nhân của hàng chục triệu nhân viên liên bang và ứng viên đã bị đánh cắp.

- Equifax (2017): Công ty tín dụng Equifax đã không khắc phục kịp thời một lỗ hổng bảo mật, dẫn đến việc thông tin cá nhân và tài chính của gần 150 triệu khách hàng tại Hoa Kỳ, Anh và Canada bị tin tặc đánh cắp.

- Các cuộc tấn công qua mạng ở Nga: Trong những năm gần đây, các nhóm tin tặc có liên quan đến Nga được ghi nhận là một trong những tác nhân gây ra nhiều cuộc tấn công mạng trên toàn cầu.

- CNA Financial (2021): Công ty bảo hiểm CNA Financial đã trở thành nạn nhân của một cuộc tấn công ransomware vào tháng 3 năm 2021, gây gián đoạn hoạt động nội bộ và dẫn đến việc phải trả một khoản tiền chuộc lớn để khôi phục hệ thống.

- Colonial Pipeline (2021): Vụ tấn công ransomware vào hệ thống Colonial Pipeline, một đường ống dẫn dầu quan trọng ở Hoa Kỳ, đã gây ra tình trạng ngừng hoạt động và lo ngại về nguồn cung năng lượng, buộc công ty phải trả tiền chuộc để tái thiết lập hoạt động.

- Tấn công sàn tiền ảo (2022): Năm 2022 chứng kiến nhiều vụ tấn công mạng nhắm vào các giao thức cho vay tiền ảo, gây thiệt hại hàng trăm triệu đô la Mỹ cho các nhà đầu tư và nền tảng.

Biện pháp phòng chống tấn công mạng

Để đối phó với sự gia tăng về số lượng và độ tinh vi của các cuộc tấn công mạng, việc áp dụng các biện pháp phòng chống toàn diện là vô cùng quan trọng đối với cả cá nhân và tổ chức. Dưới đây là các giải pháp được khuyến nghị:

Biện pháp phòng chống cho cá nhân

Mỗi cá nhân đều đóng vai trò quan trọng trong việc bảo vệ không gian mạng. Dưới đây là những biện pháp cơ bản bạn có thể thực hiện:

- Bảo vệ mật khẩu: Sử dụng mật khẩu mạnh, phức tạp và duy nhất cho từng tài khoản. Kích hoạt bảo mật 2 lớp (2FA) hoặc đa yếu tố (MFA) để tăng cường lớp bảo vệ.

- Hạn chế WiFi công cộng: Tránh truy cập các thông tin nhạy cảm khi sử dụng mạng WiFi công cộng không an toàn. Cân nhắc sử dụng VPN (mạng riêng ảo) để mã hóa lưu lượng truy cập.

- Không sử dụng phần mềm bẻ khóa (crack): Phần mềm crack thường chứa mã độc và tiềm ẩn nhiều rủi ro bảo mật.

- Cập nhật phần mềm và hệ điều hành thường xuyên: Các bản cập nhật thường vá các lỗ hổng bảo mật đã được phát hiện.

- Cẩn trọng với email, liên kết và file đính kèm lạ: Luôn kiểm tra kỹ thông tin người gửi và nội dung email trước khi nhấp vào liên kết hoặc tải xuống tệp đính kèm.

- Hạn chế thiết bị ngoại vi dùng chung: Các thiết bị như USB, ổ cứng ngoài có thể chứa mã độc. Hãy quét virus trước khi sử dụng.

- Sử dụng phần mềm diệt virus uy tín: Cài đặt và cập nhật thường xuyên phần mềm diệt virus để phát hiện và loại bỏ các mối đe dọa.

Biện pháp phòng chống cho tổ chức, doanh nghiệp

Bảo vệ hệ thống và dữ liệu của doanh nghiệp là một ưu tiên hàng đầu. Các biện pháp sau đây cần được triển khai:

- Xây dựng chính sách bảo mật: Thiết lập các quy định, quy trình rõ ràng và minh bạch về an ninh mạng cho toàn bộ nhân viên.

- Lựa chọn đối tác và phần mềm cẩn thận: Ưu tiên các nhà cung cấp có cam kết bảo mật mạnh mẽ và cập nhật bảo mật thường xuyên.

- Tuyệt đối không sử dụng phần mềm crack: Sử dụng phần mềm bản quyền để tránh các rủi ro bảo mật tiềm ẩn.

- Luôn cập nhật phần mềm và firmware: Đảm bảo tất cả các hệ thống và thiết bị đều được cập nhật các bản vá bảo mật mới nhất.

- Sử dụng dịch vụ đám mây uy tín: Lựa chọn các nhà cung cấp dịch vụ đám mây có các biện pháp bảo mật mạnh mẽ.

- Đánh giá bảo mật và xây dựng chiến lược an ninh mạng tổng thể: Thực hiện kiểm tra bảo mật định kỳ và xây dựng một chiến lược toàn diện bao gồm bảo mật website, hệ thống máy chủ, mạng nội bộ, CRM, IoT và các hệ thống CNTT khác.

- Đào tạo nhân viên: Nâng cao nhận thức về an ninh mạng cho nhân viên thông qua các buổi đào tạo thường xuyên.

- Tuyển dụng đội ngũ bảo mật bên thứ ba: Hợp tác với các chuyên gia bảo mật bên ngoài để giám sát và hỗ trợ bộ phận CNTT nội bộ.

Các biện pháp kỹ thuật chuyên sâu

Ngoài các biện pháp cơ bản, các tổ chức và doanh nghiệp cần triển khai các giải pháp kỹ thuật chuyên sâu để tăng cường khả năng phòng thủ:

- Phân tách mạng (Network segmentation, VLAN): Chia mạng thành các vùng nhỏ hơn dựa trên yêu cầu bảo mật để hạn chế sự lây lan của các cuộc tấn công.

- Điều chỉnh quyền truy cập Internet qua Proxy: Kiểm soát và giám sát lưu lượng truy cập Internet của người dùng, chỉ cho phép truy cập các trang web đã được phê duyệt.

- Đặt thiết bị bảo mật đúng cách (Firewall, Anti-DDoS, Load Balancer): Triển khai các thiết bị bảo mật tại các điểm giao nhau quan trọng của mạng, không chỉ ở biên mạng.

- Sử dụng Network Address Translation (NAT): Cung cấp một lớp bảo mật bổ sung bằng cách ẩn địa chỉ IP nội bộ.

- Sử dụng Deception Technology (tạo mồi nhử): Tạo ra các hệ thống và dữ liệu giả mạo để dụ kẻ tấn công và theo dõi hành vi của chúng.

- Hệ thống SIEM và XDR tích hợp: Sử dụng các hệ thống quản lý sự kiện và thông tin bảo mật (SIEM) và phát hiện và phản hồi mở rộng (XDR) để phát hiện sớm và ứng phó hiệu quả với các mối đe dọa.

- Áp dụng nguyên tắc Zero Trust: Thực hiện xác thực đa yếu tố, cấp quyền truy cập vừa đủ và mã hóa dữ liệu để bảo vệ khỏi các mối đe dọa.

- Bảo mật đám mây (Cloud Security): Triển khai các biện pháp bảo mật đặc biệt cho môi trường điện toán đám mây.

- Quản lý quyền truy cập và danh tính (Identity and Access Management): Thiết lập hệ thống xác minh danh tính và quản lý quyền truy cập chặt chẽ.

- Quản lý rủi ro (Risk Management): Duy trì việc đánh giá rủi ro an ninh mạng và xây dựng kế hoạch ứng phó sự cố.

Trách nhiệm phòng ngừa và xử lý tình huống nguy hiểm về An ninh mạng (Theo luật)

Theo Điều 21 Luật An ninh mạng 2018, các tình huống nguy hiểm về an ninh mạng và trách nhiệm phòng ngừa, xử lý được quy định cụ thể như sau:

Các tình huống nguy hiểm về an ninh mạng

Luật An ninh mạng 2018 xác định các tình huống sau đây là nguy hiểm về an ninh mạng:

- Xuất hiện thông tin kích động trên không gian mạng có nguy cơ xảy ra bạo loạn, phá rối an ninh, khủng bố.

- Tấn công vào hệ thống thông tin quan trọng về an ninh quốc gia.

- Tấn công nhiều hệ thống thông tin trên quy mô lớn, cường độ cao.

- Tấn công mạng nhằm phá hủy công trình quan trọng về an ninh quốc gia, mục tiêu quan trọng về an ninh quốc gia.

- Tấn công mạng xâm phạm nghiêm trọng chủ quyền, lợi ích, an ninh quốc gia; gây tổn hại đặc biệt nghiêm trọng trật tự, an toàn xã hội, quyền và lợi ích hợp pháp của cơ quan, tổ chức, cá nhân.

Trách nhiệm phòng ngừa

Trách nhiệm phòng ngừa tình huống nguy hiểm về an ninh mạng được quy định như sau:

- Lực lượng chuyên trách bảo vệ an ninh mạng phối hợp với chủ quản hệ thống thông tin quan trọng về an ninh quốc gia triển khai các giải pháp kỹ thuật, nghiệp vụ để phòng ngừa, phát hiện, xử lý tình huống nguy hiểm về an ninh mạng.

- Lực lượng chuyên trách bảo vệ an ninh mạng thuộc Bộ Công an phối hợp với doanh nghiệp viễn thông, Internet, công nghệ thông tin, doanh nghiệp cung cấp dịch vụ trên mạng viễn thông, mạng Internet, các dịch vụ gia tăng trên không gian mạng và cơ quan, tổ chức, cá nhân có liên quan trong phòng ngừa, phát hiện, xử lý tình huống nguy hiểm về an ninh mạng.

Trách nhiệm phòng, chống tấn công mạng theo Bộ/Ban ngành

Trách nhiệm phòng, chống tấn công mạng được phân công cụ thể cho các bộ, ban ngành sau:

- Bộ Công an: Chủ trì, phối hợp với các bộ, ngành liên quan thực hiện công tác phòng ngừa, phát hiện, xử lý các hành vi tấn công mạng xâm phạm hoặc đe dọa xâm phạm chủ quyền, lợi ích, an ninh quốc gia, gây tổn hại nghiêm trọng trật tự, an toàn xã hội trên phạm vi cả nước (trừ trường hợp của Bộ Quốc phòng và Ban Cơ yếu Chính phủ).

- Bộ Quốc phòng: Chủ trì, phối hợp với các bộ, ngành liên quan thực hiện công tác phòng ngừa, phát hiện, xử lý các hành vi tấn công mạng đối với hệ thống thông tin quân sự.

- Ban Cơ yếu Chính phủ: Chủ trì, phối hợp với các bộ, ngành liên quan thực hiện công tác phòng ngừa, phát hiện, xử lý các hành vi tấn công mạng đối với hệ thống thông tin cơ yếu thuộc Ban Cơ yếu Chính phủ.

Các biện pháp xử lý tình huống nguy hiểm

Khi xảy ra tình huống nguy hiểm về an ninh mạng, các biện pháp xử lý sau đây có thể được triển khai:

- Triển khai ngay phương án phòng ngừa, ứng phó khẩn cấp về an ninh mạng, ngăn chặn, loại trừ hoặc giảm nhẹ thiệt hại.

- Thông báo đến cơ quan, tổ chức, cá nhân có liên quan.

- Thu thập thông tin liên quan; theo dõi, giám sát liên tục đối với tình huống nguy hiểm.

- Phân tích, đánh giá thông tin, dự báo khả năng, phạm vi ảnh hưởng và mức độ thiệt hại.

- Ngừng cung cấp thông tin mạng tại khu vực cụ thể hoặc ngắt cổng kết nối mạng quốc tế (nếu cần thiết).

- Bố trí lực lượng, phương tiện ngăn chặn, loại bỏ tình huống nguy hiểm.

- Áp dụng các biện pháp khác theo quy định của Luật An ninh quốc gia.

Bảo vệ vững chắc trước tấn công DDoS với Firewall Anti DDoS độc quyền từ Vietnix

Vietnix là nhà cung cấp dịch vụ Firewall Anti DDoS độc quyền, mang đến giải pháp bảo vệ toàn diện và hiệu quả trước các cuộc tấn công DDoS ngày càng tinh vi. Với công nghệ tiên tiến và hệ thống hạ tầng mạnh mẽ, Firewall Anti DDoS của Vietnix giúp doanh nghiệp đứng vững trước những cuộc tấn công quy mô lớn, đảm bảo hệ thống hoạt động ổn định, liên tục và không bị gián đoạn, từ đó bảo vệ uy tín thương hiệu và không ảnh hưởng đến hoạt động kinh doanh.

Vietnix cam kết mang đến sự an tâm và tin cậy cho khách hàng, giúp doanh nghiệp tập trung vào phát triển kinh doanh mà không phải lo lắng về các mối đe dọa từ tấn công mạng.

Thông tin liên hệ:

- Địa chỉ: 265 Hồng Lạc, Phường Bảy Hiền, Thành phố Hồ Chí Minh

- Hotline: 1800 1093

- Email: sales@vietnix.com.vn

- Website: https://vietnix.vn/

Câu hỏi thường gặp

Làm gì khi bị tấn công mạng?

– Ngay lập tức cách ly thiết bị khỏi mạng (Wi-Fi, Ethernet).

– Báo cáo sự việc cho bộ phận IT (nếu là tổ chức) hoặc cơ quan chức năng.

-Thay đổi mật khẩu các tài khoản quan trọng.

– Sao lưu dữ liệu (nếu chưa bị ảnh hưởng).

– Quét virus toàn bộ hệ thống.

Khủng bố mạng là gì?

Khủng bố mạng là hành vi sử dụng không gian mạng, công nghệ thông tin và phương tiện điện tử để tiến hành hoặc hỗ trợ các hoạt động khủng bố, bao gồm cả việc tài trợ khủng bố.

Tội phạm mạng là gì?

Tội phạm mạng là hành vi phạm tội được thực hiện thông qua việc sử dụng không gian mạng, công nghệ thông tin và phương tiện điện tử. Hành vi này có thể gây ra những thiệt hại đáng kể cho cá nhân, doanh nghiệp và các tổ chức.

An ninh mạng là gì?

Theo khoản 1 Điều 2 Luật An ninh mạng 2018, an ninh mạng được định nghĩa là sự bảo đảm cho các hoạt động trên không gian mạng diễn ra mà không gây ra bất kỳ phương hại nào đến an ninh quốc gia, trật tự, an toàn xã hội, cũng như quyền và lợi ích hợp pháp của các cơ quan, tổ chức và cá nhân.

Tấn công mạng tiếng Anh là gì?

“Cyber attack” (hoặc “Cyberattack”), là thuật ngữ tiếng Anh chỉ tấn công mạng (hay tấn công không gian mạng), được ghép từ “Cyber” (liên quan đến không gian mạng) và “attack” (tấn công, phá hoại).

Tấn công mạng là một mối đe dọa không ngừng gia tăng trong thế giới số hóa, đòi hỏi sự hiểu biết sâu sắc về các hình thức tấn công và biện pháp phòng chống toàn diện. Bằng việc trang bị kiến thức vững chắc và thực hiện các biện pháp bảo mật hiệu quả cho cả cá nhân và tổ chức, chúng ta có thể giảm thiểu rủi ro, bảo vệ tài sản số và xây dựng một không gian mạng an toàn hơn.

THEO DÕI VÀ CẬP NHẬT CHỦ ĐỀ BẠN QUAN TÂM

Đăng ký ngay để nhận những thông tin mới nhất từ blog của chúng tôi. Đừng bỏ lỡ cơ hội truy cập kiến thức và tin tức hàng ngày