Ingress Controller là gì? Cài đặt và sử dụng NGINX Ingress Controller

Đã kiểm duyệt nội dung

Đánh giá

Ingress Controller là một thành phần thiết yếu trong Kubernetes, đóng vai trò như một bộ điều khiển giao thông thông minh cho các yêu cầu HTTP và HTTPS từ bên ngoài vào cluster. Trong bài viết này, mình sẽ giúp bạn hiểu rõ hơn về Ingress Controller, từ quy trình hoạt động, các loại phổ biến, đến cách cài đặt và sử dụng chi tiết, giúp bạn triển khai hiệu quả hơn.

Những điểm chính

- Khái niệm Ingress: Hiểu rõ Ingress là một đối tượng API của Kubernetes, giúp bạn nhận biết vai trò của nó trong việc quản lý và định tuyến lưu lượng truy cập từ bên ngoài vào các dịch vụ trong cluster.

- Khái niệm Ingress Controller: Hiểu rõ Ingress Controller là thành phần bắt buộc để thực thi các quy tắc Ingress, giúp bạn nhận biết vai trò của nó như một reverse proxy chuyên dụng, biến các khai báo thành hành động thực tế.

- Cách thức hoạt động: Nắm vững cơ chế hoạt động của Ingress Controller, giúp bạn hiểu rõ cách nó tự động giám sát các tài nguyên Ingress và áp dụng các quy tắc định tuyến để điều phối lưu lượng một cách chính xác.

- Các loại phổ biến: Khám phá các Ingress Controller hàng đầu như NGINX, HAProxy và các giải pháp tích hợp từ nhà cung cấp cloud, giúp bạn có cái nhìn tổng quan về hệ sinh thái để lựa chọn công cụ phù hợp.

- Hướng dẫn cài đặt: Nắm vững các bước cài đặt và cấu hình NGINX Ingress Controller, giúp bạn có thể tự mình triển khai và đưa các ứng dụng trong cluster ra ngoài Internet một cách an toàn.

- Tiêu chí lựa chọn: Nắm vững các tiêu chí quan trọng từ hạ tầng, tính năng đến khả năng mở rộng, giúp bạn đưa ra quyết định sáng suốt để lựa chọn Ingress Controller phù hợp nhất với yêu cầu của dự án.

- Giới thiệu Vietnix: Là nhà cung cấp Cloud Server mạnh mẽ, giúp bạn có một nền tảng hạ tầng đáng tin cậy để triển khai mọi Ingress Controller.

- Câu hỏi thường gặp: Giải đáp các thắc mắc liên quan đến Ingress Controller.

Tổng quan về Ingress

Ingress trong Kubernetes là một đối tượng API dùng để quản lý việc truy cập từ bên ngoài vào các Service trong cluster thông qua giao thức HTTP và HTTPS, cho phép định nghĩa các rule định tuyến dựa trên hostname, đường dẫn và port. Thay vì phải tạo nhiều LoadBalancer hoặc NodePort cho từng dịch vụ, Ingress cho phép tập trung cấu hình truy cập ở một nơi, bao gồm cân bằng tải, chấm dứt SSL/TLS và virtual hosting theo tên miền hoặc đường dẫn URL.

Ingress hoạt động cùng với Ingress Controller và lớp proxy/gateway phía sau để nhận request từ bên ngoài, tra cứu các rule đã khai báo trong Ingress resource rồi chuyển tiếp đến Service/backend phù hợp trong cluster. Trong các kiến trúc nâng cao như Apache APISIX Ingress, các resource Ingress hoặc CRD sẽ được Ingress Controller dịch sang cấu hình gateway, từ đó điều khiển routing HTTP/HTTPS, bảo mật, quan sát và các chính sách quản lý lưu lượng vào toàn bộ hệ thống.

Ingress Controller là gì?

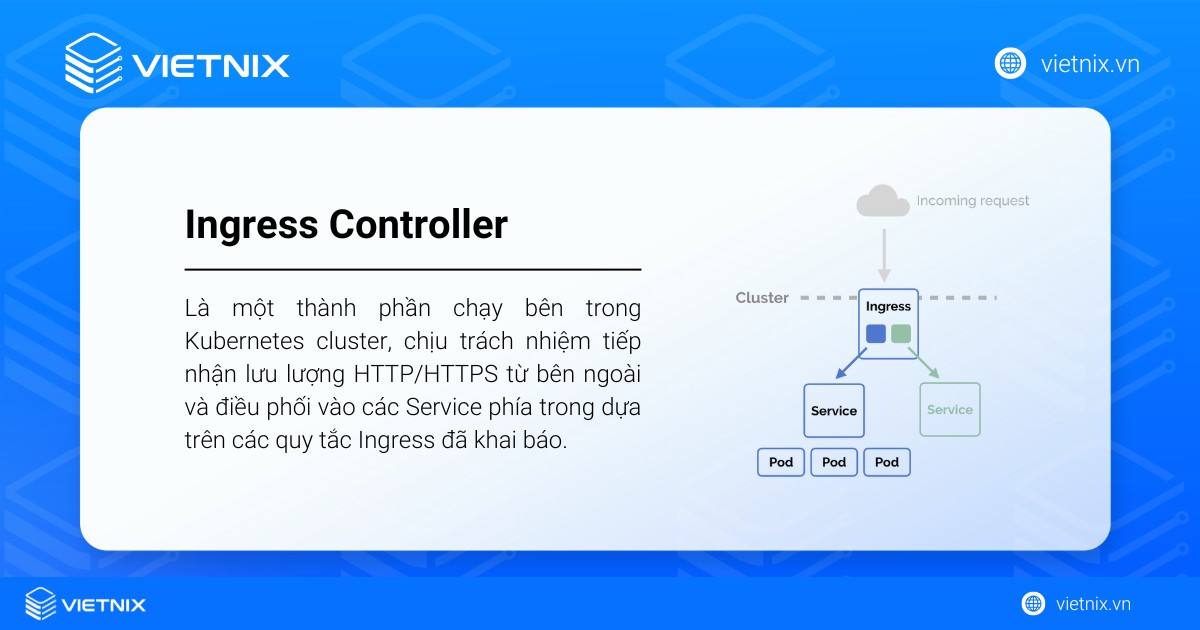

Ingress Controller là một thành phần chạy bên trong Kubernetes cluster, chịu trách nhiệm tiếp nhận lưu lượng HTTP/HTTPS từ bên ngoài và điều phối vào các Service phía trong dựa trên các quy tắc Ingress đã khai báo. Về bản chất, đây là lớp reverse proxy và load balancer chuyên dụng cho Ingress, thường dựa trên các phần mềm proxy như NGINX, HAProxy, Traefik hoặc gateway như Apache APISIX, được cấu hình tự động từ đối tượng Ingress và các CRD liên quan.

Ingress Controller là thành phần bắt buộc phải có nếu muốn Ingress hoạt động, vì bản thân tài nguyên Ingress chỉ mô tả rule định tuyến mà không tự xử lý lưu lượng. Controller theo dõi Kubernetes API, đọc các Ingress rules và CRD rồi chuyển chúng thành cấu hình cụ thể cho proxy/gateway, từ đó triển khai các chức năng như routing theo host/path, cân bằng tải, chấm dứt TLS, giới hạn truy cập hoặc áp dụng plugin/policy trên đường đi của request. Nếu cluster không triển khai ít nhất một ingress Controller, mọi Ingress resource được tạo ra sẽ không có hiệu lực trong việc điều hướng lưu lượng vào ứng dụng.

Vận hành Ingress Controller trên Kubernetes đòi hỏi hạ tầng hiệu năng cao. Vietnix cung cấp Enterprise Cloud với CPU mạnh, ổ NVMe siêu tốc và băng thông ổn định, là giải pháp lý tưởng để quản lý cụm Kubernetes. Dịch vụ đảm bảo định tuyến lưu lượng HTTP/HTTPS an toàn, mượt mà, và xử lý hàng ngàn request đồng thời cho các controller như NGINX hay HAProxy.

Quy trình hoạt động của Ingress Controller trong cluster

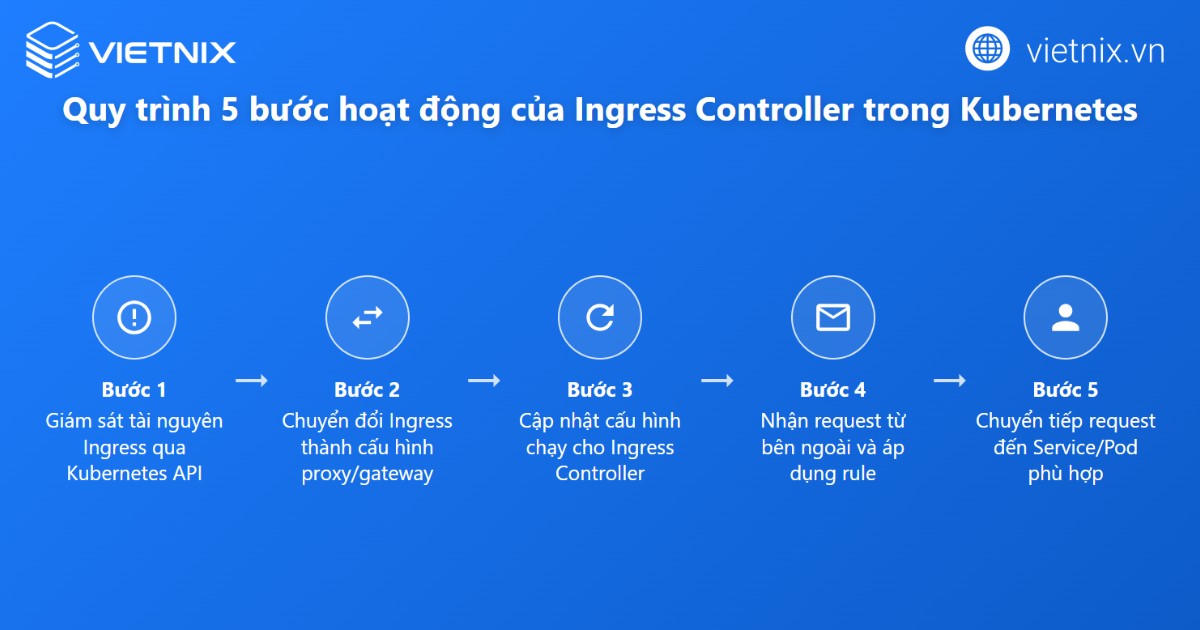

Trong một cluster Kubernetes, ingress Controller tuân theo một quy trình thống nhất từ lúc tiếp nhận cấu hình đến khi định tuyến request HTTP/HTTPS vào ứng dụng nội bộ.

- Giám sát tài nguyên Ingress qua Kubernetes API: Ingress Controller được triển khai trong cluster và liên tục theo dõi các tài nguyên Ingress, Service và Endpoint thông qua Kubernetes API Server để nắm trạng thái mới nhất của các quy tắc định tuyến.

- Chuyển đổi Ingress thành cấu hình proxy/gateway: Khi Ingress được tạo, cập nhật hoặc xóa, controller đọc các rule (host, path, backend, TLS) từ resource này và dịch chúng sang cấu hình cụ thể cho lớp proxy/gateway mà nó quản lý, ví dụ như NGINX hoặc Apache APISIX.

- Cập nhật cấu hình chạy cho ingress Controller: Sau khi chuyển đổi, ingress Controller áp dụng cấu hình mới cho proxy nội bộ (reload hoặc cập nhật động), để các rule định tuyến, cấu hình TLS và mapping Service/Pod tương ứng được kích hoạt.

- Nhận request từ bên ngoài và áp dụng rule định tuyến: Lưu lượng HTTP/HTTPS từ bên ngoài đi vào điểm expose của ingress Controller (NodePort, LoadBalancer hoặc IP bên ngoài) và được controller phân tích theo host, path, cổng, cùng thông tin TLS nếu có.

- Chuyển tiếp request đến Service/Pod phù hợp: Dựa trên rule đã đồng bộ, ingress Controller chọn Service backend tương ứng, tra cứu Endpoint/Pod thuộc Service đó rồi proxy request tới Pod đích, đồng thời có thể thực hiện TLS termination, cân bằng tải và các xử lý liên quan đến plugin/chính sách nếu được cấu hình.

Các loại Ingress Controller phổ biến

NGINX Ingress Controller

NGINX Ingress Controller triển khai NGINX như một reverse proxy và load balancer bên trong Kubernetes, đọc các Ingress resource để định tuyến lưu lượng HTTP/HTTPS đến đúng Service trong cluster. Controller này hỗ trợ cân bằng tải, SSL/TLS termination, virtual host theo host/path và cung cấp nhiều annotation/CRD để cấu hình chi tiết các tính năng như rewrite URL, rate limiting, authentication hoặc timeout.

HAProxy Ingress

HAProxy Ingress sử dụng HAProxy làm lớp data plane, nhận request từ bên ngoài và phân phối tới backend ứng dụng dựa trên rule Ingress. Giải pháp này hỗ trợ định tuyến HTTP/HTTPS phức tạp, health check chi tiết, tối ưu kết nối và các chính sách cân bằng tải, phù hợp với môi trường cần kiểm soát sâu về hành vi proxy.

Ingress Controller do nhà cung cấp cloud cung cấp

Các ingress Controller tích hợp với nhà cung cấp đám mây, như AWS ALB ingress Controller hoặc GCE/GKE ingress (GLBC), dùng dịch vụ load balancer bản địa của cloud để phơi bày ứng dụng ra Internet. Khi người dùng tạo hoặc cập nhật Ingress, controller sẽ tự động tạo, cấu hình và gắn Ingress với tài nguyên ALB/HTTP(S) Load Balancer tương ứng, tận dụng sẵn khả năng mở rộng và quản lý lưu lượng của nền tảng cloud.

Istio Ingress Gateway

Istio Ingress Gateway là cổng vào của service mesh Istio, hoạt động như một ingress layer dành cho các workload nằm trong mesh. Thành phần này tiếp nhận lưu lượng từ bên ngoài, áp dụng các rule routing, mTLS, chính sách bảo mật và quan sát do Istio định nghĩa, rồi chuyển tiếp request đến service nội bộ, giúp thống nhất cách quản lý traffic biên và traffic nội bộ.

Contour

Contour là ingress Controller sử dụng Envoy làm proxy, được thiết kế để xử lý lưu lượng HTTP/HTTPS vào cluster thông qua các CRD riêng như HTTP Proxy. Controller này theo dõi các resource cấu hình, dịch chúng thành cấu hình động cho Envoy, từ đó cung cấp tính năng routing, TLS termination và quản lý kết nối một cách linh hoạt.

Apache APISIX Ingress Controller

Apache APISIX Ingress Controller dùng Apache APISIX làm API gateway/data plane, đồng bộ Ingress và các CRD chuyên biệt như ApisixRoute, ApisixUpstream, ApisixTls, ApisixConsumer, ApisixPluginConfig, ApisixClusterConfig từ Kubernetes sang cấu hình gateway. Nhờ đó, hệ thống có thể vừa đáp ứng vai trò ingress Controller, vừa áp dụng các tính năng quản lý API, plugin, bảo mật và quan sát nâng cao cho toàn bộ lưu lượng đi vào cluster.

Cài đặt và sử dụng NGINX Ingress Controller trong Kubernetes

- Tạo namespace, ServiceAccount, Secret, ConfigMap và CRD cho NGINX Ingress Controller

- Cấu hình RBAC cho NGINX Ingress Controller

- Triển khai NGINX Ingress Controller (DaemonSet hoặc Deployment)

- Expose NGINX Ingress Controller ra bên ngoài bằng Service

- Triển khai ứng dụng backend và Service để kiểm thử Ingress

- Cấu hình TLS và Ingress rule định tuyến đến nhiều Service

Tạo namespace, ServiceAccount, Secret, ConfigMap và CRD cho NGINX Ingress Controller

Bước 1: Bạn tạo namespace và ServiceAccount dành riêng cho NGINX Ingress Controller bằng file ns-and-sa.yaml với nội dung:

apiVersion: v1

kind: Namespace

metadata:

name: nginx-ingress

---

apiVersion: v1

kind: ServiceAccount

metadata:

name: nginx-ingress

namespace: nginx-ingressSau đó áp dụng cấu hình với lệnh:

kubectl apply -f ns-and-sa.yamlBước 2: Bạn tạo secret TLS mặc định cho server NGINX bằng file default-server-secret.yaml trong namespace nginx-ingress, chứa trường tls.crt và tls.key đã mã hóa base64, rồi chạy:

kubectl apply -f default-server-secret.yamlBạn cần thay giá trị tls.crt và tls.key bằng chứng chỉ tương ứng với domain thực tế.

Bước 3: Bạn tạo ConfigMap để tùy biến cấu hình NGINX bằng file nginx-config.yaml với nội dung ví dụ:

kind: ConfigMap

apiVersion: v1

metadata:

name: nginx-config

namespace: nginx-ingress

data:

proxy-connect-timeout: "10s"

proxy-read-timeout: "10s"

client-max-body-size: "2m"Sau đó áp dụng bằng lệnh:

kubectl apply -f nginx-config.yamlBước 4: Bạn tạo CustomResourceDefinition cho VirtualServer và VirtualServerRoute bằng file custom-resource-definitions.yaml với nội dung tương ứng, rồi áp dụng lệnh:

kubectl apply -f custom-resource-definitions.yamlCác CRD này mở rộng khả năng định tuyến nâng cao cho NGINX Ingress.

Cấu hình RBAC cho NGINX Ingress Controller

Bước 1: Bạn tạo ClusterRole với quyền đọc services, endpoints, secrets, configmaps, pods, events, ingresses và các CRD virtualservers, virtualserverroutes trong file rbac.yaml, sau đó chạy:

kubectl apply -f rbac.yamlBước 2: Trong cùng file rbac.yaml, bạn khai báo ClusterRoleBinding gán ClusterRole nginx-ingress cho ServiceAccount nginx-ingress trong namespace nginx-ingress, bảo đảm ingress Controller có quyền truy cập Kubernetes API cần thiết.

Triển khai NGINX Ingress Controller (DaemonSet hoặc Deployment)

Bước 1: Bạn quyết định kiểu triển khai, ví dụ dùng DaemonSet để chạy một Pod NGINX Ingress trên mỗi node; trong file nginx-ingress.yaml có thể khai báo:

apiVersion: apps/v1

kind: DaemonSet

metadata:

name: nginx-ingress

namespace: nginx-ingress

spec:

selector:

matchLabels:

app: nginx-ingress

template:

metadata:

labels:

app: nginx-ingress

spec:

serviceAccountName: nginx-ingress

containers:

- image: nginx/nginx-ingress:edge

imagePullPolicy: Always

name: nginx-ingress

ports:

- name: http

containerPort: 80

- name: https

containerPort: 443

securityContext:

allowPrivilegeEscalation: true

runAsUser: 101

capabilities:

drop:

- ALL

add:

- NET_BIND_SERVICE

env:

- name: POD_NAMESPACE

valueFrom:

fieldRef:

fieldPath: metadata.namespace

- name: POD_NAME

valueFrom:

fieldRef:

fieldPath: metadata.name

args:

- -nginx-configmaps=$(POD_NAMESPACE)/nginx-config

- -default-server-tls-secret=$(POD_NAMESPACE)/default-server-secretBước 2: Bạn áp dụng file triển khai DaemonSet hoặc Deployment bằng lệnh:

kubectl apply -f nginx-ingress.yamlBạn dùng lệnh sau để xem log nếu không lên:

kubectl logs -l app=nginx-ingress -n nginx-ingressBước 3: Bạn kiểm tra Pod NGINX Ingress bằng lệnh:

kubectl get pods -n nginx-ingressĐể xác nhận Pod đang ở trạng thái Running, bạn có thể dùng thêm lệnh sau để bảo đảm controller sẵn sàng xử lý lưu lượng:

kubectl wait --namespace nginx-ingress --for=condition=ready pod --selector=app=nginx-ingress --timeout=120sExpose NGINX Ingress Controller ra bên ngoài bằng Service

Bước 1: Bạn tạo Service kiểu NodePort cho NGINX Ingress Controller bằng file nodeport.yaml với nội dung:

apiVersion: v1

kind: Service

metadata:

name: nginx-ingress

namespace: nginx-ingress

spec:

type: NodePort

ports:

- port: 80

targetPort: 80

protocol: TCP

name: http

- port: 443

targetPort: 443

protocol: TCP

name: https

selector:

app: nginx-ingressBước 2: Áp dụng Service NodePort bằng lệnh:

kubectl create -f nodeport.yamlSau đó chạy lệnh sau để xem cổng NodePort và IP node dùng cho truy cập từ bên ngoài:

kubectl get svc -n nginx-ingressBước 3: Trong môi trường cloud, bạn có thể thay type: NodePort bằng type: LoadBalancer trong Service để tự động cấp phát Load Balancer bên ngoài, theo hướng dẫn trong tài liệu triển khai ingress-nginx.

Triển khai ứng dụng backend và Service để kiểm thử Ingress

Bước 1: Bạn tạo file cafe.yaml chứa hai Deployment coffee và tea cùng Service coffee-svc và tea-svc, ví dụ:

apiVersion: apps/v1

kind: Deployment

metadata:

name: coffee

spec:

replicas: 2

selector:

matchLabels:

app: coffee

template:

metadata:

labels:

app: coffee

spec:

containers:

- name: coffee

image: nginxdemos/hello:plain-text

ports:

- containerPort: 80

---

apiVersion: v1

kind: Service

metadata:

name: coffee-svc

spec:

ports:

- port: 80

targetPort: 80

protocol: TCP

name: http

selector:

app: coffee

---

apiVersion: apps/v1

kind: Deployment

metadata:

name: tea

spec:

replicas: 3

selector:

matchLabels:

app: tea

template:

metadata:

labels:

app: tea

spec:

containers:

- name: tea

image: nginxdemos/hello:plain-text

ports:

- containerPort: 80

---

apiVersion: v1

kind: Service

metadata:

name: tea-svc

spec:

ports:

- port: 80

targetPort: 80

protocol: TCP

name: http

selector:

app: teaBước 2: Bạn áp dụng file cafe.yaml bằng lệnh:

kubectl create -f cafe.yamlVà kiểm tra trạng thái bằng lệnh sau để bảo đảm các Deployment và Service đã hoạt động:

kubectl get deploy,svcCấu hình TLS và Ingress rule định tuyến đến nhiều Service

Bước 1: Bạn tạo secret TLS dùng cho host phục vụ nhiều đường dẫn bằng file cafe-secret.yaml với trường tls.crt và tls.key cho host như framgia2c.mylabserver.com, sau đó chạy:

kubectl create -f cafe-secret.yamlBước 2: Bạn tạo Ingress cafe-ingress trong file cafe-ingress.yaml với cấu hình:

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:

name: cafe-ingress

spec:

ingressClassName: nginx # Khai báo để NGINX Controller nhận diện

tls:

- hosts:

- framgia2c.mylabserver.com

secretName: cafe-secret

rules:

- host: framgia2c.mylabserver.com

http:

paths:

- path: /tea

pathType: Prefix # Bắt buộc phải có trong v1

backend:

service:

name: tea-svc

port:

number: 80

- path: /coffee

pathType: Prefix

backend:

service:

name: coffee-svc

port:

number: 80Bước 3: Bạn áp dụng Ingress bằng lệnh:

kubectl create -f cafe-ingress.yamlRồi kiểm tra bằng lệnh sau để xác nhận Ingress đã được tạo với host và secret TLS tương ứng:

kubectl get ingressBước 4: Cấu hình DNS hoặc file hosts trỏ framgia2c.mylabserver.com về IP của NGINX Ingress Controller (NodePort hoặc LoadBalancer), sau đó truy cập để kiểm tra việc định tuyến traffic đến tea-svc và coffee-svc theo rule Ingress đã khai báo.

https://framgia2c.mylabserver.com/tea

https://framgia2c.mylabserver.com/coffeeTiêu chí lựa chọn Ingress Controller phù hợp với môi trường triển khai

Tiêu chí lựa chọn ingress Controller phụ thuộc vào môi trường triển khai, yêu cầu tính năng và cách hệ thống muốn quản lý lưu lượng HTTP/HTTPS đi vào cluster.

- Phù hợp với hạ tầng và môi trường vận hành: Trong môi trường tự quản lý, ingress Controller dựa trên NGINX, HAProxy, Envoy hoặc APISIX thường được ưu tiên vì dễ triển khai trực tiếp trong cluster và không phụ thuộc dịch vụ cloud bên ngoài. Với cluster chạy trên cloud public (AWS, GCP…), ingress Controller tích hợp dịch vụ load balancer bản địa giúp tận dụng khả năng mở rộng, IP công cộng và tính năng mạng có sẵn của nhà cung cấp.

- Yêu cầu về tính năng và mô hình cấu hình: Nếu chỉ cần định tuyến HTTP/HTTPS, cân bằng tải, SSL/TLS termination và rewrite cơ bản, các ingress Controller thuần Ingress API (như NGINX Ingress) sẽ đủ đáp ứng. Khi cần thêm API gateway, plugin, xác thực, giới hạn truy cập hay quản lý traffic nâng cao, kiến trúc dựa trên CRD và gateway như Apache APISIX Ingress Controller cho phép mô hình hóa chi tiết hơn thông qua các resource ApisixRoute, ApisixUpstream, ApisixTls, ApisixConsumer, ApisixPluginConfig, ApisixClusterConfig.

- Khả năng mở rộng, quan sát và quản lý nhiều ingress Controller: Với các hệ thống lớn, việc ingress Controller hỗ trợ scale ngang, expose metric, log, tracing và tích hợp với công cụ giám sát là tiêu chí quan trọng để vận hành ổn định. Khi một cluster chạy nhiều ingress Controller (ví dụ NGINX cho web traffic, APISIX cho API), mỗi controller cần có IngressClass/controllerName riêng để phân tách trách nhiệm và tránh xung đột trong việc xử lý resource Ingress/CRD.

Vietnix – Nền tảng Cloud Server mạnh mẽ cho mọi Ingress Controller

Tự hào là một trong những nhà cung cấp hosting, VPS uy tín tại Việt Nam, Vietnix không ngừng mang đến những giải pháp hạ tầng số mạnh mẽ và ổn định. Trong đó, dịch vụ Enterprise Cloud Server đã và đang là lựa chọn tin cậy của hàng ngàn doanh nghiệp nhờ những ưu điểm vượt trội.

Với Vietnix, doanh nghiệp có thể hoàn toàn chủ động ngân sách nhờ chi phí cố định, minh bạch, đồng thời sở hữu toàn quyền quản trị và khởi tạo tài nguyên mới chỉ trong vài giây. Hệ thống được xây dựng để đảm bảo hiệu năng vượt trội, hoạt động liên tục, kết hợp cùng khả năng mở rộng linh hoạt, sẵn sàng đáp ứng mọi kịch bản tăng trưởng của doanh nghiệp.

Hãy để Vietnix đồng hành cùng sự phát triển của bạn. Liên hệ ngay hôm nay để được tư vấn chi tiết và tìm ra giải pháp Enterprise Cloud hoàn hảo cho doanh nghiệp!

Thông tin liên hệ:

- Website: https://vietnix.vn/

- Hotline: 1800 1093

- Email: sales@vietnix.com.vn

- Địa chỉ: 265 Hồng Lạc, Phường Bảy Hiền, Thành Phố Hồ Chí Minh

Câu hỏi thường gặp

Ingress K8S là gì

Ingress trong Kubernetes là một đối tượng API dùng để quản lý truy cập từ bên ngoài vào các Service trong cluster thông qua giao thức HTTP/HTTPS, bằng cách định nghĩa các quy tắc định tuyến dựa trên host và path. Ingress cho phép cấu hình load balancing, SSL/TLS termination và virtual hosting tên miền cho nhiều dịch vụ mà không cần mở riêng từng Service kiểu LoadBalancer hoặc NodePort.

Metallb là gì?

MetalLB là một implementation LoadBalancer dành cho các cluster Kubernetes chạy trên hạ tầng bare metal, nơi Kubernetes không cung cấp sẵn dịch vụ network load balancer như trên cloud. MetalLB cho phép tạo Service kiểu LoadBalancer trong môi trường bare metal bằng cách cấp phát địa chỉ IP từ một pool cấu hình sẵn và công bố IP đó ra mạng thông qua các cơ chế như ARP hoặc BGP, từ đó người dùng có thể truy cập ứng dụng qua external IP tương tự như trên cloud.

TLS termination trong Ingress Controller có ý nghĩa gì?

TLS termination là quá trình Ingress Controller giải mã lưu lượng HTTPS từ client trước khi chuyển tiếp yêu cầu đến các Service/Pod trong cluster. Điều này có nghĩa là các ứng dụng backend không cần phải xử lý mã hóa TLS, giúp đơn giản hóa cấu hình, giảm tải cho ứng dụng và quản lý chứng chỉ SSL/TLS tập trung tại một điểm duy nhất.

AWS Ingress Controller và ALB Ingress Controller là gì?

“AWS Load Balancer Controller” (tên gọi hiện tại của ALB Ingress Controller) là một controller do AWS cung cấp. Thay vì chạy một proxy như NGINX, nó sẽ tự động tạo và cấu hình một Application Load Balancer (ALB) trên tài khoản AWS của bạn để định tuyến traffic vào cluster Amazon EKS.

Istio có Ingress Controller riêng không?

Istio không sử dụng tài nguyên Ingress tiêu chuẩn. Thay vào đó, nó dùng một cặp tài nguyên riêng là Gateway và VirtualService để quản lý traffic đi vào mesh. Chức năng này được gọi là Istio Ingress Gateway, cung cấp khả năng kiểm soát traffic mạnh mẽ hơn và tích hợp sâu với service mesh.

Ingress Controller là một thành phần không thể thiếu để quản lý truy cập HTTP/HTTPS vào các ứng dụng trong cluster Kubernetes một cách hiệu quả và an toàn. Việc hiểu rõ quy trình hoạt động, lựa chọn Ingress Controller phù hợp và nắm vững cách cài đặt, cấu hình sẽ là chìa khóa để xây dựng một hạ tầng Cloud Native linh hoạt, đáng tin cậy và dễ bảo trì.

THEO DÕI VÀ CẬP NHẬT CHỦ ĐỀ BẠN QUAN TÂM

Đăng ký ngay để nhận những thông tin mới nhất từ blog của chúng tôi. Đừng bỏ lỡ cơ hội truy cập kiến thức và tin tức hàng ngày