DDoS booter/IP stresser là những công cụ được sử dụng để thực hiện các cuộc tấn công từ chối dịch vụ (DDoS) nhằm vào các máy chủ hoặc mạng máy tính. Hãy cùng mình tìm hiểu sâu hơn về cách thức hoạt động và những hậu quả nghiêm trọng mà DDoS booter/IP stresser gây ra, cũng như cách thức giảm thiểu thiệt hại và ngăn chặn hành vi phá hoại này.

Những điểm chính

- Khái niệm DDoS booter và IP stresser: Định nghĩa DDoS booter và IP stresser là gì cũng như nắm được cách thức các dịch vụ booter hoạt động.

- Sự khác biệt với Botnet: Làm rõ sự khác nhau giữa DDoS booter (dịch vụ thuê) và botnet (mạng máy tính bị nhiễm mã độc).

- Nguyên nhân tấn công DDoS: Nhận diện các động cơ thúc đẩy các cuộc tấn công DDoS, bao gồm thử nghiệm kỹ năng, cạnh tranh, xung đột ý thức, tống tiền.

- Tấn công amplification và reflection: Hiểu cơ chế hoạt động của các cuộc tấn công amplification và reflection, cách chúng lợi dụng bên thứ ba để gây áp lực lên mục tiêu.

- Các loại tấn công DDoS phổ biến: Mô tả ngắn gọn các loại tấn công DDoS thường gặp như SYN Flood, HTTP Flood, UDP Flood, Ping of Death, ICMP Attack, Slowloris, DNS Flood, Teardrop, DNS amplification, NTP amplification, SNMP reflection, SSDP, Smurf Attack, Fraggle Attack).

- Ứng phó khi bị tấn công DDoS ransom: Biết được các bước cần thực hiện khi trở thành nạn nhân của một cuộc tấn công DDoS tống tiền.

- Biện pháp giảm thiểu tấn công botnet: Cung cấp các biện pháp phòng ngừa để giảm nguy cơ trở thành một phần của botnet như sử dụng tường lửa, cập nhật bảo mật, phần mềm diệt virus, giám sát nhật ký, hạn chế SMTP.

- Nguyên nhân khó theo dõi dịch vụ booter: Hiểu được những yếu tố khiến việc truy vết các đối tượng cung cấp dịch vụ booter trở nên khó khăn.

- Biết đến Vietnix là nhà cung cấp giải pháp Firewall Anti DDoS hàng đầu tại Việt Nam.

IP stresser là gì?

IP stresser là công cụ thiết kế cho việc kiểm tra mạng hoặc server. Quản trị viên có thể chạy stresstest để xác định xem tài nguyên hiện có (băng thông, CPU,…) có đủ để xử lý tải bổ sung hay không.

Việc kiểm tra mạng hoặc máy chủ của chính mình là một cách sử dụng hợp pháp của stresser. Việc chạy nó trên mạng hoặc máy chủ của người khác, dẫn đến việc từ chối dịch vụ đối với người dùng hợp pháp của họ, là bất hợp pháp ở hầu hết các quốc gia.

Để đảm bảo an toàn cho website và ứng dụng của bạn trước các mối đe dọa tấn công DDoS ngày càng tinh vi, Firewall Anti DDoS từ Vietnix chính là giải pháp tối ưu. Với công nghệ độc quyền được phát triển và kiểm chứng qua nhiều năm, Firewall Anti DDoS hoạt động như một lá chắn vững chắc, phát hiện và ngăn chặn các cuộc tấn công DDoS ở mọi quy mô, đảm bảo sự ổn định và liên tục cho hoạt động trực tuyến của bạn.

Booter services là gì?

Booter là các dịch vụ tấn công DDoS theo yêu cầu được cung cấp bởi bọn tội phạm nguy hiểm nhằm đánh sập các trang web và mạng. Nói cách khác, booter là việc sử dụng bất hợp pháp các tác nhân tạo áp lực cho IP.

Các tác nhân gây căng thẳng (stress) về IP bất hợp pháp thường che khuất danh tính của máy chủ tấn công bằng cách sử dụng máy chủ proxy. Proxy định tuyến lại kết nối của kẻ tấn công trong khi che giấu địa chỉ IP của kẻ tấn công.

Các stresser IP bất hợp pháp thường che giấu nguồn gốc của máy chủ tấn công bằng cách sử dụng máy chủ proxy. Máy chủ proxy định tuyến lại kết nối của kẻ tấn công đồng thời che giấu địa chỉ IP của kẻ tấn công.

Trình khởi động được đóng gói khéo léo dưới dạng SaaS (Software as a Service – Phần mềm dưới dạng dịch vụ) , thường có hỗ trợ qua email và hướng dẫn trên YouTube. Các gói có thể cung cấp dịch vụ một lần, nhiều cuộc tấn công trong một khoảng thời gian xác định hoặc thậm chí là quyền truy cập “suốt đời”. Gói cơ bản một tháng có thể có giá chỉ 19,99 USD. Các tùy chọn thanh toán có thể bao gồm thẻ tín dụng, Skrill, PayPal hoặc Bitcoin (mặc dù PayPal sẽ hủy tài khoản nếu có thể chứng minh được mục đích xấu).

IP booter và botnet khác nhau như thế nào?

Botnet là một mạng lưới các máy tính mà chủ sở hữu máy tính của họ không biết rằng máy tính của họ đã bị nhiễm malware và đang bị sử dụng trong các cuộc tấn công trên Internet. Booter là dịch vụ cho thuê DDoS.

Các booter truyền thống thường sử dụng botnet để khởi động các cuộc tấn công, nhưng khi các thủ thuật ngày càng tinh vi hơn, chúng sẽ nghiêng về về các máy chủ mạnh hơn là chỉ dựa vào các botnet, bên cạnh đó còn có các hoạt động cho thuê dịch vụ, nhân lực hoặc các tài nguyên liên quan tấn công DDoS bất hợp pháp.

Nguyên nhân đằng sau các cuộc tấn công DDoS

Có khá nhiều động cơ phía sau các hành vị này:

- Rèn luyện kỹ năng tấn công, học hỏi các tài liệu và kiến thức mới.

- Sự cạnh tranh trong kinh doanh.

- Xung đột ý thức, tư duy, hệ tư tưởng, khủng bố do chính phủ tài trợ.

- Tống tiền…

PayPal và dạng thẻ tín dụng là những phương thức thanh toán ưa thích cho các cuộc tấn công tống tiền. Bitcoin cũng được sử dụng vì nó cung cấp khả năng bảo mật danh tính tốt. Một nhược điểm của Bitcoin, theo quan điểm của kẻ tấn công, là ít khi có người sử dụng bitcoin hơn so với các hình thức thanh toán khác.

Script kiddie, hay skiddie, là một thuật ngữ tiêu cực dành cho những kẻ phá hoại Internet có trình độ tương đối thấp, những người sử dụng các tập lệnh hoặc chương trình do người khác viết để thực hiện các cuộc tấn công vào mạng hoặc trang web. Họ truy lùng các lỗ hổng bảo mật tương đối nổi tiếng và dễ khai thác mà thường không tính đến hậu quả. Các dạng đối tượng này thường có ít hiểu biết về pháp luật cũng như kiến thức kĩ thuật.

Các cuộc tấn công amplification và reflection là gì ?

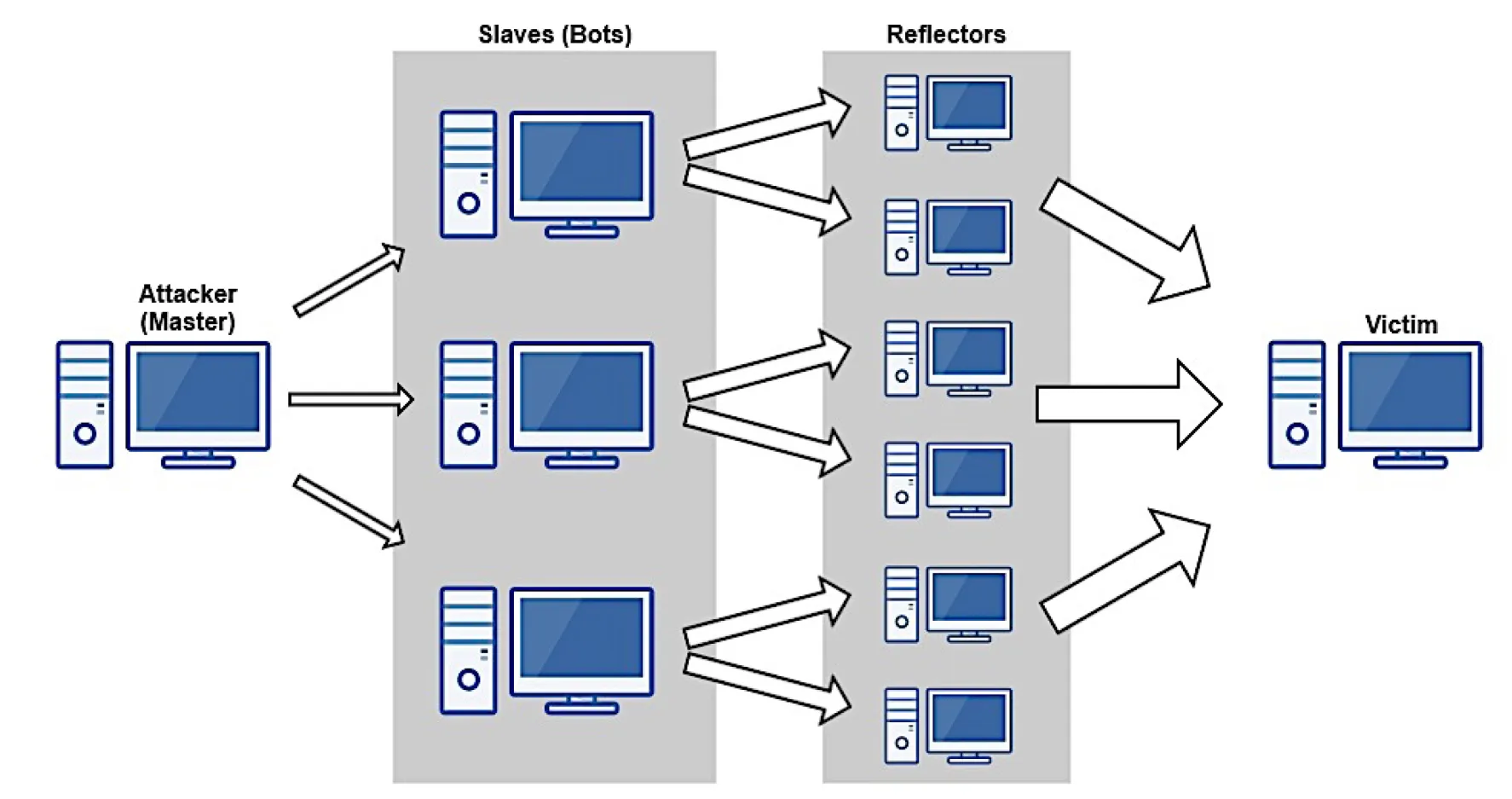

Các cuộc tấn công reflection và amplification sử dụng lưu lượng truy cập hợp pháp để áp đảo hệ thống mạng hoặc máy chủ đang được nhắm mục tiêu. Khi kẻ tấn công giả mạo địa chỉ IP của nạn nhân và gửi tin nhắn cho bên thứ ba trong khi giả vờ là nạn nhân, hành vi này được gọi là giả mạo địa chỉ IP.

Bên thứ ba không có cách nào phân biệt địa chỉ IP của nạn nhân với địa chỉ IP của kẻ tấn công. Nó phản hồi trực tiếp thay cho nạn nhân. Địa chỉ IP của kẻ tấn công bị ẩn khỏi cả nạn nhân và máy chủ bên thứ ba. Quá trình này được gọi là reflection. Điều này giống như việc kẻ tấn công đặt mua hàng đến nhà nạn nhân dưới cái tên của nạn nhân. Cuối cùng, nạn nhân phải trả tiền cho cửa hàng vì món hàng mà họ không hề mua.

Khuếch đại lưu lượng truy cập (traffic amplification) xảy ra khi kẻ tấn công buộc máy chủ bên thứ ba gửi lại phản hồi cho nạn nhân với càng nhiều dữ liệu càng tốt. Tỷ lệ giữa kích thước phản hồi và yêu cầu được gọi là hệ số khuếch đại. Sự khuếch đại này càng lớn thì khả năng gây gián đoạn cho nạn nhân càng lớn. Máy chủ của bên thứ ba cũng bị gián đoạn do khối lượng yêu cầu giả mạo mà nó phải xử lý. NTP amplification là một ví dụ về cuộc tấn công như vậy.

Các kiểu tấn công booter hiệu quả nhất là sử dụng cả tấn công reflection và amplification. Đầu tiên, kẻ tấn công giả mạo địa chỉ của mục tiêu và gửi tin nhắn cho bên thứ ba. Khi bên thứ ba trả lời, tin nhắn sẽ chuyển đến địa chỉ mục tiêu giả mạo. Phản hồi lớn hơn nhiều so với tin nhắn ban đầu, từ đó khuếch đại quy mô của cuộc tấn công.

Có thể ví dụ như kẻ xấu dùng phương thức liên lạc của nạn nhân và đặt mua hàng chục món đồ tại các cửa hàng khác nhau, và nạn nhân sẽ phải nhận hàng chục cuộc gọi cũng hàng tá thông tin mà họ không hề yêu cầu.

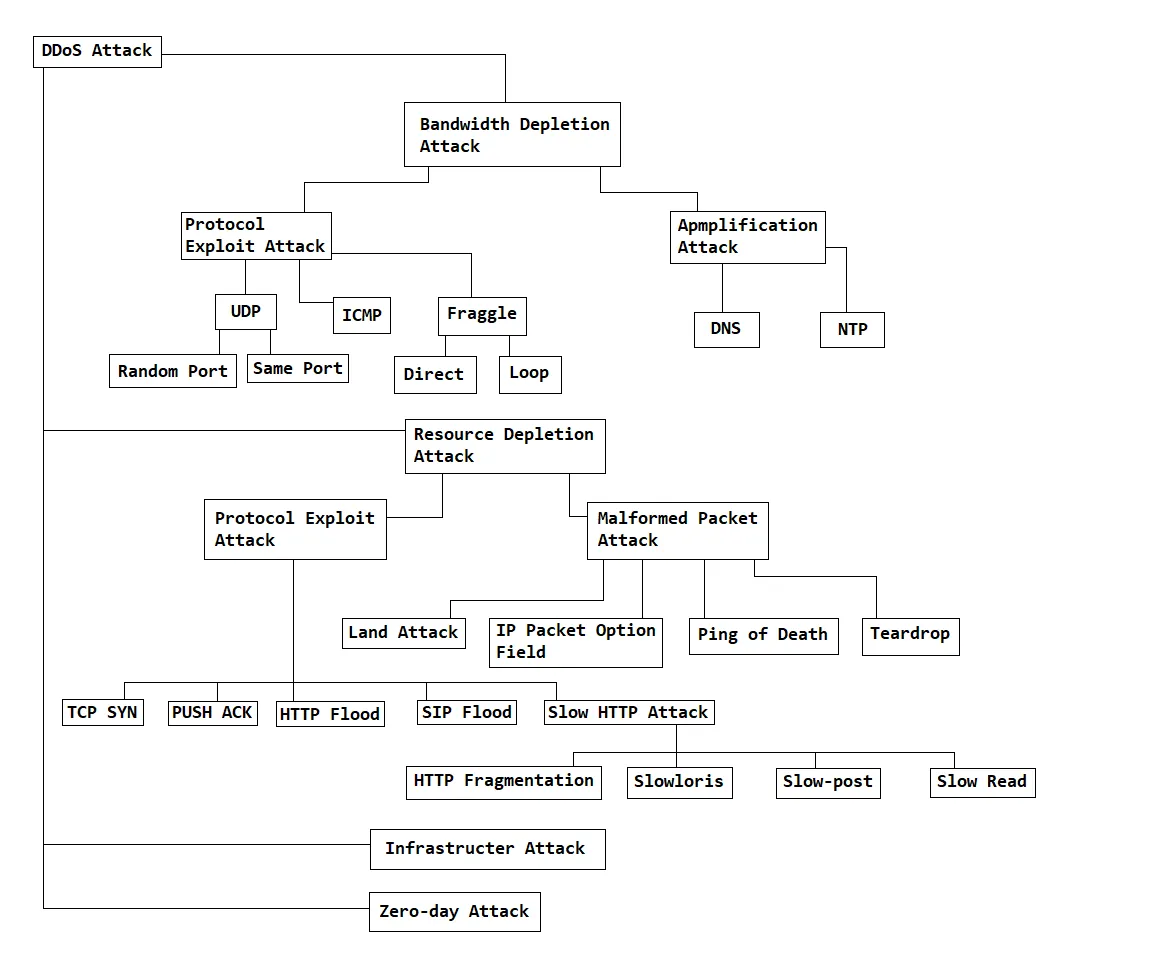

Các loại tấn công DDoS phổ biến

Mục tiêu của các cuộc tấn công DoS hoặc DDoS là tiêu tốn đủ tài nguyên máy chủ hoặc mạng để hệ thống không phản hồi các yêu cầu hợp lệ từ người dùng khác:

- SYN Flood: Một loạt các yêu cầu SYN được gửi trực tiếp đến hệ thống của mục tiêu nhằm cố gắng áp đảo nó. Cuộc tấn công này khai thác điểm yếu trong chuỗi kết nối TCP, được gọi là quy trình “bắt tay” 3 bước.

- HTTP Flood: Một kiểu tấn công trong đó các yêu cầu HTTP GET hoặc POST được sử dụng để tấn công web server.

- UDP Flood: Một kiểu tấn công trong đó các port ngẫu nhiên trên mục tiêu bị tràn ngập bởi các gói IP chứa gói dữ liệu UDP.

- Ping of Death: Các cuộc tấn công liên quan đến việc cố tình gửi các gói IP lớn hơn gói được giao thức IP cho phép. Phân mảnh TCP/IP xử lý các gói lớn bằng cách chia chúng thành các gói IP nhỏ hơn. Nếu các gói khi được đặt cùng nhau lớn hơn 65.536 byte cho phép thì các máy chủ cũ thường gặp sự cố. Điều này phần lớn đã được sửa trong các hệ thống mới hơn. Ping Flood là hiện thân ngày nay của cuộc tấn công này.

- Tấn công ICMP: Các cuộc tấn công vào giao thức ICMP lợi dụng thực tế là mỗi yêu cầu đều yêu cầu máy chủ xử lý trước khi phản hồi được gửi lại. Tấn công Smurf attack, ICMP Flood và ping Flood tận dụng lợi thế này bằng cách làm tràn ngập máy chủ với các yêu cầu ICMP mà không cần chờ phản hồi.

- Slowloris: Được phát minh bởi Robert ‘RSnake’ Hansen, cuộc tấn công này cố gắng giữ nhiều kết nối đến máy chủ web mục tiêu luôn mở và càng lâu càng tốt. Cuối cùng, các nỗ lực kết nối bổ sung từ khách hàng sẽ bị từ chối.

- DNS Flood: Kẻ tấn công làm quá tải máy chủ DNS của một miền cụ thể nhằm cố gắng phá vỡ trình phân giải DNS cho tên miền đó

- Tấn công Teardrop: Cuộc tấn công liên quan đến việc gửi các gói bị phân mảnh đến thiết bị được nhắm mục tiêu. Một lỗi trong giao thức TCP/IP ngăn máy chủ tập hợp lại các gói như vậy, khiến các gói bị chồng chéo. Thiết bị được nhắm mục tiêu gặp sự cố.

- DNS amplification: Cuộc tấn công dựa trên phản ánh này biến các yêu cầu hợp pháp tới máy chủ DNS (hệ thống tên miền) thành các yêu cầu lớn hơn nhiều, trong quá trình tiêu tốn tài nguyên máy chủ.

- NTP amplification: Một cuộc tấn công DDoS thể tích dựa trên phản xạ, trong đó kẻ tấn công khai thác chức năng máy chủ Giao thức thời gian mạng (NTP) để áp đảo mạng hoặc máy chủ được nhắm mục tiêu với lượng lưu lượng UDP được khuếch đại.

- SNMP reflection: Kẻ tấn công giả mạo địa chỉ IP của nạn nhân và gửi nhiều yêu cầu Giao thức quản lý mạng đơn giản (SNMP) tới các thiết bị. Khối lượng phản hồi có thể khiến nạn nhân choáng ngợp.

- SSDP: Cuộc tấn công SSDP (Giao thức khám phá dịch vụ đơn giản) là cuộc tấn công DDoS dựa trên phản xạ, khai thác các giao thức mạng Universal Plug and Play (UPnP) để gửi một lượng lưu lượng khuếch đại đến nạn nhân được nhắm mục tiêu.

- Tấn công Smurf: Cuộc tấn công này sử dụng chương trình phần mềm độc hại có tên là smurf. Một số lượng lớn các gói Giao thức tin nhắn điều khiển Internet (ICMP) có địa chỉ IP giả mạo của nạn nhân được phát tới mạng máy tính bằng địa chỉ IP quảng bá.

- Fraggle Attack: Một cuộc tấn công tương tự như smurf, ngoại trừ việc nó sử dụng UDP thay vì ICMP.

Cần làm gì khi bị tấn công DDoS ransom

- Trung tâm dữ liệu và ISP cần được thông báo ngay lập tức.

- Không đáp ứng mọi yêu cầu từ kẻ tấn công (như nộp tiền chuộc) – nếu không sẽ càng khó khăn hơn.

- Thông báo cho các cơ quan chính quyền.

- Lưu lượng mạng cần được giám sát cẩn thận.

- Sử dụng các gói dịch vụ chống DDoS.

Các biện pháp chống tấn công DDoS tốt nhất

Các tổ chức có thể chống lại các dịch vụ booter DDoS bằng cách áp dụng các chiến lược an ninh mạng đa tầng tương tự như các biện pháp giảm thiểu tấn công DDoS. Một số phương pháp bảo vệ DDoS hiệu quả bao gồm:

- Sử dịch vụ chống DDoS: Một nhà cung cấp dịch vụ chống DDoS uy tín có thể hỗ trợ trong việc xác định và loại bỏ lưu lượng truy cập độc hại trong một cuộc tấn công DDoS, ngăn chặn lưu lượng này tiếp cận máy chủ trong khi vẫn đảm bảo người dùng chính thống có thể truy cập mạng hoặc website.

- Theo dõi lưu lượng để phát hiện hoạt động bất thường: Các công cụ có thể giúp phân biệt lưu lượng bình thường với lưu lượng bất thường, từ đó phát hiện các dấu hiệu tiềm ẩn của một cuộc tấn công DDoS.

- Áp dụng rate limiting: Các công cụ rate limiting giúp giảm thiểu ảnh hưởng của tấn công DDoS bằng cách hạn chế số lượng yêu cầu từ một địa chỉ IP cụ thể hoặc chặn lưu lượng từ các địa chỉ IP đã được xác định là độc hại.

- Nâng cấp hệ thống: Việc mở rộng băng thông, bổ sung cân bằng tải và thiết lập hệ thống dự phòng có thể giúp tăng cường khả năng chịu tải khi lưu lượng truy cập tăng đột biến trong một cuộc tấn công DDoS.

- Sử dụng CDN: CDN giúp phân tán lưu lượng truy cập về mặt địa lý trên nhiều máy chủ và trung tâm dữ liệu, cung cấp thêm dung lượng mạng để hấp thụ và giảm thiểu các cuộc tấn công DDoS.

- Triển khai tường lửa và hệ thống IPS: Tường lửa và hệ thống IPS có thể lọc bỏ lưu lượng độc hại và chặn các địa chỉ IP đáng ngờ.

Nguyên nhân các dịch vụ booter lại khó theo dõi

Các đối tượng giao dịch các dịch vụ tội phạm này sử dụng trang web thông thường để thanh toán và tìm hiểu hướng dẫn liên quan đến cuộc tấn công. Rất thường xuyên không có kết nối có thể xác thực được với phần phụ trợ bắt đầu cuộc tấn công trên thực tế. Vì vậy, ý định cấu thành phạm tội có thể khó chứng minh. Lần theo dấu vết thanh toán là một cách để truy tìm các tội phạm, nghi can liên quan.

Bảo vệ website toàn diện – Giải pháp Firewall Anti DDoS hàng đầu tại Vietnix

Trong bối cảnh các cuộc tấn công DDoS ngày càng phức tạp và tinh vi, Vietnix mang đến giải pháp Firewall Anti DDoS mạnh mẽ, bảo vệ website và ứng dụng trực tuyến của bạn một cách toàn diện. Hệ thống tường lửa đa lớp của Vietnix được xây dựng trên nền tảng công nghệ tiên tiến, có khả năng phát hiện và ngăn chặn hiệu quả nhiều loại hình tấn công DDoS khác nhau. Hơn thế nữa, đội ngũ kỹ thuật chuyên nghiệp sẵn sàng hỗ trợ 24/7, đảm bảo giải quyết nhanh chóng, dứt điểm các sự cố phát sinh.

Thông tin liên hệ:

- Hotline: 18001093.

- Email: sales@vietnix.com.vn.

- Địa chỉ: 265 Hồng Lạc, Phường Bảy Hiền, Thành phố Hồ Chí Minh.

- Website: https://vietnix.vn/.

Qua bài viết này hy vọng đã giúp bạn hiểu hơn về DDoS booter/IP stresser cũng như các công cụ bổ trợ và hình thức tấn công DDoS. Từ đó trang bị cho bản thân các kiến thức cũng như các giải pháp để đối phó, giảm thiểu các hành vi tấn công DDoS trong tương lai. Ngoài ra các bạn có thể tham khảo và tìm hiểu thêm về chủ đề DDoS ở các bài viết tiếp theo của mình: