Sức mạnh của DDoS NTP amplification nằm ở việc lợi dụng lỗ hổng trong giao thức NTP, mục đích làm quá tải, tràn lưu lượng UDP (NTP flood) vào server. Việc tận dụng sức mạnh của các máy chủ NTP để tăng cường sức mạnh của cuộc tấn công, tạo ra lượng dữ liệu UDP khổng lồ, đang gây ra những lo ngại về sự nguy hiểm và tốc độ của chúng. Hãy cùng Vietnix tìm hiểu về chủ đề tấn công DDoS NTP amplification qua bài viết dưới đây

Giới thiệu

NTP amplification là dạng tấn công DDoS lưu lượng dựa trên sự phản xạ (reflection), đối tượng tấn công khai thác các chức năng của NTP server (Network Time Protocol) để tạo lưu lượng UDP đã khuếch đại cực lớn và làm gián đoạn, chậm hoặc gây hư hỏng hệ thống mạng, server mục tiêu và các truy cập hợp lệ, thông thường sẽ không thể tiếp cận.

Cách hoạt động của DDoS NTP amplification

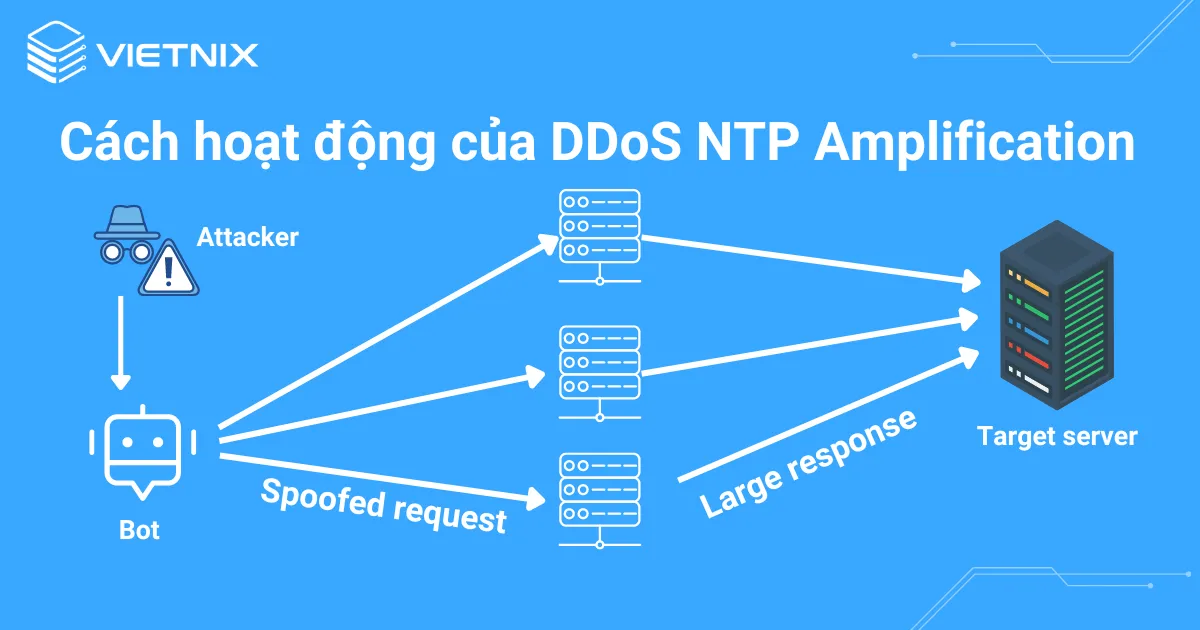

Các dạng tấn công khuếch đại (amplification) khai thác sự chênh lệch về lượng băng thông giữa bên tấn công và bên tài nguyên web của mục tiêu. Khi sự chênh lệch này tăng lên cao, lưu lượng truy cập lúc này có thể là gián đoạn hạ tầng mạng. Đối tượng sẽ điều khiển các bot trong hệ thống mạng botnet để tạo ra lượng request (yêu cầu) lớn và đẩy về mục tiêu xử lý.

Không như dạng tấn công Flood, tấn công Amplification sẽ khuếch đại lưu lượng truy cập từ các server không hoặc kém bảo mật nhằm ẩn giấu nguồn gốc đợt tấn công và tăng tính hiệu quả của nó. Chúng sử dụng các thiết bị có kết nối băng thông nhỏ hơn để thực hiện tấn công, khi các request được tung ra sẽ giả mạo địa chỉ các nạn nhân (đã biến thành các bot – có số lượng lớn). Việc khuếch đại cho phép kẻ tấn công hạ các mục tiêu lớn hơn chỉ với nguồn lực tấn công hạn chế.

Đối với NTP, bạn cần hiểu rằng giao thức này được dùng để đồng bộ hoá thời gian giữa các node và phục vụ các chức năng quan trọng trong cấu trúc Internet.

Bằng cách khai thác lệnh monlist được kích hoạt trên một số máy chủ NTP, kẻ tấn công có thể nhân lưu lượng truy cập yêu cầu ban đầu đã tạo lên gấp nhiều lần, dẫn đến phản hồi lớn. Lệnh này được bật theo mặc định trên các thiết bị cũ hơn và phản hồi với 600 địa chỉ IP nguồn cuối cùng của các yêu cầu đã được gửi tới máy chủ NTP.

Monlist request từ máy chủ có 600 địa chỉ trong bộ nhớ sẽ lớn hơn 206 lần so với yêu cầu ban đầu. Điều này có nghĩa là kẻ tấn công có lưu lượng truy cập Internet 1 GB có thể thực hiện cuộc tấn công trên 200 GB – dẫn đến lưu lượng tấn công tăng lên đáng kể.

Một cuộc tấn công NTP amplification có thể chia ra 4 giai đoạn như sau:

- Gửi request giả mạo: Kẻ tấn công sẽ gửi một lượng lớn request giả mạo từ một hoặc nhiều địa chỉ IP nguồn được làm giả. Các request này thường là đến các máy chủ NTP, yêu cầu sao chép một gói dữ liệu nhỏ nhưng với địa chỉ nguồn là địa chỉ IP của nạn nhân.

- Sử dụng kỹ thuật reflection: Các request giả mạo sẽ được gửi đến các máy chủ NTP. Do cấu hình không đúng hoặc các lỗ hổng trong các máy chủ này, chúng có thể tạo ra các phản hồi có dung lượng lớn hơn đáng kể so với yêu cầu ban đầu.

- Gửi phản hồi đến nạn nhân: Các máy chủ NTP sẽ phản hồi lại với các gói dữ liệu có dung lượng lớn đến địa chỉ IP nguồn (tức là địa chỉ IP của nạn nhân). Do đó, một lượng lớn dữ liệu sẽ được gửi đến nạn nhân từ các máy chủ NTP.

- Quá tải hệ thống mạng mục tiêu: Số lượng lớn các phản hồi từ các máy chủ NTP sẽ gây ra quá tải hệ thống mạng, làm cho dịch vụ trở nên không khả dụng đối với người dùng hợp lệ.

Giảm thiểu tấn công DDoS NTP amplification

Với các tổ chức, cá nhân hay doanh nghiệp nhỏ điều hành các website, dịch vụ thì các biện pháp ứng phó thường hạn chế. Trên thực tế là dù họ hoàn toàn có thể bị xem là mục tiêu nhưng lại không phải nơi nhận tác động chính của đợt tấn công quy mô lớn. Do lượng lưu lượng truy cập được tạo ra cao, cơ sở hạ tầng xung quanh máy chủ sẽ bị ảnh hưởng.

Nhà cung cấp dịch vụ Internet (ISP) hoặc các nhà cung cấp cơ sở hạ tầng mạng khác có thể không thể xử lý lưu lượng truy cập đến mà không bị quá tải, đó là “black hole routing”, bảo vệ các mục tiêu và bản thân mình.

Các chiến lược giảm thiểu, ngoài các dịch vụ bảo vệ bên ngoài như DDoS protection của CloudFlare đã công bố, hầu hết là các giải pháp cơ sở hạ tầng Internet mang tính phòng ngừa.

Vô hiệu hoá monlist giảm số lượng NTP server có hỗ trợ monlist

Một giải pháp đơn giản để vá lỗ hổng monlist là vô hiệu hóa lệnh. Theo mặc định, tất cả các phiên bản phần mềm NTP trước phiên bản 4.2.7 đều dễ bị tấn công. Bằng cách nâng cấp máy chủ NTP lên 4.2.7 trở lên, lệnh sẽ bị vô hiệu hóa, vá lỗ hổng. Nếu không thể nâng cấp, việc làm theo hướng dẫn US-CERT sẽ cho phép quản trị viên máy chủ thực hiện các thay đổi cần thiết.

Xác minh IP nguồn – ngừng các packet giả

Thực tế do các request UDP gửi từ botnet phải có IP giả danh các IP nạn nhân, nên còn có giải pháp hiệu quả giảm thiểu các tấn công khuếch đại dựa trên UDP là yêu cầu tất cả các truy vấn DNS phải có địa chỉ IP nguồn hợp lệ. Điều này có thể giúp ngăn chặn các yêu cầu giả mạo từ các botnet.

Sử dụng BCP38 (Best Current Practice 38): đó là một tiêu chuẩn tốt nhất để lọc gói tin và chặn các gói tin có địa chỉ nguồn giả mạo rời khỏi mạng đích. Điều này giúp giảm nguy cơ sử dụng các địa chỉ IP giả mạo trong các cuộc tấn công.

Xem thêm: Tấn công DNS amplification

Kết luận

Hy vọng nội dung trên sẽ giúp các bạn hiểu hơn về hình thức tấn công DDoS NTP amplification, thông tin liên quan và các cách nhận biết có cuộc tấn công xảy ra như thế nào. Qua đó giúp bạn chủ động hơn trong việc ứng phó và giảm thiểu cuộc tấn công mạng. Đừng ngần ngại để lại bình luận bên dưới và đội ngũ admin Vietnix có thể hỗ trợ bạn sớm nhất. Ngoài ra các bạn có thể tham khảo và tìm hiểu thêm về chủ đề DDoS ở các bài viết tiếp theo của Vietnix để tích luỹ kiến thức cho chính mình.