Tấn công DNS amplification là một dạng tấn công từ chối dịch vụ phân tán (DDoS) nguy hiểm và tinh vi, nơi kẻ tấn công sử dụng các yêu cầu (request) DNS giả mạo để gây hiện tượng “flood” mạng mục tiêu với một lượng cực lớn các phản hồi (reply). Qua việc tận dụng các máy chủ DNS công cộng, kẻ tấn công có thể “khuếch đại” lưu lượng mạng của họ, gây ra sự cố quá tải cho các hệ thống mục tiêu. Hãy cùng Vietnix tham khảo thêm về chủ đề tấn công DNS amplification qua bài viết dưới đây.

DNS amplification là gì ?

Hình thức tấn công DNS amplification là một trong các loại tấn công DDoS. Hiểu đơn giản, đối tượng sẽ khai thác các lỗ hổng trong các DNS server và biến các query nhỏ ban đầu thành các payload lớn hơn nhiều lần. Từ đó làm server mục tiêu bị chậm lại và ngừng hoạt động và người dùng thông thường sẽ không thể truy cập đến máy chủ (server) này.

Điều đáng lo ngại là tấn công này không chỉ khó phát hiện mà còn khó ngăn chặn do việc sử dụng lợi thế của cơ chế hoạt động hợp lệ của hệ thống tên miền. Khi một tấn công DNS amplification được thực hiện, nó không chỉ làm suy yếu hiệu suất và khả năng truy cập của các dịch vụ trực tuyến mà còn đặt ra mối đe dọa an ninh mạng lớn cho tổ chức và cá nhân.

Cách hoạt động của hình thức tấn công DNS amplification

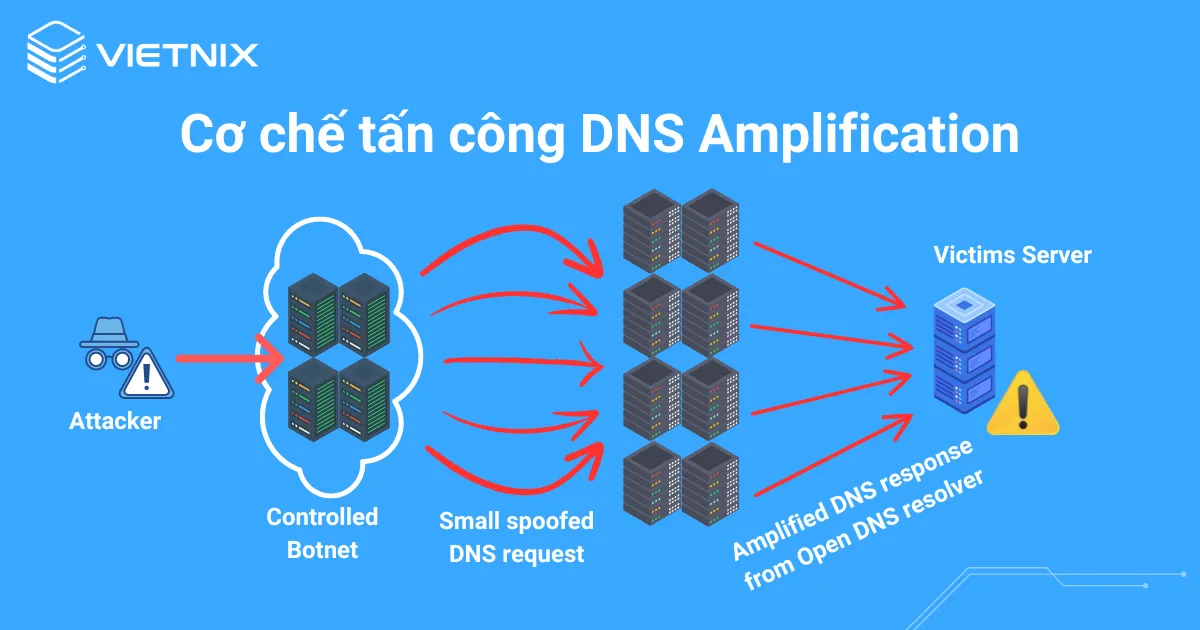

Như đã biết, cách tấn công này là tận dụng chức năng của các trình phân giải DNS mở để hạ server, hệ thống mạng mục tiêu với lưu lượng được khuếch đại. Các server và hệ thống hạ tầng xung quanh để sẽ không thể truy cập được.

Tất cả các cuộc tấn công dạng “khuếch đại” đều khai thác sự chênh lệch về mức tiêu thụ băng thông giữa bên tấn công và tài nguyên web của mục tiêu. Sự chênh lệch càng tăng cao với càng nhiều request và lưu lượng truy cập có thể làm gián đoạn cơ sở hạ tầng mạng. Bằng cách tăng mức khuếch đại này từ việc ra lệnh mỗi bot trong mạng botnet thực thi các request tượng tự nhau, bên tấn công sẽ dễ ẩn mình và thực hiện DDoS attack vào mục tiêu.

Do mỗi bot tạo request sẽ yêu cầu mở phân giải DNS cho các IP giả đã thay thế IP thật của nạn nhân đến cho mục tiêu, lúc này phản hồi sẽ được gửi lại. Bên tấn công sẽ cấu trúc lại request theo cách lấy được các phẩn hồi từ trình phân giải DNS càng nhiều càng tốt. Theo đó lưu lượng truy cập ban đầu sẽ được khuếch đại và gửi đến cho mục tiêu, hệ thống mạng sẽ nghẽn vì quá tải, cuối cùng dẫn đến bị DDoS (từ chối dịch vụ).

Cách thức mỗi bot thực hiện trong tấn công DNS amplification có thể liên hệ thực tế như 1 cuộc gọi nặc danh đến cửa hàng và yêu cầu mua các món hàng với số lượng lớn, nhưng để lại thông tin liên lạc hay địa chỉ là của một người khác, nạn nhân sẽ phải nhận các cuộc gọi từ bên cung cấp cùng với các thông tin mà mình không hề yêu cầu.

Theo cách giải thích cụ thể hơn, hình thức này bao gồm các bước như sau:

- Thu thập địa chỉ IP của máy chủ DNS mục tiêu: Tìm kiếm các DNS server cấu hình sai, cho phép truy vấn từ bất kỳ đâu trên internet (máy chủ DNS mở). Các server này có thể trả lời truy vấn từ các địa chỉ IP không được ủy quyền.

- Tạo danh sách địa chỉ IP mục tiêu: Xác định địa chỉ IP của mục tiêu (ví dụ, một trang web, một dịch vụ trực tuyến, hoặc một cơ sở hạ tầng mạng) sẽ tấn công.

- Tạo các gói tin request DNS giả mạo: Kẻ tấn công tạo ra các request DNS với phần địa chỉ nguồn giả mạo sao cho chúng trỏ về địa chỉ IP của mục tiêu. Điều này đảm bảo rằng các câu trả lời từ DNS server sẽ được gửi đến mục tiêu thay vì kẻ tấn công.

- Gửi request đến máy chủ DNS: Các request giả mạo này sau đó được gửi đến một số lượng lớn DNS server đang mở. Do cấu hình mở, các server này sẽ xử lý request và chuẩn bị gửi phản hồi.

- Tận dụng hiệu ứng khuếch đại: Các request được chọn cẩn thận sao cho câu trả lời từ máy chủ DNS nhiều hơn nhiều so với request ban đầu. Điều này tạo ra hiệu ứng khuếch đại, nơi một gói tin nhỏ gửi đi có thể tạo ra một phản hồi lớn, làm tăng lưu lượng mạng đáng kể.

- Mục tiêu nhận lưu lượng truy cập lớn: Các phản hồi này, bây giờ đều được gửi đến địa chỉ IP của mục tiêu, bắt đầu làm ngập lụt hệ thống của mục tiêu, tiêu thụ băng thông và làm quá tải các tài nguyên, dẫn đến sự chậm trễ hoặc hoàn toàn ngừng phục vụ các request hợp pháp.

- Duy trì và điều chỉnh tấn công: Kẻ tấn công có thể điều chỉnh số lượng và loại request, cũng như danh sách DNS server sử dụng trong tấn công, để tối ưu hóa lưu lượng và duy trì tấn công cho đến khi đạt được mục tiêu hoặc cho đến khi có biện pháp ngăn chặn được thực hiện.

Giảm thiểu tấn công DNS amplification

Với các tổ chức, cá nhân hay công ty điều hành trang web, dịch vụ có quy mô vừa – nhỏ hoặc khâu bảo mật chưa được chú trọng thì các biện pháp ứng phó tấn công thường hạn chế. Trên thực tế là dù họ hoàn toàn có thể bị xem là mục tiêu nhưng lại không phải nơi nhận tác động chính của đợt tấn công quy mô lớn. Do lượng lưu lượng truy cập được tạo ra cao, cơ sở hạ tầng xung quanh máy chủ sẽ bị ảnh hưởng.

Nhà cung cấp dịch vụ Internet (ISP) hoặc các nhà cung cấp cơ sở hạ tầng mạng khác có thể không thể xử lý lưu lượng truy cập đến mà không bị quá tải, đó là “black hole routing”, bảo vệ các mục tiêu và bản thân mình.

Các chiến lược giảm thiểu, ngoài các dịch vụ bảo vệ bên ngoài như DDoS protection đã được công bố, hầu hết là các giải pháp cơ sở hạ tầng Internet mang tính phòng ngừa.

Đối với các quản trị viên hệ thống:

- Cập nhật phần mềm DNS: Đảm bảo rằng phần mềm DNS của bạn được cập nhật với các bản vá bảo mật mới nhất để vá các lỗ hổng có thể bị khai thác.

- Thực hiện giới hạn tốc độ: Giới hạn số lượng truy vấn DNS mà mỗi máy chủ có thể gửi trong một khoảng thời gian nhất định.

- Sử dụng DNSSEC: DNSSEC có thể giúp xác thực tính hợp lệ của các phản hồi DNS, làm cho việc giả mạo địa chỉ IP trở nên khó khăn hơn.

- Giám sát mạng: Theo dõi lưu lượng truy cập mạng thường xuyên để phát hiện các hoạt động bất thường có thể là dấu hiệu của một cuộc tấn công DNS amplification.

- Hạn chế Trả lời Recursive: Máy chủ DNS nên được cấu hình để chỉ cho phép truy vấn recursive từ các địa chỉ IP được ủy quyền. Điều này giúp ngăn chặn việc sử dụng máy chủ DNS như một công cụ cho tấn công amplification.

- RRL (Response Rate Limiting): Các máy chủ DNS nên sử dụng RRL để giới hạn số lượng phản hồi mà một máy chủ có thể gửi đến một địa chỉ IP cụ thể trong một khoảng thời gian nhất định. Điều này giúp giảm thiểu lượng lưu lượng dữ liệu có thể được khuếch đại và gửi tới mục tiêu của kẻ tấn công.

- Phát Hiện và Phản Ứng: Hệ thống phát hiện xâm nhập (IDS) và hệ thống ngăn chặn xâm nhập (IPS) có thể giúp phát hiện mẫu hành vi tấn công và tự động chặn lưu lượng mạng giả từ botnet.

Giảm số lượng các DNS resolver

Bằng cách can thiệp vào yếu tố chủ chốt của hình thức tấn công này, người dùng đã có thể giảm bớt các lỗ hổng về các kết nối kém an toàn. Bởi vì như đã nói để triển khai hình thức DNS amplification, cần phải có quyền truy cập các DNS resolver đang mở, nhất là các trình phân giải kém an toàn.

DNS resolver chỉ nên cung cấp cho các thiết bị có nguồn gốc, tên miền uy tín, đáng tin cậy. Việc hạn chế trình phân giải DNS để chúng chỉ phản hồi các truy vấn từ các nguồn đáng tin cậy mà không khiến máy chủ trở thành mục tiêu cho bất kỳ loại tấn công khuếch đại nào.

Xác minh IP nguồn – chặn các packet giả

Thực tế do các request UDP gửi từ botnet phải có IP giả danh các IP nạn nhân, nên còn có giải pháp hiệu quả giảm thiểu các tấn công khuếch đại dựa trên UDP là yêu cầu tất cả các truy vấn DNS phải có địa chỉ IP nguồn hợp lệ. Điều này có thể giúp ngăn chặn các yêu cầu giả mạo từ các botnet.

Sử dụng BCP38 (Best Current Practice 38): đó là một tiêu chuẩn tốt nhất để lọc gói tin và chặn các gói tin có địa chỉ nguồn giả mạo từ việc rời khỏi mạng của họ. Điều này giúp giảm nguy cơ sử dụng các địa chỉ IP giả mạo trong các cuộc tấn công.

Sử dụng dịch vụ chống DDoS

Có nhiều dịch vụ chuyên nghiệp có khả năng chống lại và giảm thiểu tác động của các cuộc tấn công DDoS, bao gồm DNS amplification. Các dịch vụ này thường có khả năng phân tích và lọc lưu lượng mạng, chỉ cho phép lưu lượng hợp lệ đến đích.

Trong khi đó, phía người dùng cũng cần:

- Chọn dịch vụ DNS uy tín: Chọn nhà cung cấp dịch vụ DNS có các biện pháp bảo mật để ngăn chặn tấn công DNS amplification.

- Cài phần mềm chống virus và firewall: Phần mềm bảo mật có thể giúp bảo vệ máy tính của bạn khỏi các botnet được sử dụng trong các cuộc tấn công DNS amplification.

- Cập nhật phần mềm: Cập nhật hệ điều hành và phần mềm của bạn với các bản vá bảo mật mới nhất để vá các lỗ hổng có thể bị khai thác.

Kết luận

Hy vọng nội dung trên sẽ giúp các bạn hiểu hơn về hình thức tấn công DNS amplification, thông tin liên quan và các cách nhận biết có cuộc tấn công xảy ra như thế nào. Qua đó giúp bạn chủ động hơn trong việc ứng phó và giảm thiểu cuộc tấn công mạng. Đừng ngần ngại để lại bình luận bên dưới và đội ngũ admin Vietnix có thể hỗ trợ bạn sớm nhất. Ngoài ra các bạn có thể tham khảo và tìm hiểu thêm về chủ đề DDoS ở các bài viết tiếp theo của Vietnix để tích luỹ kiến thức cho chính mình.