Container Runtime là gì? Phân loại và hướng dẫn cách cài đặt chi tiết

Đã kiểm duyệt nội dung

Đánh giá

Container Runtime là phần mềm trung gian chịu trách nhiệm thực thi và quản lý vòng đời của các container trên hệ điều hành máy chủ. Trong bài viết này mình sẽ giúp bạn hiểu rõ hơn về Container Runtime, từ vai trò, các loại hình phổ biến, đến nguyên lý hoạt động và những lưu ý quan trọng để bạn có thể vận hành hiệu quả.

Những điểm chính

- Khái niệm: Biết được đây là phần mềm trung gian chịu trách nhiệm thực thi, quản lý vòng đời và tài nguyên của các container trên hệ điều hành máy chủ, đảm bảo ứng dụng chạy nhất quán và cô lập.

- Vai trò trong hệ sinh thái container: Nắm được đây là mắt xích không thể thiếu, đảm bảo thực thi container, quản lý vòng đời, tải và quản lý image, cách ly tài nguyên và tích hợp với orchestrator như Kubernetes.

- Các loại phổ biến: Gồm High-Level Runtimes và Low-Level Runtimes.

- Nguyên lý hoạt động: Nắm rõ container runtime hoạt động như một lớp trung gian giữa hệ điều hành và container, thực hiện tải và chuẩn bị image, tạo môi trường cách ly, khởi chạy container và giám sát vòng đời.

- Cấu hình và cài đặt: Được hướng dẫn chi tiết các bước cấu hình và cài đặt container runtime.

- Vấn đề thường gặp và cách khắc phục: Biết được các vấn đề như không tương thích cgroup driver, không tải được image, thiếu tài nguyên, dịch vụ không khởi động và không tương thích phiên bản giữa orchestrator và runtime.

- Bảo mật với container runtime: Cần áp dụng các biện pháp bảo mật như cách ly tài nguyên, cập nhật kernel và runtime thường xuyên, áp dụng nguyên tắc đặc quyền tối thiểu, quản lý image an toàn và cấu hình mạng/firewall chặt chẽ.

- Giới thiệu Vietnix: Vietnix cung cấp dịch vụ Enterprise Cloud với nền tảng IaaS mạnh mẽ, tối ưu cho mọi công nghệ ảo hóa.

- Câu hỏi thường gặp: Giải đáp các thắc mắc liên quan đến container runtime.

Container runtime là gì?

Container runtime là phần mềm trung gian chịu trách nhiệm thực thi, quản lý vòng đời và tài nguyên của các container trên hệ điều hành máy chủ. Cụ thể, container runtime thực hiện các tác vụ như tải image container từ registry, tạo môi trường chạy, khởi động, giám sát quá trình hoạt động, cấp phát tài nguyên (CPU, RAM, I/O), cũng như dọn dẹp khi container kết thúc.

Container runtime không chỉ tạo sự tách biệt giữa các ứng dụng mà còn tận dụng các tính năng hệ điều hành (Linux namespaces, cgroups) để đảm bảo cách ly và quản trị hiệu quả. Đây là nền tảng cốt lõi giúp các container có thể chạy nhất quán trên nhiều môi trường từ máy cá nhân đến hạ tầng cloud.

Vai trò của container runtime trong hệ sinh thái container

Container Runtime là mắt xích không thể thiếu để đảm bảo mọi ứng dụng container đều vận hành ổn định, an toàn và linh hoạt trên nhiều nền tảng:

- Thực thi container: Container runtime là thành phần trực tiếp khởi động và quản lý quá trình chạy của container trên hệ điều hành máy chủ, bảo đảm container hoạt động đúng theo image và cấu hình chỉ định.

- Quản lý vòng đời container: Runtime chịu trách nhiệm toàn bộ quá trình từ tạo, khởi chạy, dừng, đến xoá container. Nhờ đó các container được kiểm soát chặt chẽ về trạng thái và tài nguyên sử dụng trong suốt vòng đời.

- Tải và quản lý image: Container runtime có vai trò kéo image từ registry, giải nén và chuẩn bị môi trường cho image để tạo container.

- Cách ly và phân bổ tài nguyên: Runtime tận dụng các công nghệ như namespaces và cgroups để đảm bảo các container được cách ly với nhau và sử dụng tài nguyên hệ thống hiệu quả, giới hạn CPU, RAM, ổ đĩa theo cấu hình.

- Tích hợp với orchestrator: Container runtime là nền tảng để các hệ thống điều phối như Kubernetes triển khai, vận hành và mở rộng các ứng dụng container hóa, miễn là runtime đáp ứng tiêu chuẩn CRI.

- Bảo mật và kiểm soát truy cập: Runtime góp phần đảm bảo an toàn bằng cách giới hạn quyền truy cập tài nguyên và bảo vệ dữ liệu, giảm thiểu rủi ro container ảnh hưởng đến hệ điều hành chủ hoặc các container khác.

- Tiêu chuẩn hóa chuỗi cung ứng phần mềm: Thông qua quản lý image và runtime nhất quán, container runtime giúp đảm bảo ứng dụng vận hành đồng nhất từ môi trường phát triển đến production, hỗ trợ các quy trình CI/CD hiện đại.

Các loại container runtime phổ biến

High-Level Container Runtimes

Docker Engine

Docker Engine là runtime container phổ biến nhất từ trước đến nay, cung cấp môi trường đóng gói, triển khai và quản lý container một cách tiện lợi và nhất quán. Docker sử dụng daemon trung tâm (dockerd) để quản lý container và hình ảnh, giúp tạo môi trường cách ly riêng biệt cho từng ứng dụng.

Tuy nhiên, kể từ Kubernetes phiên bản 1.24, Docker Engine không còn được hỗ trợ trực tiếp làm container runtime, thay vào đó Kubernetes sử dụng các runtime tương thích Container Runtime Interface (CRI) như containerd hoặc CRI-O. Docker vẫn dùng được thông qua adapter cri-dockerd để duy trì hỗ trợ.

Podman

Podman là một runtime cao cấp tương tự Docker, nhưng khác biệt ở chỗ không cần daemon nền. Mỗi container chạy như một tiến trình độc lập, giúp tăng tính bảo mật và giảm thiểu phụ thuộc vào daemon trung tâm. Podman tuân thủ chuẩn Open Container Initiative (OCI) và hoàn toàn tương thích với các image Docker, thuận tiện cho người dùng chuyển đổi.

CRI-O

CRI-O được thiết kế riêng cho Kubernetes, tuân thủ chuẩn Container Runtime Interface, cung cấp runtime nhẹ, ổn định và bảo mật cho cluster Kubernetes. CRI-O tập trung vào việc vận hành container theo cách tối giản, loại bỏ các thành phần thừa, chỉ quản lý image và lifecycle container, tăng tương thích sâu với Kubernetes và chuẩn OCI.

Low-Level Container Runtimes

runc

runc là runtime cấp thấp tuân thủ chuẩn OCI, thực thi container trực tiếp thông qua cơ chế kernel namespaces và cgroups. runc là mô-đun cốt lõi được sử dụng bởi nhiều high-level runtime như Docker, Podman và containerd để tạo, chạy và dừng container.

crun

crun là runtime cấp thấp được viết bằng ngôn ngữ C, tối ưu hiệu năng và tốc độ khởi tạo container nhanh, tiêu tốn ít bộ nhớ hơn runc. crun hỗ trợ cgroups v2 tốt và phù hợp với các môi trường cần mở rộng container nhanh và nhẹ.

runhcs

runhcs là runtime mở rộng của runc dành cho hệ điều hành Windows và các môi trường cần sử dụng virtual machine-based containers. runhcs tận dụng khả năng ảo hóa phần cứng (hypervisor) để cung cấp mức cách ly cao hơn, phù hợp cho các workload đòi hỏi bảo mật và tách biệt nghiêm ngặt hơn.

containerd

containerd là dự án mã nguồn mở của CNCF, cung cấp API và service toàn diện để quản lý vòng đời container, xử lý image, networking và storage. containerd là backend chính của Docker Engine và được sử dụng rộng rãi trong Kubernetes thông qua CRI plugin nhờ hiệu năng ổn định và tính mở rộng cao.

Nguyên lý hoạt động của container runtime

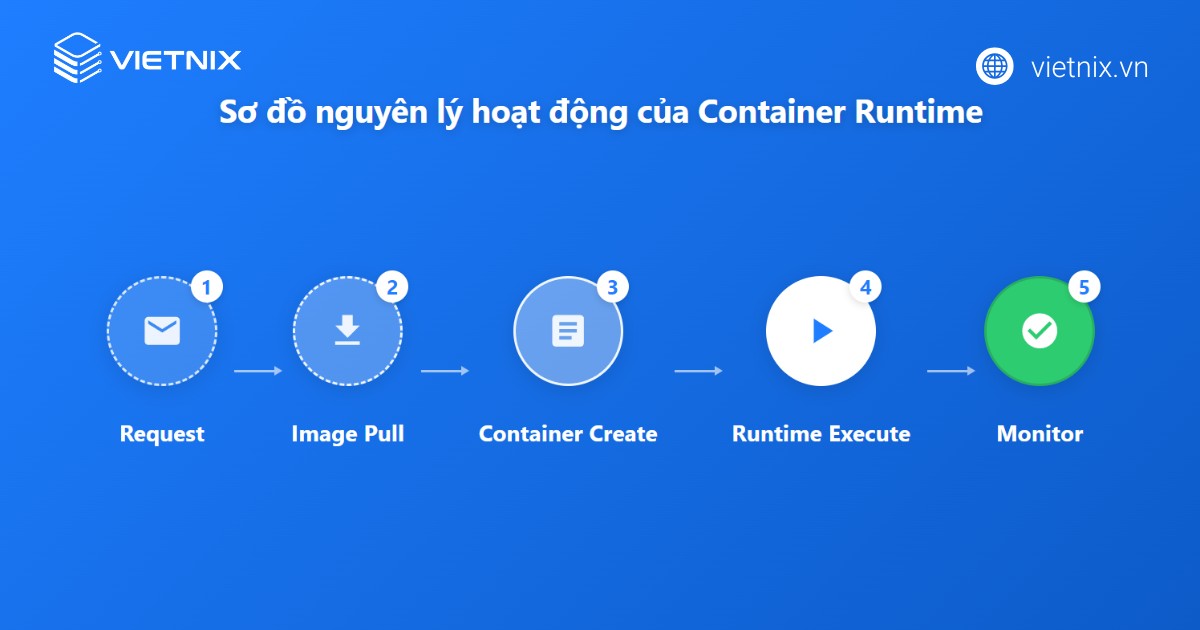

Container runtime hoạt động như một lớp trung gian giữa hệ điều hành máy chủ và các container, chịu trách nhiệm quản lý và điều phối vòng đời của container dựa trên các chuẩn mở như OCI. Khi một container được yêu cầu chạy, container runtime sẽ thực hiện các bước chính sau:

- Tải và chuẩn bị image: Runtime kéo image container từ registry, giải nén và chuẩn bị các layer cần thiết để phục vụ tạo container.

- Tạo môi trường cách ly: Sử dụng các cơ chế của hệ điều hành như namespaces để tạo cách ly namespace riêng biệt cho container, đồng thời dùng cgroups để phân bổ tài nguyên như CPU, bộ nhớ và I/O đảm bảo container không tác động vượt quá giới hạn.

- Khởi chạy container: Runtime gọi các tiến trình hệ điều hành tương ứng (qua low-level runtime như runc) để chạy container theo các thông số kỹ thuật đã định nghĩa trong image và cấu hình.

- Giám sát và quản lý vòng đời: Theo dõi trạng thái container, xử lý sự kiện như dừng, khởi động lại hoặc xóa container khi được yêu cầu.

- Hỗ trợ giao tiếp với điều phối viên: Container runtime đáp ứng giao diện chuẩn như CRI (Container Runtime Interface) để Kubernetes hoặc các hệ thống quản lý khác có thể điều khiển và quản lý container một cách trực tiếp và thống nhất.

Cấu hình và cài đặt container runtime trong hệ thống

Bước 1: Chọn container runtime phù hợp

Lựa chọn runtime dựa trên nhu cầu hệ thống (phổ biến gồm: containerd, CRI-O, Docker hoặc Podman). Đối với Kubernetes bạn nên ưu tiên containerd hoặc CRI-O.

Bước 2: Cài đặt container runtime

Ví dụ cài đặt containerd trên Ubuntu:

sudo apt-get update

sudo apt-get install -y containerdVí dụ cài đặt CRI-O trên CentOS 7:

OS=CentOS_7

VERSION=1.28

sudo curl -L -o /etc/yum.repos.d/cri-o.repo \

https://download.opensuse.org/repositories/devel:/kubic:/libcontainers:/stable/$OS/devel:kubic:libcontainers:stable.repo

sudo curl -L -o /etc/yum.repos.d/cri-o.repo \

https://download.opensuse.org/repositories/devel:/kubic:/libcontainers:/stable:/cri-o:/$VERSION/$OS/devel:kubic:libcontainers:stable:cri-o:$VERSION.repo

sudo yum install cri-oHoặc cài đặt Docker trên Ubuntu:

sudo apt-get update

sudo apt-get install -y docker.ioBước 3: Thiết lập file cấu hình

Cấu hình lại một số tùy chọn phù hợp. Ví dụ cấu hình đường dẫn registry mirror, driver cgroup hoặc các giới hạn tài nguyên cho containerd:

sudo mkdir -p /etc/containerd

containerd config default | sudo tee /etc/containerd/config.toml

Mở và chỉnh sửa file /etc/containerd/config.toml để thiết lập driver systemd (nên đồng bộ với kubelet nếu dùng Kubernetes).

Bước 4: Khởi động và kiểm tra dịch vụ

Kích hoạt và khởi chạy service tương ứng:

sudo systemctl enable containerd --now

sudo systemctl status containerd

Hoặc với Docker:

sudo systemctl enable docker --now

sudo systemctl status docker

Bước 5: Tích hợp với Kubernetes (nếu có)

Chỉ định endpoint của runtime trong kubelet (ví dụ với containerd):

sudo vim /var/lib/kubelet/kubeadm-flags.env

# Đảm bảo có dòng:

KUBELET_KUBEADM_ARGS=--container-runtime=remote --container-runtime-endpoint=unix:///run/containerd/containerd.sockKhởi động lại kubelet:

sudo systemctl restart kubeletBước 6: Kiểm tra việc triển khai

Chạy thử một container mẫu:

Với Docker:

sudo docker run hello-world

Với ctr (containerd):

sudo ctr image pull docker.io/library/hello-world:latest

sudo ctr run --rm docker.io/library/hello-world:latest helloNếu các bước trên thành công, container runtime đã được cài đặt, cấu hình chuẩn và sẵn sàng hoạt động với hệ thống hoặc cùng orchestrator như Kubernetes.

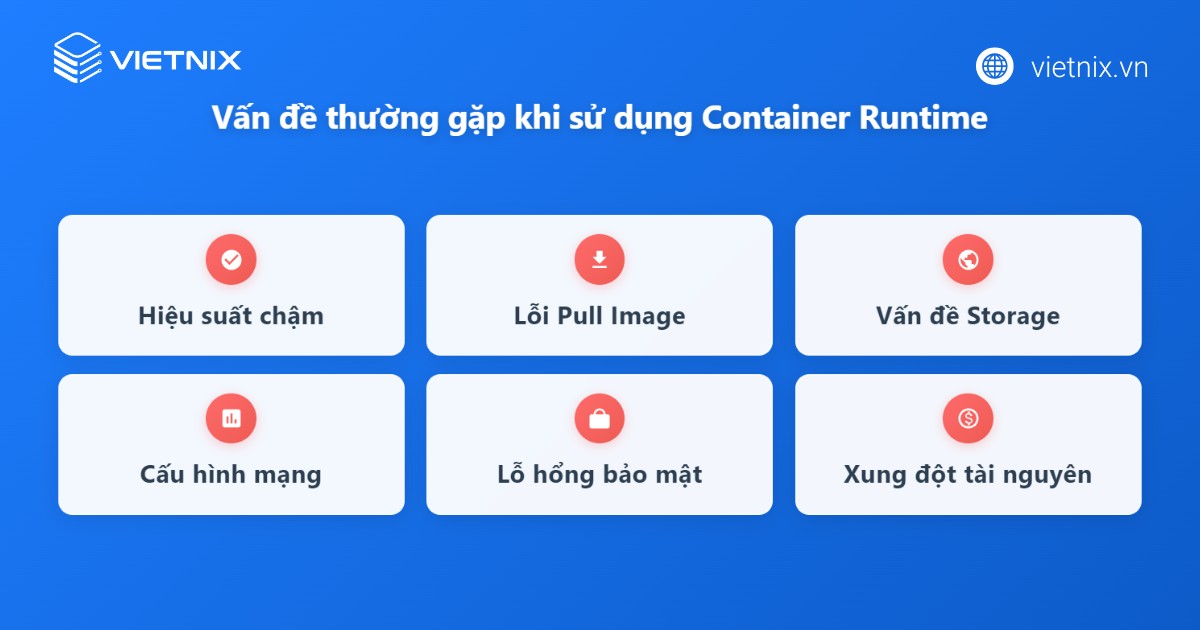

Các vấn đề thường gặp và cách khắc phục khi dùng container runtime

- Lỗi không tương thích cgroup driver giữa container runtime và orchestrator

- Không tải được image từ registry

- Thiếu tài nguyên hoặc phân bổ tài nguyên không phù hợp

- Dịch vụ container runtime không khởi động

- Không tương thích phiên bản giữa orchestrator và container runtime

- Sự cố liên quan tới network hoặc storage plugin

Dưới đây là một số lỗi thường gặp và cách khắc phục khi sử dụng container runtime:

Lỗi không tương thích cgroup driver giữa container runtime và orchestrator

Nếu cgroup driver của container runtime (ví dụ: Docker, containerd, CRI-O) không đồng bộ với cgroup driver của Kubernetes (systemd/cgroupfs), bạn sẽ gặp lỗi khởi động Pod hoặc cảnh báo tài nguyên.

Cách khắc phục

Kiểm tra và nhất quán cấu hình cgroup driver cho cả runtime và kubelet bằng cách chỉnh sửa file cấu hình và khởi động lại dịch vụ liên quan.

Không tải được image từ registry

Runtime có thể gặp sự cố khi pull image do không cấu hình proxy, proxy bị chặn hoặc registry yêu cầu xác thực.

Cách khắc phục

Kiểm tra kết nối mạng, đặt lại proxy nếu cần thiết, cấu hình credentials trong file cấu hình (với Docker là ~/.docker/config.json, với containerd là /etc/containerd/config.toml) và đảm bảo registry không nằm trong danh sách bị block.

Thiếu tài nguyên hoặc phân bổ tài nguyên không phù hợp

Container bị OOMKilled, CPU throttle… là các lỗi điển hình khi tài nguyên giới hạn không chính xác, cgroups bị cấu hình sai hoặc kernel không đủ cài đặt cần thiết.

Cách khắc phục

Điều chỉnh lại giới hạn tài nguyên tại file cấu hình runtime, tăng resource limit, kiểm tra kernel modules (cgroups, overlayfs) và cập nhật kernel khi cần.

Dịch vụ container runtime không khởi động

Các lỗi do sai lệch phiên bản, xung đột port, hoặc quyền truy cập không đủ (thiếu sudo/root) dẫn đến runtime không chạy được.

Cách khắc phục

Kiểm tra log (journalctl -u <runtime>), cập nhật runtime lên phiên bản mới nhất, đảm bảo dịch vụ được enable và chạy đúng quyền, sửa các lỗi permission liên quan đến file socket hoặc storage.

Không tương thích phiên bản giữa orchestrator và container runtime

Sử dụng phiên bản Kubernetes hoặc runtime lỗi thời có thể làm không nhận diện được endpoint, không kích hoạt được các plugins hoặc các tính năng mới.

Cách khắc phục

Đảm bảo cập nhật cả orchestrator (Kubernetes) và container runtime (containerd, CRI-O, Docker) lên phiên bản phù hợp, kiểm tra compatibility matrix từ trang chính dự án.

Sự cố liên quan tới network hoặc storage plugin

Container runtime không nhận diện được mạng (CNI) hoặc storage plugin (CSI), thường do cấu hình thiếu hoặc xung đột plugin.

Cách khắc phục

Xác minh lại đường dẫn plugin, kiểm tra quyền thực thi plugin, và thử restart lại runtime hoặc mạng cụm.

Bảo mật với container runtime

Để đảm bảo an toàn cho môi trường container, việc áp dụng các biện pháp bảo mật toàn diện ngay từ lớp container runtime là điều thiết yếu, giúp ngăn chặn các nguy cơ tấn công và bảo vệ dữ liệu hiệu quả trong suốt vòng đời của container.

- Cách ly tài nguyên và tiến trình: Runtime tận dụng cơ chế namespaces và cgroups của kernel để cô lập hoàn toàn các container, tránh ảnh hưởng lẫn nhau hoặc tới hệ điều hành chủ, ngăn chặn việc truy cập trái phép hoặc động thái tấn công ngang qua hàng rào cô lập.

- Cập nhật bảo mật kernel và runtime: Việc duy trì kernel Linux, container runtime (containerd, runc, CRI-O…) và các phần mềm liên quan ở phiên bản mới nhất giúp giảm thiểu nguy cơ bị khai thác lỗ hổng bảo mật đã được phát hiện.

- Áp dụng nguyên tắc đặc quyền tối thiểu (Least Privilege): Cấu hình để container chỉ có đủ quyền cần thiết, tránh chạy container với quyền root hoặc các quyền gây rủi ro; đồng thời hạn chế các mount volume nhạy cảm hoặc chia sẻ network không đáng tin cậy.

- Quản lý image và registry: Chỉ sử dụng image từ nguồn tin cậy, quét và xử lý lỗ hổng trước khi deploy. Sử dụng cơ chế ký và xác thực truy cập registry để ngăn chặn việc kéo các image không an toàn hoặc giả mạo.

- Cấu hình mạng và firewall: Thiết lập mạng container với chính sách kiểm soát nghiêm ngặt, phân đoạn mạng giữa các nhóm container và sử dụng firewall hoặc Network Policy để hạn chế truy cập và lưu lượng không mong muốn.

- Giám sát và audit liên tục: Thiết lập hệ thống theo dõi liên tục các hoạt động runtime, phân tích log và hành vi để nhận diện kịp thời các hành động bất thường hoặc nguy cơ tấn công, đồng thời giữ audit trail đầy đủ cho truy vết.

- Sử dụng các runtime bảo mật nâng cao: Với các workload cần bảo mật cao, cân nhắc sử dụng các runtime như gVisor hay Kata Containers để cung cấp lớp cách ly bổ sung, tận dụng ảo hóa hoặc mô phỏng kernel nhằm tăng cường an toàn.

Vietnix: Nhà cung cấp nền tảng Enterprise Cloud mạnh mẽ

Để khai thác tối đa sức mạnh của công nghệ container và các Container Runtime như Docker, containerd, doanh nghiệp cần một nền tảng hạ tầng (IaaS) mạnh mẽ, linh hoạt và được kiểm soát toàn diện. Vietnix cung cấp dịch vụ Enterprise Cloud, là giải pháp lý tưởng đáp ứng các yêu cầu khắt khe của môi trường này.

Với Enterprise Cloud của Vietnix, bạn có toàn quyền kiểm soát hạ tầng, từ việc thiết lập các máy chủ ảo, lưu trữ, mạng riêng ảo cho đến việc triển khai các cụm Kubernetes để điều phối các ứng dụng container hóa. Nền tảng của chúng tôi được xây dựng trên phần cứng hiệu năng cao, đảm bảo các container của bạn hoạt động ổn định và có khả năng mở rộng linh hoạt. Cùng với đội ngũ hỗ trợ kỹ thuật chuyên nghiệp 24/7, Vietnix là đối tác tin cậy giúp bạn xây dựng và vận hành môi trường container của mình một cách hiệu quả và an toàn.

Thông tin liên hệ:

- Website: https://vietnix.vn/

- Hotline: 1800 1093

- Email: sales@vietnix.com.vn

- Địa chỉ: 265 Hồng Lạc, Phường Bảy Hiền, Thành Phố Hồ Chí Minh

Câu hỏi thường gặp

Sự khác biệt chính giữa Docker Engine và containerd là gì?

Docker Engine là một high-level runtime tích hợp nhiều tính năng. Còn containerd là một low-level runtime nhẹ hơn, tập trung vào việc quản lý vòng đời container và image. Kubernetes hiện ưu tiên làm việc trực tiếp với containerd.

Tại sao Kubernetes phiên bản mới không còn hỗ trợ Docker Engine trực tiếp?

Kubernetes chuyển sang sử dụng các runtime tương thích Container Runtime Interface (CRI) như containerd hoặc CRI-O. Điều này giúp hệ thống Kubernetes trở nên nhẹ hơn, ổn định hơn và ít phụ thuộc vào các thành phần không cần thiết của Docker Engine.

Có cần dùng container runtime khi chỉ chạy ứng dụng trên máy ảo thông thường không?

Nếu bạn chạy ứng dụng trực tiếp trên hệ điều hành của máy ảo mà không đóng gói trong container, thì không cần container runtime. Container runtime chỉ cần thiết khi bạn muốn chạy các ứng dụng trong môi trường container.

Tóm lại, Container Runtime là một thành phần cốt lõi không thể thiếu trong hệ sinh thái container, đảm bảo các ứng dụng được đóng gói hoạt động nhất quán, an toàn và hiệu quả. Việc hiểu rõ vai trò, các loại hình phổ biến, và nguyên lý hoạt động của Container Runtime là chìa khóa để triển khai thành công các kiến trúc hiện đại. Bằng cách lựa chọn đúng runtime và xây dựng trên một nền tảng hạ tầng vững chắc, bạn có thể tận dụng tối đa sức mạnh của công nghệ container cho mọi dự án phát triển phần mềm.

THEO DÕI VÀ CẬP NHẬT CHỦ ĐỀ BẠN QUAN TÂM

Đăng ký ngay để nhận những thông tin mới nhất từ blog của chúng tôi. Đừng bỏ lỡ cơ hội truy cập kiến thức và tin tức hàng ngày