UDP Flood là gì? Cơ chế & giải pháp phòng chống hiệu quả

Đã kiểm duyệt nội dung

Đánh giá

Tấn công UDP Flood là một dạng DDoS nguy hiểm, lợi dụng đặc điểm của giao thức UDP để gửi hàng loạt gói tin làm quá tải và gây gián đoạn dịch vụ máy chủ. Để bảo vệ hệ thống, việc hiểu rõ cơ chế hoạt động và các biện pháp phòng chống là rất cần thiết. Bài viết này mình sẽ đi sâu phân tích về UDP Flood, từ cách thức tấn công, hậu quả tiềm ẩn, đến việc giới thiệu các giải pháp phòng ngừa hiệu quả, bao gồm cả những phương pháp chuyên nghiệp và tiên tiến.

Những điểm chính

- UDP Flood là gì: Là một dạng tấn công DDoS, kẻ tấn công gửi lượng lớn gói tin UDP đến máy chủ mục tiêu, khai thác tính không kết nối của giao thức UDP để làm cạn kiệt tài nguyên (băng thông, CPU) và gây gián đoạn dịch vụ.

- Cách thức hoạt động: Kẻ tấn công (thường dùng Botnet và giả mạo IP) gửi hàng loạt gói UDP đến các cổng ngẫu nhiên của máy chủ. Máy chủ phải xử lý các gói này và gửi lại gói ICMP Destination Unreachable, dẫn đến quá tải.

- Hậu quả: Gây gián đoạn dịch vụ nghiêm trọng, thiệt hại kinh tế và uy tín, lãng phí tài nguyên máy chủ, và tốn kém chi phí khắc phục.

- Phòng chống: Biện pháp cơ bản (giới hạn tốc độ, lọc bằng firewall tại chỗ), giải pháp chuyên nghiệp (như Firewall Anti DDoS của Vietnix).

UDP flood là gì?

UDP Flood là một hình thức tấn công từ chối dịch vụ (DoS) hoặc tấn công từ chối dịch vụ phân tán (DDoS) được thực hiện từ nhiều nguồn. Trong kiểu tấn công này, kẻ tấn công gửi một lượng cực lớn các gói tin sử dụng Giao thức gói dữ liệu người dùng (UDP – User Datagram Protocol) đến máy chủ hoặc hệ thống mạng mục tiêu.

Mục tiêu chính của UDP Flood là làm cạn kiệt các tài nguyên quan trọng của máy chủ hoặc các thiết bị mạng trung gian (như firewall). Các tài nguyên thường bị nhắm đến bao gồm băng thông mạng và khả năng xử lý của CPU. Khi các tài nguyên này bị quá tải, hệ thống sẽ không còn khả năng phản hồi các yêu cầu hợp lệ từ người dùng thực, dẫn đến gián đoạn dịch vụ.

Điểm yếu cốt lõi mà UDP Flood khai thác chính là bản chất không cần kết nối (connectionless) của giao thức UDP. Khác với TCP, UDP không yêu cầu một quá trình handshake để thiết lập phiên truyền thông trước khi gửi dữ liệu. Điều này cho phép kẻ tấn công dễ dàng và nhanh chóng gửi đi một số lượng khổng lồ các gói tin UDP mà không cần sự xác nhận từ phía máy chủ, từ đó gây ra tình trạng quá tải.

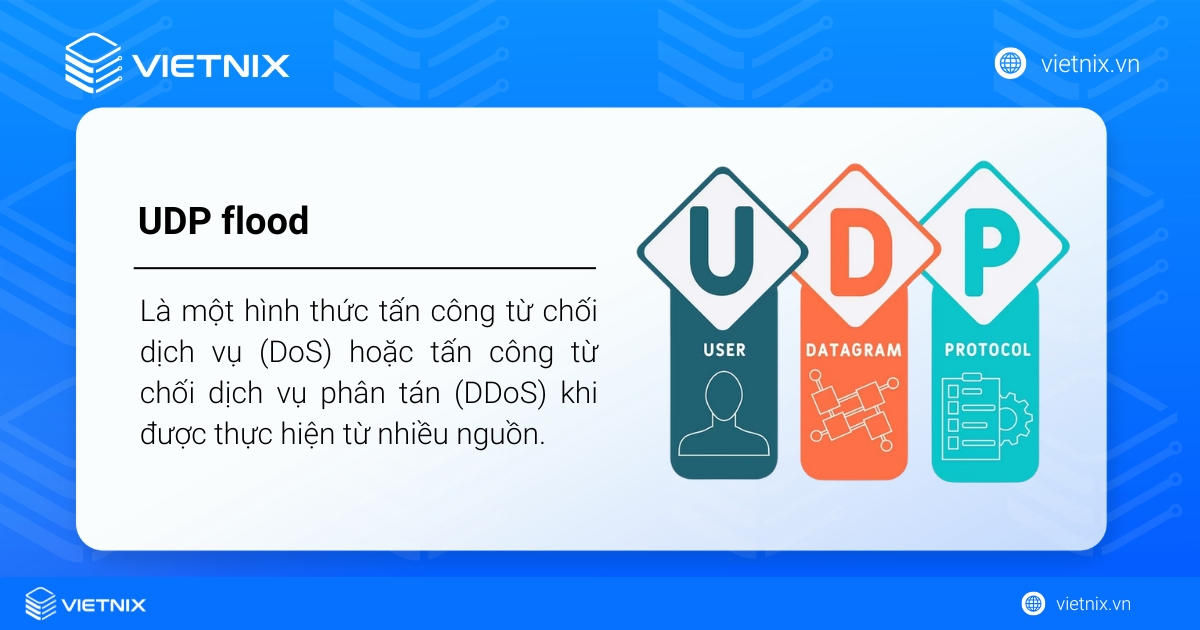

Cơ chế hoạt động của tấn công UDP flood

Cơ chế hoạt động của một cuộc tấn công UDP Flood diễn ra qua các bước sau:

- Gửi gói tin UDP hàng loạt: Kẻ tấn công, thường điều khiển một Botnet (mạng lưới máy tính bị xâm nhập) để thực hiện tấn công DDoS quy mô lớn. Chúng tạo và gửi một lượng khổng lồ các gói tin UDP tới địa chỉ IP của máy chủ mục tiêu. Những gói tin này có thể chứa dữ liệu ngẫu nhiên hoặc trống, và được gửi với tốc độ cao, gây áp lực lên hạ tầng mạng của nạn nhân.

- Nhắm mục tiêu cổng (ports): Các gói tin UDP này thường được gửi đến các ports ngẫu nhiên trên máy chủ mục tiêu. Kẻ tấn công không quan tâm liệu có dịch vụ nào đang lắng nghe trên các cổng đó hay không.

- Phản ứng của máy chủ và gói tin ICMP: Khi máy chủ nhận một gói tin UDP tại một cổng không có ứng dụng nào đang lắng nghe, nó sẽ phản hồi lại địa chỉ IP nguồn của gói tin đó. Phản hồi này là một gói tin ICMP (loại 3) – loại

Destination Unreachable(Port Unreachable), thông báo cổng đích không truy cập được. - Quá trình gây quá tải tài nguyên:

- Việc nhận lượng lớn gói tin UDP liên tục chiếm dụng băng thông đường truyền của máy chủ.

- Quan trọng hơn, máy chủ phải kiểm tra từng gói tin, xác định không có dịch vụ lắng nghe, để tạo và gửi đi các gói tin ICMP phản hồi. Quá trình này tiêu tốn đáng kể tài nguyên CPU và băng thông chiều ra. Khi số lượng gói tin UDP quá lớn, máy chủ sẽ bị quá tải.

- Vai trò của IP Spoofing: Để ẩn danh và gây khó khăn cho việc phòng chống kẻ tấn công thường dùng kỹ thuật IP Spoofing (giả mạo địa chỉ IP nguồn). Điều này khiến các gói tin ICMP Destination Unreachable mà máy chủ gửi đi không đến được kẻ tấn công thực sự. Chúng có thể bị gửi đến các máy tính vô tội khác hoặc không đi đến đâu.

Những hậu quả nghiêm trọng của tấn công UDP flood

Tấn công UDP Flood có thể gây ra nhiều tác động tiêu cực nghiêm trọng:

- Gián đoạn dịch vụ: Đây là hậu quả trực tiếp và rõ ràng nhất. Website, ứng dụng hoặc toàn bộ hệ thống mạng của nạn nhân có thể trở nên rất chậm, không phản hồi hoặc sập hoàn toàn khiến người dùng hợp lệ không thể truy cập.

- Thiệt hại kinh tế & uy tín: Dịch vụ gián đoạn gây mất doanh thu trực tiếp, ví dụ website thương mại điện tử không bán được hàng. Về lâu dài, nó làm suy giảm nghiêm trọng uy tín và hình ảnh doanh nghiệp.

- Tiêu tốn tài nguyên: Lãng phí băng thông, CPU, bộ nhớ của máy chủ/VPS vào việc xử lý traffic độc hại thay vì phục vụ người dùng thực.

- Chi phí và phức tạp trong khắc phục: Phát hiện, phân tích, giảm thiểu tác động của tấn công DDoS và phục hồi hệ thống thường đòi hỏi kiến thức chuyên môn cao, thời gian và nguồn lực tài chính.

![]() Lưu ý

Lưu ý

Ngay cả các cuộc tấn công UDP Flood quy mô không lớn cũng có thể gây ảnh hưởng nghiêm trọng hoặc làm sập hệ thống không có biện pháp bảo vệ chuyên nghiệp. Vietnix đã chứng kiến nhiều trường hợp khách hàng bị ảnh hưởng nặng nề bởi UDP Flood trước khi tìm đến các giải pháp bảo vệ chuyên dụng.

Cách phòng chống và giảm thiểu tấn công UDP flood hiệu quả nhất

Để đối phó với UDP Flood, cần có những biện pháp mạnh mẽ và chuyên nghiệp.

Tại sao biện pháp cơ bản thường không đủ sức?

Các cuộc tấn công DDoS hiện đại như UDP Flood tạo ra lưu lượng khổng lồ, vượt xa khả năng xử lý của thiết bị mạng hoặc máy chủ đơn lẻ thông thường, đó là lý do vì sao VPS – một máy ảo được tạo ra từ máy chủ vật lý cũng có thể bị ảnh hưởng.

- Rate Limiting (Giới hạn tốc độ): Đây là cấu hình giới hạn số lượng gói tin UDP được chấp nhận từ một IP nguồn hoặc tổng số gói trong một khoảng thời gian. Nhưng có một hạn chế là khó xác định ngưỡng tối ưu mà không chặn nhầm traffic hợp lệ. Đặc biệt không hiệu quả với tấn công UDP Flood phân tán dùng hàng ngàn IP nguồn khác nhau (thường là IP Spoofing).

- Filtering (Lọc gói tin bằng Firewall): Cấu hình Firewall để chặn gói tin UDP dựa trên tiêu chí nhất định, như chặn gói đến cổng không sử dụng hoặc từ IP độc hại đã biết. Hạn chế của Filtering là yêu cầu kiến thức kỹ thuật sâu. Danh sách IP độc hại cần cập nhật liên tục. Kẻ tấn công dễ dàng thay đổi IP nguồn hoặc dùng IP Spoofing để vượt qua bộ lọc tĩnh. Firewall tại chỗ cũng có thể bị quá tải.

Từ kinh nghiệm hỗ trợ hàng ngàn khách hàng, Vietnix nhận thấy rằng các cấu hình firewall cơ bản hay rate limiting tại máy chủ gần như không thể chống đỡ được các đợt UDP Flood có cường độ từ vài chục Gbps trở lên.

Giải pháp chuyên nghiệp: Firewall Anti DDoS toàn diện từ Vietnix

Firewall Anti DDoS của Vietnix là giải pháp chuyên biệt, được thiết kế để phòng chống hiệu quả các cuộc tấn công DDoS dạng volumetric như UDP Flood. Đây là một lá chắn an ninh mạng mạnh mẽ, bảo vệ toàn diện cho các dịch vụ khách hàng đang sử dụng tại Vietnix.

Hệ thống Firewall Vietnix sử dụng thiết bị chuyên dụng và công nghệ Mitigation (giảm thiểu tấn công) tiên tiến, đặt tại các điểm kết nối mạng chiến lược. Khi phát hiện lưu lượng bất thường, hệ thống tự động phân tích, xác định dấu hiệu tấn công. Traffic độc hại sẽ được lọc bỏ hoặc điều hướng qua các trung tâm làm sạch (scrubbing centers) trước khi chạm đến máy chủ hoặc VPS của khách hàng. Quá trình này diễn ra gần như theo thời gian thực, đảm bảo hiệu quả chống DDoS Vietnix.

Ngoài ra, bạn cũng có thể thêm các giải pháp khác như:

- Triển khai mạng phân phối nội dung (CDN): CDN là một giải pháp hiệu quả để giảm thiểu các cuộc tấn công DDoS, điển hình là UDP Flood, do khả năng phân phối lưu lượng truy cập trên nhiều máy chủ, từ đó ngăn chặn việc một máy chủ bị quá tải. Việc sử dụng CDN mang lại những ưu điểm nổi bật như hiệu quả cao trong việc chống lại các cuộc tấn công DDoS, bao gồm cả các loại hình tấn công tràn băng thông UDP; đồng thời giúp cải thiện đáng kể hiệu suất và tính khả dụng của website; và là một giải pháp tiết kiệm chi phí, đặc biệt hữu ích cho các doanh nghiệp vừa và nhỏ.

- Cấu hình giới hạn tốc độ cho gói ICMP: Bằng cách áp dụng giới hạn tốc độ, bạn có thể thiết lập một ngưỡng cho số lượng gói tin mà máy chủ có thể xử lý trong một khoảng thời gian xác định. Điều này giúp ngăn chặn hiệu quả máy chủ bị quá tải do các cuộc tấn công tràn ngập UDP. Ưu điểm chính của phương pháp này là tính đơn giản, tiết kiệm chi phí và khả năng phòng chống tấn công tràn ngập UDP hiệu quả khi được thiết lập đúng cách, đồng thời có thể phối hợp với các biện pháp bảo mật khác như tường lửa và CDN để tăng cường khả năng phòng vệ.

Lợi ích vượt trội khi sử dụng dịch vụ bảo mật của Vietnix:

- Chống chịu mạnh mẽ: Khả năng lọc và chịu đựng các cuộc tấn công DDoS quy mô lớn, đảm bảo máy chủ của bạn không bị quá tải bởi gói tin UDP.

- Bảo vệ liên tục 24/7: Hệ thống Firewall Anti DDoS được giám sát và vận hành bởi đội ngũ chuyên gia an ninh mạng giàu kinh nghiệm, phản ứng nhanh khi có dấu hiệu tấn công.

- Đảm bảo Uptime: Giảm thiểu nguy cơ gián đoạn dịch vụ, giúp website và hệ thống mạng luôn trực tuyến, ổn định.

- Giải phóng tài nguyên máy chủ: Lọc bỏ traffic độc hại từ sớm, giải pháp chống DDoS Vietnix giúp giải phóng CPU, bộ nhớ và băng thông trên máy chủ của bạn.

- Hỗ trợ chuyên sâu từ Vietnix: Khách hàng nhận được hỗ trợ kỹ thuật nhanh chóng, chuyên nghiệp từ chuyên gia Vietnix khi gặp vấn đề bảo mật website. Đội ngũ kỹ thuật của Vietnix với kinh nghiệm xử lý hàng ngàn sự cố bảo mật luôn sẵn sàng hỗ trợ bạn.

- Phù hợp với nhiều đối tượng: Từ website cá nhân, doanh nghiệp nhỏ đến hệ thống lớn, giải pháp Firewall Anti DDoS đều mang lại hiệu quả bảo vệ vượt trội.

Thông tin liên hệ:

- Website: https://vietnix.vn/

- Hotline: 1800 1093

- Email: sales@vietnix.com.vn

- Địa chỉ: 265 Hồng Lạc, Phường Bảy Hiền, Thành Phố Hồ Chí Minh

Câu hỏi thường gặp

UDP Flood có nhắm vào các cổng cụ thể nào không, hay hoàn toàn ngẫu nhiên?

UDP Flood thường gửi gói tin đến các cổng ngẫu nhiên trên máy chủ mục tiêu để buộc máy chủ phải xử lý và phản hồi cho từng cổng, gây quá tải. Tuy nhiên, kẻ tấn công cũng có thể nhắm vào một cổng cụ thể nếu biết dịch vụ nào đang chạy trên đó để tăng hiệu quả gây rối.

UDP Flood có thể được sử dụng để che giấu cho các loại tấn công khác không?

Câu trả lời là có, UDP Flood đôi khi được sử dụng như một chiến thuật nghi binh (smokescreen). Trong khi đội ngũ bảo mật tập trung đối phó với lượng lớn traffic, kẻ tấn công có thể lợi dụng sự xao lãng đó để thực hiện các cuộc tấn công tinh vi hơn như xâm nhập hệ thống, đánh cắp dữ liệu.

Ngoài băng thông và CPU, UDP Flood còn có thể làm cạn kiệt những tài nguyên nào khác của máy chủ?

Ngoài băng thông và CPU, UDP Flood có thể làm cạn kiệt bộ nhớ (do phải xử lý và lưu trữ trạng thái các gói tin, dù là tạm thời), tài nguyên của các thiết bị mạng trung gian như firewall (bảng trạng thái kết nối, khả năng xử lý gói tin), và làm đầy hàng đợi xử lý của card mạng.

Tấn công UDP Flood là mối đe dọa hiện hữu và nguy hiểm, có khả năng gây hậu quả nghiêm trọng. Việc chỉ dựa vào biện pháp cơ bản là không đủ để đối phó với các cuộc tấn công DDoS quy mô lớn. Đầu tư vào giải pháp Firewall Anti DDoS chuyên nghiệp là bước đi cần thiết, đảm bảo ổn định, an toàn cho hệ thống và hoạt động kinh doanh liên tục. Bạn đã sẵn sàng bảo vệ website và máy chủ của mình? Khám phá ngay các gói dịch vụ Firewall Anti DDoS chuyên nghiệp của Vietnix!

THEO DÕI VÀ CẬP NHẬT CHỦ ĐỀ BẠN QUAN TÂM

Đăng ký ngay để nhận những thông tin mới nhất từ blog của chúng tôi. Đừng bỏ lỡ cơ hội truy cập kiến thức và tin tức hàng ngày