DNS sinkhole là gì? Phát hiện botnet sử dụng kỹ thuật DNS Sinkhole ra sao? Cách hoạt động của kỹ thuật DNS Sinkhole ra sao? Mục đích của hệ thống DNS sinkhole là gì? Bài viết này sẽ trả lời chi tiết các câu hỏi bên trên.

DNS Sinkhole là gì?

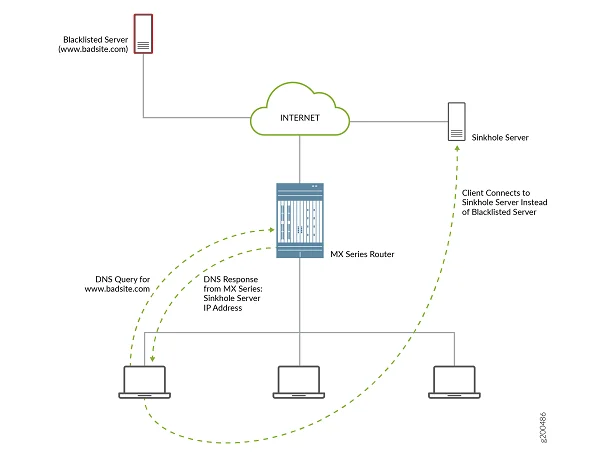

DNS Sinkhole là một cơ chế nhằm bảo vệ người dùng bằng cách chặn DNS request cố gắng kết nối với các domain độc hại và trả về sai địa chỉ IP. Địa chỉ IP được kiểm soát trỏ đến một sinkhole server do admin của DNS sinkhole xác định.

Kỹ thuật này có thể được sử dụng để ngăn host kết nối hoặc giao tiếp với các đích độc hại chẳng hạn như botnet C&C server. Sinkhole server có thể được sử dụng để thu thập nhật ký sự kiện, nhưng trong những trường hợp như vậy, admin của Sinkhole phải đảm bảo rằng tất cả việc ghi nhật ký được thực hiện trong ranh giới pháp lý của họ và không vi phạm vào quyền riêng tư.

Sinkhole có thể được thực hiện ở các cấp độ khác nhau. Cả ISP và Công ty đăng ký tên miền đều sử dụng sinkhole để giúp bảo vệ khách hàng của họ bằng cách chuyển hướng yêu cầu đến các tên miền độc hại hoặc không mong muốn sang các địa chỉ IP được kiểm soát.

Quản trị viên hệ thống cũng có thể thiết lập một máy chủ DNS sinkhole nội bộ trong cơ sở hạ tầng tổ chức của họ. Người dùng (có quyền quản trị) cũng có thể sửa đổi tệp máy chủ lưu trữ trên máy của họ và thu được kết quả tương tự. Có nhiều danh sách (cả mã nguồn mở và thương mại) về các miền độc hại đã biết mà quản trị viên sinkhole có thể sử dụng để populate DNS Sinkhole.

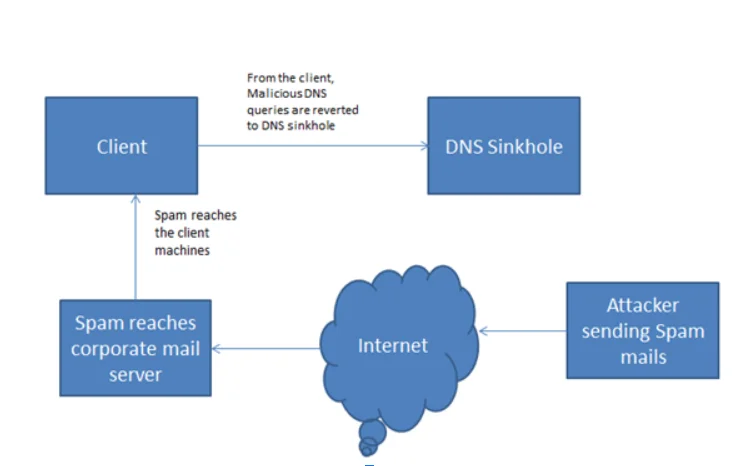

Bên cạnh việc ngăn chặn các kết nối độc hại, Sinkhole có thể được sử dụng để xác định các máy chủ bị xâm nhập bằng cách phân tích nhật ký lỗ hổng và xác định các máy chủ đang cố gắng kết nối với các miền độc hại đã biết. Ví dụ: nếu nhật ký cho thấy một máy cụ thể liên tục cố gắng kết nối với máy chủ C&C, nhưng yêu cầu đang được chuyển hướng do sinkhole, thì rất có thể máy cụ thể này đã bị nhiễm bot.

Vì những hậu quả trực tiếp của nó, Sinkhole thường được thực hiện trong những điều kiện đặc biệt bởi các bên thứ ba đáng tin cậy với sự tham gia của cơ quan thực thi pháp luật.

Cấu trúc hoạt động kỹ thuật DNS Sinkhole

Vậy cách hoạt động của DNS sinkhole là gì? DNS sinkhole bỏ qua DNS request và cung cấp response được định cấu hình bởi admin của DNS sinkhole. Điều này không cho phép chủ sở hữu có thẩm quyền của domain giải quyết vấn đề này. Thay vào đó, DNS sinkhole chặn DNS request và phản hồi bằng một câu trả lời do tổ chức định cấu hình.

Sau bước này, việc chuẩn bị, phát hiện và ngăn chặn một phần kết thúc. Việc ngăn chặn một phần là vì máy tính bị xâm nhập vẫn có thể cố gắng tấn công các máy tính bên trong. Do đó, các nhóm phân tích và diệt trừ bổ sung nên được thực hiện bởi các nhóm tương ứng.

Ngoài ra, khi đối mặt với các mối đe dọa từ tấn công mạng như DNS Sinkhole, việc sở hữu một dịch vụ hosting an toàn và đáng tin cậy là vô cùng quan trọng. Hosting của Vietnix không chỉ cung cấp tốc độ tải trang vượt trội mà còn tích hợp các giải pháp bảo mật toàn diện, giúp bảo vệ website của bạn khỏi các cuộc tấn công mạng.

Cách hoạt động của DNS Sinkhole là gì?

DNS là giao thức nằm trong bộ tiêu chuẩn về cách máy tính trao đổi dữ liệu trên Internet và trên nhiều mạng riêng. Nó được gọi là bộ giao thức TCP / IP. Dịch vụ DNS được sử dụng để route tên miền của các trang web có địa chỉ IP của nó. DNS server hoặc nameserver quản lý một database khổng lồ, map các tên miền đến địa chỉ IP tương ứng.

Giao thức này có nhiều loại apps phải được chuyển qua giao diện có thể được can thiệp. DNS là database phân cấp chứa thông tin mapping Internet hostname thành địa chỉ IP và ngược lại. User tra cứu thông tin trong DNS bằng cách tham chiếu một resolver library. Thư viện này sẽ gửi các truy vấn đến nhiều name server và cũng hoạt động như một responder.

Dữ liệu trong DNS xác định bởi các tên miền được tổ chức dưới dạng cây. Tên miền của node là ghép của tất cả các label trên đường dẫn từ node đến root node. Tên miền được hiển thị dưới dạng một chuỗi các label được liệt kê từ phải sang trái, tách nhau bằng dấu chấm.

Client server sử dụng cơ chế DNS có nhiệm vụ khớp các tên miền với địa chỉ IP tương ứng. Phân giải DNS này có khả năng phân giải dữ liệu từ các truy vấn. DNS được sử dụng để router dữ liệu và gửi yêu cầu chuyển hướng đến phía server. Việc giải quyết yêu cầu này có thể được xử lý trên cơ sở client.

Lợi ích khi sử dụng hệ thống giám sát DNS Sinkhole

Vậy những lợi ích khi sử dụng hệ thống DNS sinkhole là gì, sẽ có những lợi ích sau:

- Có quá nhiều lợi ích khi sử dụng DNS sinkhole nội bộ như không quá tốn kém, có thể mở rộng, dễ bảo trì hiệu quả. Nó cũng cung cấp những lợi ích hấp dẫn khi so sánh với các DNS sinkhole thương mại hoặc dưa trên cloud.

- Một số dịch vụ DNS miễn phí bao gồm Norton DNS Beta, ClearCloud và OpenDNS dưới dạng tính phí.

- DNS sinkhole được mô tả trong bài này sử dụng open source và có thể vận hành trên hầu như bất kỳ nền tảng phần cứng nào với chi phí vốn tối tiểu.

- Bảo trì liên tục bao gồm xử lý các bản cập nhật tự động từ một hoặc nhiều danh sách open source gồm các host hoặc domain độc hại.

- Việc sử dụng danh sách hoàn toàn miễn phí. Các date source cũng được bổ sung thường xuyên. Danh sách cũng có thể được xem toàn bộ và chỉnh sửa nếu cần

- Admin có thể sử dụng danh sách để xác minh xem host hoặc domain có bị chặn mà không cần thử nghiệm hay không.

- Các tổ chức có thể dễ dàng tích hợp các sinkhole ‘closed-source’ của riêng họ cho các host hoặc domain. Khả năng tùy chỉnh dữ liệu này là một điểm khác biệt đáng kể so với các dịch vụ thương mại.

Có thể thấy, DNS Sinkhole đóng vai trò quan trọng trong việc bảo vệ người dùng khỏi các website độc hại. Để đảm bảo an toàn cho website và dữ liệu của bạn, bên cạnh việc tìm hiểu về DNS Sinkhole, bạn cũng nên lựa chọn nhà cung cấp hosting uy tín, có hệ thống bảo mật mạnh mẽ. Bạn có thể tham khảo dịch vụ Web hosting chất lượng cao tại Vietnix với nhiều công nghệ bảo mật hàng đầu như CloudLinux, Imunify360, Malware Scanner và Two Factor Authentication (2FA), cùng với SSL miễn phí,…giúp website của bạn luôn được an toàn và hoạt động ổn định.

Chức năng và hạn chế DNS Sinkhole

Chức năng

DNS sinkhole có một bộ chức năng chính cho nhiều trường hợp để sử dụng:

- Chặn tải xuống theo Drive

DNS sinkhole chuyển hướng người truy cập vào một website hợp pháp mà hacker đã bí mật chèn link độc hại. Liên kết này buộc khách hàng phải tải xuống và thực thi code độc hại mà họ không hề hay biết.

- Chặn C&C server

Khi người dùng cố gắng kết nối với C&C server, link giới thiệu có thể xuất hiện, cho biết kết nối trực tiếp với domain. Đây là một indicator tốt cho biết người dùng đang bị xâm phạm và bot đang cố gắng liên hệ với bộ điều khiển để thêm các lệnh độc hại.

Hạn chế

Vậy hạn chế của DNS sinkhole là gì?

Phần mềm độc hại sẽ yêu cầu sử dụng DNS server của tổ chức. Phần mềm độc hại có DNS server và địa chỉ IP được mã hóa nên không thể phát hiện nó bằng DNS sinkhole. Nhược điểm này có thể được giảm thiểu bằng cách sử dụng firewall perimeter được cấu hình để chặn tất cả các DNS query được gửi đi bởi người thay vì DNS server của tổ chức.

DNS sinkhole không thể ngăn phần mềm độc hại đã được vận hành. Phần mềm độc hại cũng có thể lây lan sang các máy tính khác. Ngoài ra, bằng cách sử dụng DNS sinkhole, phần mềm độc hại không thể bị xóa khỏi máy bị nhiễm.

DNS sinkhole sẽ được input với các indicator của phần mềm độc hại và các indicator này phải được phân tích trước. Ngoài ra, IP độc hại được thu thập từ các open source và đưa vào DNS sinkhole có thể là thông tin sai. Các nguồn có thể chứa một URL không có hại và do đó nó sẽ dẫn đến hạn không mong muốn đối với các website hợp pháp.

DNS sinkhole nên được tách biệt với mạng bên ngoài. Điều này làm cho kẻ tấn công không thể được thông báo vì lưu lượng truy cập C&C của họ đã bị giảm thiểu. Nếu không thì hacker sẽ thao túng các entry trong DNS sinkhole và sử dụng nó cho mục đích xấu.

DNS record phải được triển khai với tim-to-live (TTL) với giá trị ngắn. Nếu không, người dung có thể lưu vào bộ nhớ cache cũ trong một khoản thời gian dài hơn.

Lý do nên sử dụng DNS Sinkhole là gì?

Chúng ta đã tìm hiểu về khái niệm của DNS Sinkhole là gì, hẳn cũng sẽ có nhiều người thắc mắc lí do tại sao nên sử dụng cơ chế này. Câu trả lời có ngay ở bên dưới!

Khi lưu lượng truy cập vào sinkhole, các nhà nghiên cứu có thể biết máy tính nào có thể bị nhiễm và sẽ thông báo cho người dùng. Không chỉ vậy, việc xem cách máy móc giao tiếp với domain độc hại cho phép các nhà nghiên cứu tạo ra biện pháp phòng thủ chống lại các tấn công đó.

Sau đó, họ có thể chia sẻ thông tin tình báo thu thấp được. Điều này vô hiệu hóa một cách hiệu quả các tấn công.

Vì lý do này, các white hat sinkhole IP là một công cụ hữu ích cho an ninh mạng. Với dữ liệu quý giá có bên trong chúng, các nhà nghiên cứu có thể phát hiện ra phần mềm dộc hại tiềm ẩn, bảo vệ mạng của họ và đóng góp vào sự an toàn của Internet.

Cách bắt đầu sử dụng DNS Sinkhole

Mặc dù DNS sinkhole cho các nền tảng đơn lẻ có thể được xây dựng bằng cách sử dụng một tệp máy chủ lưu trữ đơn giản, nhưng điều này chỉ phù hợp với một số lượng nhỏ máy chủ lưu trữ.

Để nó có hiệu quả, một danh sách các tên miền độc hại phải được duy trì và cập nhật thường xuyên. Việc bảo trì liên tục yêu cầu xem xét và xử lý các bản cập nhật tự động từ danh sách nguồn mở DNS sinkhole miễn phí hoặc danh sách thương mại có trả phí.

Quản trị viên có thể sử dụng các danh sách này để xác minh máy chủ hoặc miền nào sẽ bị chặn, ngay cả khi không thực hiện kiểm tra hoạt động. Các tổ chức cũng có thể tích hợp các mục nhập lỗ chìm mã nguồn đóng của riêng họ cho các máy chủ hoặc miền, tạo danh sách tùy chỉnh.

Một lưu ý cuối cùng: DNS sinkhole nên được cách ly với mạng bên ngoài. Nếu không, những kẻ tấn công có thể thao túng các mục nhập và sử dụng chúng cho các mục đích xấu. Sẽ không có vấn đề gì khi có một miền trong danh sách chặn, chỉ khi chủ sở hữu của miền đó vào và xóa nó khỏi danh sách.

Ví dụ các tình huống sử dụng DNS Sinkhole

Sử dụng DNS Sinkhole ngăn chặn CrytoLocker

Các DNS sinkhole được sử dụng trong một số trường hợp để giảm thiểu các chiến dịch phần mềm độc hại khác nhau. Nó có thể hoạt động như một công cụ chính để loại bỏ sự lây lan của các vectơ lây nhiễm phần mềm độc hại và cũng có thể được sử dụng để phá vỡ kết nối C&C.

Một trong những tình huống mà DNS sinkhole được sử dụng là khi phần mềm độc hại nổi tiếng CryptoLocker bị lây nhiễm trong tự nhiên. CryptoLocker là phần mềm tống tiền hoạt động bằng cách mã hóa các tệp của người dùng bằng một khóa được tạo ngẫu nhiên. Sau đó, nó sẽ gửi khóa giải mã đến máy chủ C&C và trong trường hợp thông thường, máy chủ C&C có tên hoặc IP cố định sẽ sớm bị cơ quan chức năng đóng cửa.

Để khắc phục vấn đề này, CryptoLocker sử dụng tên miền ngẫu nhiên của sổ đăng ký C&C với tỷ lệ khá cao. Tên miền được tạo bằng thuật toán giả ngẫu nhiên mà phần mềm độc hại biết. Khi CryptoLocker thực thi trên máy tính của nạn nhân, nó sẽ kết nối với một trong các tên miền để liên hệ với C&C.

Trong trường hợp này, phần mềm độc hại biết thuật toán tạo tên miền và thông qua kỹ thuật đảo ngược mã, nó có thể dự đoán trước các tên miền. Kaspersky đã “đánh chìm” ba tên miền trong số các tên miền này trong ba ngày. Với ba tên miền của họ, khoảng 1/1000 nạn nhân của CryptoLocker đã được cứu và họ có thể thu thập số liệu thống kê về sự lây nhiễm từ khắp nơi trên thế giới.

Cuộc tấn công ransomware WannaCry 2017

Một ví dụ nổi tiếng khác về những lợi ích đôi khi đáng ngạc nhiên của sinkhole là cuộc tấn công ransomware WannaCry năm 2017. Được cho là có nguồn gốc từ Bắc Triều Tiên, đây là một trong những thảm họa tàn khốc nhất trong thập kỷ. WannaCry đã làm tê liệt 200.000 máy tính tại hơn 150 quốc gia.

Nhà nghiên cứu Marcus Hutchins đã tìm thấy một miền chưa đăng ký trong code của phần mềm độc hại. Anh ấy đã đăng ký nó để tạo một DNS sinkhole để có thể thu thập thêm dữ liệu. Khi làm như vậy, anh ta đã vô tình kích hoạt một công tắc tiêu diệt giúp làm chậm đáng kể khả năng lây lan thêm của phần mềm độc hại, giúp các chuyên gia có thời gian can thiệp.

Như vậy, DNS Sinkhole là một công cụ hữu ích trong việc bảo vệ người dùng khỏi các mối đe dọa trực tuyến. Tuy nhiên, để tối ưu hiệu quả bảo mật, việc lựa chọn nhà cung cấp hosting đáng tin cậy là vô cùng quan trọng. Với dịch vụ hosting giá rẻ nhưng vẫn đảm bảo chất lượng và tính năng bảo mật cao cấp, Vietnix sẽ là lựa chọn hoàn hảo cho website của bạn. Hãy liên hệ với Vietnix ngay hôm nay để được tư vấn và trải nghiệm dịch vụ tốt nhất!

Lời kết

DNS đã từng được coi là mục tiêu của kẻ tấn công. Tuy nhiên, nó cũng có thể là một phần chủ động của một chiến lược phòng thủ có chiều sâu tốt. Khái niệm protective DNS khẳng định rằng việc tận dụng DNS để bảo vệ mạng của bạn khỏi các mối đe dọa là rất quan trọng.

Chắc chắn, DNS sinkhole là một kỹ thuật hữu ích và khả thi để ngăn chặn phần mềm độc hại. Nhưng khả năng hiển thị và kiểm soát tổng thể cũng rất quan trọng đối với tình trạng bảo mật của bạn và để ngăn chặn bất kỳ cuộc tấn công DNS nào. Trong trường hợp của WannaCry, một doanh nghiệp có thể đã sử dụng các phương pháp hay nhất về bảo mật DNS chính để ngăn chặn nó.

Phía trên là thông tin về DNK Sinkhole là gì mà Vietnix đã tổng hợp. Cảm ơn các bạn đã đọc bài!