Hướng dẫn khắc phục lỗi this could be due to credssp encryption remote desktop chi tiết

Đã kiểm duyệt nội dung

Đánh giá

“This could be due to CredSSP encryption remote desktop” là lỗi xác thực thường gặp liên quan đến bảo mật. Trong bài viết này, mình sẽ cùng bạn tìm hiểu nguyên nhân, dấu hiệu nhận biết và cách khắc phục lỗi CredSSP Encryption Oracle Remediation một cách nhanh chóng để duy trì kết nối RDP ổn định và bảo mật.

Những điểm chính

- Khái niệm lỗi “this could be due to CredSSP encryption remote desktop”: Lỗi CredSSP Remote Desktop: Hiểu nguyên nhân do chính sách bảo mật không đồng nhất và cách khắc phục bằng việc cập nhật hoặc chỉnh sửa chính sách trên máy khách.

- Nguyên nhân chính: Lỗi CredSSP xảy ra do sự không đồng bộ về bản vá bảo mật CVE-2018-0886 giữa máy tính của bạn và máy chủ.

- Khắc phục lỗi CredSSP: Nắm được ba giải pháp chính là cập nhật Windows, thay đổi chính sách Group Policy và chỉnh sửa Registry để sửa lỗi kết nối.

- Phòng ngừa hiệu quả: Lựa chọn nhà cung cấp VPS/Cloud Server uy tín và sử dụng các lớp bảo mật bổ sung là cách tốt nhất để duy trì kết nối ổn định.

- Firewall Anti DDoS Vietnix: Hiểu rõ các tính năng bảo vệ đa lớp, tự động, cùng khả năng kiểm soát và giám sát toàn diện để chống lại tấn công DDoS hiệu quả.

- Câu hỏi thường gặp: Giải đáp các thắc mắc phổ biến liên quan đến lỗi “this could be due to credssp encryption remote desktop”.

Lỗi “this could be due to CredSSP encryption remote desktop” là gì?

Lỗi “This could be due to CredSSP encryption oracle remediation” trong kết nối Remote Desktop Protocol (RDP) là lỗi xảy ra khi chính sách bảo mật CredSSP trên máy khách và máy chủ không đồng nhất, thường do máy chủ chưa được cập nhật bản vá mới nhất.

Để khắc phục, người dùng có thể cập nhật bản vá cho cả máy khách và máy chủ nhằm đồng bộ cấu hình bảo mật. Ngoài ra, trên máy khách có thể hạ mức độ bảo vệ của chính sách “Encryption Oracle Remediation” xuống mức “Vulnerable” thông qua Local Group Policy Editor hoặc chỉnh sửa Registry, giúp cho phép kết nối RDP với máy chủ chưa được vá, mặc dù điều này tiềm ẩn rủi ro về an ninh.

Bạn có thể xác định lỗi này qua các dấu hiệu sau:

- Nhận được thông báo lỗi chính xác:

An authentication error has occurred. The function requested is not supported... This could be due to CredSSP encryption oracle remediation. - Không thể thiết lập kết nối Remote Desktop đến VPS Windows hoặc máy chủ Windows.

- Kiểm tra trong Event Viewer của Windows có thể thấy các cảnh báo liên quan đến xác thực và bảo mật.

Nguyên nhân gây lỗi “this could be due to CredSSP encryption remote desktop”

Nguồn gốc của vấn đề này xuất phát từ một lỗ hổng bảo mật nghiêm trọng có mã CVE-2018-0886, được Microsoft công bố và phát hành bản vá vào tháng 3 năm 2018. Lỗ hổng này cho phép kẻ tấn công thực thi mã từ xa và chiếm quyền điều khiển hệ thống. Để vá lỗ hổng này, Microsoft đã cập nhật giao thức CredSSP và thêm một chính sách bảo mật mới gọi là Encryption Oracle Remediation.

Lỗi phát sinh khi có sự chênh lệch về bản cập nhật này giữa hai máy:

Sự không đồng bộ này khiến hai bên không thể thống nhất một phương thức kết nối an toàn, dẫn đến việc kết nối RDP bị từ chối.

Cách khắc phục lỗi “this could be due to CredSSP encryption remote desktop” hiệu quả

Giải pháp 1: Cập nhật Windows cho cả Client và Server

Bước 1: Kiểm tra phiên bản Windows

Trước tiên, hãy xác định phiên bản Windows bạn đang sử dụng trên cả hai máy để có thể tìm bản vá phù hợp nếu cần cập nhật thủ công.

Bước 2: Sử dụng Windows Update tự động

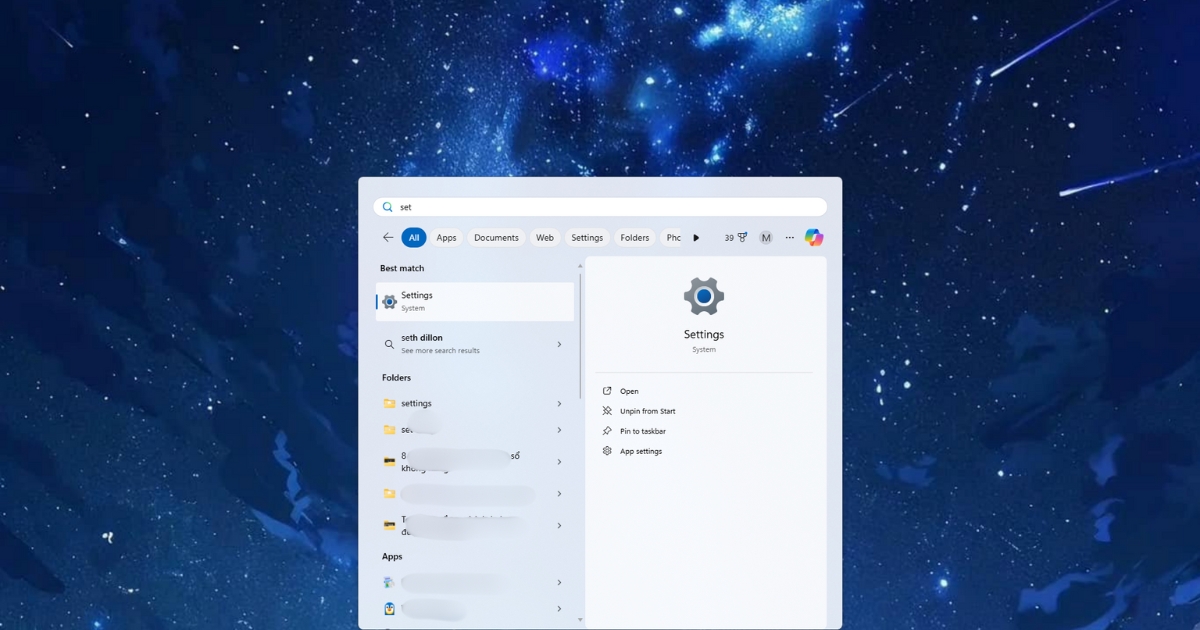

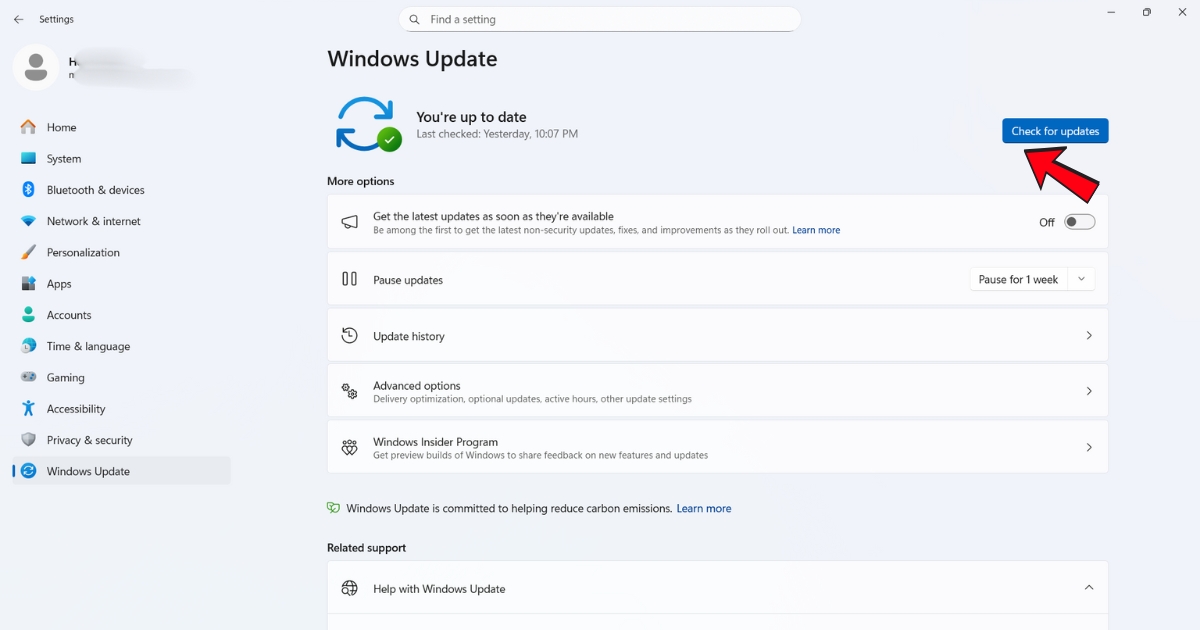

- Bạn mở Settings.

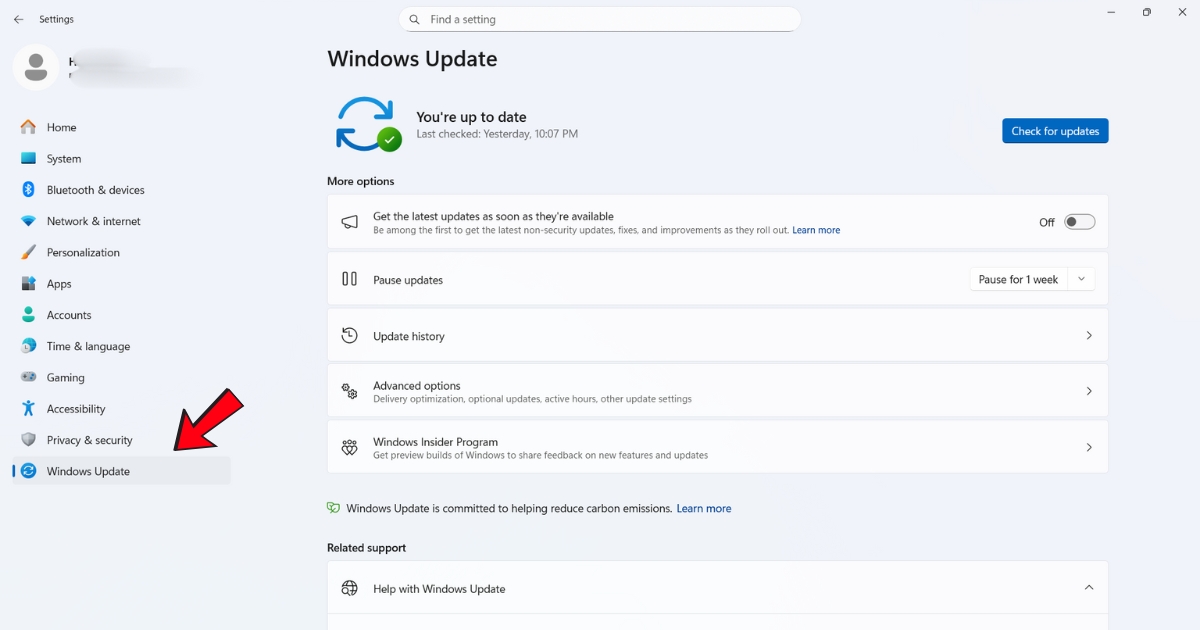

- Tiếp theo bạn vào phần Windows Update.

- Bạn nhấn vào nút Check for updates.

- Hệ thống sẽ tự động tìm, tải về và cài đặt tất cả các bản cập nhật cần thiết. Hãy đảm bảo bạn cài đặt tất cả các bản vá bảo mật quan trọng.

- Khởi động lại máy sau khi cập nhật hoàn tất.

Bước 3: Cập nhật thủ công qua Microsoft Update Catalog

Trong trường hợp Windows Update không hoạt động, bạn có thể tải bản vá thủ công.

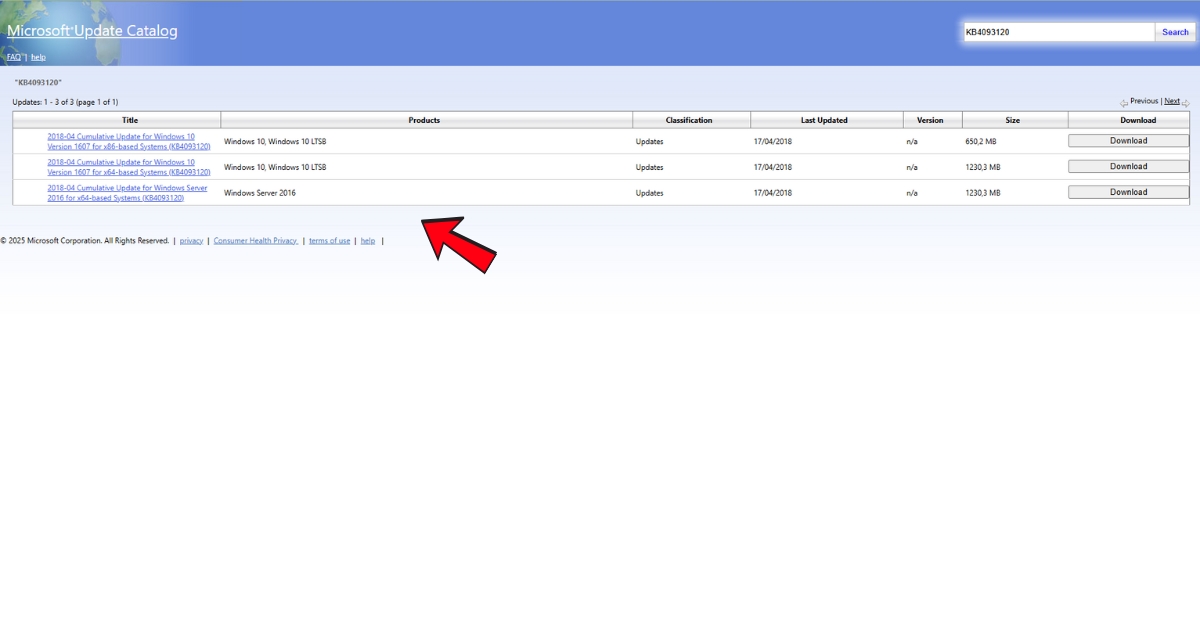

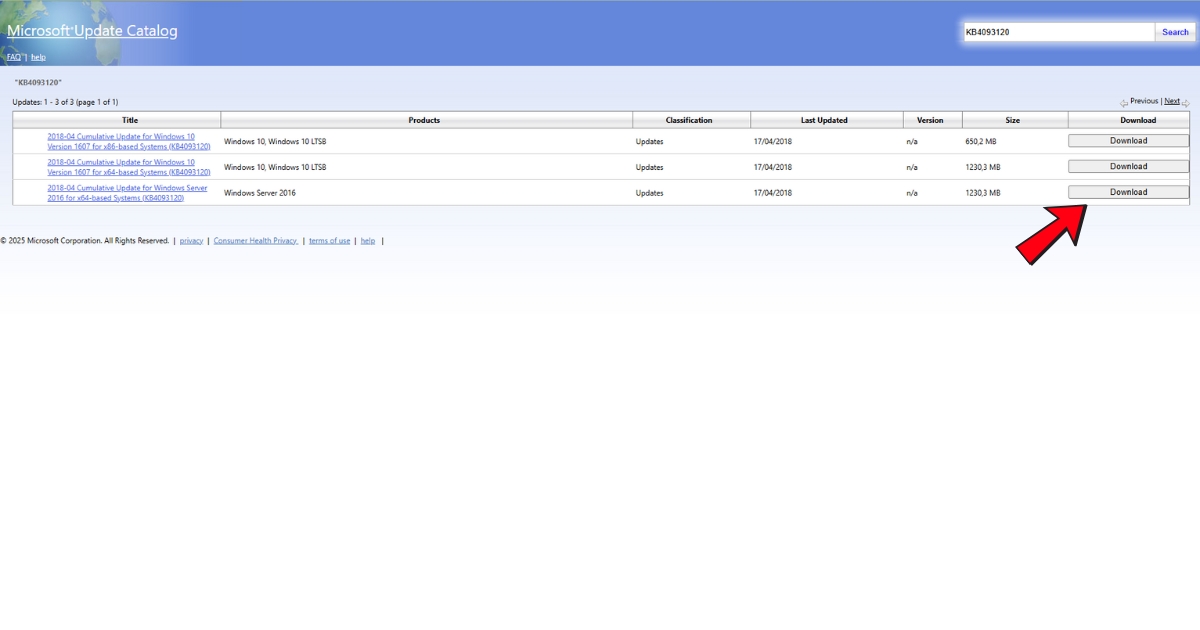

- Bạn truy cập trang web

catalog.update.microsoft.com.

- Tiếp theo bạn tìm kiếm với từ khóa là mã lỗ hổng CVE-2018-0886 hoặc số hiệu bản vá (KB number) tương ứng với hệ điều hành của bạn (ví dụ:

KB4093120cho Windows 10,KB4088878cho Windows Server 2016).

- Bạn tải về và cài đặt bản vá phù hợp.

Giải pháp 2: Thay đổi chính sách Group Policy trên Server hoặc Client

![]() Lưu ý

Lưu ý

Đây là giải pháp tạm thời và có thể làm giảm mức độ an toàn hệ thống. Việc chuyển sang chế độ Vulnerable cho phép mọi kết nối RDP, bao gồm cả những kết nối không an toàn, tiềm ẩn nguy cơ bị tấn công thực thi mã từ xa (RCE) qua lỗ hổng CVE-2018-0886.

Chỉ sử dụng khi bạn không thể cập nhật hệ thống ngay lập tức, và phải khôi phục cài đặt mặc định sau khi đã cập nhật bản vá bảo mật.

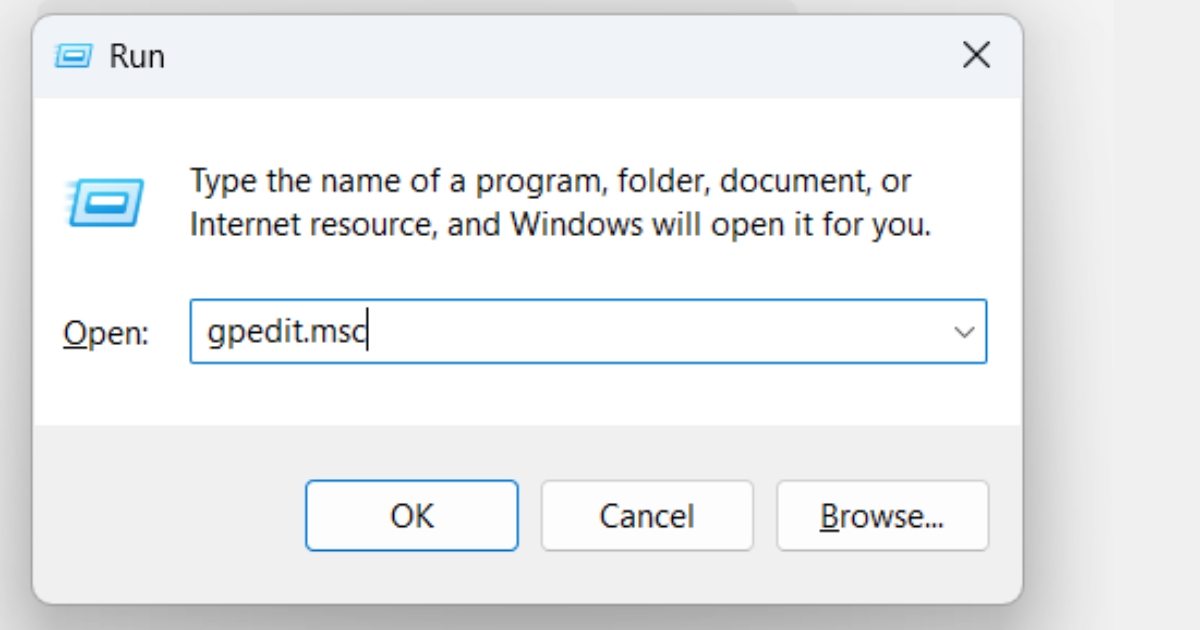

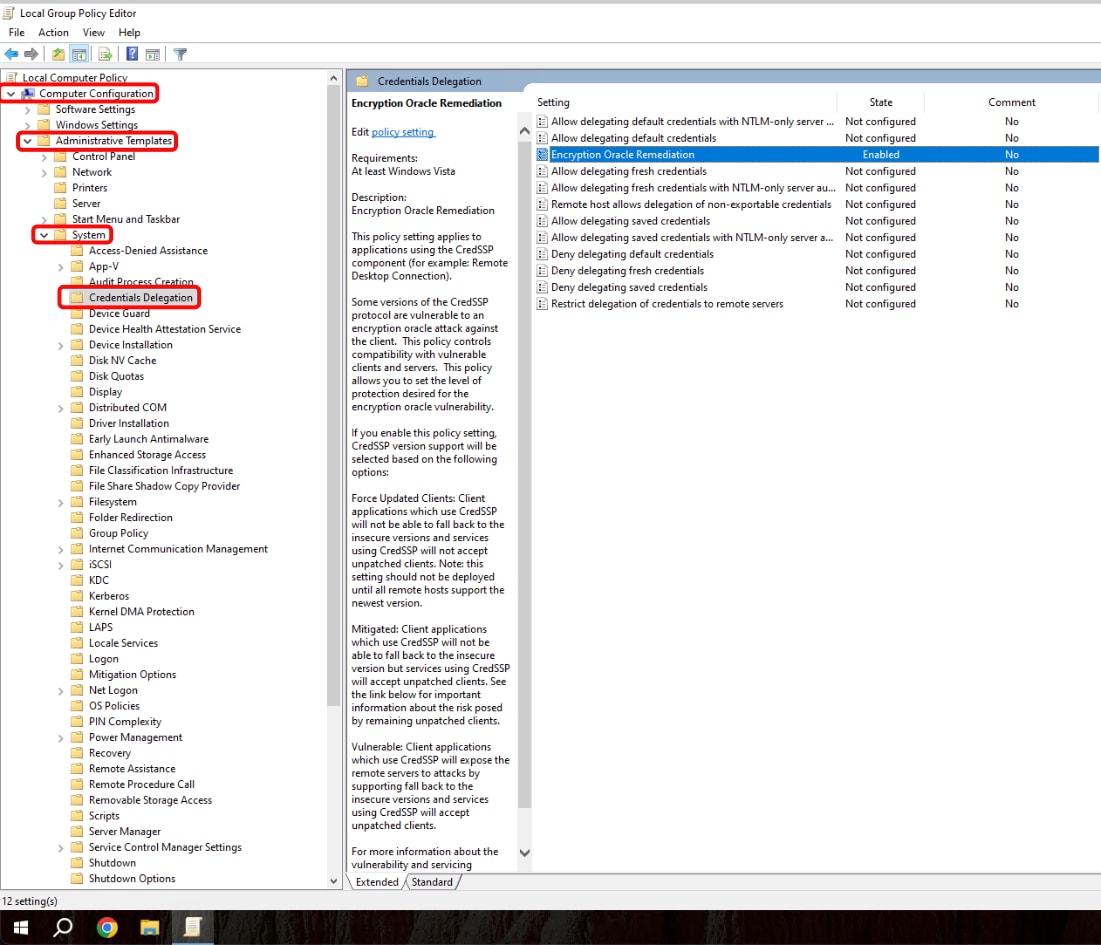

Bước 1: Bạn mở Local Group Policy Editor bằng cách nhấn Windows + R, gõ gpedit.msc và nhấn Enter.

Bước 2: Điều hướng đến đường dẫn sau:

Computer Configuration -> Administrative Templates -> System -> Credentials Delegation

Bước 3: Ở khung bên phải, bạn tìm và nhấp đúp vào chính sách Encryption Oracle Remediation.

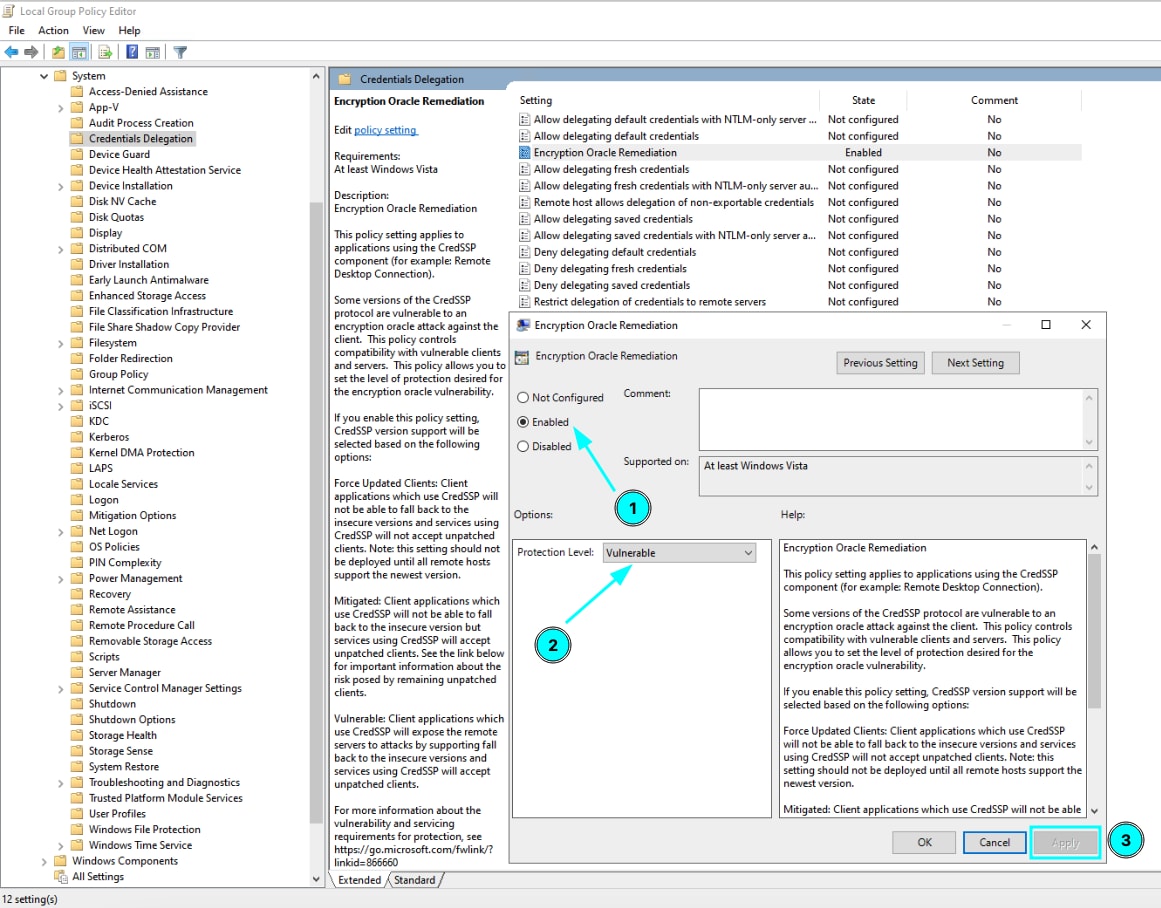

Bước 4: Bạn tiến hành cấu hình chính sách:

- Đầu tiên, bạn chọn Enabled.

- Trong mục Options, bạn đổi Protection Level thành Vulnerable.

- Cuối cùng bạn nhấn Apply và OK.

Bước 5: Mở Command Prompt với quyền quản trị viên, bạn chạy lệnh gpupdate /force để áp dụng thay đổi ngay lập tức.

![]() Lưu ý

Lưu ý

Việc đặt mức bảo vệ thành Vulnerable đồng nghĩa với việc bạn đang mở lại lỗ hổng CVE-2018-0886, khiến máy chủ hoặc VPS của bạn có nguy cơ bị tấn công thực thi mã từ xa. Vì vậy bạn chỉ nên xem đây là giải pháp để kết nối tạm thời.

Giải pháp 3: Chỉnh sửa Registry Editor

![]() Lưu ý

Lưu ý

Giải pháp này cũng là tạm thời và tiềm ẩn rủi ro, bạn chỉ áp dụng cho các phiên bản Windows không có gpedit.msc như Windows Home.

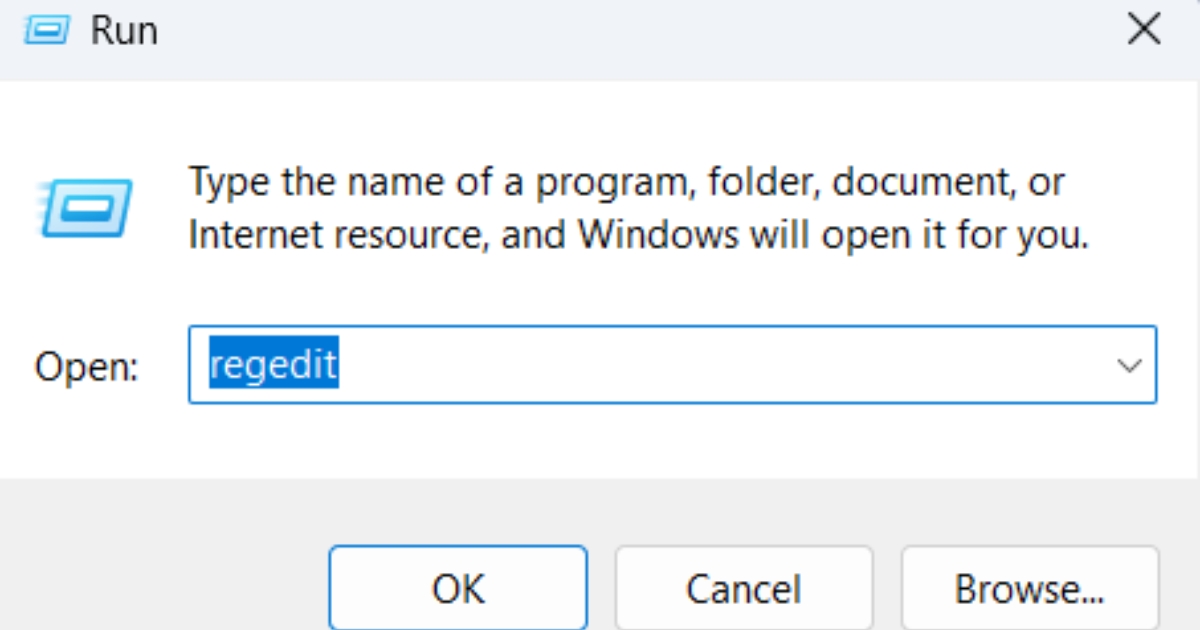

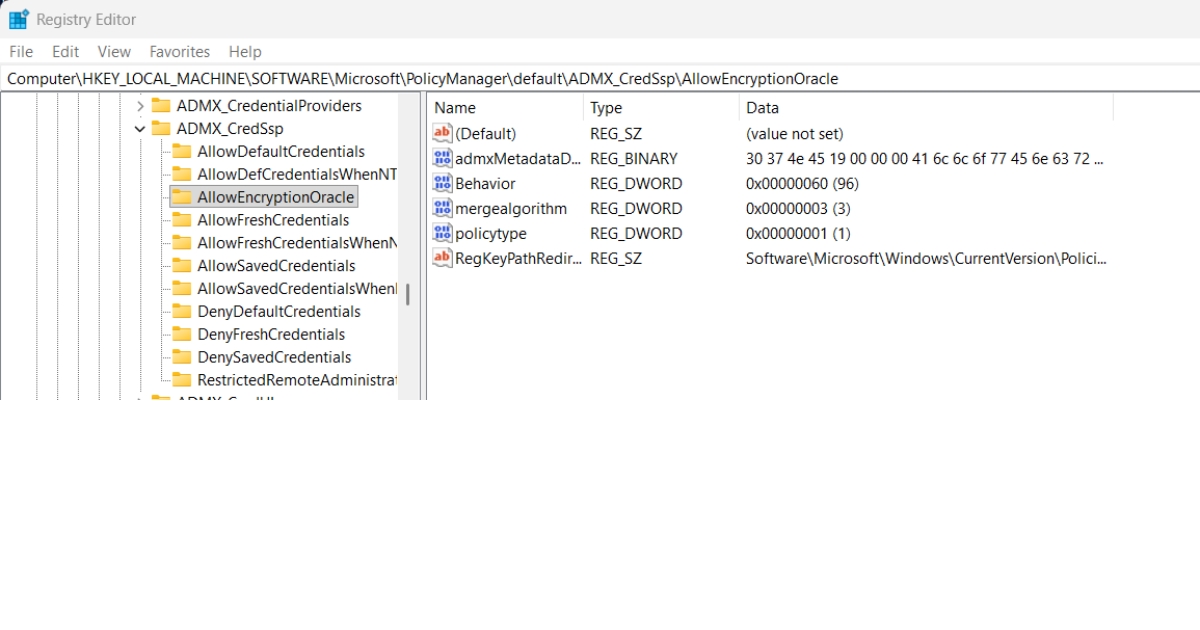

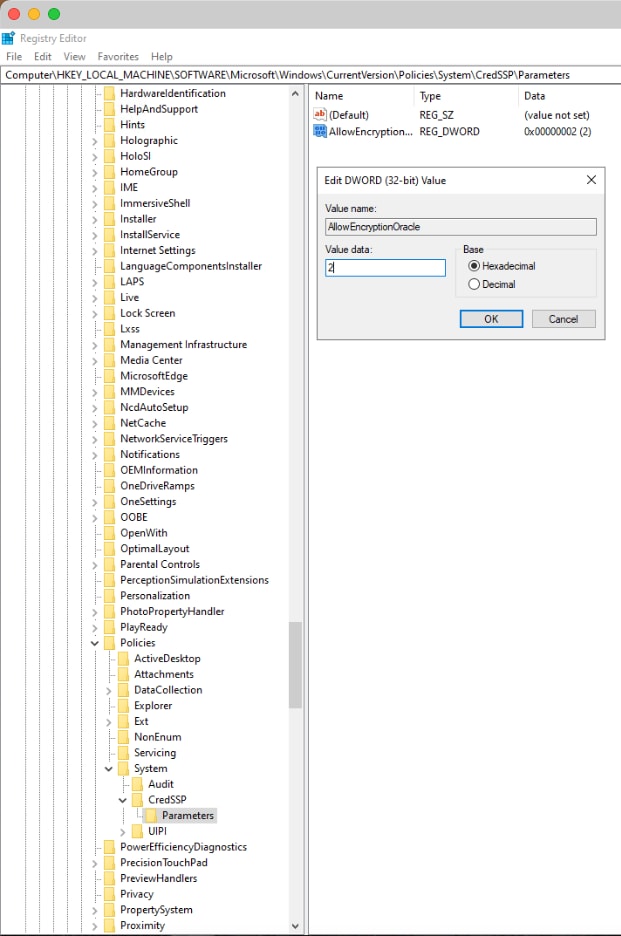

Bước 1: Bạn mở Registry Editor bằng cách nhấn Windows + R, gõ regedit và nhấn Enter.

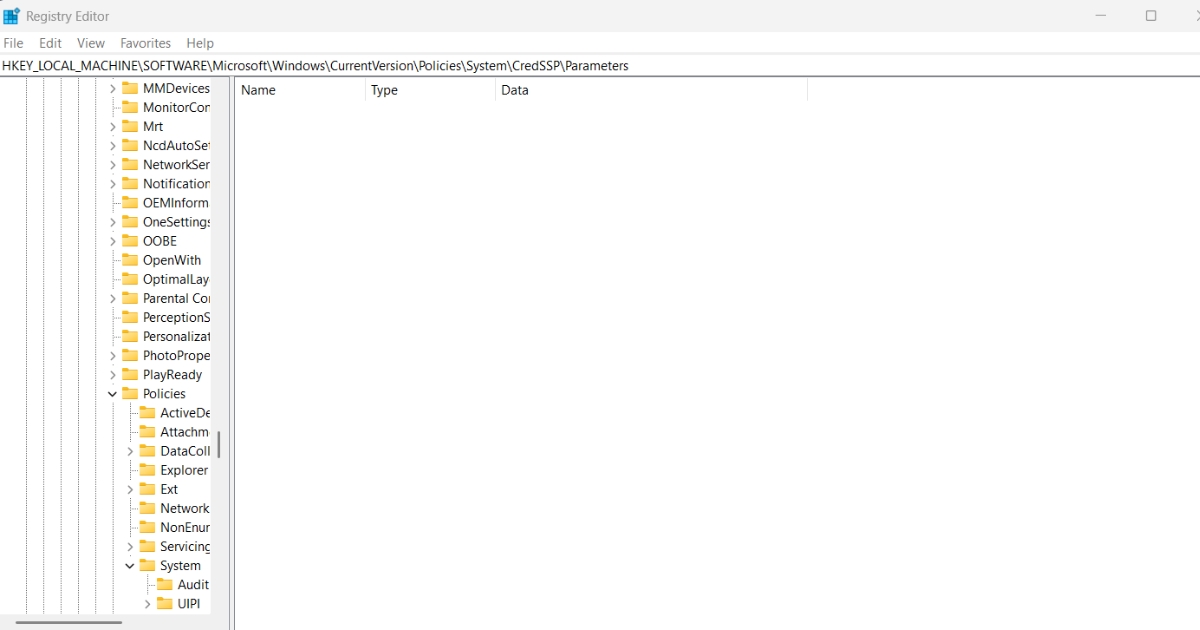

Bước 2: Bạn điều hướng đến đường dẫn sau trong Registry:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters

Bước 3: Trong Key Parameters, bạn nhấp chuột phải vào khoảng trống ở khung bên phải, chọn New rồi chọn DWORD (32-bit) Value.

Bước 4: Tiếp theo, bạn đặt tên cho giá trị mới là AllowEncryptionOracle.

Bước 5: Cuối cùng, bạn nhấp đúp vào AllowEncryptionOracle, đặt Value data là 2 và chọn Hexadecimal, nhấn OK.

Lời khuyên giúp duy trì kết nối RDP an toàn và ổn định

- Luôn cập nhật hệ thống: Bạn hãy bật chế độ cập nhật tự động và kiểm tra định kỳ để đảm bảo cả client và server luôn được đồng bộ các bản vá bảo mật mới nhất.

- Sử dụng các lớp bảo mật bổ sung:

- Lựa chọn nhà cung cấp hạ tầng uy tín: Một nhà cung cấp VPS, hosting uy tín sẽ đảm bảo hạ tầng mạng mạnh mẽ, tích hợp sẵn các giải pháp bảo mật và có đội ngũ hỗ trợ kỹ thuật chuyên nghiệp 24/7.

Bảo vệ website hiệu quả với Firewall Anti DDoS của Vietnix

Trong bối cảnh các cuộc tấn công từ chối dịch vụ (DDoS) ngày càng tinh vi với quy mô lớn, việc đảm bảo sự ổn định và an toàn cho hệ thống là ưu tiên hàng đầu của mọi doanh nghiệp. Dịch vụ Firewall Anti DDoS của Vietnix là một giải pháp bảo mật chuyên dụng, sử dụng công nghệ tường lửa độc quyền để chủ động phát hiện, phân tích và vô hiệu hóa các cuộc tấn công một cách tự động, đảm bảo tính liên tục và an toàn tuyệt đối cho hạ tầng của bạn.

- Phát hiện và ngăn chặn tấn công tức thì: Với bộ nhận diện được tích lũy từ hàng ngàn cuộc tấn công, hệ thống có khả năng phát hiện và tạo quy tắc ngăn chặn các cuộc tấn công DDoS và Botnet chỉ trong vòng dưới 2 giây.

- Kiến trúc phòng thủ đa lớp, bảo vệ chiều sâu: Giải pháp được thiết kế với 6 lớp bảo vệ, kết hợp hệ thống DDoS Mitigation Cluster và khả năng ẩn IP gốc của máy chủ, giúp chống chịu hiệu quả trước các cuộc tấn công quy mô lớn và phức tạp.

- Trao quyền kiểm soát truy cập toàn diện: Khách hàng được cung cấp một bảng điều khiển trực quan để tự chủ thực hiện các thao tác quan trọng như chặn/mở truy cập quốc tế, lọc theo từng quốc gia và quản lý danh sách IP một cách linh hoạt.

- Giám sát hệ thống theo thời gian thực: Cung cấp các công cụ giám sát chi tiết, cho phép theo dõi biểu đồ băng thông, tần suất gói tin và kiểm tra độ trễ của từng kết nối, giúp nắm bắt toàn diện tình hình hoạt động của hệ thống.

- Hỗ trợ chuyên gia 24/7 và khả năng tùy chỉnh linh hoạt: Đội ngũ kỹ thuật của Vietnix luôn sẵn sàng hỗ trợ 24/7, đồng thời cung cấp khả năng tùy biến các quy tắc bảo vệ để tối ưu hóa hiệu quả cho từng loại ứng dụng cụ thể.

Thông tin liên hệ:

- Website: https://vietnix.vn/

- Hotline: 1800 1093

- Email: sales@vietnix.com.vn

- Địa chỉ: 265 Hồng Lạc, Phường Bảy Hiền, Thành Phố Hồ Chí Minh

BẢO VỆ WEBSITE TOÀN DIỆN VỚI VIETNIX FIRE WALL ANTI DDOS

Chống lại các cuộc tấn công phức tạp với giải pháp bảo mật mạnh mẽ nhất.

Bảo vệ website của bạnCâu hỏi thường gặp

CredSSP là gì?

CredSSP là một giao thức bảo mật của Windows, có nhiệm vụ xác thực và chuyển tiếp thông tin đăng nhập một cách an toàn khi bạn sử dụng Remote Desktop.

Lỗi CredSSP có nguy hiểm không?

Câu trả lời là Có. Bản thân lỗi CredSSP chỉ là một cơ chế bảo vệ, nhưng nguyên nhân gốc rễ của lỗi này là lỗ hổng bảo mật CVE-2018-0886 – có thể cho phép kẻ tấn công chiếm quyền điều khiển máy chủ của bạn. Vì vậy, việc bỏ qua cảnh báo và hạ cấp bảo mật là rất nguy hiểm.

Tại sao nên tránh hạ cấp chính sách bảo mật hoặc tắt NLA?

Vì những hành động này sẽ mở lại lỗ hổng bảo mật hoặc gỡ bỏ các lớp phòng thủ quan trọng của máy chủ, khiến hệ thống của bạn dễ bị tấn công bởi tin tặc, đặc biệt là các cuộc tấn công dò mật khẩu và thực thi mã từ xa.

Sau khi thay đổi Group Policy hoặc Registry có cần khởi động lại máy không?

Câu trả lời là Có. Mặc dù lệnh gpupdate /force có thể áp dụng ngay một số chính sách, việc khởi động lại máy chủ đảm bảo mọi thay đổi được áp dụng một cách đầy đủ và triệt để nhất.

Lỗi “this could be due to CredSSP encryption remote desktop” là một vấn đề phổ biến và hoàn toàn có thể khắc phục được. Nguyên nhân chính của lỗi này là sự không đồng bộ về bản vá bảo mật CVE-2018-0886 và giải pháp tối ưu nhất luôn là cập nhật đầy đủ hệ điều hành Windows cho cả máy client và server. Các giải pháp tạm thời như chỉnh sửa Group Policy hay Registry tuy có thể giải quyết vấn đề nhanh chóng nhưng luôn đi kèm với rủi ro bảo mật.

THEO DÕI VÀ CẬP NHẬT CHỦ ĐỀ BẠN QUAN TÂM

Đăng ký ngay để nhận những thông tin mới nhất từ blog của chúng tôi. Đừng bỏ lỡ cơ hội truy cập kiến thức và tin tức hàng ngày