SSL Certificate Problem Unable to Get Local Issuer Certificate: Nguyên nhân và cách khắc phục

Đã kiểm duyệt nội dung

Đánh giá

SSL Certificate Problem Unable to Get Local Issuer Certificate là lỗi thường gặp khi trình duyệt hoặc ứng dụng không thể xác thực chứng chỉ SSL/TLS của máy chủ do thiếu chứng chỉ CA trung gian hoặc CA gốc tin cậy. Việc khắc phục lỗi này giúp đảm bảo kết nối an toàn, bảo vệ dữ liệu trao đổi giữa client và server, đồng thời duy trì uy tín và hoạt động ổn định của website hoặc dịch vụ. Bài viết dưới đây sẽ phân tích nguyên nhân phổ biến gây ra lỗi này và hướng dẫn chi tiết các cách xử lý hiệu quả.

Những điểm chính

- SSL Certificate Problem Unable to Get Local Issuer Certificate là gì: Hiểu đúng khái niệm lỗi này, lý do xuất hiện khi client không xác minh được chứng chỉ SSL của server do thiếu chứng chỉ tổ chức phát hành trong kho tin cậy.

- Nguyên lý hoạt động của chuỗi chứng chỉ SSL: Nắm bắt quy trình xác thực chuỗi chứng chỉ SSL, bao gồm ba tầng là chứng chỉ gốc, chứng chỉ trung gian và chứng chỉ máy chủ.

- Nguyên nhân gây ra lỗi SSL Certificate Problem Unable to Get Local Issuer Certificate: Xác định các nguyên nhân phổ biến như thiếu chứng chỉ gốc/trung gian trên server, dùng chứng chỉ tự ký hoặc CA không uy tín, kho chứng chỉ client lỗi thời hoặc chứng chỉ hết hạn/bị thu hồi.

- Cách khắc phục lỗi SSL Certificate Problem Unable to Get Local Issuer Certificate: Thực hành từng giải pháp như thêm chứng chỉ CA còn thiếu vào kho tin cậy, cài đặt lại Git và chọn backend SSL hợp lý,…

- Hướng dẫn từng bước cho từng hệ điều hành: Nắm được các bước khắc phục lỗi này cho từng hệ điều hành khác nhau.

- Công cụ và lệnh kiểm tra chứng chỉ SSL: Biết được các công cụ và lệnh để tự động kiểm tra và phát hiện lỗi.

- Cách phòng ngừa lỗi SSL Certificate trong tương lai: Biết cách xây dựng kế hoạch quản trị chứng chỉ CA cho hệ thống nhằm phòng ngừa lỗi này.

- Biết thêm Vietnix là đơn vị cung cấp dịch vụ mua chứng chỉ SSL uy tín, chất lượng.

- Câu hỏi thường gặp: Giải đáp chi tiết các thắc mắc xoay quanh lỗi SSL Certificate Problem Unable to Get Local Issuer Certificate.

SSL Certificate Problem Unable to Get Local Issuer Certificate là gì?

SSL Certificate Problem Unable to Get Local Issuer Certificate là lỗi phổ biến khi hệ thống hoặc ứng dụng không xác minh được tính hợp lệ của chứng chỉ SSL. Nguyên nhân thường là do máy chủ hoặc phần mềm không tìm thấy chứng chỉ của tổ chức phát hành (CA) trong kho tin cậy của hệ điều hành hoặc ứng dụng.

Lỗi này thường gặp trong quá trình thiết lập kết nối bảo mật SSL/TLS, điển hình khi thao tác với các công cụ như Git, cURL, Postman hoặc duyệt web. Ứng dụng sẽ ngừng kết nối nếu phát hiện chuỗi chứng chỉ trả về từ máy chủ không đầy đủ, chứng chỉ tự ký hoặc kho chứng chỉ trên hệ thống chưa được cập nhật chuẩn xác.

Dịch vụ mua SSL tại Vietnix cung cấp giải pháp bảo mật tối ưu cho website với chứng chỉ uy tín từ các nhà phát hành hàng đầu như Sectigo, Let’s Encrypt. Khi sử dụng dịch vụ tại Vietnix khách hàng được hỗ trợ kỹ thuật 24/7, đảm bảo quá trình cài đặt đạt chuẩn và website vận hành an toàn, tăng độ tin cậy cho doanh nghiệp. Liên hệ ngay để được tư vấn chi tiết!

CHỨNG CHỈ SSL – MÃ HÓA KẾT NỐI, AN TOÀN TUYỆT ĐỐI!

Đảm bảo website của bạn luôn được bảo vệ với chứng chỉ SSL chất lượng cao.

Mua ngayNguyên lý hoạt động của chuỗi chứng chỉ SSL

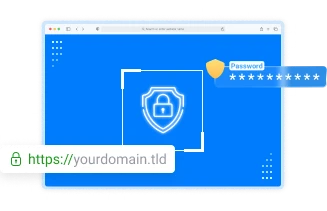

Thành phần cấu thành chuỗi chứng chỉ SSL/TLS

Để hiểu được cách thức bảo mật của SSL, bạn cần phân tích cấu trúc của chuỗi chứng chỉ. Một chuỗi chứng chỉ SSL thông thường có ba lớp quan trọng:

- Chứng chỉ gốc (Root Certificate): Đây là là chứng chỉ gốc, do một tổ chức chứng thực số cấp phát, đóng vai trò nền tảng tin cậy cho toàn bộ hệ thống xác thực.

- Chứng chỉ trung gian (Intermediate Certificate): Dùng để kết nối giữa chứng chỉ gốc và chứng chỉ máy chủ, góp phần tăng cường bảo mật đồng thời hạn chế rủi ro khi phải thu hồi hoặc thay đổi chứng chỉ.

- Chứng chỉ máy chủ (Server Certificate): Là chứng chỉ cấp cho máy chủ, chứa thông tin định danh của website hoặc dịch vụ, được dùng để khẳng định danh tính với phía người dùng cuối trong quá trình truyền nhận dữ liệu thông qua SSL/TLS.

Sự phân chia thành các lớp chứng chỉ này đòi hỏi phải đầy đủ cả ba cấp, nếu thiếu Root hoặc Intermediate Certificate sẽ gây ra lỗi xác thực không thành công.

Quy trình xác thực SSL tiêu chuẩn

Tiến trình xác thực SSL được thực hiện qua các bước sau:

- Khởi tạo kết nối: Client là trình duyệt hoặc ứng dụng gửi yêu cầu HTTPS đến server và server sẽ phản hồi bằng việc cung cấp chứng chỉ SSL.

- Xác thực chứng chỉ: Client tiến hành kiểm tra chứng chỉ server, sử dụng việc xác minh chữ ký số với một trong các chứng chỉ CA đã nằm trong kho tin cậy của client.

- Kiểm tra tính hợp lệ: Client kiểm tra tình trạng hiệu lực của chứng chỉ, đánh giá xem chứng chỉ có còn hạn sử dụng và tên miền thể hiện trên chứng chỉ có trùng khớp với tên miền truy vấn hay không.

- Thiết lập kết nối an toàn: Trong tình huống tất cả các kiểm tra đều hợp lệ, client sẽ thực hiện thiết lập một kết nối an toàn với server để bảo mật dữ liệu trao đổi.

Nguyên nhân gây ra lỗi SSL Certificate Problem Unable to Get Local Issuer Certificate

Thiếu chứng chỉ gốc (Root CA Certificate)

Lỗi này xuất hiện khi hệ điều hành hoặc ứng dụng không tìm thấy chứng chỉ gốc trong kho tin cậy. Khi client kiểm tra chuỗi chứng chỉ, quá trình xác thực sẽ bị gián đoạn do không thể dẫn chuỗi đến tổ chức phát hành chứng chỉ gốc được công nhận. Việc không có chứng chỉ gốc đồng nghĩa với việc chuỗi xác thực bị cắt đứt, khiến client không thể xác định tính hợp lệ và an toàn của server, từ đó hình thành cảnh báo bảo mật và chặn kết nối.

Thiếu chứng chỉ trung gian (Intermediate CA Certificate)

Chuỗi xác thực SSL chỉ hoàn chỉnh khi có đủ các chứng chỉ trung gian nối giữa chứng chỉ server và chứng chỉ gốc. Nếu server không cung cấp hoặc cấu hình thiếu chứng chỉ trung gian, client sẽ không thể kiểm tra toàn bộ chuỗi tin cậy. Tình trạng này làm ngắt quãng quá trình xác thực, dẫn đến việc client báo lỗi về chứng chỉ và từ chối thiết lập kết nối bảo mật với server, dù bản thân chứng chỉ server vẫn còn hiệu lực.

Chứng chỉ không đáng tin cậy hoặc chứng chỉ tự ký

Một số trường hợp, server sử dụng chứng chỉ SSL tự ký hoặc chứng chỉ do các tổ chức không có uy tín hoặc không nằm trong danh sách các CA tin cậy phát hành. Khi đó, client sẽ nhận diện đây là chứng chỉ không hợp lệ hoặc không có dấu xác thực của CA tin cậy. Kết quả là trình duyệt, ứng dụng hoặc hệ điều hành sẽ phát sinh cảnh báo và ngắt kết nối, bảo vệ người dùng tránh khỏi các rủi ro tấn công giả mạo hoặc nghe lén.

Kho chứng chỉ lỗi thời hoặc chưa cập nhật

Một nguyên nhân khác nằm ở việc kho chứng chỉ của hệ điều hành hoặc phần mềm lâu ngày không được cập nhật, dẫn đến thiếu vắng các chứng chỉ CA mới nhất, khiến client không nhận diện được các chứng chỉ hợp lệ đã được các CA phát hành sau này, làm tăng nguy cơ bị chặn các kết nối bảo mật mặc dù phía server sử dụng chứng chỉ hợp lệ, còn thời hạn sử dụng và được phát hành đúng chuẩn.

Chứng chỉ bị thu hồi hoặc hết hạn

Tình trạng chứng chỉ bị thu hồi do vi phạm chính sách hoặc đã hết hạn sử dụng nhưng vẫn nằm trong chuỗi xác thực cũng là một nguyên nhân chủ yếu. Khi client nhận diện chứng chỉ không còn hiệu lực hoặc nằm trong danh sách thu hồi, quá trình xác thực SSL sẽ tự động thất bại, buộc hệ thống phải dừng thiết lập kết nối để bảo vệ an toàn thông tin cũng như giảm thiểu các rủi ro liên quan đến bảo mật.

Cách sửa lỗi SSL Certificate Problem Unable to Get Local Issuer Certificate

Vô hiệu hóa tạm thời xác thực SSL

Khi cần khắc phục nhanh lỗi SSL Certificate Problem Unable to Get Local Issuer Certificate, có thể vô hiệu hóa xác thực chứng chỉ SSL trong quá trình thao tác với Git. Để tắt xác thực SSL cho toàn bộ máy, bạn sử dụng lệnh:

git config --global http.sslVerify falseNgoài ra, nếu chỉ muốn áp dụng cho một lần thao tác, bạn có thể thêm biến môi trường khi thực hiện lệnh, ví dụ:

GIT_SSL_NO_VERIFY=true git clone <repository-url>Cách làm này chỉ là giải pháp tạm thời trong môi trường phát triển. Người quản trị cần bật lại xác thực SSL sau khi hoàn tất để bảo vệ an toàn dữ liệu và hạn chế các rủi ro bảo mật.

Thêm chứng chỉ vào kho tin cậy và cấu hình Git

Để giải quyết lỗi liên quan đến thiếu chứng chỉ, bạn hãy lấy file chứng chỉ gốc hoặc chứng chỉ trung gian và bổ sung vào kho tin cậy, sau đó định cấu hình Git trỏ đến tệp này:

git config --global http.sslCAInfo /path/to/ca.pemCách này giúp Git nhận diện và tin tưởng chuỗi xác thực đầy đủ, loại bỏ cảnh báo về chứng chỉ khi thao tác với repository từ xa.

Cài đặt lại Git và chọn đúng backend SSL

Trong trường hợp lỗi phát sinh do backend SSL không tương thích hoặc bị lỗi, bạn nên gỡ cài đặt phiên bản Git hiện tại và tải lại bản mới nhất. Khi cài đặt lại Git trên Windows, bạn hãy chọn backend SSL là schannel để sử dụng chứng chỉ từ kho của hệ thống, bằng lệnh:

git config --global http.sslBackend schannelLựa chọn backend SSL phù hợp giúp xử lý lỗi xác thực nhanh chóng và đảm bảo tương thích tốt hơn với hệ điều hành.

Đặt lại đường dẫn chứng chỉ hoặc cập nhật quyền truy cập

Đối với lỗi do chỉ định sai đường dẫn file chứng chỉ hoặc thiếu quyền truy cập, bạn cần kiểm tra lại đường dẫn và quyền đọc file chứng chỉ. Bạn có thể sử dụng lệnh sau để cấu hình lại đường dẫn chứng chỉ cho Git:

git config --global http.sslCAInfo /đường/dẫn/đến/chứng_chỉ.crtNếu làm việc trên Visual Studio Code hoặc hệ thống đặc thù, bạn hãy cấp lại quyền truy cập cho kho chứng chỉ và đảm bảo đường dẫn cung cấp là tuyệt đối, không bị sai lệch. Việc cấu hình đúng giúp đảm bảo quá trình xác thực diễn ra xuyên suốt và ổn định.

Cập nhật và làm mới kho chứng chỉ tin cậy của hệ điều hành

Khi kho chứng chỉ của hệ điều hành đã cũ, bạn hãy tiến hành cập nhật để bổ sung các chứng chỉ mới nhất từ các tổ chức phát hành uy tín. Trên Linux, bạn sử dụng lệnh:

sudo update-ca-certificatesTrên Windows, bạn hãy nhập chứng chỉ vào mục Trusted Root Certification Authorities thông qua công cụ quản lý chứng chỉ. Việc thường xuyên cập nhật giúp loại trừ các cảnh báo giả, đảm bảo mọi kết nối bảo mật đều được xác thực chính xác với các tiêu chuẩn hiện hành.

Hướng dẫn từng bước cho hệ điều hành cụ thể

Khắc phục lỗi trên Windows

Windows Certificate Store chính là nơi lưu trữ chứng chỉ trên nền tảng Windows. Để loại bỏ lỗi SSL, bạn hãy thực hiện các bước sau:

- Thêm chứng chỉ vào Windows Certificate Store bằng cách mở công cụ quản lý chứng chỉ (certmgr.msc) và nhập chứng chỉ vào thư mục Trusted Root Certification Authorities.

- Có thể quản lý và kiểm tra chứng chỉ với PowerShell, ví dụ sử dụng lệnh:

Get-ChildItem Cert:\LocalMachine\Root- Đồng thời, cần đảm bảo Git đã được thiết lập để sử dụng Windows Certificate Store thay vì CA bundle. Sử dụng lệnh:

git config --global http.sslBackend schannelXử lý lỗi trên MacOS

Keychain Access là công cụ lưu trữ chứng chỉ trên MacOS. Để khắc phục lỗi này bạn cần:

- Kéo thả hoặc thêm chứng chỉ SSL vào Keychain Access và lựa chọn Always Trust để hệ thống tin tưởng chứng chỉ mới.

- Đảm bảo Git và cURL được cấu hình sử dụng chứng chỉ từ Keychain.

- Sau khi hoàn tất, bạn cần xác minh lại trong Terminal về chuỗi chứng chỉ đã cài đặt đúng, chẳng hạn với lệnh:

security find-certificate -a -p /Library/Keychains/System.keychainGiải pháp trên Linux/Unix

Linux và Unix quản lý kho chứng chỉ theo cơ chế riêng biệt. Để khắc phục lỗi này, bạn cần:

- Cập nhật lại kho chứng chỉ bằng lệnh:

sudo update-ca-certificatesHãy đảm bảo rằng Git và OpenSSL được cấu hình để nhận diện chứng chỉ CA mới. Ngoài ra, bạn có thể sử dụng các công cụ như update-ca-certificates hoặc certutil để quản lý và bổ sung chứng chỉ khi cần thiết.

Công cụ và lệnh kiểm tra hữu ích

Kiểm tra và phân tích chứng chỉ SSL với OpenSSL

OpenSSL là công cụ dòng lệnh mạnh mẽ phục vụ cho việc kiểm tra và phân tích các chứng chỉ SSL của máy chủ. Để xác minh tình trạng kết nối cũng như thu thập thông tin chi tiết về chuỗi chứng chỉ, bạn sử dụng lệnh:

openssl s_client -connect yourdomain.com:443Sau khi chạy lệnh này, bạn có thể xem toàn bộ chi tiết về chứng chỉ server, kiểm tra các lớp trong chuỗi xác thực và phát hiện các điểm không hợp lệ. Việc so sánh trực tiếp chứng chỉ với danh sách CA tin cậy có thể được thực hiện nhanh chóng bằng các lệnh xây dựng sẵn trên OpenSSL, giúp nhận diện chính xác các vấn đề về xác thực.

Công cụ chẩn đoán cho Git và SSL

Để debug các sự cố liên quan đến SSL trên Git, bạn có thể thiết lập biến môi trường GIT_CURL_VERBOSE khi thực hiện lệnh Git, giúp hiển thị chi tiết toàn bộ quá trình xác thực SSL trong dòng lệnh. Ngoài ra, một loạt công cụ trực tuyến như SSL Labs, DigiCert SSL Checker, SSL Shopper,… cũng cung cấp báo cáo cấu hình SSL, thời hạn chứng chỉ, chuỗi xác thực và các cảnh báo bảo mật.

Các công cụ này rất tiện lợi để kiểm tra và xác thực trạng thái SSL của website trên nhiều trình duyệt và hệ thống khác nhau. Kết hợp với việc kiểm tra kỹ lưỡng file log hệ thống, bạn sẽ dễ dàng truy dấu, xác định được nguyên nhân gốc rễ và giải quyết triệt để mọi vấn đề liên quan đến SSL.

Tự động hóa việc kiểm tra và xử lý lỗi

Để tăng hiệu quả và chủ động phòng ngừa rủi ro, bạn có thể xây dựng các script tự động kiểm tra, phát hiện, cập nhật hay bổ sung chứng chỉ CA vào hệ thống. Khi tích hợp kiểm tra SSL vào quy trình CI/CD, tất cả lỗi về xác thực chứng chỉ sẽ được phát hiện và cảnh báo ngay từ đầu, giảm thiểu tối đa gián đoạn sản xuất. Ngoài ra, việc thiết lập cảnh báo tự động giúp bộ phận kỹ thuật luôn chủ động ứng phó nhanh chóng khi có sự cố SSL phát sinh, duy trì hoạt động ổn định, bảo mật tuyệt đối cho toàn bộ hệ thống và website.

Cách phòng ngừa lỗi SSL Certificate

Xây dựng kế hoạch quản lý chứng chỉ CA

Để hạn chế tối đa nguy cơ gặp lỗi SSL trong tương lai, mỗi tổ chức nên chủ động lập kế hoạch kiểm soát và quản lý chứng chỉ CA. Việc tạo một danh sách các chứng chỉ CA cần thiết cho hệ thống nhằm đảm bảo mọi domain, ứng dụng đều được xác thực đầy đủ và chính xác. Ngoài ra, tổ chức cần thường xuyên kiểm tra, rà soát lại toàn bộ chứng chỉ, kịp thời phát hiện và bổ sung các chứng chỉ mới hoặc thay thế những chứng chỉ đã hết hạn.

Việc cập nhật định kỳ kho chứng chỉ là bước không thể thiếu để mọi thành phần trong hệ thống luôn phù hợp với tiêu chuẩn bảo mật mới nhất. Sử dụng thêm các công cụ kiểm tra tự động để chủ động phát hiện vấn đề và gửi báo cáo định kỳ cho bộ phận kỹ thuật, giúp quy trình bảo trì luôn kịp thời và hiệu quả.

Triển khai PKI nội bộ hiệu quả

Một hệ thống PKI (Public Key Infrastructure) chuyên nghiệp đóng vai trò nền tảng trong quản lý, cấp phát và kiểm soát vòng đời chứng chỉ số trong doanh nghiệp. Quá trình xây dựng PKI nội bộ bao gồm các bước như lên kế hoạch kỹ lưỡng, thiết lập quy trình cấp và thu hồi chứng chỉ rõ ràng, cùng với việc đảm bảo bàn giao, phân phối chứng chỉ số một cách chặt chẽ, minh bạch.

Việc phân phối chứng chỉ phải được kiểm soát liên tục để bảo vệ tài nguyên số, phòng tránh rò rỉ, thất lạc, hay lạm dụng chứng chỉ. Mỗi thao tác trong hệ thống PKI đều cần hướng tới mục tiêu an toàn tối đa cho tổ chức.

Đào tạo và hướng dẫn nhóm phát triển

Nâng cao kỹ năng cho đội ngũ vận hành và phát triển là yếu tố quan trọng để duy trì hiệu quả bảo mật. Tổ chức nên cung cấp tài liệu chi tiết về quy trình xử lý, khắc phục lỗi SSL và hướng dẫn mọi thành viên chủ động nhận biết, giải quyết các vấn đề liên quan đến chứng chỉ số.

Việc xây dựng quy trình kiểm tra, xác thực SSL chuẩn hóa cho toàn bộ dự án sẽ góp phần giảm thiểu lỗi phát sinh do thao tác thủ công. Định kỳ tổ chức các buổi đào tạo, hội thảo nội bộ về bảo mật SSL/TLS vừa giúp tăng nhận thức, vừa rèn luyện khả năng xử lý tình huống thực tế cho đội ngũ kỹ thuật của doanh nghiệp.

Vietnix – Nhà cung cấp giải pháp SSL chất lượng cao dành cho doanh nghiệp

Vietnix là nhà cung cấp chứng chỉ SSL chuyên nghiệp với đầy đủ các loại DV, OV, EV từ những nhà phát hành uy tín như Sectigo, Let’s Encrypt, đảm bảo bảo mật mạnh, chuỗi chứng chỉ hoàn chỉnh và tương thích mọi trình duyệt. Bên cạnh SSL, Vietnix còn cung cấp hệ sinh thái dịch vụ như Hosting, VPS, máy chủ vật lý và bảo mật toàn diện, đáp ứng tối ưu cho mọi nhu cầu doanh nghiệp và cá nhân. Đội ngũ kỹ thuật hỗ trợ 24/7 giúp website luôn an toàn, ổn định, nâng cao uy tín số cho khách hàng.

Thông tin liên hệ:

- Website: https://vietnix.vn/

- Hotline: 1800 1093

- Email: sales@vietnix.com.vn

- Địa chỉ: 265 Hồng Lạc, Phường Bảy Hiền, Thành Phố Hồ Chí Minh

Câu hỏi thường gặp

http.sslVerify false có an toàn không?

Việc tắt kiểm tra SSL bằng cách sử dụng git config –global http.sslVerify false hoặc các biến môi trường như GIT_SSL_NO_VERIFY thực tế là không an toàn và ẩn chứa nhiều rủi ro bảo mật cho hệ thống. Khi vô hiệu hóa xác thực SSL, tất cả các thao tác giao tiếp qua HTTPS sẽ bỏ qua kiểm tra hợp lệ của chứng chỉ số máy chủ. Điều này tạo điều kiện cho hacker thực hiện tấn công man-in-the-middle, lấy cắp dữ liệu hoặc chèn mã độc qua kết nối mạng.

Làm sao để biết chứng chỉ nào đang bị thiếu?

Để xác định chứng chỉ bị thiếu, bạn có thể sử dụng các công cụ dòng lệnh và kiểm tra trực tuyến như OpenSSL, SSL Labs SSL Server Test hoặc SSL Checker. Lệnh phổ biến nhất là openssl s_client -connect yourdomain.com:443. Lệnh này sẽ xuất ra toàn bộ chuỗi chứng chỉ mà server trả về. Phân tích phần output sẽ giúp xác định thành phần nào bị thiếu hoặc không hợp lệ.

Có thể sử dụng chứng chỉ tự ký không?

Có thể sử dụng chứng chỉ tự ký trong các môi trường phát triển, thử nghiệm hoặc nội bộ, nơi bạn có thể kiểm soát hoàn toàn hệ thống và không yêu cầu xác thực từ tổ chức bên ngoài. Tuy nhiên, chứng chỉ tự ký không an toàn cho môi trường sản xuất hoặc các dịch vụ công khai.

Các trình duyệt, hệ điều hành và ứng dụng hiện đại sẽ phát sinh cảnh báo hoặc chặn kết nối khi phát hiện chứng chỉ tự ký, vì chúng không nằm trong danh sách các tổ chức cấp phát tin cậy (CA). Nếu bắt buộc phải dùng, bạn cần cài đặt và xác thực thủ công chứng chỉ trên tất cả client hoặc sử dụng giải pháp CA nội bộ để gia tăng sự tin cậy.

Lỗi SSL Certificate Problem Unable to Get Local Issuer Certificate là một vấn đề phổ biến nhưng hoàn toàn có thể khắc phục được khi bạn hiểu rõ nguyên nhân gốc rễ liên quan đến chuỗi tin cậy của chứng chỉ SSL. Bằng cách áp dụng các phương pháp chẩn đoán và khắc phục phù hợp cho từng hệ điều hành, cùng với việc xây dựng một kế hoạch quản lý chứng chỉ chủ động, bạn có thể đảm bảo các kết nối SSL luôn hoạt động một cách an toàn và tin cậy.

THEO DÕI VÀ CẬP NHẬT CHỦ ĐỀ BẠN QUAN TÂM

Đăng ký ngay để nhận những thông tin mới nhất từ blog của chúng tôi. Đừng bỏ lỡ cơ hội truy cập kiến thức và tin tức hàng ngày