OWASP là gì? OWASP Top 10 là gì? Cách loại bỏ lỗ hổng Web/App hiệu quả

Đã kiểm duyệt nội dung

Đánh giá

OWASP là một tổ chức quốc tế chuyên nghiên cứu và đánh giá các lỗ hổng bảo mật phổ biến trên ứng dụng web và app. Việc hiểu và áp dụng các nguyên tắc của OWASP giúp doanh nghiệp và lập trình viên giảm thiểu rủi ro bảo mật, bảo vệ dữ liệu người dùng hiệu quả. Trong bài viết này, mình sẽ giới thiệu chi tiết OWASP Top 10 và cách nhận diện, loại bỏ các lỗ hổng trên website và ứng dụng một cách tối ưu.

Những điểm chính

- OWASP là gì: Biết được OWASP là gì, các điểm nổi bật của tổ chức này.

- Vai trò của OWASP: Hỗ trợ nhà phát triển nhận biết lỗ hổng, cung cấp công cụ và tiêu chuẩn kiểm thử, hướng dẫn khắc phục và xây dựng cộng đồng chia sẻ kiến thức bảo mật toàn cầu.

- Các dự án nổi bật của OWASP: Gồm OWASP Top 10, OWASP ZAP, OWASP ASVS và OWASP ModSecurity Core Rule Set.

- OWASP Top 10 là gì: Danh sách 10 rủi ro bảo mật web phổ biến nhất, được cập nhật định kỳ từ dữ liệu thực tế, là tài liệu tham khảo quan trọng cho bảo mật ứng dụng web.

- Top rủi ro OWASP 2021: Gồm Broken Access Control (kiểm soát truy cập lỗi), Cryptographic Failures (lỗi mã hóa), Injection (tiêm mã), Insecure Design (thiết kế không an toàn) và Security Misconfiguration (cấu hình sai bảo mật).

- Cách loại bỏ lỗ hổng Web/App: Thường xuyên kiểm thử bảo mật, tuân thủ tiêu chuẩn OWASP, triển khai WAF, cập nhật phần mềm và đào tạo đội ngũ phát triển về nhận thức an ninh.

- Biết thêm Vietnix là nhà cung cấp dịch vụ lưu trữ và Firewall Anti DDoS uy tín, chất lượng.

- Câu hỏi thường gặp: Giải đáp các thắc mắc liên quan đến OWASP.

OWASP là gì?

OWASP (Open Web Application Security Project) là một tổ chức phi lợi nhuận toàn cầu hoạt động với mục tiêu nâng cao tiêu chuẩn bảo mật cho ứng dụng web và dịch vụ web. Tổ chức này nổi bật nhờ tính chất độc lập, không vì lợi nhuận và sự đồng hành của cộng đồng chuyên gia bảo mật, lập trình viên trên toàn thế giới.

OWASP cung cấp nhiều tài liệu hướng dẫn, công cụ, dự án và danh sách tổng hợp các lỗ hổng bảo mật phổ biến nhất trong lĩnh vực ứng dụng web. Những tài nguyên này giúp mọi đối tượng từ lập trình viên đến quản trị viên hệ thống có thể nhận diện, kiểm tra và khắc phục các điểm yếu, nâng cao mức độ an toàn cho ứng dụng.

Một trong những đóng góp nổi bật của OWASP là bộ tài liệu OWASP Top 10 – danh sách các lỗ hổng bảo mật nghiêm trọng, phổ biến nhất mà mọi cá nhân, tổ chức phát triển ứng dụng web cần nhận diện và phòng tránh. Đây là nguồn tham khảo quan trọng trong việc triển khai các biện pháp bảo mật chủ động cho các dự án web hiện đại.

Nếu bạn đã tìm hiểu về OWASP và nhận thấy những rủi ro bảo mật phổ biến mà ứng dụng web có thể gặp phải, thì việc chủ động bảo vệ hệ thống là điều không thể bỏ qua. Một giải pháp hiệu quả chính là sử dụng Firewall Anti DDoS từ Vietnix. Dịch vụ này giúp ngăn chặn các cuộc tấn công từ chối dịch vụ, bảo vệ website và dữ liệu của bạn trước các mối nguy hại mạng. Nhờ khả năng nhận diện và lọc lưu lượng bất thường thông minh, bạn có thể yên tâm vận hành website an toàn, đồng thời tối ưu trải nghiệm người dùng mà không lo gián đoạn. Liên hệ ngay!

Vai trò của OWASP

OWASP giữ vai trò trung tâm trong lĩnh vực bảo mật ứng dụng web, không chỉ xây dựng tiêu chuẩn mà còn định hướng nhận thức và giải pháp thực tế cho cộng đồng phát triển và vận hành website hiện đại:

- Nhận biết lỗ hổng bảo mật: OWASP giúp các nhà phát triển và quản trị hệ thống xác định chính xác những điểm yếu phổ biến trong ứng dụng web thông qua tài liệu, danh sách lỗ hổng như OWASP Top 10.

- Cung cấp công cụ và hướng dẫn thực tiễn: Tổ chức này xây dựng các tài liệu hướng dẫn, công cụ miễn phí và tiêu chuẩn kỹ thuật giúp doanh nghiệp, lập trình viên kiểm tra, phát hiện và khắc phục các rủi ro bảo mật cho website một cách bài bản.

- Xây dựng cộng đồng chia sẻ kiến thức: OWASP tạo ra một môi trường kết nối các chuyên gia, lập trình viên và quản lý bảo mật trên toàn cầu nhằm chia sẻ kinh nghiệm, kiến thức và tăng cường hiểu biết về bảo mật cho hệ thống web hiện đại.

Một số dự án nổi bật của OWASP

Dưới đây là một số dự án nổi bật của OWASP:

- OWASP Top Ten: Dự án này tập trung xác định và phân tích 10 lỗ hổng bảo mật nguy hiểm nhất thường xuất hiện trên các dịch vụ web/app. Mỗi lỗ hổng đều được giải thích chi tiết về biểu hiện, ví dụ khai thác thực tế, giải pháp phòng tránh và cập nhật liên tục theo tình hình an ninh mạng toàn cầu.

- OWASP ZAP (Zed Attack Proxy): ZAP là công cụ mã nguồn mở phổ biến nhằm quét lỗ hổng và kiểm thử an ninh hệ thống web một cách tự động hoặc thủ công. Tính đa năng và khả năng tích hợp vào CI/CD khiến ZAP trở thành lựa chọn lý tưởng cho cả lập trình viên, kiểm thử viên và pentester.

- OWASP Application Security Verification Standard (ASVS): Tiêu chuẩn này định nghĩa toàn diện các tiêu chí kiểm tra bảo mật ứng dụng web và API. ASVS giúp tổ chức, doanh nghiệp xây dựng quy trình kiểm soát bảo mật xuyên suốt vòng đời sản phẩm.

- OWASP Web Security Testing Guide: Bộ tài liệu này cung cấp quy trình, nguyên tắc kiểm thử bảo mật web/app từ giai đoạn thiết kế tới vận hành. Khuyến khích sử dụng để phát hiện sớm và sửa chữa các điểm yếu, đặt nền móng vững chắc cho quá trình phát triển ứng dụng an toàn.

- OWASP Dependency-Check: Là công cụ giúp quét và phát hiện nguy cơ bảo mật từ các thư viện hoặc thành phần bên ngoài mà dự án phần mềm đang sử dụng. Từ đó, lập trình viên có thể chủ động cập nhật hoặc thay thế những thư viện tiềm ẩn rủi ro, bảo vệ toàn diện cho ứng dụng.

- OWASP ModSecurity Core Rule Set (CRS): Bộ luật tường lửa ứng dụng web này giúp bảo vệ website và API trước đa số tấn công phổ biến, làm lớp phòng vệ đầu tiên cho các hệ thống đang triển khai ModSecurity-WAF.

- OWASP Cheat Sheet Series: Đây là bộ tài liệu tổng hợp các hướng dẫn thực tiễn, mẹo kiểm thử và kỹ thuật lập trình an toàn, hỗ trợ các lập trình viên nâng cao kiến thức cũng như áp dụng dễ dàng biện pháp bảo mật vào từng tình huống dự án cụ thể.

- OWASP Amass: Công cụ mã nguồn mở này hỗ trợ dò quét, thu thập thông tin và xác định những nguy cơ tiềm ẩn liên quan đến tên miền, hạ tầng trên Internet của tổ chức. Nhờ đó, các đơn vị có thể chủ động phòng ngừa bị tấn công từ bên ngoài dưới nhiều hình thức khác nhau.

- OWASP Security Knowledge Framework: Đây là nền tảng đào tạo chuyên sâu về bảo mật phát triển ứng dụng, cung cấp những nội dung lý thuyết kết hợp thực tiễn, giúp chuẩn hóa kiến thức cho cộng đồng phát triển và an toàn thông tin.

- OWASP Defectdojo: Dự án này xây dựng nên hệ thống quản lý, theo dõi và báo cáo các lỗ hổng bảo mật trong doanh nghiệp, giúp giám sát toàn bộ quy trình xử lý và khắc phục rủi ro một cách bài bản, phối hợp hiệu quả giữa các bộ phận kỹ thuật và quản lý.

- OWASP Mobile Security Testing Guide: Tài liệu hướng dẫn chuyên sâu cho việc kiểm thử và đánh giá an ninh các ứng dụng di động, cung cấp phương pháp và công cụ chặt chẽ cho môi trường mobile hiện đại, hỗ trợ lập trình viên và QA nâng cao an toàn cho ứng dụng.

Tổng quan về OWASP Top 10

OWASP Top 10 là một dự án tiêu biểu của tổ chức OWASP, tập trung vào việc thống kê và cập nhật danh sách 10 lỗ hổng bảo mật nguy hiểm, phổ biến nhất đe dọa các ứng dụng web. Danh sách này được xây dựng từ dữ liệu thực tế, phản ánh xu hướng tấn công mới cũng như các điểm yếu đã, đang xuất hiện rộng rãi trên toàn cầu, qua đó nâng cao nhận thức bảo mật cho lập trình viên, quản trị viên và doanh nghiệp.

Ngoài việc định nghĩa từng loại lỗ hổng, OWASP Top 10 còn mô tả chi tiết cơ chế tấn công, tác động và giải pháp phòng chống cụ thể cho từng trường hợp. Đây là nguồn tham khảo chuẩn mực, hỗ trợ các cá nhân/tổ chức xây dựng, kiểm thử và vận hành ứng dụng web an toàn hơn, đồng thời tạo nền tảng cho đào tạo, đánh giá bảo mật trong ngành CNTT hiện đại.

Rủi ro bảo mật trong báo cáo OWASP Top 10 năm 2021

Báo cáo OWASP Top 10 năm 2021 tổng hợp danh sách những rủi ro bảo mật nghiêm trọng và phổ biến nhất đối với các ứng dụng web hiện nay. Dưới đây là các nhóm rủi ro chính cần quan tâm theo chuẩn OWASP 2021:

Broken Access Control

Các lỗ hổng kiểm soát truy cập cho phép người dùng thao tác ngoài giới hạn quyền được hệ thống cho phép. Một ví dụ phổ biến là khi người dùng thông thường vẫn có thể truy cập hoặc thay đổi dữ liệu của tài khoản khác chỉ thông qua việc chỉnh sửa tham số URL hoặc request. Những hệ thống không triển khai kiểm tra quyền truy cập đúng cách ở phía máy chủ thường bị khai thác dạng này. Ảnh hưởng của lỗi này làm gia tăng nguy cơ rò rỉ thông tin nhạy cảm, thay đổi dữ liệu không mong muốn cũng như phá vỡ sự an toàn của toàn bộ hệ thống.

Việc kiểm soát truy cập cần được kiểm tra kỹ lưỡng, áp dụng các cơ chế bảo vệ như phân quyền chặt chẽ (RBAC, ABAC), ẩn thông tin nhạy cảm và kiểm thử an ninh thường xuyên ở cả phía máy khách và máy chủ. Lỗi này xuất hiện với tần suất cao nhất trong các ứng dụng web hiện đại do nhiều nhà phát triển chưa chú trọng đầy đủ quy trình kiểm tra quyền truy cập nội dung.

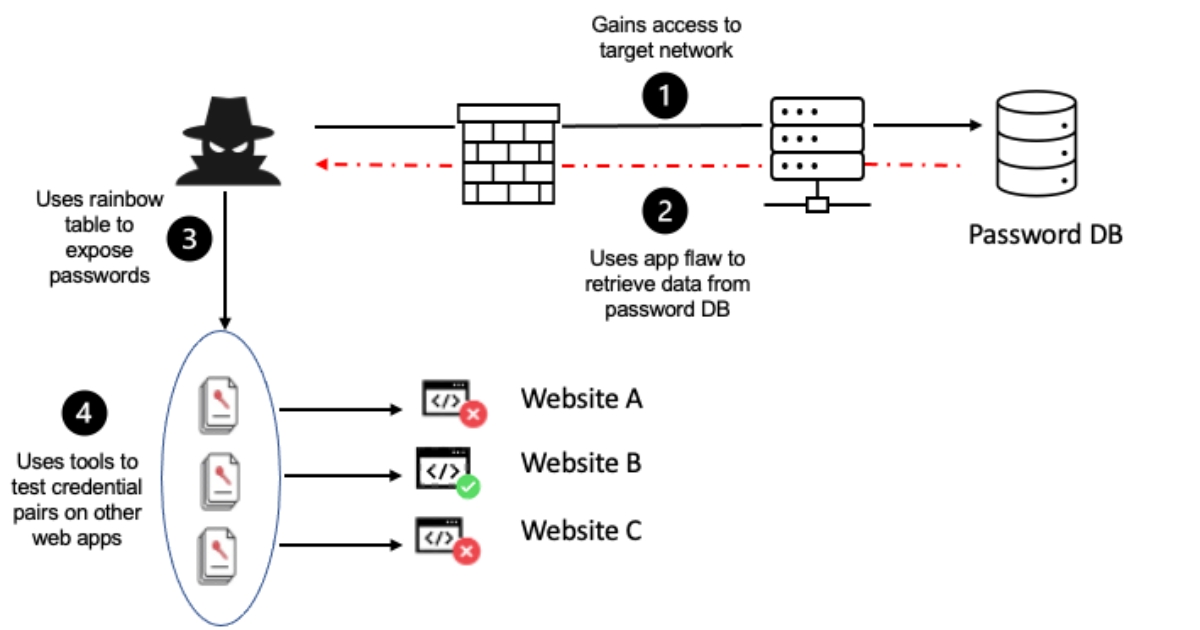

Cryptographic Failures

Thất bại trong việc áp dụng mã hóa bảo vệ dữ liệu nhạy cảm là nguyên nhân dẫn đến rủi ro này. Khi thông tin như mật khẩu, số thẻ tín dụng, dữ liệu cá nhân được truyền hoặc lưu trữ mà không có các biện pháp mã hóa mạnh, kẻ tấn công có thể dễ dàng đánh cắp, thay đổi hoặc lợi dụng cho nhiều mục đích xấu. Việc dùng thuật toán yếu, dùng khóa mặc định hay xử lý không đúng luồng xác thực, cũng làm giảm độ an toàn của dữ liệu.

Giải pháp cho nhóm rủi ro này là sử dụng các phương pháp mã hóa hiện đại, kiểm tra chặt chẽ quá trình truyền và lưu dữ liệu, đồng thời đảm bảo việc quản lý khóa bảo mật diễn ra an toàn. Các hệ thống cần thường xuyên rà soát và cập nhật thuật toán cũng như quy trình mã hóa dựa trên thông lệ và tiêu chuẩn quốc tế.

Injection

Lỗi injection xuất hiện khi dữ liệu nhập vào do người dùng cung cấp được chuyển trực tiếp vào câu lệnh truy vấn, API hoặc hệ thống xử lý mà không qua kiểm tra/ràng buộc đầu vào chặt chẽ. Các dạng phổ biến như SQL Injection, NoSQL Injection, Command Injection hay LDAP Injection đều cho phép kẻ tấn công chèn mã độc để truy cập, thay đổi hoặc phá hủy dữ liệu trên hệ thống.

Tác động của lỗi này thường rất nghiêm trọng, gây mất mát hoặc rò rỉ thông tin, thậm chí kiểm soát toàn bộ máy chủ hoặc application. Việc sử dụng truy vấn tham số hóa, hàm lọc dữ liệu đầu vào và kiểm tra logic kinh doanh chặt chẽ là cách kiểm soát, phòng chống nhóm rủi ro injection trong các hệ thống hiện đại.

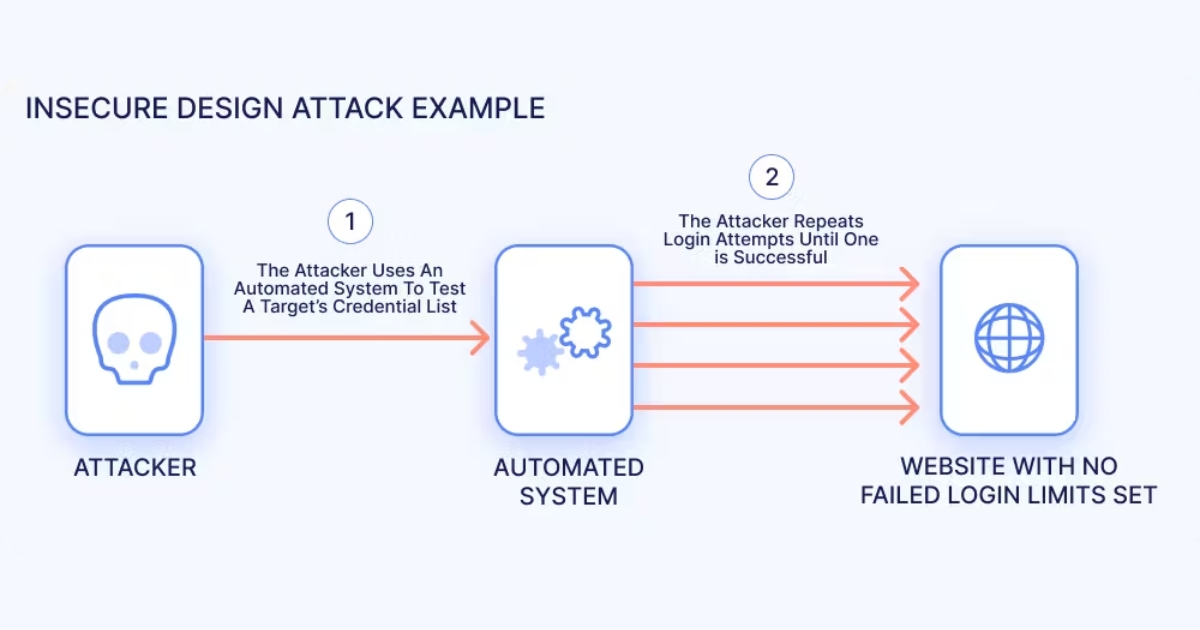

Insecure Design

Các lỗi thiết kế không bảo mật xuất hiện ngay từ giai đoạn ý tưởng, trước khi xây dựng và lập trình ứng dụng web. Những ứng dụng được phát triển mà không tích hợp sẵn các nguyên tắc bảo mật, thiếu các cơ chế đối phó với lỗi hoặc không có lộ trình xử lý sự cố sẽ rất dễ bị tấn công sau này. Đặc biệt, mô hình thiết kế chưa đánh giá đủ các rủi ro hoặc bỏ qua kịch bản tấn công thực tế dễ trở thành mục tiêu ưu tiên của hacker.

Để hạn chế rủi ro từ khâu thiết kế, các tổ chức nên xây dựng quy trình phát triển phần mềm an toàn (Secure SDLC), thường xuyên đánh giá, rà soát kiến trúc và áp dụng các mô hình phòng thủ theo chiều sâu như defense-in-depth. Việc sử dụng các tài liệu hướng dẫn, checklist và phân tích rủi ro bảo mật ngay trong giai đoạn thiết kế là rất quan trọng.

Security Misconfiguration

Rủi ro do cấu hình bảo mật sai lệch hoặc không đầy đủ thường bắt nguồn từ việc để mặc định, triển khai thiếu sót hoặc cập nhật hệ thống không nhất quán giữa các môi trường. Hậu quả có thể là mở cổng dịch vụ hoặc tính năng không cần thiết, tạo cơ hội cho kẻ tấn công xâm nhập hoặc leo thang đặc quyền.

Nhóm rủi ro này cũng bao gồm các trường hợp sử dụng tài khoản mặc định, bật chế độ debug hoặc không tắt các tính năng thử nghiệm khi đưa hệ thống vào vận hành chính thức. Để phòng chống, quản trị viên và đội ngũ phát triển cần triển khai quy trình kiểm tra cấu hình định kỳ, thiết lập chính sách bảo mật mặc định phù hợp từng môi trường (dev, test, production) và tự động hóa kiểm soát cấu hình hệ thống.

Vulnerable and Outdated Components

Việc sử dụng các thành phần hoặc thư viện mã nguồn lỗi thời, chưa vá các lỗ hổng bảo mật là nguyên nhân chính dẫn đến nguy cơ bị tấn công. Thông qua các lỗ hổng có trong module, package hoặc dịch vụ tích hợp, kẻ xấu có thể chiếm quyền kiểm soát, đánh cắp dữ liệu hoặc phá hoại toàn bộ ứng dụng.

Để quản lý rủi ro này, các tổ chức nên lập danh mục các phần mềm sử dụng, định kỳ kiểm tra, cập nhật hoặc thay thế các thành phần/phụ thuộc cũ. Việc áp dụng công cụ tự động, bổ sung lớp bảo vệ như WAF, IDS sẽ giúp giảm thiểu nguy cơ khai thác vào những điểm yếu này trong hệ thống.

Identification and Authentication Failures

Rủi ro về xác thực và nhận diện thường xuất hiện khi hệ thống không kiểm soát tốt quá trình đăng nhập, xác nhận danh tính hoặc quản lý phiên làm việc. Kẻ tấn công có thể lợi dụng phương thức xác thực yếu, sử dụng mật khẩu mặc định, không đặt giới hạn đăng nhập sai hoặc thiếu bảo vệ thông tin xác thực để chiếm quyền truy cập trái phép.

Tăng cường quy trình xác thực, lưu trữ thông tin định danh an toàn và triển khai các kỹ thuật xác thực đa yếu tố (MFA), đảm bảo phiên truy cập được quản lý chặt chẽ là những lưu ý quan trọng để bảo vệ hệ thống trước dạng rủi ro này.

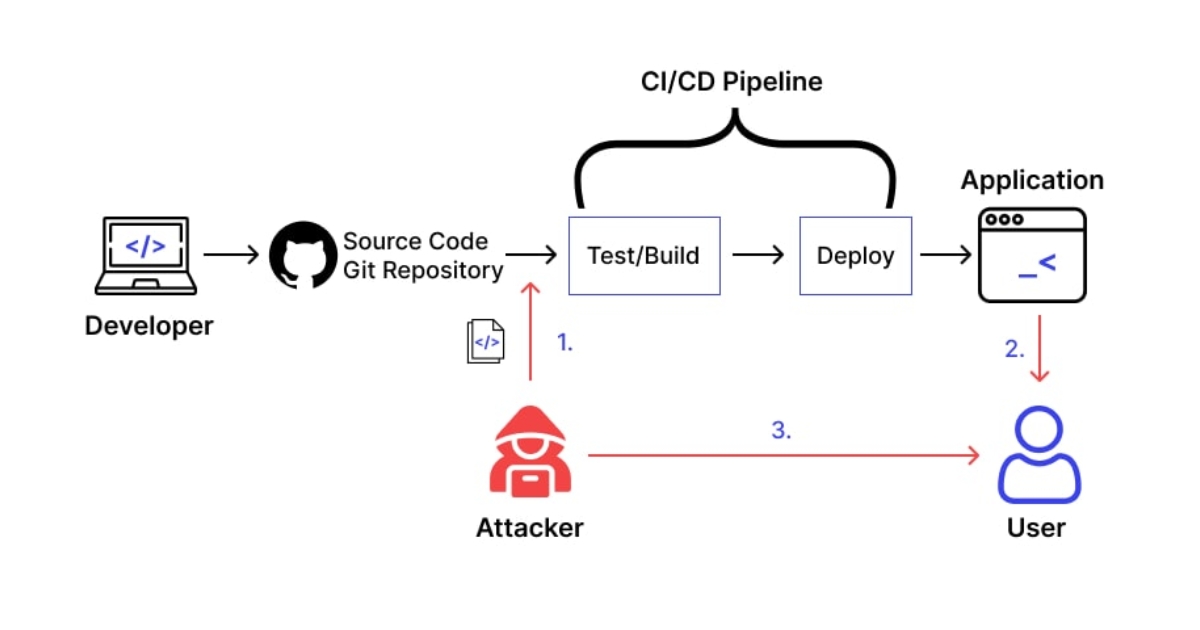

Software and Data Integrity Failures

Các lỗ hổng liên quan đến toàn vẹn dữ liệu và phần mềm thường liên quan đến việc hệ thống không xác thực hoặc kiểm tra tính nguyên bản của các thành phần, mã nguồn hoặc dữ liệu đang sử dụng. Một số trường hợp phổ biến như tải bản cập nhật từ nguồn không tin cậy, sử dụng script/phần mềm bị chỉnh sửa hoặc không có quy trình kiểm tra tích hợp liên tục (CI/CD) đạt chuẩn bảo mật.

Điểm yếu này có thể bị lợi dụng để chèn mã độc, chiếm quyền điều khiển hoặc làm giả nội dung, ảnh hưởng trực tiếp đến uy tín và an toàn của toàn hệ thống. Xây dựng quy trình phát hành phần mềm an toàn, xác thực nguồn tải về và kiểm tra chữ ký số là phương án phòng chống quan trọng đối với mọi dự án IT hiện đại.

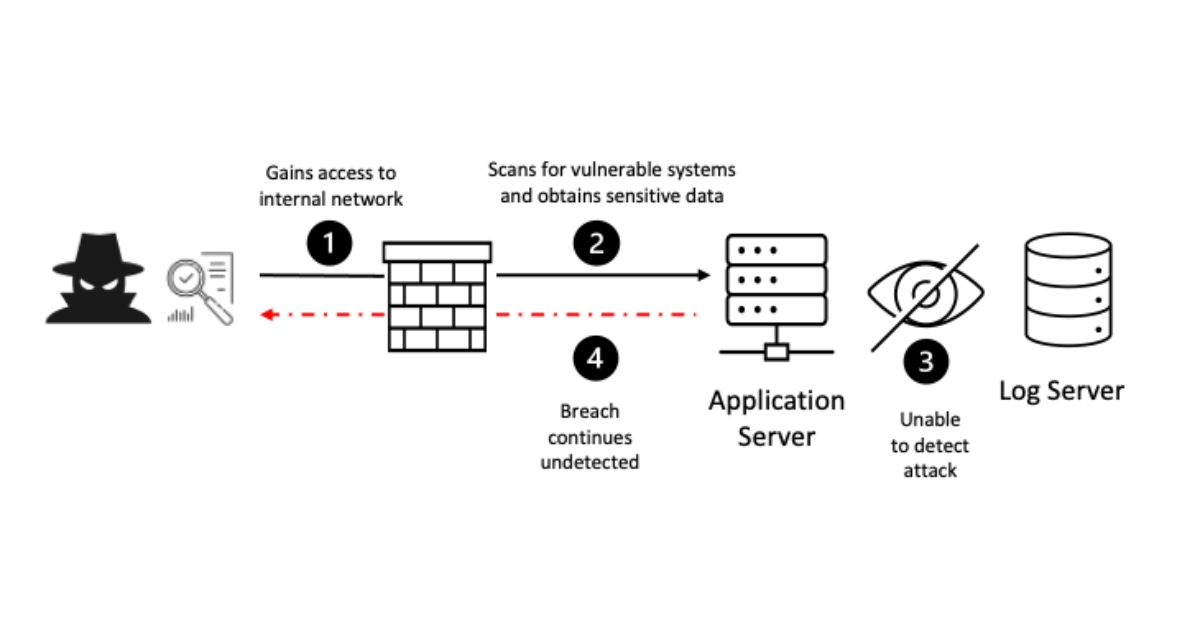

Security Logging and Monitoring Failures

Lỗ hổng trong ghi nhận, giám sát hoặc hệ thống nhật ký sự kiện bảo mật làm giảm khả năng phát hiện và xử lý sớm các cuộc tấn công hoặc sự cố bất thường. Khi hệ thống không ghi nhận đầy đủ các sự kiện quan trọng, phản ứng với cảnh báo chậm hoặc không có quy trình điều tra, các hành vi xâm nhập, lạm dụng sẽ dễ dàng qua mặt đội ngũ vận hành.

Để nâng cao hiệu quả phát hiện và phản ứng sự cố, quản trị viên cần luôn bật tính năng ghi nhật ký bảo mật, tích hợp công cụ cảnh báo tự động và đảm bảo bộ phận quản trị hệ thống có quy trình kiểm tra, rà soát định kỳ dữ liệu log nhằm chủ động phòng ngừa, ngăn chặn sự cố phát sinh.

Server-Side Request Forgery (SSRF)

Các lỗ hổng SSRF xảy ra khi ứng dụng web cho phép người dùng gửi yêu cầu từ máy chủ nội bộ đến một nguồn tài nguyên bên ngoài, nhưng không kiểm soát chặt chẽ tham số hoặc không lọc nội dung đầu vào. Điều này tạo cơ hội cho kẻ tấn công truy cập các hệ thống nội bộ, dịch vụ quản lý hoặc đánh cắp thông tin nhạy cảm vốn không lộ diện ra bên ngoài.

Cần xây dựng các lớp bảo vệ để lọc, giới hạn, xác thực đầu vào liên quan đến các yêu cầu từ phía máy chủ. Đồng thời, quản trị viên cần sử dụng danh sách kiểm soát quyền truy cập nội bộ, tách biệt các dịch vụ quan trọng và hạn chế truy cập trực tiếp giữa các phân vùng mạng để giảm thiểu mức độ ảnh hưởng của lỗ hổng này.

Cách loại bỏ lỗ hổng Web/App

Để loại bỏ và phòng tránh lỗ hổng bảo mật trên website và ứng dụng, các tổ chức cần phối hợp đồng bộ cả giải pháp công nghệ lẫn quy trình quản lý bảo mật xuyên suốt vòng đời phát triển sản phẩm. Trước tiên, bạn cần xây dựng văn hóa kiểm thử bảo mật nghiêm ngặt trong nội bộ doanh nghiệp, từ khâu thiết kế, lập trình cho tới vận hành. Việc sử dụng các tài liệu, tiêu chuẩn hướng dẫn của OWASP như OWASP Top 10, Web Security Testing Guide và checklist kiểm thử giúp nhận diện sớm, loại bỏ triệt để các điểm yếu phổ biến nhất trước khi phát hành sản phẩm.

Bên cạnh áp dụng quy trình kiểm thử và rà soát định kỳ, tổ chức nên triển khai các công nghệ bảo vệ chủ động như tường lửa ứng dụng web (WAF), hệ thống phát hiện và ngăn chặn xâm nhập (IDS/IPS), mã hóa dữ liệu và xác thực đa lớp để bảo vệ tối ưu. Ngoài ra, cần thường xuyên cập nhật phần mềm, vá lỗi thành phần bên ngoài, đồng thời tổ chức đào tạo, nâng cao nhận thức bảo mật cho đội ngũ phát triển và vận hành. Sự phối hợp này giúp giảm thiểu rõ rệt nguy cơ bị khai thác lỗ hổng, đảm bảo vận hành an toàn, liên tục cho website và ứng dụng web hiện đại.

Vietnix – Giải pháp bảo mật toàn diện theo tiêu chuẩn OWASP

Để bảo vệ website và ứng dụng khỏi các lỗ hổng được cảnh báo bởi OWASP, việc trang bị các lớp bảo vệ chuyên nghiệp là vô cùng cần thiết. Vietnix cung cấp các giải pháp bảo mật toàn diện, bao gồm chứng chỉ SSL để chống lại các lỗi mã hóa và dịch vụ anti ddos tích hợp WAF, giúp ngăn chặn hiệu quả các cuộc tấn công Injection, Broken Access Control và nhiều mối đe dọa khác trong danh sách OWASP Top 10. Với hạ tầng mạnh mẽ và sự hỗ trợ kỹ thuật 24/7, Vietnix đảm bảo hệ thống của bạn luôn được bảo vệ một cách chủ động và an toàn. Liên hệ ngay để được tư vấn dịch vụ phù hợp!

Thông tin liên hệ:

- Website: https://vietnix.vn/

- Hotline: 1800 1093

- Email: sales@vietnix.com.vn

- Địa chỉ: 265 Hồng Lạc, Phường Bảy Hiền, Thành Phố Hồ Chí Minh

Câu hỏi thường gặp

OWASP có phải là một tiêu chuẩn bắt buộc không?

Câu trả lời là không, OWASP không phải là một tiêu chuẩn pháp lý bắt buộc. Tuy nhiên, các tài liệu của OWASP, đặc biệt là OWASP Top 10 và OWASP Testing Guide, được công nhận rộng rãi như một tiêu chuẩn OWASP mang tính chuẩn mực ngành trong lĩnh vực bảo mật ứng dụng web. Nhiều tổ chức, doanh nghiệp, và chuẩn an ninh thông tin như ISO 27001 hoặc PCI DSS cũng khuyến khích áp dụng các nguyên tắc của OWASP để giảm thiểu rủi ro lỗ hổng bảo mật web

OWASP Top 10 được cập nhật bao lâu một lần?

OWASP Top 10 thường được cập nhật sau mỗi 3–4 năm để phản ánh những thay đổi trong bối cảnh mối đe dọa an ninh mạng. Mỗi phiên bản đều bổ sung hoặc điều chỉnh các rủi ro phổ biến, ví dụ như Security Misconfiguration, lỗ hổng SQL Injection (cho phép kẻ tấn công truy cập, chỉnh sửa hoặc xóa dữ liệu trong cơ sở dữ liệu), hay Broken Access Control. Phiên bản mới nhất được công bố vào năm 2021, thay thế OWASP Top 10:2017, giúp các nhà phát triển cập nhật kiến thức an toàn web hiện đại.

Làm thế nào để một lập trình viên có thể bắt đầu áp dụng các nguyên tắc của OWASP?

Một lập trình viên có thể bắt đầu bằng cách đọc và hiểu danh sách OWASP Top 10, sau đó tham khảo các tài liệu như OWASP Testing Guide hoặc Cheat Sheet Series, nơi cung cấp hướng dẫn chi tiết về lập trình an toàn cho từng ngôn ngữ và công nghệ. Ngoài ra, nên cài đặt và sử dụng OWASP ZAP một công cụ mã nguồn mở phổ biến để quét và kiểm thử lỗ hổng bảo mật web. Người dùng có thể truy cập OWASP ZAP download trên trang chủ chính thức để bắt đầu trải nghiệm

OWASP đã và đang đóng một vai trò không thể thiếu trong việc định hình một môi trường website an toàn hơn. Việc tham khảo và áp dụng các nguyên tắc từ OWASP, đặc biệt là danh sách Top 10, là một bước đi quan trọng và cần thiết cho bất kỳ tổ chức nào muốn xây dựng và vận hành các ứng dụng web một cách bền vững và an toàn. Cảm ơn bạn đã theo dõi bài viết!

THEO DÕI VÀ CẬP NHẬT CHỦ ĐỀ BẠN QUAN TÂM

Đăng ký ngay để nhận những thông tin mới nhất từ blog của chúng tôi. Đừng bỏ lỡ cơ hội truy cập kiến thức và tin tức hàng ngày