Ransomware là một mã độc mà bất cứ người dùng máy tính hay laptop của mình bị nhiễm mã độc này. Vậy để biết Ransomware thực chất là gì mà nó đáng sợ như vậy? Hãy cùng Vietnix tìm hiểu ở bài viết dưới đây.

Ransomware là gì?

Ransomware (mã độc tống tiền) là một loại virus đã được mã hóa và được Bộ tư pháp Hoa Kỳ xem nó là một mô hình tội phạm cùng với nguy cơ gây nguy hiểm cho hệ thống mạng toàn cầu. Khi Ransomware được lây nhiễm vào trong máy tính, nó sẽ mã hóa hay chặn tất cả truy cập trên ổ đĩa. Một khoản tiền chuộc sau đó được yêu cầu để cung cấp quyền truy cập. Ransomware thường được thiết kế để lây lan trên mạng và nhắm mục tiêu đến database và file server. Do đó có thể nhanh chóng làm tê liệt toàn bộ tổ chức.

Đây là một mối đe dọa ngày càng tăng, tạo ra hàng tỷ đô la thanh toán cho hacker và gây ra thiệt hại và chi phí đáng kể cho các doanh nghiệp và tổ chức chính phủ.

Mọi người cũng xem:

Các loại Ransomware

Có hai loại ransomware chính: Locker ransomware, khóa máy tính hoặc thiết bị, và ransomware Crypto, ngăn chặn truy cập vào tệp hoặc dữ liệu, thường thông qua mã hóa.

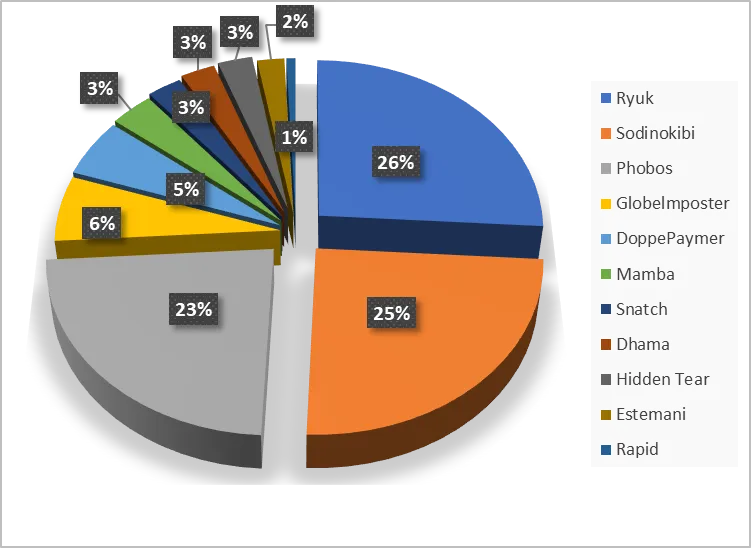

1.Ryuk

RYUK là một trường hợp đặc biệt của ransomware, trong những tháng đầu tiên hoạt động đã mang lại cho bọn tội phạm lợi nhuận 705 BTC (khoảng 125.360.287.252 đồng). Nó khác với các đối thủ như thế nào? Chỉ có các công ty lớn được nhắm mục tiêu.

Để tối đa hóa khả năng tấn công thành công, phần mềm đã được nâng cấp với các cơ chế chịu trách nhiệm vô hiệu hóa các dịch vụ sao lưu tự động, chống vi-rút và xóa các bản sao lưu hiện có. Khi dữ liệu được mã hóa và thông tin tiền chuộc được hiển thị sau một vài tuần, thì đã quá muộn – công ty sẽ chỉ có các bản sao lưu không đầy đủ.

Nói một cách đơn giản, phương thức tấn công bao gồm các bước sau:

- Lây nhiễm một trong các máy tính có phần mềm độc hại “bất kỳ” nào sẽ cho chúng tôi cơ hội lây lan trong hạ tầng hệ thống

- Đánh giá xem máy tính bị nhiễm có thuộc về tổ chức được gọi là HVT – high value target (mục tiêu giá trị cao) hay không, và đưa ra các hành động và sự tham gia tiếp theo có hợp lý không

- Trong trường hợp xác định mục tiêu có giá trị, cơ sở hạ tầng của tổ chức (domain controller) bị xâm chiếm và dữ liệu có giá trị bị đánh cắp

bước cuối cùng là lây nhiễm càng nhiều cơ sở hạ tầng ransomware càng tốt kèm với thông báo tiền chuộc.

Xem xét mức độ của cuộc tấn công, việc đánh cắp dữ liệu và hành động nhạy cảm trước đó nhằm mục đích phá hủy các bản sao lưu, cuộc tấn công phần mềm độc hại RYUK thường rất đang lo ngại.

2.Sodinokibi

Sodinokibi còn được gọi là REvil, BluBackground hoặc Sodin, là một ransomware sử dụng nhiều chiến thuật để phân phối ransomware nhằm kiếm tiền hoa hồng. Nó nhắm vào người dùng nói tiếng Anh. Nó cũng khai thác các lỗ hổng trong các dịch vụ từ xa như Oracle WebLogic (CVE-2019-2725). Mọi người tin rằng nó có quan hệ với GandCrab. Theo Intezer Phân tích, nó sử dụng mã của Pony, RedOctober và Vidar.

Vào ngày 16 tháng 8 năm 2019, Sodinokibi đã tấn công vào 22 cơ sở hành chính ở Texas và yêu cầu một khoản tiền chuộc tổng cộng là 2,5 triệu đô la. Nó đã xâm phạm nhiều MSP (nhà cung cấp dịch vụ được quản lý) phát tán phần mềm độc hại cho khách hàng của họ.

Vào ngày 29 tháng 8 năm 2019, Sodinokibi đã tấn công một dịch vụ sao lưu dữ liệu từ xa và các tệp được mã hóa từ các cơ sở nha khoa ở Hoa Kỳ.

Vào ngày 9 tháng 12 năm 2019, Sodinokibi đã tấn công một nhà cung cấp CNTT khác phục vụ hàng trăm cơ sở nha khoa, lây nhiễm máy tính của khách hàng bằng cách khai thác một công cụ truy cập từ xa dễ bị tấn công.

Vào ngày 12 tháng 12 năm 2019, UNKN tuyên bố rằng một “lãnh vực” mới đã được tạo ra cho các hoạt động lớn. Họ cũng tuyên bố rằng sẽ sử dụng các tệp và dữ liệu bị đánh cắp làm đòn bẩy để bắt nạn nhân trả tiền chuộc.

Hành vi

Sau khi thực hiện, Sodinokibi sẽ tạo ra một mutex với tên mã hóa toàn cầu Global\206D87E0-0E60-DF25-DD8F-8E4E7D1E3BF0 và giải mã với một cấu hình được nhúng sẵn.

Nếu tham số exp trong cấu hình được thiết lập, phần mềm độc hại sẽ cố gắng khai thác CVE-2018-8453 để có được các đặc quyền HỆ THỐNG.

Nếu tham số đó không được cấu hình để thực hiện khai thác hoặc nếu nỗ lực không thành công, thay vào đó, nó sẽ cố gắng tự chạy lại với tư cách quản trị viên.

Sodinokibi thu thập một số thông tin hệ thống cơ bản và lưu nó vào registry cùng với các tham số mã hóa được tạo. Nếu tùy chọn dbg không được đặt trong cấu hình, các giá trị bố trí bàn phím và ngôn ngữ UI sẽ được kiểm tra và phần mềm độc hại sẽ thoát ra trên các hệ thống sử dụng một trong các mã ngôn ngữ.

3.Phobos

Phobos là một chương trình ransomware độc hại (giống như hầu hết các chương trình thuộc loại này) mã hóa / chặn các tệp dữ liệu và giữ chúng ở trạng thái này để trả tiền chuộc. Phobos đổi tên tất cả các tệp được mã hóa, thêm phần mở rộng “.phobos” và địa chỉ email và ID duy nhất của nạn nhân. Chẳng hạn như, “a.jpg” có thể được đổi thành, “a.jpg.ID-63855656. [job2020@tu234a.com] .phobos” hoặc “1.jpg.ID-63855656. [cadillac.407@aol.com ] .phobos “.

Các email được hiển thị trong phần mở rộng được thêm vào thường khác nhau. Virus mã hóa dữ liệu bằng mã hóa AES và sau khi mã hóa sẽ tạo ra một ứng dụng HTML (“Phobos.hta”) rồi mở nó. Ứng dụng này hiển thị một cửa sổ bật lên với thông báo tiền chuộc.

4.Globelmposter

Phần mềm ransomware Globelmposter xuất hiện lần đầu tiên vào tháng 5 năm 2017. Chúng chủ yếu được truyền qua các email lừa đảo. Vào tháng 2 năm 2018, các mẫu biến thể Globelmposter của phiên bản 2.0 đã nổ ra tại các bệnh viện lớn ở Trung Quốc.

Virus này lây lan qua kỹ thuật mạng xã hội, các cuộc tấn công brute-force RDP kết hợp với các chương trình độc hại để mã hóa các tệp của máy chủ bị nhiễm, tạo ra một bảng ghi chú tiền chuộc và yêu cầu tiền chuộc. Nhóm bảo mật Sangfor đang chú ý đến sự phát triển của họ virus này và đã thực hiện phân tích chuyên sâu về mẫu biến thể được phát hiện.

5.DoppePaymer

DoppelPaymer Ransomware là một trojan khóa tệp chặn media của bạn và để lại các ghi chú tiền chuộc chuyển hướng bạn đến một cổng thanh toán cho trình mở khóa. Mặc dù đây là bản cập nhật rất giống của BitPaymer Ransomware, nhưng nó sử dụng một phương thức mã hóa riêng biệt và yêu cầu một bộ giải mã khác để khôi phục. Hãy để các sản phẩm chống phần mềm độc hại của bạn loại bỏ DoppelPaymer Ransomware ngay khi chúng phát hiện ra nó và lưu trữ các bản sao lưu an toàn để đề phòng các cuộc tấn công.

DoppelPaymer Ransomware không chỉ là chủng virut đơn giản và có ít nhất tám lần tấn công vào hạ tầng mạng trên thế giới, mỗi lần có nhiều cải tiến về tính năng của chúng hơn trước. Trojan sử dụng mã hóa AES – với phần đệm – cùng với RSA-2048, để mã hóa và chặn các media kỹ thuật số mở. Các chuyên gia về phần mềm độc hại của chúng tôi cũng cảnh báo rằng DoppelPaymer Ransomware có thể khóa các tệp nhanh hơn so với phiên bản trước, nhờ vào thói quen mã hóa đa luồng.

6.Mamba

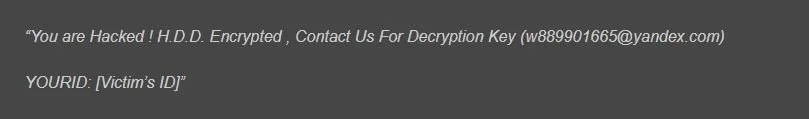

Nói về virus Mamba (còn được gọi là ransomware HDD Cryptor), nó hoàn toàn độc hại như loài rắn mà virus lấy tên của nó. Loại virus khét tiếng này cho phép cư dân San Francisco được tự do đi lại trên mạng lưới tàu điện ngầm miễn phí, do việc tấn công hệ thống máy tính của công ty và yêu cầu 73.000 đô la tiền chuộc.

Không giống như Petya, phần mềm ransomware này tấn công các tệp trên đĩa thay vì các mục khởi động. Nó sử dụng phần mềm DiskCryptor cho mục đích này. Virus để lại tệp 152.exe hoặc 141.exe trên máy tính chịu trách nhiệm thực hiện quá trình mã hóa. Sau khi mã hóa các tập tin của nạn nhân, virus khởi động lại máy tính và sau đó hiển thị thông báo sau trên màn hình:

Nạn nhân có thể nhập mật khẩu để khôi phục dữ liệu ở đó. Tuy nhiên, trước tiên anh ta phải có được mật khẩu này. Thật không may, phần mềm độc hại này không thể bị đánh bại dễ dàng như vậy. Địa chỉ email được cung cấp được sử dụng để liên hệ với người tạo mã độc và nhận hướng dẫn từ họ để giải mã dữ liệu và lấy lại quyền truy cập vào thiết bị.

Virus này sẽ đòi tiền chuộc 1 bitcoin cho mỗi máy tính. Tiền sẽ được gửi đến ví Bitcoin được chỉ định. Tuy nhiên, chúng tôi luôn khuyến nghị người dùng KHÔNG trả tiền chuộc vì nó không đảm bảo giải mã các tập tin.

7.Snatch

Snatch là một biến thể ransomware mới, có thể thực thi buộc các thiết bị Windows phải khởi động lại Safe Mode ngay cả trước khi quá trình mã hóa bắt đầu để bỏ qua bảo vệ điểm cuối thường không chạy trong chế độ này.

Chủng mới của ransomware sử dụng một phương thức lây nhiễm duy nhất áp dụng mã hóa AES tinh vi để người dùng có máy bị nhiễm không thể truy cập tệp của họ.

Dạng virus mã hóa của nó tấn công các mục tiêu cấu hình cao, nhưng chủng mới này, được tạo bằng chương trình Google Go, bao gồm một bộ công cụ bao gồm tính năng đánh cắp dữ liệu và tính năng ransomware. Thêm vào đó, nó có lớp vỏ đảo ngược Cobalt Strike và các công cụ khác thường được sử dụng bởi tester và quản trị viên hệ thống.

8.Dhama

Dharma là một biến thể mới của Crysis – một loại virus ransomware có nguy cơ cao. Sau khi xâm nhập thành công, Dharma mã hóa các tệp được lưu trữ trên máy tính của bạn bằng mã hóa bất đối xứng. Ngoài ra, nó còn nối thêm phần mở rộng “. [Bitcoin143@india.com] .dharma” đến từng tên tệp được mã hóa. Chẳng hạn, “sample.jpg” sẽ chuyển thành “sample.jpg. [Bitcoin143@india.com] .dharma”). Các biến thể khác sử dụng phần mở rộng “. [Worm01@india.com] .dharma”. Tuy nhiên, không giống như phiên bản trước, Dharma không thay đổi hình nền màn hình, nhưng tạo một tệp văn bản (“README.txt”) và đặt nó vào mọi thư mục chứa các tệp bị nhiễm.

9.Hidden Tear

HiddenTear là một dự án ransomware mã nguồn mở ban đầu được phát triển cho mục đích giáo dục vào năm 2015 bởi nhà nghiên cứu Thổ Nhĩ Kỳ Utku Sen. Tuy nhiên, các nhóm tội phạm mạng như Magic đã điều chỉnh lại mã nguồn và sử dụng nó cho mục đích tống tiền , bằng cách mã hóa các tệp bằng AES-256.

Sự lây nhiễm

Nó xâm nhập vào hệ thống bằng cách ngụy trang thành một ứng dụng hợp pháp trong phiên bản gốc, chuyển thành tệp Adobe PDF và chặn truy cập vào các tệp người dùng bằng cách mã hóa chúng. Khi chạy, Hidden Tear sẽ tạo ra một chuỗi gồm 15 ký tự, nó được sử dụng làm khóa bằng cách sử dụng lớp Random ngẫu nhiên không bảo mật bằng mật mã; chuỗi ký tự được gửi đến C & C, với tên máy tính. Hidden Tear ban đầu sẽ tìm kiếm thư mục thử nghiệm trong Desktop, nó sẽ mã hóa mọi tập tin trên nó.

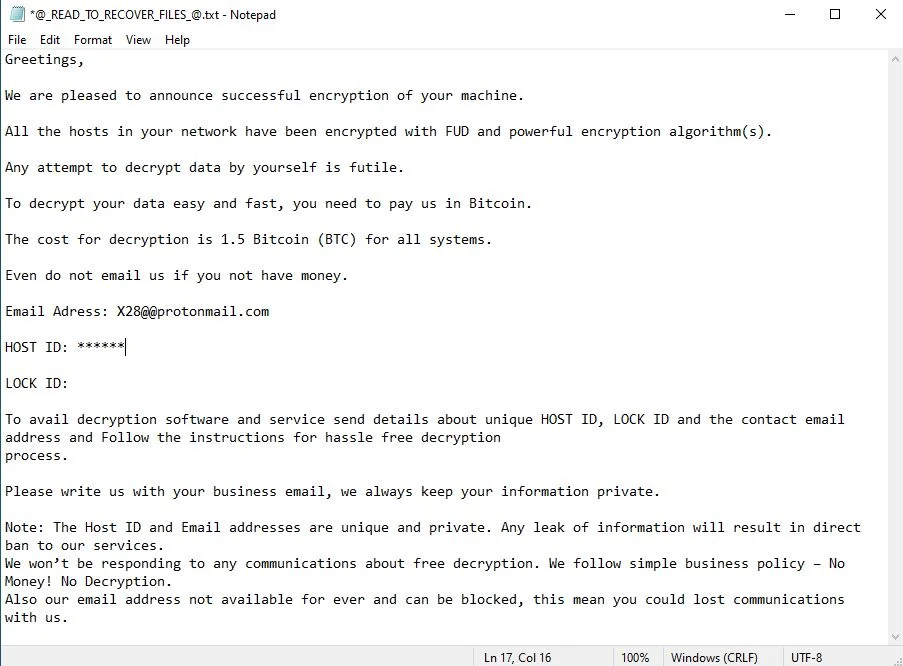

10.Estemani

Estemani ransomware là một chương trình độc hại được thiết kế để ngăn nạn nhân truy cập vào tệp của họ bằng cách mã hóa chúng bằng thuật toán mã hóa. Nạn nhân sau đó được khuyến khích mua một công cụ giải mã, vì không có phần mềm nào khác có thể giải mã các tệp được mã hóa bởi phần mềm ransomware này. Hơn nữa, Estemani tạo ra một thông điệp đòi tiền chuộc trong tập tin “@READ_TO_RECOVER_FILES@.txt“.

Để mở khóa (giải mã) các tập tin, nạn nhân được yêu cầu trả khoản tiền chuộc 1,5 Bitcoin. Tất cả các hướng dẫn thêm sẽ được cung cấp sau khi liên hệ với các nhà phát triển Estemani thông qua địa chỉ email x280@protonmail.com. Tin nhắn phải chứa ID HOST và LOCK, được cung cấp trong tin nhắn tiền chuộc.

Phương thức lây nhiễm thường gặp: Tệp đính kèm email bị nhiễm (macro), trang web torrent, quảng cáo độc hại.

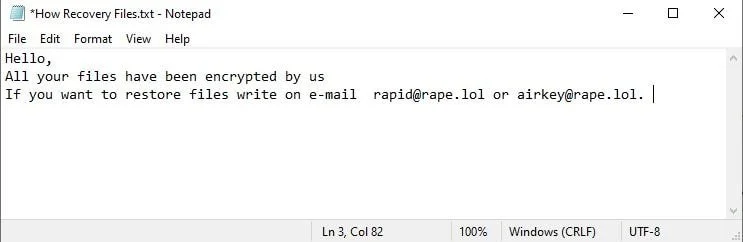

11.Rapid

Rapid ransomware là một loại tiền điện tử độc hại lưu hành trên Internet kể từ tháng 1 năm 2018. Trong bảy tháng tồn tại, phần mềm độc hại đã thay đổi bốn lần. Virus mã hóa các tệp bằng thuật toán mã hóa AES và nối thêm phần mở rộng tệp .RPD và để lại tệp How Recovery File.txt hướng dẫn nạn nhân cách liên hệ với bọn tội phạm và gửi cho họ số tiền được yêu cầu.

>> Xem thêm: Top 5 phần mềm diệt Malware tốt nhất

Cách thức hoạt động của Ransomware

Ransomware sử dụng mã hóa bất đối xứng. Đây là mật mã sử dụng một cặp key để mã hóa và giải mã một file. Cặp key public-private được hacker tạo ra duy nhất cho người dùng. Với private key để giải mã các file được lưu trữ trên server của hacker. Hacker chỉ cung cấp private key cho người dùng sau khi nhận tiền chuộc. Nếu không có quyền truy cập vào private key, gần như không thể giải mã file đang bị giữ để đòi tiền chuộc.

Ransomware có nhiều biến thể khác nhau. Thường thì ransomware (và các phần mềm độc hại khác) được phát tán bằng cách sử dụng các chiến dịch spam email hoặc thông qua các cuộc tấn công có chủ đích. Phần mềm độc hại cần một attack vector để thiết lập sự hiện diện của nó trên một endpoint.

Sau khi khai thác thành công, ransomware tải xuống và thực thi một file độc hại trên hệ thống bị nhiễm. Sau đó, file này tìm kiếm và mã hóa file có giá trị. Chẳng hạn như tài liệu Microsoft Word, hình ảnh, cơ sở dữ liệu, v.v. Phần mềm Ransomware cũng có thể khai thác các lỗ hổng hệ thống và mạng để lây lan sang các hệ thống khác và có thể trên toàn bộ tổ chức.

Sau khi các file được mã hóa, ransomware sẽ nhắc người dùng trả tiền chuộc trong vòng 24 đến 48 giờ để giải mã các file, nếu không chúng sẽ bị mất vĩnh viễn. Nếu không có bản backup dữ liệu hoặc bản sao lưu, người dùng phải đối mặt với việc trả tiền chuộc để khôi phục các file cá nhân.

Ransomware WannaCry là gì?

WannaCry là một ví dụ về ransomware crypto, một loại phần mềm độc hại (malware) được hacker sử dụng để tống tiền.

Ransomware thực hiện điều này bằng cách mã hóa các file có giá trị, vì vậy bạn không thể đọc chúng. Bằng cách khóa máy tính của bạn để bạn không thể sử dụng nó.

Ransomware sử dụng mã hóa được gọi là ransomware crypto. Loại ransomware khóa máy tính được gọi là ransomware locker.

WannaCry nhắm mục tiêu vào các máy tính sử dụng Microsoft Windows làm hệ điều hành. Nó mã hóa dữ liệu và yêu cầu thanh toán tiền chuộc bằng tiền điện tử Bitcoin để được trả lại.

>> Xem thêm: Cyber Attack là gì? Các xu hướng phổ biến của tấn công mạng

Cơ chế làm việc của ransomware wannacry sau khi lây nhiễm vào máy tính nạn nhân là gì?

Các hacker chịu trách nhiệm cho cuộc tấn công đã lợi dụng điểm yếu trong hệ điều hành Microsoft Windows bằng cách sử dụng một bản hack được cho là do Cơ quan An ninh Quốc gia Hoa Kỳ phát triển.

Được biết đến với cái tên EternalBlue, vụ hack này được công khai bởi một nhóm hacker có tên là Shadow Brokers trước cuộc tấn công của WannaCry.

Microsoft đã phát hành một bản vá (patch) bảo mật nhằm bảo vệ hệ thống của người dùng chống lại sự khai thác này gần hai tháng trước khi cuộc tấn công ransomware WannaCry bắt đầu. Thật không may, nhiều cá nhân và tổ chức không thường xuyên cập nhật hệ điều hành của họ và do đó đã bị nhiễm ransomware.

Những người chưa chạy bản cập nhật Microsoft Windows trước cuộc tấn công không được hưởng lợi từ bản vá (patch).

Khi nó lần đầu tiên xảy ra, mọi người cho rằng cuộc tấn công mã độc tống tiền WannaCry ban đầu đã lây lan thông qua một chiến dịch lừa đảo. Tuy nhiên, EternalBlue là cách khai thác cho phép WannaCry phát tán và lây lan. Với DoublePulsar là ‘backdoor’ được cài đặt trên các máy tính bị xâm nhập ( được sử dụng để thực thi WannaCry).

Tại sao Ransomware lại lan rộng?

Các cuộc tấn công ransomware và các biến thể của chúng đang phát triển nhanh chóng để chống lại các công nghệ ngăn chặn vì một số lý do:

- Dễ dàng có sẵn các bộ phần mềm độc hại có thể được sử dụng để tạo các mẫu phần mềm độc hại mới theo yêu cầu

- Sử dụng các trình thông dịch tốt để tạo ransomware đa nền tảng (ví dụ: Ransom32 sử dụng Node.js với tải trọng JavaScript)

- Sử dụng các kỹ thuật mới, chẳng hạn như mã hóa ổ cứng toàn bộ thay vì các file đã chọn

>> Xem thêm: Iobit Malware Fighter Là Gì ?

Cách ngăn chặn Ransomware

Để tránh ransomware và giảm thiểu thiệt hại nếu bạn bị tấn công, hãy làm theo các mẹo sau:

- Backup dữ liệu của bạn: Cách tốt nhất để tránh nguy cơ bị khóa khỏi các file quan trọng của bạn là đảm bảo rằng bạn luôn có các bản backup của chúng. Tốt nhất là trên cloud và trên ổ cứng ngoài. Bằng cách này, nếu bạn bị nhiễm ransomware, bạn có thể xóa sạch mọi thứ trong máy tính hoặc thiết bị của mình và cài đặt lại các file từ bản backup. Các bản backup sẽ không ngăn chặn ransomware, nhưng nó có thể giảm thiểu rủi ro.

- Đảm bảo an toàn cho các bản backup: Đảm bảo rằng dữ liệu backup của bạn không thể truy cập được để sửa đổi hoặc xóa khỏi hệ thống nơi lưu trữ dữ liệu. Ransomware sẽ tìm kiếm các bản backup và mã hóa hoặc xóa chúng để chúng không thể khôi phục. Vì vậy hãy sử dụng các hệ thống backup không cho phép truy cập trực tiếp vào các file backup.

- Sử dụng phần mềm bảo mật và cập nhật phần mềm: Đảm bảo tất cả các máy tính và thiết bị của bạn được bảo vệ bằng phần mềm bảo mật. Và hãy luôn cập nhật thường xuyên các phần mềm của bạn, vì các bản vá lỗi thường được bổ sung trong mỗi bản cập nhật.

- Lướt web an toàn: Hãy cẩn thận nơi bạn nhấp vào. Không trả lời email và tin nhắn văn bản từ những người bạn không biết. Chỉ tải xuống ứng dụng từ các nguồn đáng tin cậy. Điều này rất quan trọng vì các tác giả phần mềm độc hại thường sử dụng social engeering để cố gắng khiến bạn cài đặt các file nguy hiểm.

- Sử dụng mạng an toàn: Tránh sử dụng các mạng Wi-Fi công cộng vì nhiều mạng không an toàn và hacker có thể rình mò việc sử dụng internet của bạn. Thay vào đó, hãy cân nhắc cài đặt VPN, VPN cung cấp cho bạn kết nối Internet an toàn cho dù bạn đi đâu.

- Cập nhật thông tin: Luôn cập nhật về các mối đe dọa ransomware mới nhất để bạn biết những gì cần chú ý. Trong trường hợp bạn bị nhiễm ransomware và chưa backup các file của mình, hãy biết rằng một số công cụ giải mã được công ty công nghệ cung cấp để giúp đỡ bạn.

- Triển khai chương trình nâng cao nhận thức về việc bảo mật: : Cung cấp chương trình đào tạo nhận thức về bảo mật thường xuyên cho mọi thành viên trong tổ chức của bạn để họ có thể tránh lừa đảo và các cuộc tấn công social engineering khác.

Lời Kết

Qua bài viết này, Vietnix hy vọng bạn hiểu rõ Ransomware là gì và những tác hại đáng kể của nó đến dữ liệu cá nhân của bạn, cách nó hoạt động như thế nào và làm sao để tránh Ransomware, chúc bạn thành công!