Tấn công DDoS RUDY (R-U-Dead-Yet?) là gì?

Đã kiểm duyệt nội dung

Đánh giá

DDoS RUDY là hình thức tấn công “low and slow”, có thể giả mạo các lưu lượng truy cập hợp lệ, chúng có thể ràng buộc server mục tiêu duy trì hoạt động vô thời hạn. Dù hình thức tấn công không phải mới nhưng RUDY có những cách khiến mục tiêu gặp nhiều khó khăn để ứng phó với chúng. Hãy cùng mình tham khảo thêm về chủ đề tấn công RUDY qua bài viết dưới đây.

Những điểm chính

- Định nghĩa, nguồn gốc và đặc điểm của DDoS RUDY: Hiểu rõ về bản chất của R.U.D.Y. như một công cụ tấn công DDoS tốc độ chậm, nắm được lịch sử và cách thức nó khai thác giới hạn tài nguyên của máy chủ.

- Cách thức hoạt động của DDoS RUDY: Nắm bắt chi tiết kỹ thuật về cách R.U.D.Y. tạo yêu cầu HTTP POST giả mạo, sử dụng header Content-Length lớn và truyền dữ liệu nhỏ giọt để lừa máy chủ duy trì kết nối.

- Các biến thể mới nhất của DDoS RUDY: Cập nhật về những cải tiến của R.U.D.Y. như sử dụng khoảng thời gian ngẫu nhiên, SOCKS proxies và tái sử dụng session cookies.

- Nguy cơ và hậu quả: Hiểu rõ những rủi ro thực tế mà R.U.D.Y. gây ra, bao gồm việc khó bị các giải pháp truyền thống phát hiện, khả năng tấn công kéo dài, làm cạn kiệt tài nguyên nghiêm trọng và gây tổn hại lớn đến danh tiếng, lòng tin khách hàng và doanh thu.

- Cách ngăn chặn và giảm thiểu tấn công DDoS RUDY: Cung cấp các phương pháp kỹ thuật và chiến lược toàn diện để phòng chống R.U.D.Y.

- Lý do tiếp tục tồn tại: Giải thích các yếu tố khiến DDoS RUDY vẫn là mối đe dọa, như mã nguồn rò rỉ, sự phát triển của thiết bị IoT và các dịch vụ DDoS-as-a-Service.

- Giới thiệu Firewall Vietnix: Tìm hiểu về Firewall Anti DDoS của Vietnix có khả năng chống lại các cuộc tấn công DDoS hiệu quả.

R.U.D.Y. là gì?

R.U.D.Y. (viết tắt của “R-U-Dead-Yet?”) là một công cụ tấn công từ chối dịch vụ (DDoS) phân tán được thiết kế để thực hiện các cuộc tấn công DoS tốc độ chậm (“low-rate” hoặc “low and slow“). Mục tiêu chính là làm web server quá tải dần dần bằng cách bắt chước lưu lượng hợp lệ, khiến máy chủ bận xử lý vô thời hạn và không thể xử lý các yêu cầu từ người dùng hợp lệ.

Nguồn gốc và lịch sử tên gọi

Tên gọi R.U.D.Y. được đặt theo một album của ban nhạc death metal Phần Lan Children of Bodom. Công cụ này lần đầu tiên xuất hiện trên các diễn đàn hacker vào khoảng năm 2010 và nhanh chóng trở nên phổ biến nhờ khả năng tấn công tinh vi nhưng dễ sử dụng.

Mục tiêu và đặc điểm của tấn công RUDY

Mục tiêu của tấn công DDoS RUDY là mở một số lượng nhỏ kết nối và duy trì các kết nối này càng lâu càng tốt. Thay vì tạo ra một lượng lớn lưu lượng truy cập đột ngột, RUDY gửi các yêu cầu HTTP được tạo ra tinh vi nhằm khai thác các giới hạn xử lý của máy chủ. Máy chủ buộc phải xử lý đồng thời nhiều yêu cầu, dẫn đến việc tiêu tốn tất cả kết nối và tài nguyên khả dụng. Hậu quả là máy chủ trở nên không thể truy cập đối với người dùng hợp pháp.

Giao diện thân thiện và dễ sử dụng của DDoS RUDY cho phép kẻ tấn công chỉ cần hướng tấn công vào mục tiêu. Công cụ này đặc biệt hiệu quả khi khai thác các biểu mẫu web, vì tấn công hoạt động bằng cách dò tìm các trường biểu mẫu và quy trình gửi biểu mẫu. Việc kiểm soát chính xác thời gian và khoảng cách giữa các gói tin khiến cuộc tấn công khó bị phát hiện bởi các hệ thống bảo mật.

Cách hoạt động của tấn công DDoS RUDY

Tấn công DDoS RUDY là một dạng tấn công “low and slow” (tốc độ thấp và chậm), khai thác cách các máy chủ web xử lý yêu cầu HTTP để làm cạn kiệt tài nguyên một cách từ từ nhưng hiệu quả.

Cơ chế tấn công chi tiết

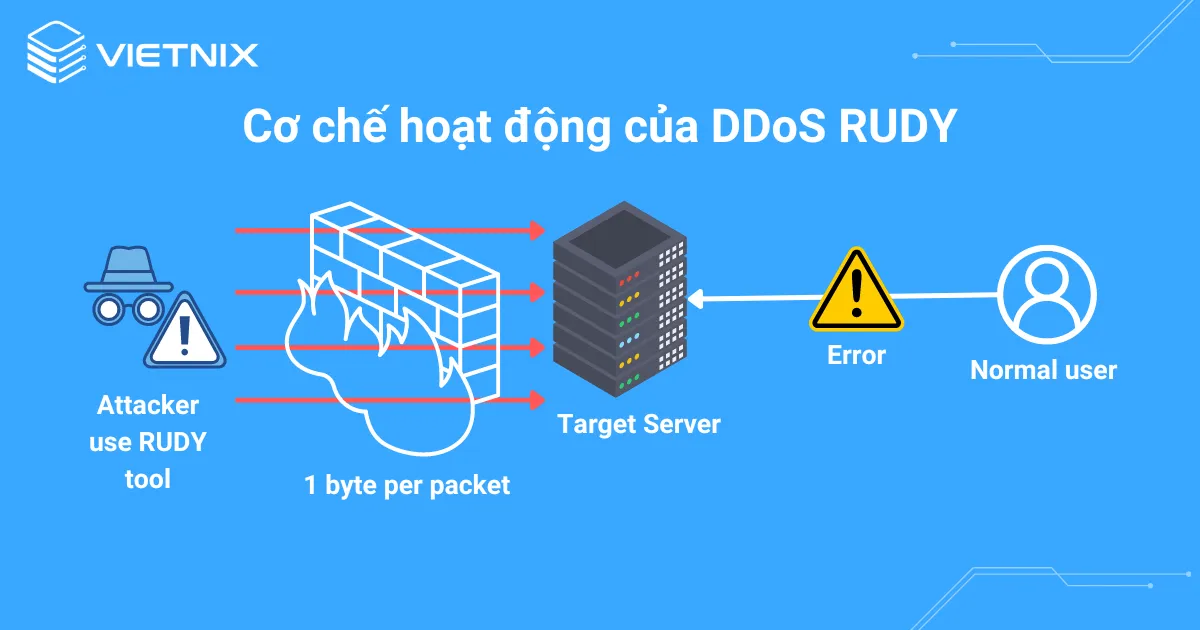

Cuộc tấn công DDoS RUDY diễn ra theo các bước sau:

- Quét tìm biểu mẫu: Công cụ RUDY sẽ tự động quét ứng dụng hoặc trang web mục tiêu để tìm kiếm các trường biểu mẫu (form field).

- Tạo yêu cầu HTTP POST giả mạo: Sau khi tìm thấy form, RUDY tạo ra một yêu cầu HTTP POST được thiết kế để giả mạo một lần gửi biểu mẫu hợp lệ. Yêu cầu này chứa một header Content-Length chỉ định một lượng dữ liệu cực kỳ lớn sắp được truyền đi.

- Truyền dữ liệu nhỏ giọt: Thay vì gửi toàn bộ dữ liệu như đã khai báo trong Content-Length ngay lập tức, RUDY bắt đầu truyền dữ liệu từng byte một, với khoảng thời gian ngẫu nhiên kéo dài (thường khoảng 10 giây) giữa mỗi byte. Các biến thể mới hơn có thể sử dụng các khoảng thời gian ngẫu nhiên khác để khó bị phát hiện hơn. Hành vi này giống với một người dùng có kết nối mạng chậm đang cố gắng gửi một form lớn.

Duy trì kết nối và làm cạn kiệt tài nguyên

Cơ chế “nhỏ giọt” dữ liệu cùng với header Content-Length lớn đánh lừa máy chủ:

- Duy trì kết nối: Máy chủ bị đánh lừa rằng vẫn còn nhiều dữ liệu đang chờ được gửi đến, do đó nó sẽ giữ kết nối mở vô thời hạn để chờ đợi phần còn lại của dữ liệu. Các kết nối này được duy trì bằng cách tự khởi tạo lại mỗi khi chúng gần hết thời gian chờ (timeout).

- Tiêu tốn tài nguyên: Khi nhiều kết nối kiểu này được thiết lập đồng thời, ứng dụng và máy chủ web bắt đầu bị tắc nghẽn. Các kết nối giả mạo này liên tục tiêu tốn các tài nguyên máy chủ quan trọng như bộ nhớ (memory), socket, luồng xử lý (threads), và file handles. Hiệu suất và khả năng xử lý của máy chủ sẽ giảm dần và mất ổn định.

- Gây từ chối dịch vụ: Cuối cùng, bảng kết nối của máy chủ sẽ bị lấp đầy hoàn toàn. Điều này khiến máy chủ không thể chấp nhận thêm các kết nối mới từ người dùng hợp pháp, dẫn đến tình trạng cạn kiệt tài nguyên (resource starvation) và gây ra sự cố (crashing) cho ứng dụng web hoặc toàn bộ máy chủ, dẫn đến từ chối dịch vụ.

Bằng cách kiểm soát thời gian và khoảng cách gửi gói tin một cách chính xác, RUDY khiến cuộc tấn công rất khó bị phát hiện bởi các hệ thống bảo mật truyền thống. Công cụ này thậm chí còn có thể duy trì và tái sử dụng cookie phiên để trông giống như một người dùng hợp lệ, tăng thêm khả năng vượt qua các biện pháp đối phó.

Các biến thể R.U.D.Y (R-U-Dead-Yet) mới nhất

Các biến thể mới nhất của R.U.D.Y. được bổ sung nhiều tính năng giúp tăng hiệu quả tấn công:

- Né tránh phát hiện: Sử dụng khoảng thời gian ngẫu nhiên giữa các byte được gửi đi.

- Che giấu danh tính: Hỗ trợ sử dụng SOCKS proxies để che giấu địa chỉ IP thật của kẻ tấn công.

- Giả mạo người dùng hợp pháp: Duy trì và tái sử dụng session cookies để khiến cuộc tấn công trông giống như hành vi của người dùng hợp pháp.

Những cải tiến này khiến tấn công DDoS RUDY trở nên khó phát hiện hơn và cho phép vượt qua các biện pháp đối phó phổ biến.

Nguy cơ và hậu quả của tấn công RUDY (R-U-Dead-Yet)

Tấn công DDoS RUDY gây ra nhiều nguy hiểm cho cả người dùng và doanh nghiệp vì một số lý do:

- Khó phát hiện bởi giải pháp truyền thống: Do gửi gói tin với tốc độ chậm và số lượng nhỏ, R.U.D.Y. gần như vô hình đối với nhiều giải pháp phát hiện DDoS được thiết kế để nhận diện các đợt tăng đột biến lưu lượng lớn.

- Thời gian tấn công kéo dài: Cuộc tấn công có thể kéo dài trong nhiều ngày hoặc nhiều tuần bằng cách liên tục khởi tạo lại kết nối khi hết thời gian chờ.

- Cạn kiệt tài nguyên máy chủ: Việc duy trì nhiều kết nối mở đồng thời liên tục làm cạn kiệt các tài nguyên máy chủ quan trọng như bộ nhớ, socket, luồng xử lý và file handles.

- Ảnh hưởng đến người dùng và doanh nghiệp: Ứng dụng và website của doanh nghiệp có thể hoàn toàn không thể truy cập được đối với người dùng. Thời gian ngừng hoạt động kéo dài do tấn công thành công có thể làm suy giảm lòng tin của khách hàng và gây tổn hại đáng kể đến danh tiếng lẫn doanh thu.

Để đối phó hiệu quả với những cuộc tấn công tinh vi như DDoS RUDY, các giải pháp bảo mật truyền thống thường không đủ mạnh. Đây là lúc Firewall Anti DDoS của Vietnix phát huy vai trò, với khả năng nhận diện và chặn lọc các kết nối bất thường, giúp bảo vệ hệ thống khỏi các cuộc tấn công duy trì kết nối kéo dài, đảm bảo hoạt động liên tục và ổn định cho doanh nghiệp.

Cách ngăn chặn và giảm thiểu tấn công DDoS RUDY

Để chống lại các cuộc tấn công DDoS RUDY tinh vi, cần áp dụng một chiến lược bảo mật đa lớp và chủ động, tập trung vào việc giám sát, phân tích và lọc lưu lượng.

Giám sát tài nguyên hệ thống

Việc theo dõi cẩn thận các tài nguyên của máy chủ là bước đầu tiên để nhận diện tấn công DDoS RUDY. Hãy giám sát chặt chẽ các chỉ số như mức sử dụng bộ nhớ (memory utilization), số lượng kết nối đồng thời (concurrent connections), luồng xử lý nhàn rỗi (idle threads) và các thông số hiệu suất khác.

Bất kỳ sự cạn kiệt tài nguyên bất thường nào cũng có thể là dấu hiệu cho thấy một cuộc tấn công đang diễn ra, ngay cả khi lưu lượng mạng tổng thể không tăng đột biến.

Phân tích hành vi (Behavioral Analysis)

Các giải pháp phân tích hành vi có thể mô phỏng các yêu cầu tài nguyên của ứng dụng mà không cần kết nối trực tiếp đến máy chủ. Phương pháp này giúp phát hiện các hành vi lạm dụng tài nguyên hoặc các mẫu yêu cầu bất thường, từ đó truy vết được nguồn gốc tấn công và có biện pháp giảm thiểu hiệu quả.

Kiểm tra và lọc lưu lượng (Traffic Inspection & Filtering)

Sử dụng dịch vụ bảo vệ DDoS dựa trên proxy (Proxy-based DDoS protection services) là một giải pháp rất hiệu quả. Các hệ thống proxy bảo mật này có khả năng kiểm tra tất cả lưu lượng HTTP trên đường đến máy chủ. Chúng có thể dễ dàng nhận diện và chặn các kết nối một phần bất thường (partial connections) và các header được sử dụng trong tấn công DDoS RUDY trước khi chúng gây hại đến máy chủ gốc.

Sử dụng IPS với phát hiện dựa trên chữ ký

Các thiết bị Hệ thống ngăn chặn xâm nhập (IPS) có thể được cấu hình với tính năng phát hiện dựa trên chữ ký (signature detection). Điều này cho phép IPS nhận diện các mẫu tấn công “low and slow” như R.U.D.Y. và chủ động chặn các yêu cầu độc hại ngay khi chúng xuất hiện.

Thiết lập giới hạn kết nối và thời gian chờ

Để giảm thiểu tác động của cuộc tấn công nếu chúng lọt qua được lớp phòng thủ ban đầu:

- Thiết lập giới hạn số lượng kết nối trên mỗi địa chỉ IP nguồn (restricting the number of connections per source IP address). Điều này giúp ngăn chặn một kẻ tấn công duy nhất mở quá nhiều kết nối cùng lúc.

- Đặt thời gian chờ TCP (TCP timeouts) thấp hơn. Điều này sẽ buộc các kết nối chậm bị ngắt sớm hơn, giúp giải phóng tài nguyên. Tuy nhiên, cần lưu ý nhược điểm là thời gian chờ ngắn có thể ảnh hưởng đến người dùng hợp pháp có kết nối Internet chậm hoặc kém ổn định.

Kỹ thuật lọc tấn công (Attack Scrubbing)

Các dịch vụ giảm thiểu DDoS tiên tiến sử dụng kỹ thuật lọc tấn công (attack scrubbing). Các dịch vụ này sẽ hấp thụ toàn bộ lưu lượng truy cập, phân tích và lọc bỏ các yêu cầu độc hại từ cuộc tấn công, trong khi vẫn cho phép lưu lượng hợp pháp đi qua và tiếp cận website một cách bình thường.

Áp dụng chiến lược bảo mật nhiều lớp

Để có khả năng bảo vệ tốt nhất chống lại R.U.D.Y. và các mối đe dọa DDoS ẩn mình khác, cần áp dụng một chiến lược bảo mật nhiều lớp (layered security strategy). Chiến lược này kết hợp chặt chẽ:

- Giám sát (monitoring) liên tục tài nguyên và lưu lượng.

- Phân tích (analysis) hành vi để nhận diện bất thường.

- Kỹ thuật proxy (proxy techniques) để lọc và làm sạch lưu lượng trước khi đến máy chủ.

Các biện pháp phòng chống chung khác

Ngoài các kỹ thuật chuyên biệt, việc duy trì các biện pháp bảo mật chung cũng rất quan trọng:

- Cập nhật và tối ưu hóa cấu hình hệ thống máy chủ thường xuyên.

- Giám sát lưu lượng mạng cẩn thận để phát hiện các dấu hiệu bất thường.

Tại sao R.U.D.Y. vẫn là mối đe dọa dai dẳng?

Mặc dù DDoS RUDY đã xuất hiện hơn một thập kỷ nhưng vẫn là mối đe dọa dai dẳng đối với các tổ chức vì những lý do sau:

- Mã nguồn rò rỉ: Mã nguồn của R.U.D.Y. đã bị rò rỉ trực tuyến, cho phép bất kỳ ai cũng có thể dễ dàng tạo công cụ tấn công riêng.

- Sự phát triển của thiết bị IoT không bảo mật: Số lượng lớn thiết bị IoT không được bảo mật tạo ra nguồn máy tính khổng lồ dễ bị xâm nhập và lợi dụng để phát động tấn công.

- Dịch vụ DDoS-as-a-Service: Sự xuất hiện của các dịch vụ booter/stresser (DDoS-as-a-Service) giúp những kẻ tấn công thiếu kỹ năng cũng có thể sử dụng công cụ tấn công DDoS RUDY một cách đơn giản.

- Động cơ liên quan đến tiền mã hóa (Cryptocurrency Mining): Các tác nhân đe dọa ngày càng sử dụng tống tiền DDoS và yêu cầu tiền chuộc bằng tiền mã hóa.

Firewall Vietnix: Lá chắn thép bảo vệ doanh nghiệp khỏi DDoS

Vietnix là nhà cung cấp dịch vụ Firewall chống DDoS hàng đầu, đã được kiểm chứng hiệu quả qua hàng ngàn cuộc tấn công bị ngăn chặn thành công. Với công nghệ tiên tiến và đội ngũ chuyên gia giàu kinh nghiệm, Vietnix mang đến sự an toàn và ổn định tuyệt đối cho doanh nghiệp của bạn, giúp bạn yên tâm tập trung vào phát triển kinh doanh mà không còn lo lắng về các mối đe dọa từ tấn công DDoS.

Thông tin liên hệ:

- Địa chỉ: 265 Hồng Lạc, Phường Bảy Hiền, Thành phố Hồ Chí Minh

- Hotline: 1800 1093

- Email: sales@vietnix.com.vn

- Website: https://vietnix.vn/

Tóm lại, tấn công DDoS RUDY là một mối đe dọa dai dẳng và khó lường, khai thác lỗ hổng trong cách máy chủ xử lý HTTP để làm cạn kiệt tài nguyên một cách âm thầm. Để chống lại loại tấn công “low and slow” này, doanh nghiệp cần áp dụng chiến lược bảo mật đa lớp, bao gồm giám sát tài nguyên chặt chẽ, sử dụng các giải pháp lọc lưu lượng thông minh và cấu hình hệ thống an toàn. Việc chủ động phòng ngừa là chìa khóa để bảo vệ website và đảm bảo hoạt động kinh doanh liên tục.

THEO DÕI VÀ CẬP NHẬT CHỦ ĐỀ BẠN QUAN TÂM

Đăng ký ngay để nhận những thông tin mới nhất từ blog của chúng tôi. Đừng bỏ lỡ cơ hội truy cập kiến thức và tin tức hàng ngày