Buffer Overflow là một lỗi lập trình xảy ra khi dữ liệu vượt quá dung lượng bộ đệm cho phép, ghi đè lên các vùng nhớ lân cận. Việc khai thác lỗ hổng này giúp tin tặc thực thi mã độc, chiếm quyền kiểm soát hệ thống hoặc làm sập ứng dụng. Trong bài viết này, mình sẽ cùng bạn tìm hiểu chi tiết về Buffer Overflow, cách hoạt động cũng như các kỹ thuật tấn công phổ biến mà hacker thường sử dụng.

Những điểm chính

- Khái niệm cơ bản: Hiểu được Query là gì, vai trò của nó trong việc truy xuất và xử lý dữ liệu trong hệ quản trị cơ sở dữ liệu.

- Query SQL và cách hoạt động: Nắm rõ cách Query SQL vận hành và tương tác với dữ liệu trong các hệ thống quản lý cơ sở dữ liệu như MySQL, PostgreSQL hay SQL Server.

- Query Folding: Biết được khái niệm Query Folding và lợi ích trong việc tối ưu hiệu suất truy vấn dữ liệu, đặc biệt khi làm việc với Power Query.

- Phân loại Query: Nhận diện được các loại truy vấn phổ biến như truy vấn chọn lọc (SELECT), cập nhật (UPDATE), xóa (DELETE)… và cách sử dụng phù hợp với từng nhu cầu.

- Giải pháp lưu trữ dữ liệu hiệu quả: Gợi ý lựa chọn dịch vụ lưu trữ uy tín như Vietnix giúp tối ưu hiệu quả khai thác dữ liệu với hiệu suất cao và độ ổn định tốt.

- Câu hỏi thường gặp: Có thêm câu trả lời cho những thắc mắc phổ biến xoay quanh Query và ứng dụng thực tế.

Buffer Overflow là gì?

Buffer Overflow (lỗi tràn bộ đệm) là một lỗi lập trình xảy ra khi chương trình cố gắng ghi dữ liệu vượt quá giới hạn bộ nhớ đệm (buffer) được cấp phát sẵn. Khi vượt quá kích thước này, dữ liệu sẽ ghi đè lên các vùng nhớ lân cận, có thể bao gồm biến khác, dữ liệu quan trọng hoặc thậm chí cả thông tin điều khiển luồng thực thi chương trình.

Lỗi này thường xuất hiện khi người dùng gửi một lượng dữ liệu lớn hơn mức bộ đệm cho phép, gây ra ngoại lệ truy cập bộ nhớ hoặc khiến chương trình bị dừng đột ngột. Nghiêm trọng hơn, nếu bị khai thác, Buffer Overflow có thể trở thành lỗ hổng an ninh cho phép hacker thực thi mã độc, chiếm quyền điều khiển hệ thống hoặc phá hoại dữ liệu. Đây là một trong những lỗ hổng phổ biến và nguy hiểm nhất trong lĩnh vực bảo mật phần mềm và an toàn hệ thống.

Nguyên nhân gây ra lỗi Buffer Overflow

Lỗi Buffer Overflow chủ yếu bắt nguồn từ việc chương trình không kiểm tra hoặc kiểm tra không đầy đủ giới hạn bộ đệm (boundary checking) khi xử lý dữ liệu. Điều này khiến dữ liệu có thể bị ghi đè ra ngoài vùng nhớ cho phép, gây ra lỗi nghiêm trọng trong quá trình thực thi.

Một trong những nguyên nhân phổ biến nhất là do các ngôn ngữ lập trình cấp thấp như C hoặc C++ không cung cấp cơ chế kiểm tra ranh giới bộ nhớ một cách tự động. Bên cạnh đó, nhiều hàm xử lý chuỗi và sao chép dữ liệu như strcat(), strcpy(), sprintf(), bcopy(), gets(), scanf() cũng không kiểm tra kích thước dữ liệu đầu vào so với kích thước bộ đệm, dẫn đến nguy cơ tràn bộ nhớ nếu không được lập trình cẩn thận.

Chính sự kết hợp giữa thiếu kiểm tra giới hạn và sử dụng các hàm nguy hiểm trong ngôn ngữ lập trình là điều kiện lý tưởng để các lỗ hổng Buffer Overflow xảy ra và bị khai thác bởi kẻ tấn công.

Hiểu rõ về các lỗ hổng như buffer overflow không chỉ giúp lập trình viên nâng cao kỹ năng bảo mật, mà còn nhấn mạnh tầm quan trọng của việc triển khai hệ thống trên một nền tảng ổn định và an toàn. Với những ứng dụng yêu cầu hiệu suất cao và kiểm soát toàn diện, VPS Linux là lựa chọn tối ưu. Dịch vụ VPS tại Vietnix cung cấp hạ tầng mạnh mẽ, sử dụng 100% SSD cho tốc độ vượt trội và khả năng xử lý mượt mà kể cả với các ứng dụng phức tạp, backup định kỳ và tùy chỉnh cấu hình linh hoạt, đáp ứng nhu cầu đa dạng từ phát triển phần mềm đến vận hành website. Liên hệ ngay để được tư vấn chi tiết!

Hạ tầng máy chủ an toàn tuyệt đối

KHÁM PHÁ dịch vụ vps tốc độ cao tại vietnix!

Bảo mật đa lớp, giám sát liên tục và cập nhật hệ thống định kỳ – tất cả đều được tích hợp trong dịch vụ VPS chuyên nghiệp của Vietnix.

Chọn ngay VPSCách khai thác lỗi Buffer Overflow

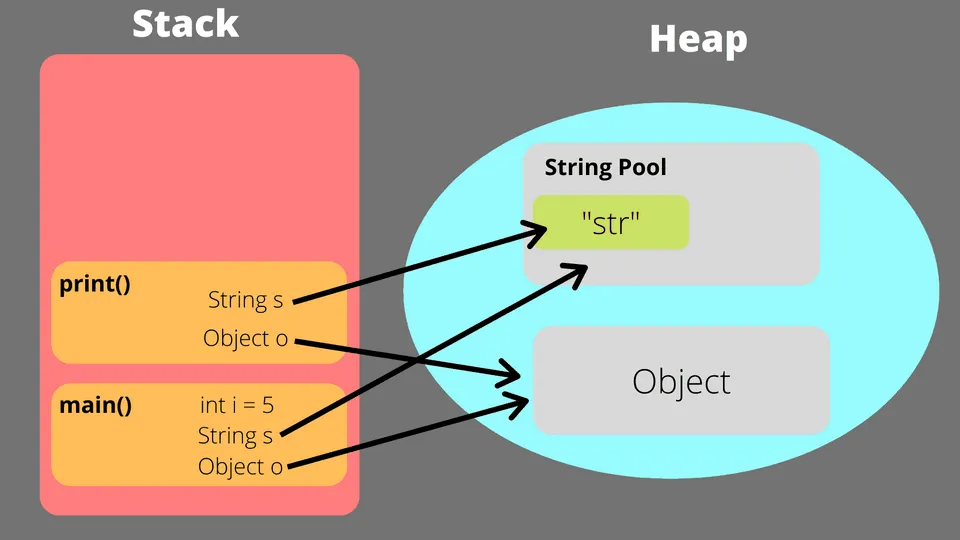

Lỗi Buffer Overflow có thể bị khai thác theo nhiều cách khác nhau, trong đó phổ biến nhất là tấn công vào bộ nhớ stack và bộ nhớ heap. Mỗi phương thức đều tận dụng đặc điểm quản lý bộ nhớ của hệ thống để chèn mã độc hoặc thay đổi luồng thực thi chương trình.

1. Khai thác trên bộ nhớ Stack:

Kẻ tấn công có thể ghi đè dữ liệu vào các biến local nằm gần vùng bộ đệm trên stack, từ đó làm thay đổi hành vi chương trình. Một kỹ thuật phổ biến là ghi đè địa chỉ trả về của hàm để khi hàm kết thúc, hệ thống sẽ thực thi đoạn code tại địa chỉ mà hacker chỉ định – thường là mã độc được nhúng trong bộ đệm nhập liệu. Ngay cả khi không biết chính xác vị trí mã độc trong bộ nhớ, kẻ tấn công vẫn có thể điều hướng luồng thực thi bằng cách sử dụng các lệnh như jmp reg hoặc call reg – nhảy đến địa chỉ chứa trong thanh ghi có trỏ đến dữ liệu do người dùng kiểm soát.

2. Khai thác trên bộ nhớ Heap:

Heap là vùng nhớ được cấp phát động khi chương trình chạy, chủ yếu dùng để lưu trữ dữ liệu linh hoạt. Trong khai thác heap overflow, hacker thao túng dữ liệu trong heap để ghi đè lên các cấu trúc dữ liệu nội bộ như con trỏ liên kết, từ đó thực thi code không mong muốn hoặc chiếm quyền kiểm soát chương trình. Kỹ thuật này yêu cầu phân tích phức tạp hơn so với stack overflow nhưng có thể vượt qua nhiều cơ chế bảo vệ hiện đại.

3. Các phương pháp khai thác khác:

Ngoài stack và heap, lỗi Buffer Overflow còn có thể bị khai thác thông qua các lỗ hổng trong phần mềm, đặc biệt là các phần mềm được viết bằng ngôn ngữ C với khả năng quản lý bộ nhớ thủ công. Ngoài ra, những hệ thống web có form đầu vào không kiểm soát như trường username/password cũng là điểm yếu dễ bị lợi dụng để chèn mã độc hoặc vượt quyền truy cập.

Các kiểu lỗi Buffer Overflow phổ biến

Buffer Overflow có nhiều biến thể, mỗi kiểu tấn công sẽ khai thác điểm yếu khác nhau trong cách chương trình xử lý bộ nhớ. Dưới đây là những lỗi phổ biến nhất:

- Stack-based Buffer Overflow: Xảy ra khi dữ liệu ghi vượt quá giới hạn bộ đệm trên ngăn xếp (stack). Hacker có thể ghi đè lên các biến cục bộ hoặc địa chỉ trả về của hàm, từ đó chiếm quyền điều khiển luồng thực thi chương trình.

- Heap-based Buffer Overflow: Tấn công nhắm vào vùng bộ nhớ heap – nơi lưu trữ động các đối tượng trong thời gian chạy. Kẻ tấn công có thể ghi đè lên cấu trúc quản lý bộ nhớ hoặc dữ liệu quan trọng để chèn mã độc.

- Format String Vulnerability: Lỗi định dạng chuỗi xảy ra khi các hàm như printf() xử lý đầu vào không được kiểm soát đúng cách. Nếu chuỗi định dạng có thể bị thao túng bởi người dùng (ví dụ: printf(str); thay vì printf(“%s”, str);), hacker có thể khai thác để đọc hoặc ghi dữ liệu nhạy cảm.

- Integer Overflow: Khi giá trị số nguyên bị tràn (overflow), nó có thể dẫn đến việc tính toán sai kích thước bộ đệm, từ đó tạo điều kiện cho buffer overflow xảy ra.

- Instruction Overflow: Dạng lỗi ghi đè lên các chỉ thị máy (instruction) trong bộ nhớ thực thi. Nếu kiểm soát được, kẻ tấn công có thể buộc chương trình thực thi mã độc.

- Return-to-libc Attack: Một biến thể của stack overflow, thay vì thực thi shellcode, hacker sẽ gọi các hàm có sẵn trong thư viện hệ thống (như libc) để thực hiện hành vi độc hại, như mở shell.

- Return-Oriented Programming (ROP): Kỹ thuật tấn công nâng cao, sử dụng các đoạn code ngắn sẵn có trong chương trình gọi là “gadgets” để thực hiện payload phức tạp, vượt qua các cơ chế chống thực thi code như NX bit.

Cách phát hiện lỗi Buffer Overflow

Phát hiện lỗi tràn bộ đệm (Buffer Overflow) hiệu quả nhất là sử dụng công nghệ biên dịch để phân tích chương trình C hoặc C++. Trình biên dịch có thể nhận biết thông tin về kích thước dữ liệu từ mã nguồn, thông qua lời khai báo biến và mô tả kiểu biến được sử dụng. Ngoài ra, các lệnh gọi hàm trong chương trình cũng cung cấp thông tin cần thiết cho việc phân tích.

Ví dụ, trình biên dịch có thể hiểu rằng một đại diện trung gian (IR) có bộ đệm kích thước 10, và dữ liệu đến từ một tham số quen thuộc. Tuy nhiên, chỉ dựa vào tham số thì không đủ để xác định dữ liệu được sắp xếp từ nhỏ đến lớn như thế nào. Để tối ưu hóa, trình biên dịch sẽ:

- Nhìn vào tất cả code trong dòng tiếp theo.

- Phân tích các đoạn code từ những lệnh gọi thường xuyên.

Quy trình này gọi là phân tích liên hàm (interprocedural analysis). Giả sử, yourfunc() gọi myfunc() và trong yourfunc() có bộ đệm nội bộ chứa đầu vào dữ liệu. Trình biên dịch sẽ kết nối yourfunc() và myfunc() bằng cách kết hợp kiến thức từ cả hai hàm. Nhờ đó, nó nhận ra rằng đang có hành vi cố sao chép 50 byte dữ liệu vào bộ đệm chỉ có 10 byte – một tình huống gây lỗi tràn bộ đệm. Tưởng tượng bộ đệm yourbuffer sẽ bị làm đầy như sau:

fread(yourbuffer, 1, 49, file);

Một trình biên dịch có hiểu biết về các thuộc tính của thư viện thời gian thực sẽ biết rằng bộ đệm giờ chứa dữ liệu đến từ hệ thống tập tin – một nguồn không xác định, tiềm ẩn nguy cơ. Trong ví dụ này, myfunc() là code mở cửa cho tấn công độc hại, và yourbuffer bị làm đầy bởi một chuỗi liên tục.

Để tìm lỗi tràn bộ đệm chính xác trong code thực thi, bạn cần có hiểu biết sâu về code. Công nghệ trình biên dịch được thiết kế nhằm mục đích này; nó hiệu quả và chính xác hơn các phương pháp khác, cung cấp cái nhìn sâu sắc về tình trạng bảo mật của từng đoạn code được phân tích.

Cách ngăn chặn lỗi tràn bộ đệm

Lỗi tràn bộ đệm (buffer overflow) là một trong những lỗ hổng bảo mật nghiêm trọng nhất và phổ biến nhất trong phần mềm. Để phòng ngừa hiệu quả, bạn cần áp dụng nhiều lớp kỹ thuật và phương pháp khác nhau:

1. Kiểm soát và xác thực dữ liệu đầu vào:

Luôn kiểm tra kỹ lưỡng mọi dữ liệu đầu vào, bao gồm cả form đăng ký, tham số HTTP, giao diện XML hay bất kỳ trường dữ liệu nào. Việc xác thực nên bao gồm:

- Kiểm tra độ dài và định dạng chuỗi nhập.

- Loại bỏ ký tự đặc biệt và các chuỗi không hợp lệ.

- Chuyển đổi chữ hoa thành chữ thường (nếu cần).

- Áp dụng bộ lọc đầu vào toàn diện để loại trừ mã độc có thể chèn vào.

2. Sử dụng các hàm an toàn khi thao tác với bộ nhớ:

Thay vì sử dụng các hàm không kiểm tra độ dài như strcpy() hay sprintf(), bạn nên sử dụng các hàm có giới hạn:

strncpy(dest, src, sizeof(dest) - 1);

snprintf(buffer, sizeof(buffer), "%s", input);

Điều này giúp đảm bảo dữ liệu không vượt quá kích thước bộ đệm được cấp phát.

3. Áp dụng kỹ thuật bảo vệ stack:

Một số kỹ thuật phổ biến giúp bảo vệ ngăn xếp (stack) khỏi tràn bộ đệm:

- Canary Values: Chèn một giá trị đặc biệt vào stack. Nếu giá trị bị thay đổi, chương trình biết có sự can thiệp.

- Stack Guard / Stack Smashing Protector: Tích hợp trong trình biên dịch như GCC để tự động kiểm tra stack khi hàm trả về.

- Phân tách stack: Một số ngôn ngữ như Forth chia stack thành vùng dữ liệu và vùng trả về để tránh bị ghi đè.

4. Bảo vệ không gian thực thi (Memory Execution Protection):

Ngăn chặn việc thực thi code trên stack hoặc heap:

- DEP (Data Execution Prevention): Đánh dấu các vùng dữ liệu là không thể thực thi.

- NX/XD Bit: Một số CPU hỗ trợ đánh dấu vùng nhớ chỉ để đọc hoặc ghi, không cho thực thi code.

- ASLR (Address Space Layout Randomization): Ngẫu nhiên hóa vị trí của stack, heap và thư viện giúp tăng độ khó khi tấn công.

5. Lựa chọn ngôn ngữ lập trình phù hợp:

- Ngôn ngữ cấp cao như Python, Java, hoặc Ruby quản lý bộ nhớ tự động, hạn chế tràn bộ đệm.

- Ngôn ngữ C/C++ có hiệu suất cao nhưng dễ phát sinh lỗi nếu không kiểm soát tốt con trỏ và bộ đệm.

- Ngôn ngữ thay thế an toàn hơn như Cyclone giúp gắn thông tin kích thước vào mảng, tránh ghi đè dữ liệu.

6. Sử dụng thư viện an toàn:

Dùng các thư viện đã được kiểm thử kỹ lưỡng và quản lý bộ nhớ tự động như:

- The Better String Library.

- Arri Buffer API.

- Vstr.

7. Rà soát và kiểm thử mã nguồn:

- Thực hiện code review định kỳ để phát hiện lỗ hổng tiềm ẩn.

- Sử dụng công cụ phân tích tĩnh để quét các đoạn mã dễ gây tràn bộ đệm.

8. Kiểm tra sâu gói tin mạng (Deep Packet Inspection):

Phát hiện các gói dữ liệu mang dấu hiệu tấn công buffer overflow từ sớm, đặc biệt với các chuỗi chứa nhiều lệnh NOP hoặc payload đã biết. Tuy nhiên, kỹ thuật này chủ yếu hiệu quả với các cuộc tấn công đã có chữ ký xác định.

Vietnix – Nhà cung cấp dịch vụ lưu trữ tốc độ cao

Vietnix là nhà cung cấp dịch vụ VPS và hosting tốc độ cao, sử dụng 100% ổ SSD giúp tối ưu tốc độ truy cập và hiệu suất vận hành. Hạ tầng mạnh mẽ kết hợp với khả năng tùy chỉnh cấu hình linh hoạt, quản trị dễ dàng qua giao diện thân thiện và hệ thống backup tự động hàng tuần giúp người dùng an tâm triển khai các ứng dụng, website. Đặc biệt, dịch vụ lưu trữ tại Vietnix hỗ trợ đầy đủ quyền quản trị, phù hợp với các cá nhân, lập trình viên và doanh nghiệp cần môi trường phát triển ổn định, bảo mật và tối ưu chi phí. Liên hệ ngay!

Thông tin liên hệ:

- Hotline: 18001093

- Email: sales@vietnix.com.vn

- Địa chỉ: 265 Hồng Lạc, Phường 10, Quận Tân Bình, Thành Phố Hồ Chí Minh.

- Website: https://vietnix.vn/

Câu hỏi thường gặp

Ngôn ngữ lập trình nào dễ gặp lỗi buffer overflow nhất và tại sao?

Ngôn ngữ dễ gặp lỗi buffer overflow nhất là C và C++. Lý do là vì C/C++ không thực hiện kiểm tra biên (bounds checking) khi truy cập mảng và cho phép quản lý bộ nhớ thủ công, dẫn đến khả năng ghi đè dữ liệu ngoài vùng nhớ cấp phát mà không có cảnh báo.

Lỗi buffer overflow có thể xảy ra trong các ngôn ngữ lập trình hiện đại như Go, Rust hoặc Python không? Nếu có, cơ chế là gì?

Có thể xảy ra, nhưng rất hiếm và thường không xuất phát từ bản thân ngôn ngữ mà từ thư viện nền tảng hoặc mã C/C++ nhúng bên dưới.

Các ngôn ngữ hiện đại như Go, Rust, Python đều có cơ chế quản lý bộ nhớ tự động, kiểm tra biên (bounds checking) và xử lý lỗi mạnh mẽ giúp ngăn chặn hầu hết lỗi buffer overflow ở cấp độ người dùng.

Lời kết

Lỗi buffer overflow là một trong những lỗ hổng bảo mật nghiêm trọng và phổ biến nhất trong lĩnh vực lập trình hệ thống. Việc hiểu rõ nguyên nhân, cơ chế khai thác cũng như các biện pháp phòng tránh sẽ giúp lập trình viên nâng cao khả năng bảo vệ ứng dụng khỏi các cuộc tấn công nguy hiểm. Trong môi trường phát triển ngày càng phức tạp, việc lựa chọn nền tảng hạ tầng an toàn, kiểm soát tốt bộ nhớ và dữ liệu cũng đóng vai trò không kém phần quan trọng. Cảm ơn bạn đã theo dõi bài viết!