SFTP là gì? Ưu nhược điểm và cách truyền file an toàn nhất

Đã kiểm duyệt nội dung

Đánh giá

SFTP (Secure File Transfer Protocol) là một giao thức mạng an toàn được sử dụng để truyền file giữa máy tính và máy chủ. Bài viết này mình sẽ giúp bạn hiểu rõ hơn về SFTP, từ các ứng dụng quan trọng, cơ chế hoạt động, đến ưu nhược điểm, so sánh với FTP/FTPS và hướng dẫn cách kết nối/sử dụng SFTP chi tiết.

Những điểm chính

- Khái niệm SFTP: Là một giao thức mạng an toàn giúp truyền tải và quản lý file giữa máy khách và máy chủ thông qua kênh mã hóa của SSH.

- Ứng dụng của SFTP: Được ứng dụng rộng rãi để truyền tải file nhạy cảm, sao lưu và phục hồi dữ liệu, quản lý file từ xa một cách an toàn, và tự động hóa quy trình đồng bộ file.

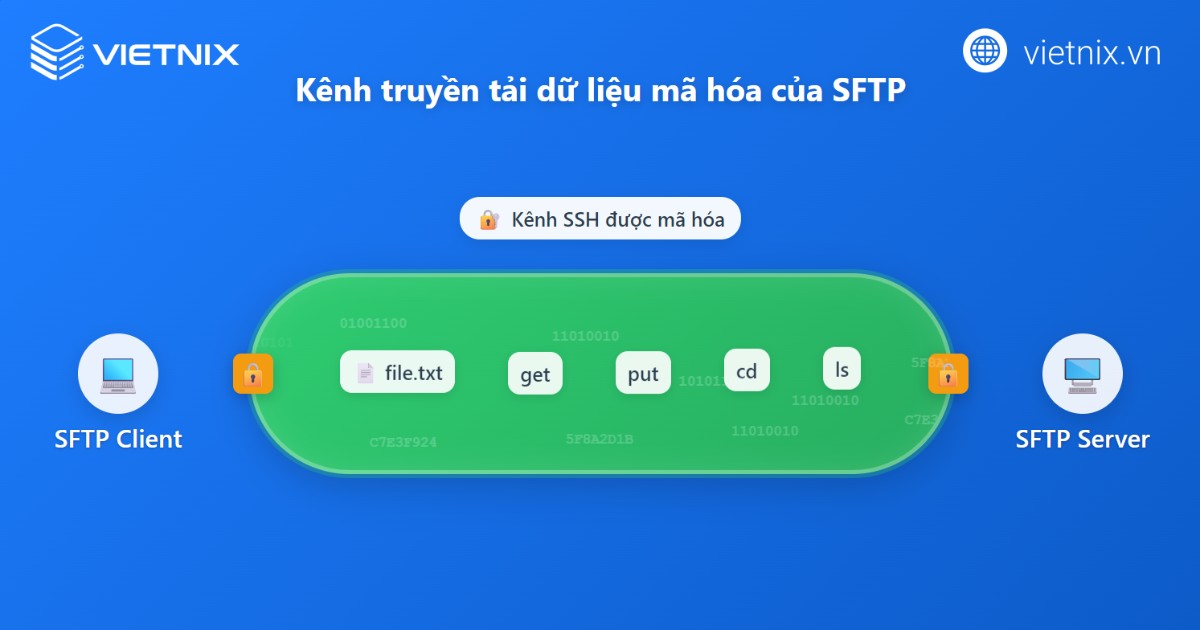

- Cách SFTP hoạt động: Hoạt động dựa trên nền tảng của giao thức SSH (thường qua cổng 22). Toàn bộ phiên làm việc, từ xác thực đến truyền dữ liệu, đều được mã hóa, đảm bảo an toàn tuyệt đối.

- Ưu nhược điểm: Ưu điểm chính là bảo mật cực kỳ cao, kết nối ổn định và cấu hình firewall đơn giản. Nhược điểm là yêu cầu cài đặt và cấu hình SSH.

- Cách bảo mật hoạt động: Bảo mật hoạt động dựa trên xác thực cơ bản hoặc xác thực bằng cặp khóa SSH.

- Cách đăng nhập vào SFTP: Có thể đăng nhập qua các phần mềm client như WinSCP (cho Windows), FileZilla/Cyberduck (cho Linux/macOS) hoặc trực tiếp bằng lệnh sftp trên Terminal (Linux/macOS).

- So sánh với FTP và FTPS: So với FTP và FTPS, SFTP vượt trội hơn về bảo mật và sự đơn giản trong cấu hình firewall do chỉ sử dụng một cổng duy nhất.

- Cách kết nối với SFTP: Yêu cầu một kết nối SSH hoạt động, sau đó có thể thiết lập phiên SFTP qua lệnh sftp username@host hoặc thông qua các phần mềm client.

- Thao tác file đơn giản với SFTP: Hỗ trợ các lệnh cơ bản để quản lý file và thư mục trên máy chủ từ xa, tương tự như các lệnh shell nhưng với cú pháp riêng của SFTP.

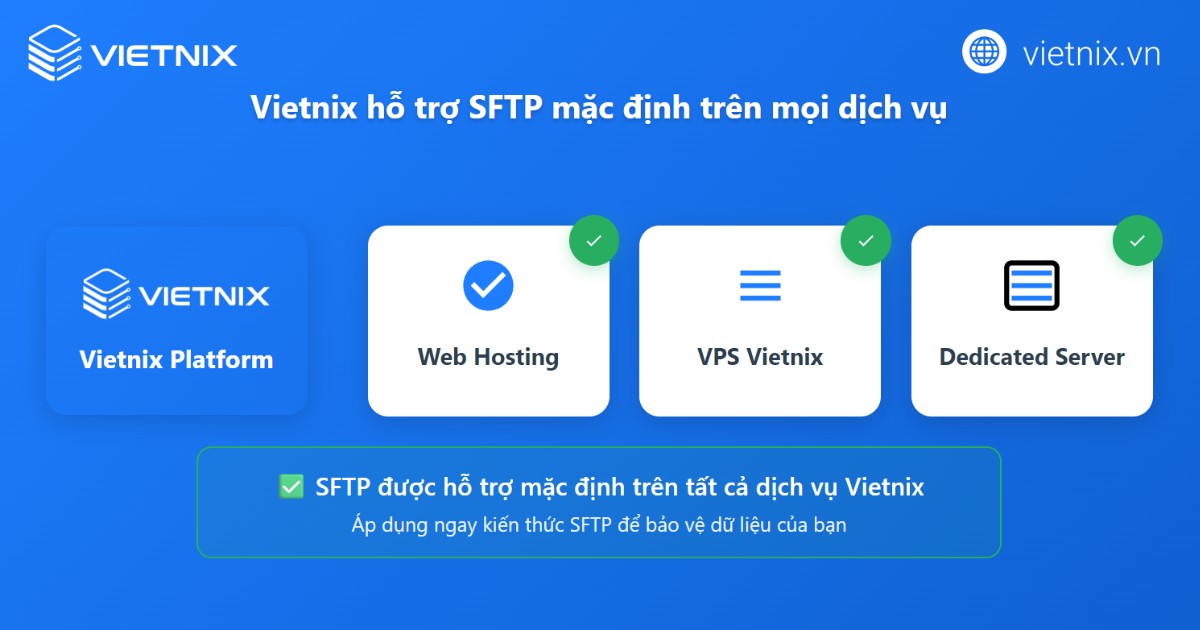

- Giải pháp từ Vietnix: Vietnix tích hợp sẵn SFTP trên tất cả các dịch vụ hosting, VPS và Server, cung cấp một môi trường truyền file an toàn ngay từ đầu, kết hợp với hạ tầng hiệu năng cao và các giải pháp bảo mật mua kèm như Firewall Anti-DDoS.

- Giải đáp các thắc mắc thường gặp: Trả lời các câu hỏi thường gặp về SFTP.

SFTP là gì?

SFTP (Secure File Transfer Protocol hoặc SSH File Transfer Protocol) là một giao thức mạng giúp truyền tải, truy cập và quản lý file giữa máy khách và máy chủ một cách an toàn, bảo mật thông qua kênh mã hóa của SSH. Nhờ sử dụng cơ chế mã hóa và xác thực mạnh mẽ của SSH, SFTP đảm bảo toàn bộ dữ liệu, thông tin đăng nhập và lệnh điều khiển đều được bảo vệ, ngăn ngừa nguy cơ bị nghe lén hoặc tấn công trong quá trình truyền tải.

SFTP thường dùng để upload, download, chỉnh sửa, xóa file và thư mục trên server, đặc biệt phổ biến trong môi trường doanh nghiệp hoặc khi truyền dữ liệu nhạy cảm, được xem là giải pháp bảo mật vượt trội so với FTP truyền thống hoặc FTPS.

Ứng dụng của SFTP

SFTP được ứng dụng rộng rãi để đảm bảo truyền tải, lưu trữ và quản lý dữ liệu một cách bảo mật trong nhiều bối cảnh chuyên nghiệp và cá nhân. Dưới đây là các ứng dụng tiêu biểu:

- Truyền tải file nhạy cảm: SFTP được sử dụng phổ biến trong doanh nghiệp, tổ chức tài chính, y tế để truyền các file quan trọng như báo cáo tài chính, kết quả y khoa, thông tin khách hàng hoặc hợp đồng kinh doanh giữa các máy chủ nội bộ, giữa doanh nghiệp với đối tác hoặc giữa nhân viên làm việc từ xa, đảm bảo dữ liệu luôn được mã hóa và bảo vệ khỏi nguy cơ rò rỉ.

- Sao lưu và phục hồi dữ liệu: SFTP là giải pháp lý tưởng để sao lưu và phục hồi dữ liệu tự động giữa các hệ thống hoặc từ máy chủ lên các hệ thống lưu trữ đám mây, giúp hạn chế rủi ro mất mát dữ liệu và tuân thủ các tiêu chuẩn an toàn thông tin quốc tế.

- Quản lý file từ xa: Cho phép quản trị viên hoặc người dùng làm việc từ xa thực hiện các thao tác như tải lên, tải xuống, tạo, xóa, đổi tên, di chuyển file hoặc thư mục trên máy chủ từ xa một cách an toàn mà không lo bị nghe lén hay thay đổi dữ liệu trái phép.

- Tự động hóa quy trình: SFTP hỗ trợ xây dựng các kịch bản tự động đồng bộ, truyền file định kỳ giữa các hệ thống trong tổ chức hoặc trong hệ thống cung ứng/phân phối, giảm thiểu thao tác thủ công và hạn chế lỗi do con người.

- Đáp ứng quy định bảo mật: Rất nhiều doanh nghiệp sử dụng SFTP để tuân thủ các tiêu chuẩn quốc tế về bảo mật dữ liệu như HIPAA, GDPR,… đảm bảo quyền riêng tư và bảo vệ dữ liệu khách hàng khi truyền tải qua mạng.

- Chia sẻ dữ liệu nhóm làm việc: SFTP cho phép các nhóm làm việc (ở xa hoặc phân tán) chia sẻ tài liệu, dữ liệu với quyền chi tiết, đảm bảo mọi thao tác quản lý file đều được kiểm soát và giám sát trung tâm.

SFTP hoạt động như thế nào?

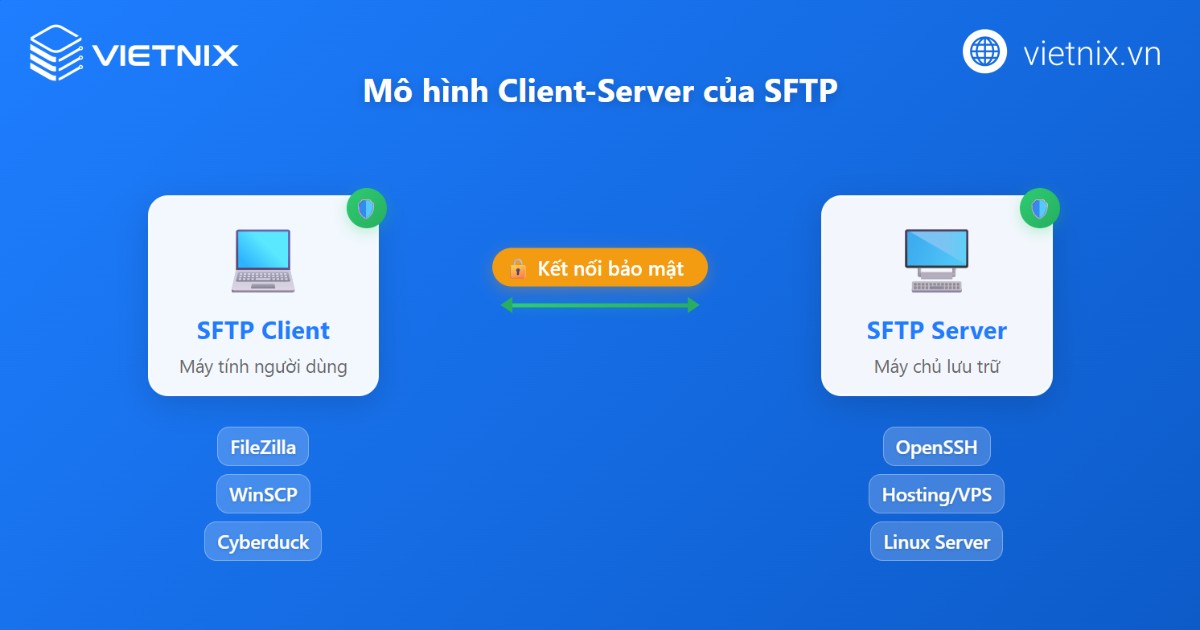

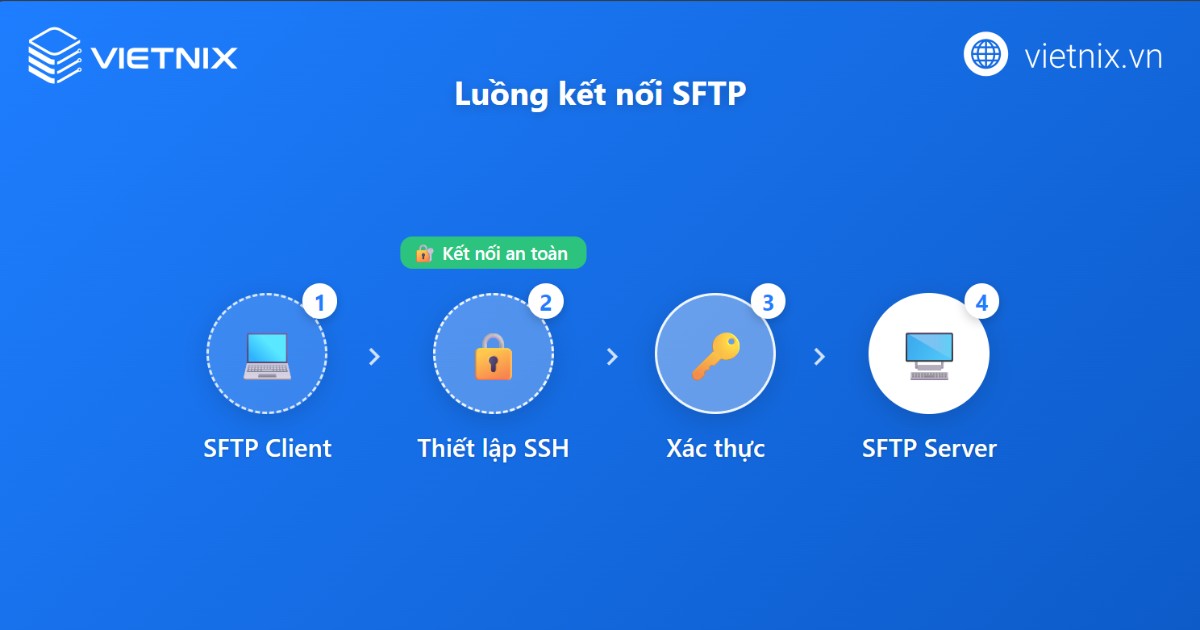

SFTP hoạt động dựa trên nền tảng bảo mật của giao thức SSH, giúp truyền tải và quản lý tập tin giữa máy khách và máy chủ một cách mã hóa, an toàn tuyệt đối. Khi người dùng khởi tạo kết nối SFTP, đầu tiên sẽ thiết lập một kết nối SSH qua cổng mặc định 22, toàn bộ phiên làm việc, bao gồm đăng nhập và dữ liệu truyền đi đều được mã hóa ngay từ lúc bắt đầu.

Quy trình hoạt động cơ bản như sau:

- Máy khách SFTP gửi yêu cầu kết nối tới máy chủ SFTP qua cổng 22.

- Quá trình bắt tay (handshake) SSH diễn ra, máy chủ gửi khóa công khai để xác thực máy chủ, tránh tấn công giả mạo.

- Người dùng được xác thực vào hệ thống bằng tên đăng nhập/mật khẩu (được mã hóa xuyên suốt) hoặc bằng cặp khóa SSH (public/private key), giúp nâng cao bảo mật và chống truy cập trái phép.

- Sau xác thực, mọi thao tác quản lý file như upload, download, đổi tên, xóa, di chuyển,… đều được thực hiện qua kênh truyền đã mã hóa.

- Nếu quá trình truyền tải bị gián đoạn, SFTP có khả năng tiếp tục truyền tệp tin từ điểm dừng để đảm bảo tính toàn vẹn và tiết kiệm thời gian.

SFTP cung cấp một cơ chế giao tiếp an toàn nhờ mã hóa toàn bộ quá trình truyền nhận dữ liệu, xác thực người dùng nghiêm ngặt, đảm bảo thông tin luôn được bảo vệ trên môi trường mạng không tin cậy.

Ưu nhược điểm của SFTP

Trước khi lựa chọn SFTP cho nhu cầu truyền tải tệp tin và quản trị dữ liệu từ xa, bạn cần hiểu rõ cả ưu điểm lẫn nhược điểm của giao thức này để cân nhắc lựa chọn phù hợp. Dưới đây là bảng tổng hợp các ưu và nhược điểm nổi bật của SFTP dựa trên thực tiễn sử dụng và các tiêu chí quan trọng như bảo mật, hiệu năng, độ phức tạp triển khai và khả năng tương thích.

Bảo mật cao nhờ mã hóa toàn bộ phiên làm việc, bao gồm dữ liệu, thông tin đăng nhập và lệnh điều khiển, giúp ngăn chặn rủi ro bị nghe lén hoặc đánh cắp thông tin.

Đảm bảo tính toàn vẹn dữ liệu, kiểm soát và phát hiện kịp thời trường hợp dữ liệu bị thay đổi hoặc lỗi trên đường truyền.

Hỗ trợ xác thực mạnh thông qua mật khẩu hoặc SSH key, chống lại hành vi truy cập trái phép, giả mạo hoặc tấn công trung gian.

Chỉ sử dụng một cổng mạng duy nhất (cổng 22), đơn giản hóa việc cấu hình tường lửa và dễ quản lý mạng hơn các giao thức khác.

Hỗ trợ tiếp tục truyền file khi bị gián đoạn (resume), tiết kiệm thời gian và giảm thất thoát dữ liệu.

Dễ dàng quản lý file từ xa với các thao tác tải lên, tải xuống, xóa, đổi tên, chuyển file/thư mục ngay trên server một cách bảo mật.

Tương thích với nhiều hệ điều hành khác nhau như Linux, Windows, macOS và phổ biến trong quản trị server hiện đại.

Đòi hỏi thiết lập và quản lý khóa SSH hoặc cấu hình xác thực đúng cách, gây khó khăn cho người mới hoặc hệ thống lớn chưa chuẩn hóa bảo mật.

Tốc độ truyền tải có thể thấp hơn FTP/FTPS trong một số trường hợp do tính năng mã hóa toàn bộ phiên làm việc.

Có thể gặp rào cản tương thích với một số hệ thống hoặc phần mềm rất cũ chỉ hỗ trợ FTP truyền thống.

Đối với mạng nội bộ không yêu cầu bảo mật cao, việc sử dụng SFTP có thể làm phát sinh thêm bước cấu hình so với FTP đơn giản.

Cách bảo mật hoạt động trong SFTP

Dưới đây là cách bảo mật hoạt động truyền file qua SFTP bằng hai phương thức xác thực phổ biến, đảm bảo an toàn cho dữ liệu trong quá trình kết nối và truyền tải:

- Xác thực cơ bản: Người dùng nhập tên đăng nhập và mật khẩu để kết nối với máy chủ SFTP. Quá trình này được bảo vệ bởi SSH, đảm bảo mọi thông tin xác thực và dữ liệu truyền đi đều được mã hóa để ngăn chặn nguy cơ bị nghe lén.

- Xác thực SSH bằng cặp khóa: Máy khách tạo ra một cặp khóa SSH, gồm khóa riêng giữ trên máy tính cá nhân và khóa công khai được upload lên máy chủ SFTP. Khi thực hiện kết nối, máy chủ sử dụng khóa công khai để xác minh chữ ký tạo bằng khóa riêng. Cách này xác thực danh tính an toàn, loại bỏ nguy cơ lộ mật khẩu, và đảm bảo chỉ người có khóa riêng mới truy cập được hệ thống.

Cách đăng nhập vào SFTP

Dưới đây là cách đăng nhập vào SFTP chi tiết cho từng hệ điều hành thông dụng, giúp bạn dễ dàng lựa chọn phương án phù hợp với nhu cầu của mình:

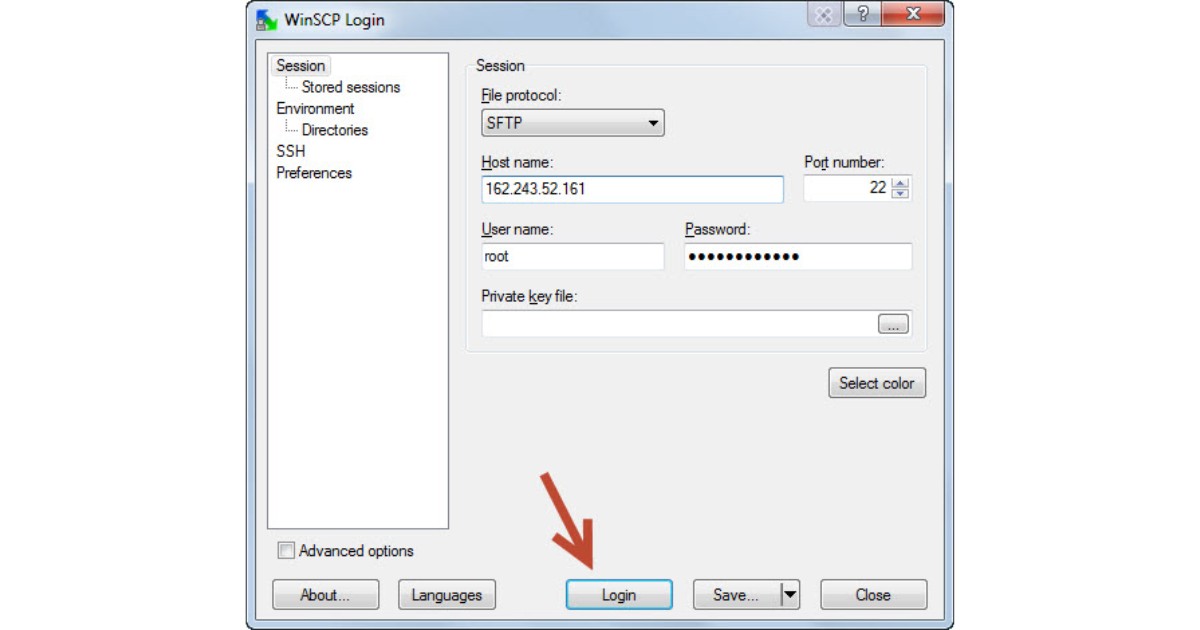

- Đối với Windows: Bạn có thể sử dụng phần mềm WinSCP để đăng nhập vào máy chủ thông qua giao thức SFTP. Chỉ cần nhập địa chỉ máy chủ, tên người dùng, mật khẩu hoặc khóa SSH, chọn đúng cổng (Mặc định là 22), sau đó kết nối và quản lý file với giao diện kéo thả trực quan.

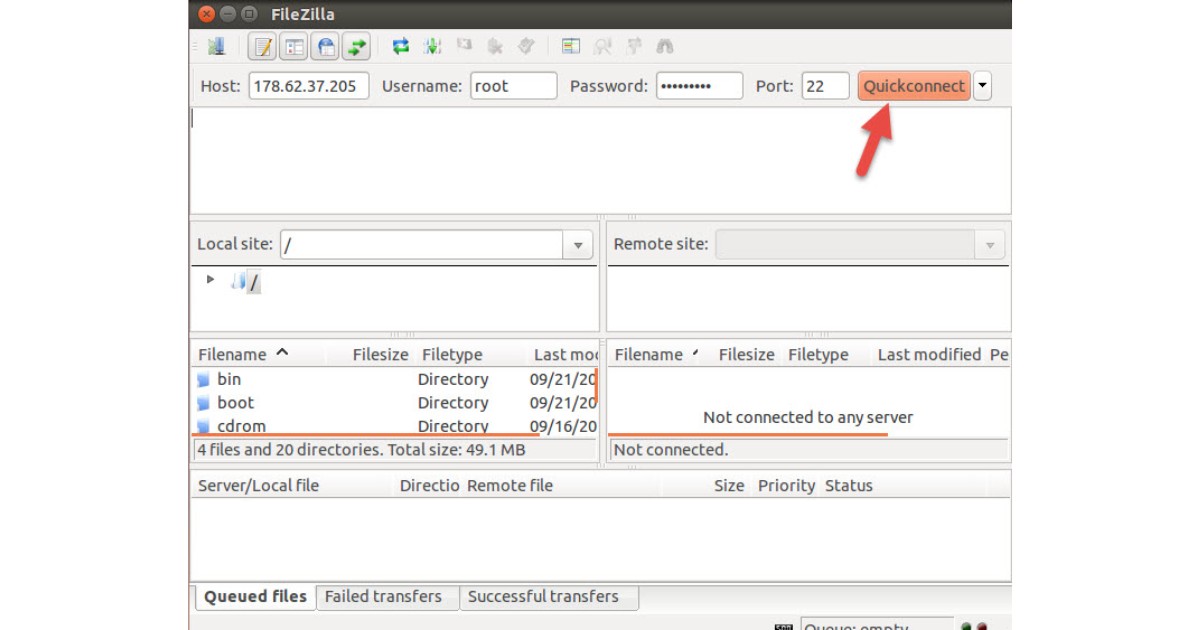

- Đối với Linux: Người dùng Linux có thể lựa chọn FileZilla, một phần mềm đa nền tảng hỗ trợ SFTP ổn định và dễ dùng. Ngoài ra, nếu quen với thao tác dòng lệnh, bạn chỉ cần mở Terminal và sử dụng câu lệnh:

sftp username@hostĐiền thêm tham số -P nếu muốn kết nối bằng cổng không mặc định (Ví dụ: sftp -P 2222 username@host)

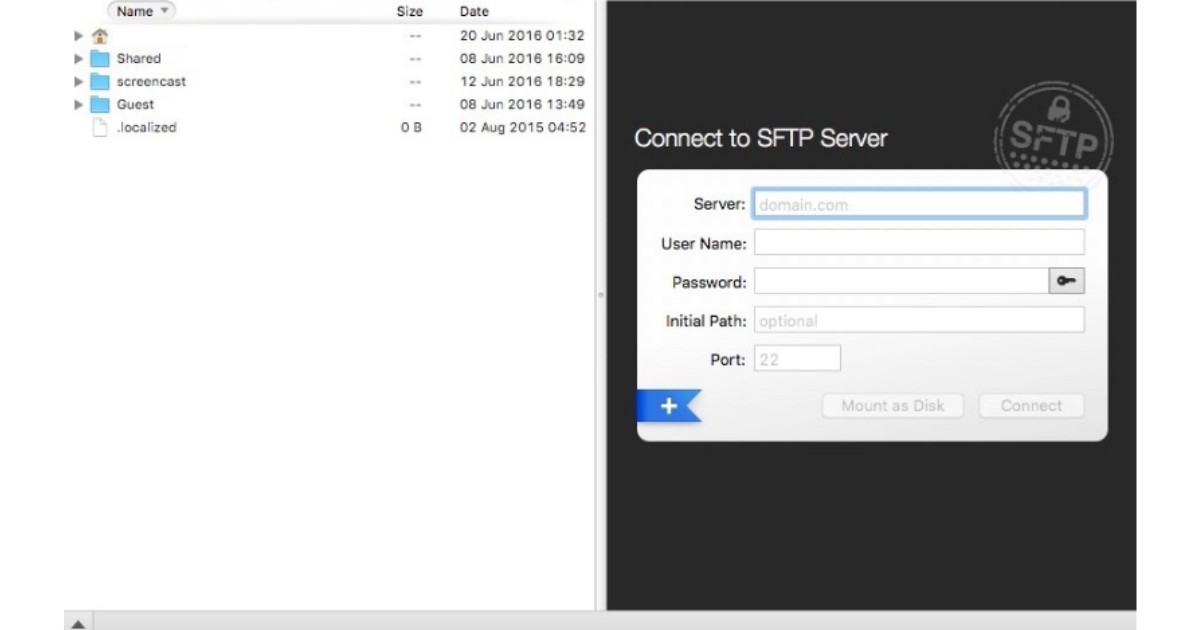

- Đối với macOS: Trên macOS, bạn có thể sử dụng FileZilla hoặc CyberDuck, phần mềm sở hữu giao diện thân thiện, dễ thao tác và hỗ trợ đầy đủ SFTP. Nếu muốn trải nghiệm mạnh mẽ hơn với tính năng trả phí, hãy cân nhắc phần mềm Transmit. Bên cạnh đó, bạn hoàn toàn có thể mở Terminal và dùng lệnh sftp tương tự như trên Linux để kết nối với máy chủ qua SFTP.

So sánh SFTP với FTP và FTPS

Dưới đây là bảng và phân tích chi tiết giúp bạn nhận diện rõ các điểm tương đồng và khác biệt giữa ba giao thức truyền tải file phổ biến gồm FTP, FTPS và SFTP.

| Tiêu chí | FTP | FTPS (FTP Secure) | SFTP (SSH File Transfer Protocol) |

|---|---|---|---|

| Bảo mật | Không mã hóa, dữ liệu truyền dạng plain text | Sử dụng SSL/TLS để mã hóa lệnh và dữ liệu | Mã hóa toàn bộ phiên truyền qua SSH |

| Cổng mạng | 21 (control), 20 (data transfer) | 21 hoặc 990 (control), 989 (data), cần nhiều cổng động | 22 (mặc định, 1 cổng duy nhất) |

| Kiến trúc nền tảng | TCP/IP, client-server | TCP/IP + SSL/TLS (thêm lớp bảo mật) | SSH hoàn toàn riêng biệt so với FTP/FTPS |

| Phương thức xác thực | User/password dạng văn bản | User/password, chứng chỉ số (SSL cert) | Password, SSH key (bảo mật cao) |

| Số kết nối cần mở | 2 kênh (Command + Data) | 2 kênh (Command + Data, đều mã hóa) | 1 kênh duy nhất (Command + Data gộp) |

| Khả năng cấu hình Firewall | Phức tạp do nhiều cổng | Phức tạp (nhiều cổng động) | Đơn giản (chỉ 1 cổng) |

| Hỗ trợ chức năng | Đầy đủ chuyển file, thao tác thư mục | Tương tự FTP, bảo mật hơn | Hỗ trợ quản lý file, đổi tên, xóa, đổi quyền chi tiết |

| Mức độ phổ biến hiện nay | Giảm dần do thiếu bảo mật | Phổ biến trong môi trường có nhu cầu tương thích với FTP cũ | Phổ biến trong quản trị server, hosting hiện đại |

| Đối tượng sử dụng phù hợp | Môi trường nội bộ, không cần bảo mật | Nơi cần tương thích cũ, muốn mã hóa file | Môi trường yêu cầu bảo mật, tự động hóa, server Linux/Unix |

Cách kết nối với SFTP

Theo mặc định, SFTP sử dụng giao thức SSH để xác thực và thiết lập kết nối an toàn. Do đó, các phương pháp xác thực tương tự cũng có sẵn trong SSH.

Mặc dù password dễ sử dụng và được thiết lập theo mặc định, bạn vẫn nên tạo key SSH và chuyển public key khóa của mình sang bất kỳ hệ thống nào mà bạn cần truy cập để an toàn hơn và tiết kiệm thời gian về lâu dài.

Nếu bạn có thể kết nối với máy bằng SSH, thì bạn đã hoàn thành tất cả các yêu cầu cần thiết để sử dụng SFTP để quản lý file. Kiểm tra quyền truy cập SSH bằng command sau:

ssh sammy@your_server_ip_or_remote_hostnameNếu cách đó hoạt động, hãy thoát ra ngoài bằng cách nhập:

exitBây giờ chúng ta có thể thiết lập một phiên SFTP bằng command sau:

sftp sammy@your_server_ip_or_remote_hostnameBạn sẽ kết nối hệ thống từ xa và prompt của bạn sẽ chuyển thành SFTP prompt.

Nếu bạn đang làm việc trên một cổng SSH tùy chỉnh (không phải cổng mặc định 22), bạn có thể mở một phiên SFTP như sau:

sftp -oPort=custom_port sammy@your_server_ip_or_remote_hostnameBạn sẽ được kết nối với hệ thống từ xa bằng cổng được chỉ định.

Nhận trợ giúp trong SFTP

Lệnh trợ giúp cung cấp thông tin tổng quan các lệnh thao tác trong SFTP, giúp dễ dàng tra cứu chức năng và cú pháp cần thiết. Bạn hãy nhập vào prompt sau:

helpHoặc

?Thao tác này sẽ hiển thị danh sách các command có sẵn:

Output

Available commands:

bye Quit sftp

cd path Thay đổi remote directory thành 'path'

chgrp grp path Thay đổi nhóm file 'path' thành 'grp'

chmod mode path Đổi permissions của file 'path' thành 'mode'

chown own path Thay đổi owner của file 'path' thành 'own'

df [-hi] [path] Hiển thị thống kê cho thư mục hoặc

filesystem hiện tại có chứa 'path'

exit Quit sftp

get [-Ppr] remote [local] Download file

help Hiển thị help text

lcd path Thay đổi local directory thành 'path'

. . .Điều hướng bằng SFTP

Có thể di chuyển qua hệ thống file trên server bằng cách sử dụng một số command có chức năng tương tự như các shell counterpart.

Trước tiên, hãy xác định xem bạn hiện đang ở thư mục nào trên hệ thống từ xa bằng cách nhập:

pwdOutput

Remote working directory: /home/demouserBạn có thể xem nội dung thư mục hiện tại của hệ thống từ xa bằng command:

lsOutput

Summary.txt info.html temp.txt testDirectoryLưu ý rằng các command trong SFTP interface không phải là shell command bình thường và không có nhiều tính năng nhưng có thể thực hiện một số flag tùy chọn quan trọng hơn:

ls -laOutput

drwxr-xr-x 5 demouser demouser 4096 Aug 13 15:11 .

drwxr-xr-x 3 root root 4096 Aug 13 15:02 ..

-rw------- 1 demouser demouser 5 Aug 13 15:04 .bash_history

-rw-r--r-- 1 demouser demouser 220 Aug 13 15:02 .bash_logout

-rw-r--r-- 1 demouser demouser 3486 Aug 13 15:02 .bashrc

drwx------ 2 demouser demouser 4096 Aug 13 15:04 .cache

-rw-r--r-- 1 demouser demouser 675 Aug 13 15:02 .profileĐể đến một thư mục khác, bạn sử dụng command:

cd testDirectoryBây giờ bạn có thể duyệt qua hệ thống file từ xa. Nếu bạn cần truy cập vào hệ thống file cục bộ, bạn có thể hướng các command tới hệ thống file cục bộ bằng cách đặt l trước chúng cho cục bộ (Local).

Tất cả các lệnh được thảo luận đều có các local tương đương. Bạn có thể in directory làm việc cục bộ:

lpwdOutput

Local working directory: /Users/demouserLiệt kê nội dung của thư mục hiện tại trên máy cục bộ:

llsOutput

Desktop local.txt test.html

Documents analysis.rtf zebra.htmlThay đổi Directory mà bạn muốn tương tác trên hệ thống cục bộ:

lcd DesktopTruyền file bằng SFTP

Chuyển các file từ xa đến hệ thống cục bộ

Nếu bạn muốn download file từ server từ xa, dùng lệnh sau:

get remoteFileOutput

Fetching /home/demouser/remoteFile to remoteFile

/home/demouser/remoteFile 100% 37KB 36.8KB/s 00:01Theo mặc định, command get sẽ tải một file từ xa xuống một file có cùng tên trên hệ thống file cục bộ.

Bạn có thể sao chép file từ xa sang một tên khác bằng cách:

get remoteFile localFileCommand get cũng có một số flag tùy chọn. Ví dụ: Chúng ta có thể sao chép một thư mục và tất cả nội dung bằng cách chỉ định tùy chọn đệ quy:

get -r someDirectoryBạn có thể yêu cầu SFTP duy trì các quyền và thời gian truy cập thích hợp bằng cách sử dụng -P hoặc –p flag:

get -Pr someDirectoryTruyền file cục bộ sang hệ thống từ xa

Việc chuyển các file đến hệ thống từ xa được thực hiện bằng cách sử dụng lệnh:

put localFileOutput

Uploading localFile to /home/demouser/localFile

localFile 100% 7607 7.4KB/s 00:00Các flag tương tự của get được áp dụng cho put. Vì vậy, để sao chép toàn bộ thư mục cục bộ, bạn có thể dùng:

put -r localDirectoryLưu ý: Hiện có một lỗi trong các phiên bản OpenSSH được cung cấp cùng với các bản phát hành Ubuntu hiện tại (ít nhất là 14.04 đến 15.10) ngăn lệnh trên hoạt động chính xác:

Couldn't canonicalise: No such file or directory.Để khắc phục sự cố này, hãy tạo thư mục đích ở phía remote server bằng cách nhập mkdir localDirectory.

Một công cụ hữu ích khi download và upload file là command df, chúng hoạt động tương tự như phiên bản command line. Với lệnh này, bạn có thể kiểm tra xem có đủ dung lượng để hoàn tất quá trình chuyển file hay không:

df -hOutput

Size Used Avail (root) %Capacity

19.9GB 1016MB 17.9GB 18.9GB 4%Không có biến thể cục bộ của command này, nhưng có thể được khắc phục bằng cách dùng command !.

Các command ! đưa bạn vào một shell cục bộ, nơi bạn có thể chạy bất kỳ lệnh nào có sẵn trên hệ thống cục bộ của mình. Kiểm tra disk usage bằng cách gõ:

!tiếp theo là

df -hOutput

Filesystem Size Used Avail Capacity Mounted on

/dev/disk0s2 595Gi 52Gi 544Gi 9% /

devfs 181Ki 181Ki 0Bi 100% /dev

map -hosts 0Bi 0Bi 0Bi 100% /net

map auto_home 0Bi 0Bi 0Bi 100% /homeĐể quay lại phiên SFTP, hãy nhập:

exit

Thao tác file đơn giản với SFTP

SFTP cho phép bạn thực hiện kiểu bảo trì file cơ bản khi làm việc với cấu trúc phân cấp file.

Ví dụ: Bạn có thể thay đổi chủ sở hữu của file trên hệ thống từ xa bằng:

chown userID fileLệnh SFTP sử dụng UID thay vì username.

Để biết UID từ bên trong SFTP interface, nhập lệnh:

get /etc/passwd

!less passwdOutput

root:x:0:0:root:/root:/bin/bash

daemon:x:1:1:daemon:/usr/sbin:/bin/sh

bin:x:2:2:bin:/bin:/bin/sh

sys:x:3:3:sys:/dev:/bin/sh

sync:x:4:65534:sync:/bin:/bin/sync

games:x:5:60:games:/usr/games:/bin/sh

man:x:6:12:man:/var/cache/man:/bin/sh

. . .Chú ý thay vì đưa ra lệnh ! của chính nó, bạn hãy sử dụng chúng để làm tiền tố cho một shell command cục bộ. Việc này sẽ giúp chạy bất kỳ command nào có sẵn trên máy cục bộ hoặc có thể đã được sử dụng với command df cục bộ trước đó.

UID sẽ nằm trong cột thứ ba của file và được mô tả bằng các ký tự dấu hai chấm.

Tương tự, chúng ta có thể thay đổi chủ sở hữu nhóm của file bằng:

chgrp groupID fileĐể có được danh sách các nhóm của hệ thống từ xa sử dụng command sau:

get /etc/group

!less groupOutput

root:x:0:

daemon:x:1:

bin:x:2:

sys:x:3:

adm:x:4:

tty:x:5:

disk:x:6:

lp:x:7:

. . .Cột thứ ba chứa ID của nhóm được liên kết với tên trong cột đầu tiên.

Rất may, lệnh chmod hoạt động như mong đợi trên hệ thống file từ xa:

chmod 777 publicFileOutput

Changing mode on /home/demouser/publicFileKhông có lệnh nào để thao tác permission đối với file cục bộ. Nhưng bạn có thể đặt umask cục bộ. Khi đó, bất kỳ file nào được sao chép vào hệ thống cục bộ sẽ có quyền thích hợp.

lumask 022Output

Local umask: 022Bây giờ tất cả các file thông thường được tải xuống (miễn là flag -p không được sử dụng) sẽ có 644 quyền.

SFTP cho phép bạn tạo thư mục trên cả hệ thống cục bộ và hệ thống từ xa với lmkdir và mkdir tương ứng.

Phần còn lại của các command file chỉ nhắm vào hệ thống file từ xa:

ln

rm

rmdirCác lệnh này sao chép hành vi cơ bản của các phiên bản shell. Nếu bạn cần thực hiện các hành động này trên hệ thống file cục bộ, hãy nhớ rằng bạn có thể thả vào shell bằng cách đưa ra command sau:

!Hoặc thực hiện một command duy nhất trên hệ thống cục bộ bằng cách đặt ! trước lệnh:

!chmod 644 somefileKhi bạn kết thúc phiên SFTP, đóng kết nối bằng:

byeSử dụng SFTP trên nền tảng Vietnix: An toàn và hiệu quả

Tại Vietnix, bảo mật trong truyền tải dữ liệu luôn được ưu tiên hàng đầu. Vì vậy, chúng tôi đã tích hợp sẵn giao thức SFTP trên toàn bộ các dịch vụ Hosting, VPS và Server. Khách hàng có thể sử dụng ngay tài khoản được cung cấp để truyền file một cách an toàn mà không cần trải qua các bước thiết lập phức tạp, giúp tiết kiệm thời gian và đảm bảo an toàn tuyệt đối cho dữ liệu của bạn ngay từ đầu.

Khi kết hợp SFTP với hạ tầng của Vietnix, bạn sẽ nhận được một giải pháp bảo mật toàn diện và hiệu suất vượt trội. Lớp mã hóa của SFTP được tăng cường bởi hệ thống Firewall Anti-DDoS mua kèm và tốc độ truyền tải được tối ưu nhờ 100% ổ cứng NVMe và đường truyền mạng ổn định. Quan trọng hơn, đội ngũ kỹ thuật chuyên nghiệp của chúng tôi luôn sẵn sàng hỗ trợ 24/7, giúp bạn yên tâm vận hành và quản lý website một cách hiệu quả.

Thông tin liên hệ:

- Website: https://vietnix.vn/

- Hotline: 1800 1093

- Email: sales@vietnix.com.vn

- Địa chỉ: 265 Hồng Lạc, Phường Bảy Hiền, Thành Phố Hồ Chí Minh

Câu hỏi thường gặp

Cần chuẩn bị gì để dùng SFTP?

Cần có tài khoản SSH hoặc SFTP với phân quyền phù hợp, nắm cấu trúc file và các lệnh quản lý SFTP hoặc phần mềm hỗ trợ (WinSCP, FileZilla…), cùng kiến thức quản lý bảo mật khóa SSH.

Có khó để chuyển từ FTP sang SFTP không?

Việc chuyển đổi thường rất đơn giản vì hầu hết nhà cung cấp hosting/server hiện nay đều kích hoạt sẵn SFTP trên nền SSH, chỉ cần dùng phần mềm thích hợp và thay đổi cấu hình kết nối là có thể sử dụng ngay.

Có những phần mềm nào hỗ trợ SFTP?

Nhiều phần mềm phổ biến như FileZilla, WinSCP, Cyberduck, lệnh dòng sftp trên Linux/Mac và các thư viện lập trình đều hỗ trợ truy cập và quản lý file qua SFTP.

Làm gì nếu bị lỗi không kết nối được SFTP?

Kiểm tra lại thông tin đăng nhập, đảm bảo cổng 22 không bị chặn bởi firewall, xác thực SSH key đúng, hoặc liên hệ đội ngũ kỹ thuật để được hỗ trợ khắc phục sự cố.

SFTP có kết hợp được với các giải pháp backup tự động không?

Câu trả lời là có, SFTP thường được tích hợp sẵn trong phần mềm backup hoặc các hệ thống đồng bộ, cho phép sao lưu, phục hồi dữ liệu tự động giữa nhiều máy chủ, cloud hoặc hệ thống lưu trữ khác nhau.

SFTP là giao thức truyền tải file an toàn và đáng tin cậy, sử dụng mã hóa SSH để bảo vệ dữ liệu. Với các ứng dụng đa dạng từ truyền file nhạy cảm đến quản lý server từ xa, SFTP là giải pháp bảo mật vượt trội so với FTP truyền thống. Việc hiểu rõ cách hoạt động và tận dụng SFTP, đặc biệt trên nền tảng an toàn như của Vietnix, sẽ giúp bạn quản lý dữ liệu hiệu quả và yên tâm hơn trong môi trường trực tuyến.

THEO DÕI VÀ CẬP NHẬT CHỦ ĐỀ BẠN QUAN TÂM

Đăng ký ngay để nhận những thông tin mới nhất từ blog của chúng tôi. Đừng bỏ lỡ cơ hội truy cập kiến thức và tin tức hàng ngày