Mirai Botnet là một malware (phần mềm độc hại) khai thác các lỗ hổng bảo mật trong các thiết bị IoT và có sử dụng sức mạnh của hàng triệu thiết bị vào mạng botnet cho các cuộc tấn công mạng. Được phát triển vào năm 2016, Mirai là một mạng lưới botnet sử dụng hàng trăm nghìn thiết bị kết nối Internet bị lây nhiễm để thực hiện các cuộc tấn công từ chối dịch vụ phân tán (DDoS) với quy mô lớn. Hãy cùng Vietnix tham khảo thêm về chủ đề này qua bài viết sau đây.

Giới thiệu

Mirai là phần mềm độc hại (Malware) lây nhiễm vào các thiết bị thông minh chạy trên bộ xử lý ARC, biến chúng thành một mạng lưới gồm các bot hay “zombie” được điều khiển từ xa. Mạng bot này, được gọi là botnet, thường được sử dụng để khởi động các cuộc tấn công DDoS. Điểm đặc biệt của Mirai là nó không nhắm vào các máy tính cá nhân mà tập trung vào các thiết bị IoT (Internet of Things), từ máy quay an ninh, router, cho đến các thiết bị thông minh khác trong gia đình.

Mirai chủ yếu tấn công các thiết bị IoT (Internet of Things). Thuật ngữ “IoT” đề cập đến các thiết bị thông minh có thể kết nối với nhau để tạo thành mạng lưới các thiết bị IoT. Nói tóm lại, thiết bị IoT là một thiết bị được trang bị một số yếu tố nhất định, chẳng hạn như cảm biến và chương trình phần mềm, cho phép chúng kết nối với nhau. Các thiết bị IoT chạy trên Linux và sử dụng những bộ xử lý ARC (ARGONAUT RISC Core) là mục tiêu chính của Mirai.

Phần mềm độc hại (Malware), viết tắt của malicious software, là một thuật ngữ chung bao gồm comupter worm, vius, trojan horse, rootkit và spyware. Các biến thể phần mềm độc hại rất phổ biến và thường được trang bị các khả năng mới nhất có thể giúp cuộc tấn công thành công dễ dàng hơn.

Vào tháng 9 năm 2016, Mirai Botnet đã được sử dụng để khởi động một cuộc tấn công DDOS trên các nền tảng trực tuyến khác nhau, bao gồm cả Twitter, Reddit và Spotify. Có 3 đối tượng thú nhận đã tạo ra Mirai Botnet và thừa nhận rằng đã thực hiện cuộc tấn công để vô hiệu hóa các máy chủ Minecraft khác, giúp dễ dàng kiếm tiền thông qua thương hiệu nổi tiếng này.

Tuy nhiên, sau đó code của Mirai Botnet đã được phát hành trực tuyến. Các thông tin khi ấy cho rằng mục đích của việc tung mã nguồn ra Internet là che giấu nguồn gốc tấn công lúc trước. Source code (mã nguồn) này nhanh chóng được sao chép bởi các tội phạm mạng khác và được cho là đứng sau vụ tấn công lớn đánh sập nhà cung cấp dịch vụ đăng ký tên miền, Dyn, vào tháng 10 năm 2016.

Kể từ năm 2016, Mirai đã được sử dụng nhiều lần để thực hiện các cuộc tấn công DDoS. Chẳng hạn, vào đầu năm 2023, Mirai bị phát hiện là thủ phạm của một chiến dịch bất hợp pháp nhắm vào các thiết bị IoT và những máy chủ dựa trên Linux. Trong cuộc tấn công này, một biến thể Mirai, được đặt tên là “V3G4”, đã được sử dụng để khai thác 13 lỗ hổng bảo mật của các máy chủ và thiết bị mục tiêu đang chạy các bản phân phối Linux.

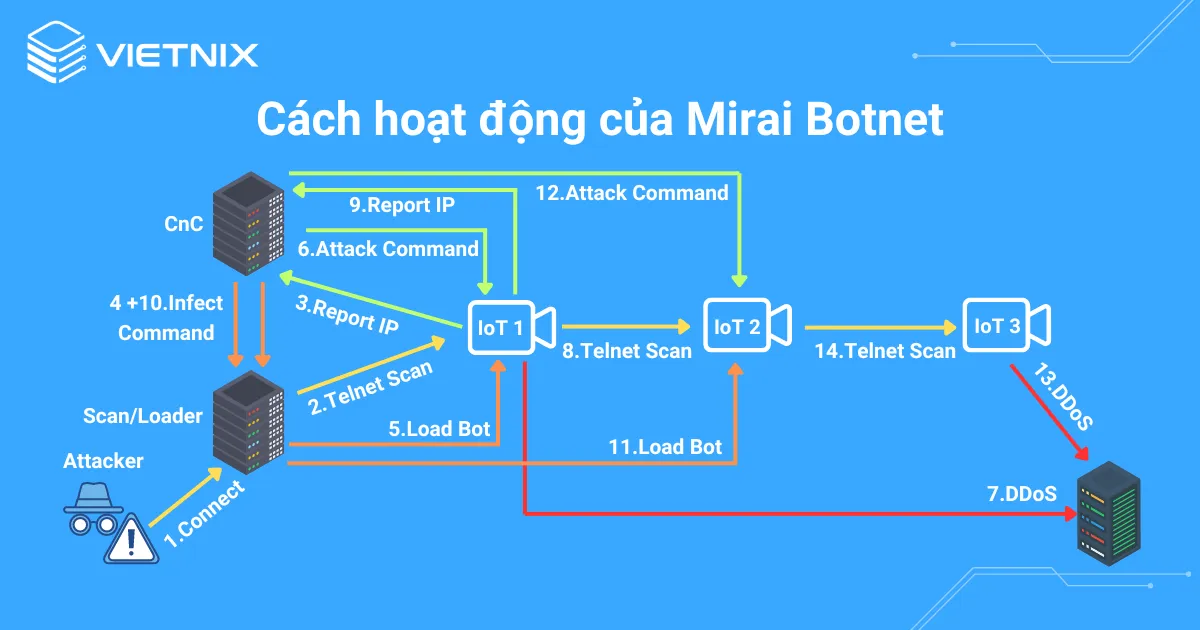

Cách hoạt động của Mirai Botnet

Hiểu theo cách ngắn gọn như sau:

- Mirai quét Internet để tìm các thiết bị IoT chạy trên bộ xử lý ARC. Bộ xử lý này chạy phiên bản rút gọn của hệ điều hành Linux.

- Nếu tổ hợp tên người dùng và mật khẩu mặc định không được thay đổi, Mirai có thể đăng nhập vào thiết bị và lây nhiễm vào thiết bị.

Mirai vốn thuộc loại phần mềm botnet (mạng các máy tính bị điều khiển hoạt động song song với nhau để thực hiện các hành vị bất hợp pháp). Khi một thiết bị đã bị lây nhiễm, nó trở thành “zombie” và sẽ làm những gì mà kẻ tấn công yêu cầu. Botnet càng lớn (tức là càng nhiều thiết bị zombie được thêm vào), website càng bị ảnh hưởng nghiêm trọng.

Mục đích chính của Mirai botnet là tấn công DDoS vào các website mục tiêu, khiến chúng bị gián đoạn, quá tải và người dùng bị từ chối dịch vụ. Có nhiều cuộc tấn công để lại hậu quả lớn như tấn công vào Amazon Web Service (AWS) năm 2020 vào GitHub năm 2018. Thời gian của một cuộc tấn công có thể là vài ngày hoặc thậm chí là vài tuần.

Mirai bắt đầu quá trình lây nhiễm bằng cách sàng lọc các địa chỉ IP để tìm các thiết bị dựa trên Linux chạy trên bộ xử lý ARC, mục tiêu chính của phần mềm độc hại. Khi một thiết bị thích hợp được xác định, phần mềm độc hại sẽ tìm kiếm và khai thác mọi lỗ hổng bảo mật có trên thiết bị. Mirai sau đó có thể lây nhiễm thiết bị IoT nếu tên người dùng và mật khẩu được sử dụng để truy cập chưa được thay đổi. Bây giờ, Mirai có thể thêm thiết bị vào botnet như là một phần của cuộc tấn công DDoS sắp tới.

Tác giả tạo ra Mirai Botnet

Paras Jha 21 tuổi và Josiah White 20 tuổi đồng sáng lập Protraf Solutions, một công ty cung cấp dịch vụ giảm thiểu các cuộc tấn công DDoS. Trường hợp của họ là một trường hợp lừa đảo điển hình: Doanh nghiệp của họ cung cấp dịch vụ xử lý DDoS cho hầu hết các tổ chức, doanh nghiệp mà đã bị phần mềm độc hại của họ đã tấn công.

Nguyên nhân khiến Mirai Botnet vẫn rất nguy hiểm

Chính là Mirai đang phát triển liên tục.

Dù những người sáng tạo ban đầu đã bị bắt nhưng mã nguồn của Mirai vẫn còn đó và vẫn còn được sử dụng. Nó đã sinh ra các biến thể như Okiru, Satori, Masuta và PureMasuta. Ví dụ, PureMasuta có thể vũ khí hóa lỗi HNAP trong các thiết bị D-Link. Mặt khác, chủng OMG biến các thiết bị IoT thành proxy cho phép tội phạm mạng ẩn danh.

Ngoài ra còn có mạng botnet mạnh mẽ và được phát hiện gần đây, có nhiều biệt danh khác nhau là IoTrooper và Reaper, có khả năng xâm phạm các thiết bị IoT với tốc độ nhanh hơn nhiều so với Mirai. Reaper có thể nhắm mục tiêu vào số lượng lớn hơn các nhà sản xuất thiết bị và có quyền kiểm soát lớn hơn đối với các bot của mình.

Các mô hình botnet

Centralized botnets (botnet tập trung)

Giả định botnet như một màn kịch thì máy chủ C&C (Command and Control Server, còn được gọi là C2) là đạo diễn. Các diễn viên trong vở kịch này là các bot khác nhau đã bị xâm nhập do nhiễm phần mềm độc hại và trở thành một phần của mạng botnet.

Khi phần mềm độc hại lây nhiễm vào thiết bị, bot sẽ gửi tín hiệu theo thời gian để thông báo cho C&C rằng nó hiện đã tồn tại. Phiên kết nối này được giữ mở cho đến khi C&C sẵn sàng ra lệnh cho bot thực hiện mệnh lệnh của nó, có thể bao gồm gửi thư rác, bẻ khóa mật khẩu, tấn công DDoS,…. Trong một mạng botnet tập trung, C&C có thể truyền lệnh trực tiếp đến các bot. Tuy nhiên, C&C cũng là một điểm yếu duy nhất: Nếu bị gỡ bỏ, botnet sẽ trở nên vô hiệu.

Tiered C&Cs (phân theo cấp bậc)

Việc kiểm soát Botnet có thể được tổ chức thành nhiều tầng, với nhiều C&C. Các nhóm máy chủ chuyên dụng (Groups of dedicated servers) có thể được chỉ định cho một mục đích cụ thể, chẳng hạn như tổ chức các bot thành các nhóm con, để cung cấp nội dung được chỉ định, v.v. Điều này làm cho botnet khó bị triệt hạ hơn.

Decentralized botnets (botnet phi tập trung)

Botnet ngang hàng (P2P: peer to peer) là thế hệ botnet tiếp theo. Thay vì giao tiếp với một máy chủ tập trung, các bot P2P hoạt động như một máy chủ lệnh (command server) và máy khách nhận lệnh (receive command client). Điều này tránh được vấn đề lỗi duy nhất vốn có của các botnet tập trung. Vì các botnet P2P hoạt động mà không có C&C nên chúng khó bị tắt hơn. Trojan.Peacomm và Stormnet là những ví dụ về malware đằng sau mạng botnet P2P.

Cách biến đổi thiết bị IoT thành bot/zombie

Nói chung, hình thức lừa đảo qua email là một cách lây nhiễm vào máy tính rõ ràng rất hiệu quả – nạn nhân bị lừa click vào liên kết (link) trỏ đến một website độc hại hoặc tải xuống tệp đính kèm bị nhiễm. Nhiều khi mã độc được viết theo cách mà phần mềm chống vi-rút thông thường không thể phát hiện ra. Trong trường hợp của Mirai, người dùng không cần phải làm gì nhiều ngoài việc giữ nguyên tên người dùng và mật khẩu mặc định trên thiết bị mới cài đặt.

Mối liên hệ giữ Mirai và click fraud

Thuật ngữ pay-per-click (PPC), hay còn gọi là cost-per-click (CPC), là một hình thức quảng cáo trực tuyến trong đó một công ty trả tiền cho một website để lưu trữ quảng cáo của họ. Thanh toán tùy thuộc vào số lượng khách truy cập website đó đã nhấp vào quảng cáo đó.

Khi dữ liệu CPC bị thao túng, nó được gọi là click fraud. Điều này có thể được thực hiện bằng cách yêu cầu mọi người nhấp vào quảng cáo theo cách thủ công, sử dụng phần mềm tự động hoặc bằng bot. Thông qua quá trình này, lợi nhuận gian lận có thể được tạo ra cho website với chi phí mà công ty đặt những quảng cáo đó phải chịu. Các tác giả của Mirai Botnet đã bị kết án vì cho thuê botnet của họ để thực hiện các cuộc tấn công DDoS và và hình thức click fraud.

Nguyên nhân botnet lại nguy hiểm

Botnet có khả năng tác động đến hầu hết mọi khía cạnh trong cuộc sống của con người, cho dù họ có sử dụng thiết bị IoT hay thậm chí là Internet hay không. Botnet có thể:

- Tấn công các ISP, đôi khi dẫn đến việc từ chối dịch vụ đối với lưu lượng truy cập hợp lệ.

- Gửi email spam.

- Khởi động các cuộc tấn công DDoS và đánh sập các website và API.

- Thực hiện click fraud.

- Xử lý các thử thách CAPTCHA bảo mật thấp trên các website nhằm bắt chước hành vi của con người trong quá trình đăng nhập.

- Ăn cắp thông tin thẻ tín dụng.

- Gây ảnh hưởng các công ty để đòi tiền chuộc bằng các mối đe dọa tấn công DDoS.

Lí do khó khăn cho việc ngăn chặn botnet phát triển

Chủ sở hữu thiết bị IoT

Không có chi phí hoặc gián đoạn dịch vụ nên không có động lực để bảo mật thiết bị mục tiêu. Các hệ thống bị lây nhiễm có thể được loại bỏ bằng cách khởi động lại, nhưng vì quá trình quét tìm các bot tiềm năng diễn ra với tốc độ không đổi nên chúng có thể bị tái nhiễm trong vòng vài phút sau khi khởi động lại.

Điều này có nghĩa là người dùng phải thay đổi mật khẩu mặc định ngay sau khi khởi động lại. Hoặc họ phải ngăn thiết bị truy cập Internet cho đến khi có thể reset lại firmware và đổi mật khẩu ngoại tuyến. Hầu hết chủ sở hữu thiết bị đều không có bí quyết cũng như động lực để làm điều đó.

ISP

Lưu lượng truy cập tăng lên trên mạng của họ từ thiết bị bị nhiễm thường không so sánh với lưu lượng truy cập mà phương tiện truyền phát trực tuyến tạo ra, do đó không có nhiều sự quan tâm cần thiết.

Nhà sản xuất thiết bị IoT

Không có nhiều lí do để thuyết phục được các nhà sản xuất đầu tư tính bảo mật cao vào các thiết bị giá rẻ. Bỏ qua bảo mật thiết bị sẽ gặp nguy hiểm lớn: Ví dụ: Mirai có thể vô hiệu hóa phần mềm chống virus, điều này khiến việc phát hiện trở thành một khó khăn trở ngại.

Mức độ quy mô lớn

Với hơn một tỷ rưỡi thiết bị dựa trên bộ xử lý ARC tràn ngập thị trường mỗi năm, số lượng thiết bị khổng lồ có thể được đưa vào các mạng botnet mạnh mẽ có nghĩa là các biến thể phần mềm độc hại này có thể có tác động ngày càng lớn.

Độ tối giản

Bộ công cụ botnet sẵn sàng hoạt động giúp loại bỏ nhu cầu hiểu biết về công nghệ. Với $14,99-$19,99, một botnet có thể được thuê trong cả tháng

Tiêu chuẩn bảo mật IoT trên toàn cầu

Không có thực thể hoặc sự đồng thuận toàn cầu nào để xác định và thực thi các tiêu chuẩn bảo mật IoT. Mặc dù các bản vá bảo mật có sẵn cho một số thiết bị nhưng người dùng có thể không có kỹ năng hoặc động cơ để cập nhật. Nhiều nhà sản xuất thiết bị cấp thấp không cung cấp bất kỳ hình thức bảo trì nào. Đối với những người làm như vậy, nó thường không lâu dài. Cũng không có cách nào để ngừng hoạt động các thiết bị khi các bản cập nhật không còn được duy trì, khiến chúng không còn an toàn nữa.

Thực hiện pháp lí trên toàn cầu

Khó khăn trong việc theo dõi và truy tố những người tạo ra botnet khiến việc ngăn chặn sự phát triển của botnet trở nên khó khăn. Không có tổ chức tương đương Interpol (Tổ chức Cảnh sát Hình sự Quốc tế) toàn cầu về tội phạm mạng với các kỹ năng điều tra tương ứng.

Cơ quan thực thi pháp luật trên toàn cầu thường không thể theo kịp tội phạm mạng khi sử dụng công nghệ mới nhất. Nhiều botnet hiện sử dụng kỹ thuật DNS có tên Fast Flux để ẩn các miền mà chúng sử dụng để tải xuống phần mềm độc hại hoặc lưu trữ cácwebsite lừa đảo. Điều này khiến chúng cực kỳ khó theo dõi và triệt hạ.

Lây nhiễm botnet có làm giảm hiệu suất của thiết bị IoT ?

Câu trả lời là có thể. Thỉnh thoảng, các thiết bị bị nhiễm có thể hoạt động chậm chạp nhưng hầu hết chúng đều hoạt động như dự kiến. Chủ sở hữu thường sẽ không chú ý nhiều để tìm cách loại bỏ sự lây nhiễm.

Kết luận

Qua bài viết này hy vọng đã giúp bạn hiểu hơn về Mirai Botnet, một phần mềm độc hại quy mô lớn, phục vụ cho tấn công DDoS. Từ đó bạn sẽ trang bị cho bản thân các kiến thức cũng như các giải pháp để đối phó, giảm thiểu các hành vi tấn công DDoS trong tương lai. Đừng ngần ngại để lại bình luận bên dưới và đội ngũ admin Vietnix có thể hỗ trợ bạn sớm nhất. Ngoài ra các bạn có thể tham khảo và tìm hiểu thêm về chủ đề DDoS ở các bài viết tiếp theo của Vietnix để tích luỹ kiến thức cho chính mình.