Bảo mật hệ thống đóng vai trò quan trọng trong việc bảo vệ Linux khỏi các mối đe dọa như hacker, virus, và phần mềm độc hại. Hệ điều hành Linux, mặc dù được biết đến với tính bảo mật cao, vẫn có thể gặp phải những rủi ro nếu không được cấu hình đúng cách. Vì thế trong bài viết này, Vietnix sẽ hướng dẫn bạn khám phá những phương pháp bảo mật cơ bản, giúp bảo vệ hệ thống Linux của mình khỏi những cuộc tấn công.

Những điểm chính

- Biết cách chặn truy cập bằng firewall: Hướng dẫn sử dụng các công cụ firewall như UFW, IPTables và NFTables để chặn truy cập không mong muốn.

- Nắm được cách đăng nhập từ xa an toàn với SSH: Cách sử dụng SSH-key login và fail2ban để bảo mật đăng nhập từ xa.

- Giới hạn dịch vụ không cần thiết để tăng cường bảo mật: Tắt hoặc gỡ bỏ các dịch vụ không cần thiết để giảm rủi ro bảo mật, như “samba” hay “IP” nếu không sử dụng.

- Biết cách nâng cao bảo mật Linux với cPanel và WHM: Hướng dẫn bảo mật Linux với các công cụ có sẵn trong cPanel, bao gồm việc thay đổi SSH Port và sử dụng cPHulk.

- Biết đến Vietnix là nhà cung cấp VPS tốc độ cao, bảo mật toàn diện.

Những cách sau đây sẽ giúp bạn bảo mật Linux tốt hơn

- Chặn truy cập bằng firewall

- Đăng nhập từ xa an toàn tuyệt đối với SSH

- Sử dụng Intrusion Detection System để phát hiện entry trái phép

- Chú ý cập nhật thường xuyên

- Cẩn thận khi tải các phần mềm bên ngoài

- Giới hạn các dịch vụ

- Hãy sử dụng SFTP thay cho FTP

- Triển khai các Chính sách Bảo mật Người dùng hợp lý

- Chú ý đến các thiết lập quyền truy cập

- Kiểm tra malware trên server thường xuyên

Một trong những cách bảo mật Linux đơn giản nhất chính là kích hoạt và cấu hình firewall. Firewall hoạt động như một hàng rào giữa lưu lượng truy cập chung của internet và máy tính của mình. Cụ thể, các firewall này sẽ xem xét cẩn thận các lưu lượng vào và ra. Từ đó quyết định có nên cho phép gửi thông tin hay không.

Firewall sẽ kiểm tra các lưu lượng dựa trên một bộ quy tắc (rule) được cấu hình sẵn bởi người dùng. Thông thường, một server sẽ chỉ sử dụng một vài port mạng cho các dịch vụ hợp pháp. Các cổng còn lại không được sử dụng, và sẽ được bảo vệ an toàn ở sau firewall. Và firewall sẽ chặn mọi lưu lượng đi đến các cổng này.

Do đó, ta có thể dễ dàng loại bỏ dữ liệu không mong muốn. Thậm chí là cấu hình các điều kiện cho việc sử dụng các dịch vụ. Hiện nay có khá nhiều giải pháp firewall có sẵn để bảo mật Linux. Cụ thể có thể xem ở dưới đây:

UFW

UFW là viết tắt của Uncomplicated Firewall, được thiết kế để cung cấp khả năng bảo vệ tốt mà không cần các cú pháp phức tạp.

Giống với hầu hết các loại firewall Linux, UFW có bản chất là một front-end. Các UFW có nhiệm vụ kiểm soát Netfilter Firewall có trong Linux kernel. Đây thường là một firewall đơn giản, chủ yếu dành cho những người dùng chưa quen với các giải pháp firewall Linux.

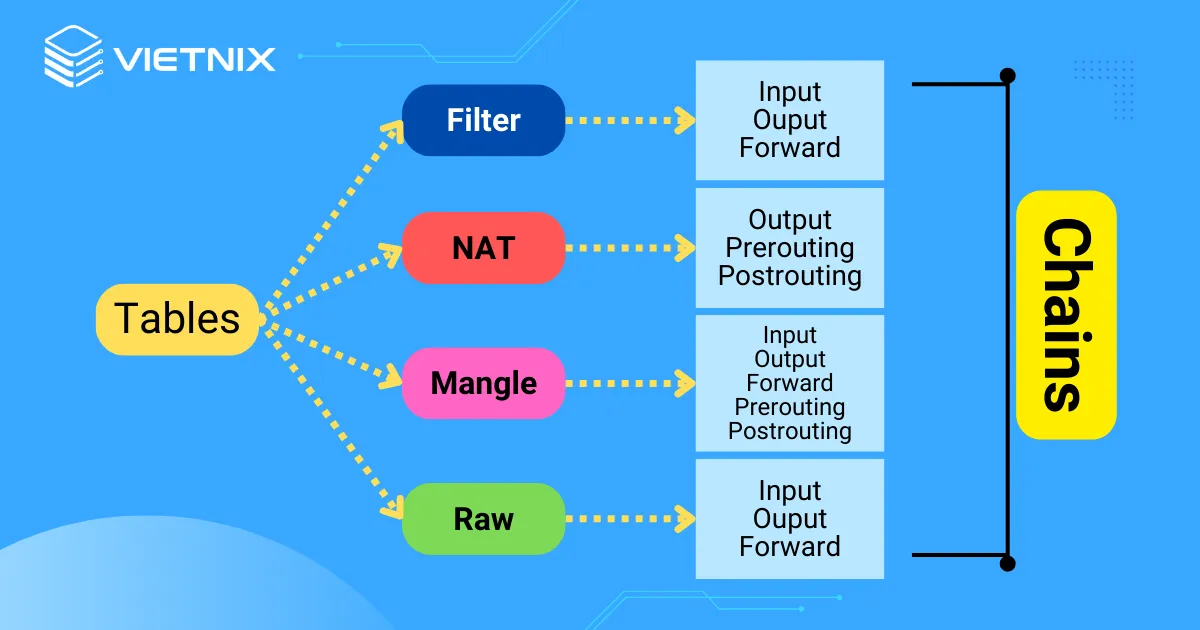

IPTables

Đây chính là giải pháp firewall Linux phổ biến nhất hiện nay. IPTables là một thành phần khác để quản lý Netfilter Firewall có trong Linux kernel. IPTables đã xuất hiện từ hơn 20 năm trước, đồng thời đã trải qua rất nhiều lần kiểm tra bảo mật để được đảm bảo an toàn. Ngoài ra, còn có một phiên bản khác có tên IP6Tables, chuyên dùng để hạn chế IPv6.

Các cấu hình IPTables cũng rất phổ biến trong việc quản lý các máy và bảo mật Linux. Cú pháp của IPTables tương đối phức tạp, tuy nhiên đây là một công cụ vô cùng mạnh mẽ, sở hữu rất nhiều rule linh hoạt.

IP6Tables

Như đã đề cập ở trên, bên cạnh IPTables thì còn có IP6Tables, dùng để hạn chế các địa chỉ IPv6.

Firewall netfilter ở trong Linux kernel lưu giữ IPv4 và IPv6 ở các table khác nhau. Do đó, chúng được tách biệt hoàn toàn với nhau. Các rule quyết định bước cuối cùng của packet được xác định bởi phiên bản giao thức đang được sử dụng.

Vì vậy, sẽ cần có một bộ rule riêng biệt khi IPv6 được enable. Lệnh IP6Tables có cú pháp tương tự như lệnh IPTables. Vì vậy việc hạn chế các địa chỉ với IP6Tables cũng tương đối đơn giản.

NFTables

Gần đây, có một firewall mới đã được thêm vào Linux kernel, được gọi là NFTables Firewall. Phiên bản này cũng được phát triển bởi chính nhóm tạo ra IPTables. Ngoài ra, nó cũng được kỳ vọng là sẽ thay thế firewall IPTables cũ.

Firewall NFTables triển khai các cú pháp dễ đọc hơn, đồng thời kết hợp khả năng hỗ trợ IPv6 lẫn IPv4 chỉ trong một công cụ duy nhất. Mặc dù kernel của hầu hết các phiên bản Linux đều không đủ mới để có thể triển khai NFTables, nhưng nó sẽ sớm trở nên phổ biến để có thể thay thế người đàn anh của mình.

Đăng nhập từ xa an toàn tuyệt đối với SSH

Một cách khác để bảo mật Linux chính là sử dụng SSH (Secure Shell) khi không có quyền truy cập vào một server cục bộ.

Cụ thể, SSH cung cấp khả năng mã hóa end-to-end, cùng với đó là tunnel các lưu lượng không an toàn qua một kết nối bảo mật, X-fowarding (GUI qua một kết nối mạng), và còn rất cnhiều tiện ích khác. Về cơ bản, khi ta không có quyền truy cập vào kết nối cục bộ hay quản lý out-of-band, thì SSH chính là cách tốt nhất để có thể tương tác với máy.

Mặc dù bản thân giao thức này đã rất bảo mật, và cũng trải qua nhiều quá trình nghiên cứu, code review khác nhau,… Nhưng các lựa chọn cấu hình có thể tác động tích cực hoặc tiêu cực đến tính bảo mật của dịch vụ. Do đó, ta cần tìm hiểu rõ về cách cấu hình của SSH để bảo mật Linux. Cụ thể như ở dưới đây:

Password và SSH-Key Login

SSH có một mô hình xác thực linh hoạt, cho phép đăng nhập bằng nhiều phương pháp khác nhau. Trong đó, hai phương pháp phổ biến nhất là xác thực bằng password và SSH-key.

Xác thực bằng password chắc hẳn là mô hình “tự nhiên” nhất cho phần lớn người dùng. Nhưng thật ra nó lại không bảo mật bằng SSH-Key. Sở dĩ vì đăng nhập bằng password cho phép kẻ xâm nhập liên tục đoán mật khẩu, cho đến khi tìm ra được tổ hợp chính xác. Đây còn được gọi là brute-forcing. Và nó có thể dễ dàng được tự động hóa bằng các công cụ hiện đại ngày nay.

Mặt khác, SSH-key lại hoạt động bằng cách khởi tạo các key pair có tính bảo mật Linux rất cao. Các key pair này được tạo ra dưới dạng một test để xác định danh tính của người dùng. Nó cũng có thể được chia sẻ công khai dễ dàng. Và mục đích sử dụng của nó chỉ là xác thực người dùng và cho phép người dùng truy cập với private key phù hợp. Private key nên được giữ bí mật và chỉ được dùng để thực hiện các test của public key liên quan.

Về cơ bản, ta có thể thêm SSH public key trên server, và nó sẽ cho phép ta đăng nhập với một private key hợp lệ. Các key này cực kỳ phức tạp, nên brute-forcing sẽ không thể làm được gì cả. Hơn nữa, ta có thể thêm các passphrase vào trong key để tăng tính bảo mật.

Mặc dù, SSH là công cụ bảo mật kết nối từ xa mạnh mẽ, nhưng hiệu quả sử dụng của công cụ này còn phụ thuộc vào môi trường máy chủ. Trên các máy chủ chia sẻ, người dùng có thể gặp hạn chế trong việc cấu hình SSH và kiểm soát bảo mật, dẫn đến rủi ro về an ninh. Với dịch vụ VPS AMD của Vietnix, bạn được toàn quyền cấu hình SSH, tùy chỉnh các thiết lập bảo mật và kiểm soát đầy đủ môi trường máy chủ, giúp tối ưu hóa bảo mật và hiệu suất kết nối. Ngoài ra, VPS còn cung cấp sao lưu dữ liệu tự động, giúp bảo vệ dữ liệu và đảm bảo tốc độ ổn định, hệ thống bảo mật mạnh mẽ, giúp bạn yên tâm vận hành mà không lo ngại các lỗ hổng bảo mật.

Sử dụng fail2ban để ban các địa chỉ IP độc hại

Có thêm một cách để tăng tính bảo mật của cấu hình SSH là sử dụng các giải pháp như fail2ban. Cụ thể, fail2ban là một dịch vụ giám sát các log file để xem xét các hệ thống ở xa. Nếu các hệ thống này là người dùng không hợp pháp, fail2ban sẽ tạm thời chặn các lưu lượng truy cập trong tương lai từ các địa chỉ IP được liên kết.

Một cách quan trọng nữa để bảo mật Linux là triển khai các chiến lược phát hiện những usage trái phép.

Hệ thống IDS (Intrusion Detection System) sẽ lập danh mục các cấu hình và chi tiết của file khi nó đang ở trạng thái bình thường. Sau đó, IDS sẽ so sánh với các trạng thái khác. Từ đó kiểm tra xem file đã bị chỉnh sửa hay cài đặt có bị thay đổi không.

Sau đây là một số hệ thống IDS phổ biến nhất:

Tripwire

Một trong những giải pháp IDS phổ biến nhất chính là Tripwire. Nó có nhiệm vụ biên dịch một cơ sở dữ liệu (CSDL) gồm các file hệ thống. Đồng thời bảo vệ các config file và binary bằng một bộ key. Sau khi cấu hình chi tiết được xác định, các lần chạy tiếp theo sẽ thông báo về bất kỳ thay đổi nào đối với các file được Tripwire giám sát.

Mô hình của chính sách có tính linh hoạt rất cao. Nó cho phép định hình các thuộc tính đặc trưng để có thể phù hợp với môi trường của mình. Sau đó, ta có thể cấu hình Tripwire chạy thông qua một cron job. Hoặc thậm chí nó có thể thông báo qua email về các hoạt động bất thường.

Aide

Có một tùy chọn khác để bảo mật Linux là Aide. Nó cũng tương tự như Tripwire – hoạt động bằng cách xây dựng một CSDL. Sau đó so sánh các trạng thái với nhau và thông báo cho admin khi có lỗi phát sinh.

Để chọn ra giải pháp phù hợp với nhu cầu cá nhân, hãy tìm đọc các tài liệu liên quan đến Tripwire và Aide ở trên Google hoặc trang web chính thức để có được các bản so sánh cụ thể nhất.

Psad

Đối với công cụ Psad, thay vì giám sát các file hệ thống thì nó sẽ theo dõi các file log của firewall. Từ đó nhanh chóng tìm ra các hoạt động độc hại.

Lấy ví dụ, nếu một người dùng cố gắng thăm dò các lỗ hổng tấn công bằng port scan, Psad có thể phát hiện ra hoạt động này. Sau đó tự động thay đổi các rule của firewall để chặn người dùng đó. Ngoài ra, công cụ này cũng cho phép thiết lập nhiều mức độ nguy hiểm khác nhau để giải quyết vấn đề. Psad cũng hỗ trợ chức năng gửi thông báo qua email.

Bro

Bro thật ra là một framework giám sát mạng, có thể được dùng như một IDS. Ngoài ra, Bro còn có thể thu thập số liệu thống kê, kiểm tra sự cố, phát hiện các mẫu,…

Hệ thống của Bro bao gồm hai lớp. Lớp đầu tiên giám sát hoạt động và tạo ra các event. Lớp thứ hai sẽ chạy các event này, được tạo thông qua một framework policy. Framework này sẽ quyết định cách xử lý các traffic. Sau đó, nó có thể tạo ra các cảnh báo, thực hiện các lệnh hệ thống, hoặc chỉ ghi lại các hoạt động,…

RKHunter

Mặc dù về mặt kỹ thuật, RKHunter không phải là một hệ thống IDS. Nhưng nó lại hoạt động trên các rule tương tự như những hệ thống IDS thực thụ. Từ đó cũng có thể phát hiện các rootkit hay malware nhanh chóng.

Mặc dù Linux có rất ít virus, nhưng malware và rootkit lại tương đối phổ biến. Chúng có thể xâm nhập vào các box hoặc cho phép truy cập để khai thác dữ liệu. RKHunter sẽ tải xuống danh sách các khai thác đã biết, sau đó kiểm tra hệ thống dựa trên CSDL. Ngoài ra, RKHunter cũng có thể cảnh báo cho admin nếu phát hiện các cài đặt không an toàn trong ứng dụng.

Chú ý cập nhật thường xuyên

Các nhà bảo trì phân phối luôn cố gắng cập nhật các bản vá mới nhất để khắc phục sớm mọi lỗ hổng phần mềm trên hệ thống. Do đó, hãy luôn chú ý đến các bản cập nhật và thường xuyên cài đặt chúng để bảo vệ hệ thống Linux của mình.

Cẩn thận khi tải các phần mềm bên ngoài

Người dùng thường lựa chọn sử dụng các phần mềm từ những repository chính thức và có uy tín. Tuy nhiên, các phần mềm từ những repository ngẫu nhiên và PPA lại thường được duy trì bởi những người hay tổ chức lạ. Do đó sẽ có rủi ro bảo mật rất cao.

Những phần mềm này thường không có rule được thiết lập, chủ yếu là không từ những nguồn không chính thức. Do đó, hãy luôn cân nhắc cẩn thận khi sử dụng các phần mềm bên ngoài.

Giới hạn các dịch vụ

Mục đích chính của server là cung cấp các dịch vụ để mọi người có thể truy cập. Tuy nhiên, ta nên giới hạn các dịch vụ mà ta đang cần và sử dụng trên máy riêng của mình. Bởi vì mỗi dịch vụ được enable chính là một vector rủi ro cho mình. Vì vậy hãy loại bỏ nhiều vector như vậy nhất có thể. Tất nhiên là việc này không được ảnh hưởng đến chức năng cốt lõi.

Nếu đang sử dụng một server headless (không kết nối với monitor) hay không chạy bất kỳ chương trình đồ họa (non-web) nào, hãy disable chúng. Thậm chí, hãy uninstall cả server X-display của mình. Giải pháp này cũng có thể được áp dụng trong nhiều trường hợp khác. Không có máy in? Hãy disable dịch vụ “Ip”. Không chia sẻ mạng Windows? Vậy thì hãy disable dịch vụ “samba”! Khi đó ta có thể loại trừ được phần lớn rủi ro về bảo mật Linux.

Hãy sử dụng SFTP thay cho FTP

Chúng tôi hiểu việc này không hề dễ dàng cho nhiều người. Nhưng ta cần phải biết, FTP vốn dĩ là một giao thức không an toàn. Tất cả xác thực đều được gửi dưới dạng text thuần túy. Do đó, bất kỳ ai theo dõi kết nối giữa server và máy cục bộ để có được thông tin đăng nhập của ta.

Thực tế, có rất ít trường hợp mà ta cần triển khai FTP. Cụ thể, giả sử ta chỉ sử dụng một mirror ẩn danh, public, read-only download. Thì chỉ cần sử dụng FTP là đủ. Ngoài ra, FTP cũng có thể được dùng khi cần chuyển các file giữa hai máy tính. Và hai máy này được đặt sau một firewall có NAT. Lúc đó kết nối hoàn toàn được bảo mật.

Còn lại, chúng ta nên sử dụng một giải pháp thay thế an toàn hơn như vậy để bảo mật Linux. Bộ SSH có một giao thức thay thế gọi là SFTP, hoạt động tương tự như FTP. Nhưng nó lại có được tính bảo mật tuyệt vời của giao thức SSH.

Khi đó, ta có thể an tâm chuyển các thông tin đến và đi từ server của mình. Bên cạnh đó, hầu hết các FTP client cũng có thể giao tiếp với server SFTP.

Triển khai các Chính sách Bảo mật Người dùng hợp lý

Disable root login

Các root user có thể xuất hiện ở bất cứ đâu trên các hệ thống tương tự như POSIX. Ngoài ra, nó cũng là một tài khoản toàn năng đúng nghĩa. Vì vậy đây cũng là một mục tiêu lý tưởng cho các cuộc tấn công. Do đó, ta nên disable root login nếu đã cấu hình quyền truy cập sudo, hoặc nếu thích sử dụng su command hơn.

Ta có thể disable root login ở xa trong SSH daemon, hoặc disable các login cục bộ. Cụ thể, chỉ cần tạo các hạn chế ở trong file /etc/securety.

Tạo các tài khoản đặc thù

Một cách khác để bảo mật Linux chính là tạo các tài khoản đặc thù cho từng người dùng và dịch vụ. Đồng thời chỉ cấp cho các tài khoản này những quyền tối thiểu để thực hiện các tác vụ. Hãy khóa mọi thứ mà các tài khoản này không cần truy cập.

Đây là một chính sách bảo mật rất quan trọng. Nếu được thiết lập hợp lý, thì khi người dùng hay dịch vụ bị xâm phạm, nó sẽ không dẫn đến hiệu ứng domino cho phép các kẻ tấn công có quyền truy cập vào lượng lớn các hệ thống. Do đó, nó sẽ cách ly được các vấn đề, hạn chế tối đa rủi ro bảo mật.

Bên cạnh đó, ta cũng nên chú ý disable các tài khoản không cần thiết sau khi gỡ các phần mềm, hoặc các user không còn quyền truy cập vào hệ thống nữa.

Chú ý đến các thiết lập quyền truy cập

Việc cân bằng đến các thiết lập truy cập sao cho không ảnh hưởng đến tiến độ công việc, mà cũng không gây rủi ro bảo mật không phải là một việc dễ dàng. Do đó, ta cần phải cẩn thận xem xét trong nhiều tình huống khác nhau.

Vì vậy, luôn suy nghĩ kỹ trước khi đặt quyền truy cập cho bất kỳ thứ gì, đặc biệt là trên internet. Ngoài ra, cần tránh đặt bit SGID hay SUID trong quyền truy cập, trừ khi biết rõ mình đang làm gì.

Cài đặt quyền truy cập với các file sẽ phụ thuộc rất nhiều vào mục đích sử dụng cụ thể. Tuy nhiên, hãy cố gắng thiết lập quyền truy cập càng ít càng tốt. Đây cũng chính là một trong những lĩnh vực khó nhất và dễ hiểu sai nhất.

Kiểm tra malware trên server thường xuyên

Đúng là Linux thường ít bị tấn công bởi malware hơn Windows. Nhưng điều này không có nghĩa là nó hoàn toàn miễn nhiễm với các phần mềm độc hại. Bên cạnh việc triển khai IDS để bảo mật Linux, thì việc scan malware cũng giúp xác định các hoạt động xấu trên máy.

Nâng cao bảo mật Linux với cPanel và WHM

Cách thay đổi SSH Port trong cPanel

SSH (Secure Shell) là một giao thức mạng được mã hóa giúp giữ an toàn cho thông tin xác thực và dữ liệu khi bạn kết nối với shell của server. Server chạy một dịch vụ SSH và client trên thiết bị cục bộ của bạn kết nối với nó. Giao tiếp giữa chúng được mã hóa để những kẻ nghe trộm không thể nhìn thấy dữ liệu nhạy cảm.

Dịch vụ SSH theo truyền thống sẽ lắng nghe các kết nối trên port 22. Ví vậy, các bot nhắm mục tiêu vào cổng đó bằng các cuộc tấn công brute-force cố gắng đoán username và password. Ngay cả khi người dùng chọn password dài và khó đoán. Các cuộc tấn công brute-force có thể tạo ra một số lượng lớn các lần đăng nhập thất bại để gây lãng phí tài nguyên server.

Việc thay đổi số port sẽ làm bối rối các bot không tinh vi. Nếu chúng không tìm thấy port thì chúng sẽ không thể đăng nhập. Linux server có sẵn port 65535 (27). Bạn nên tránh các port từ 0-1023 và thoải mái lựa chọn các port từ khoảng 1024-65535.

Trước khi bắt đầu, hãy đảm bảo định cấu hình firewall của bạn cho phép các kết nối trên port mới. NẾu không nó sẽ chặn các kết nối SSH và bạn sẽ không thể đăng nhập.

Đăng nhập với root bằng SSH và mở file /etc/ssh/sshd_config.

nano /etc/ssh/sshd_configTìm dòng có nội dung:

#Port 22Xóa dấu # ở đầu dòng và thay số 22 thành port mới của bạn.

Port 32356Lưu và đóng file cấu hình SSH. Cuối cùng, khởi động lại dịch vụ SSH:

/scripts/restart_sshHãy nhớ ghi lại port bạn đã chọn. Lần tới khi đăng nhập vào SSH, hãy chỉ định port đó trong lệnh SSH của bạn:

ssh -p 32356 user@example.comHướng dẫn sử dụng SSH Key với root account

Một cách khác để cải thiện bảo mật SSH là tránh đặt password có lợi cho SSH Key. Các SSH KEy sẽ an toàn hơn và nếu đăng nhập bằng password bị vô hiệu hóa, chúng sẽ khiến các cuộc tấn công brute-force không thể thành công được.

Các SSH Key có thanh phần là private key và public key. Public key được lưu trữ trên server và private key được lưu trữ trên client. Chỉ có những người dùng có private key mới có thể đăng nhập vào tài khoản có liên quan. Chúng tôi sẽ tập trung vào việc bảo mật tài khoản gốc bằng SSH key. Những admin của website có thể sử dụng phương pháp tương tự trong cPanel.

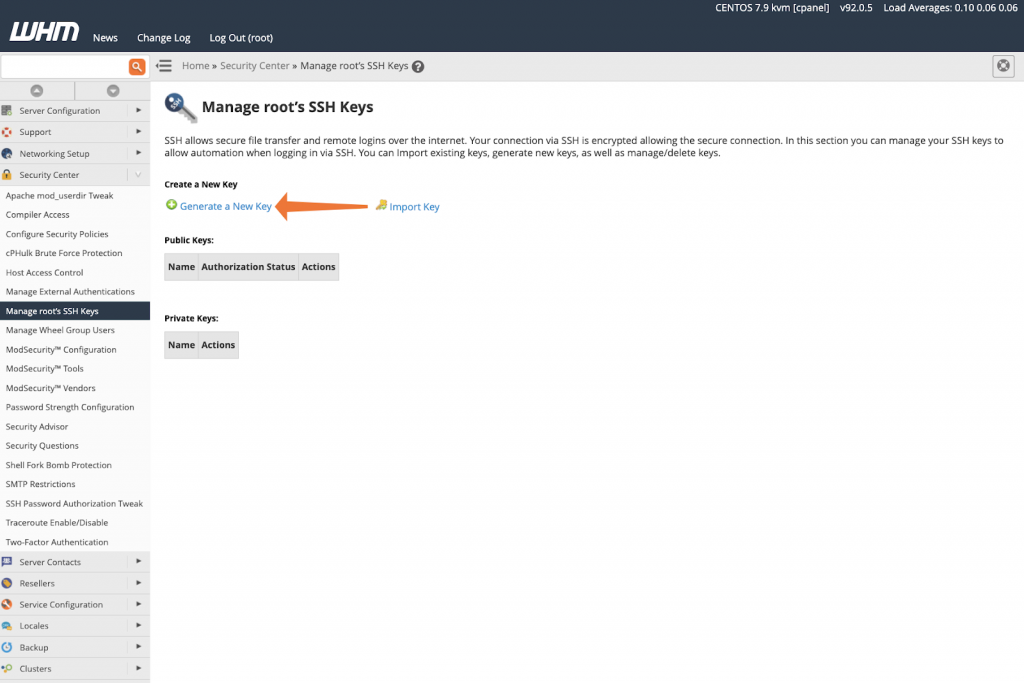

Đầu tiên, chúng tôi sẽ tạo SSH key mới để root trong WHM. Đăng nhập vào WHm và điều hương đến Manage Root’s SSH Keys.

- Nhấp vào Generate New Key.

- Hoàn thành biểu mẫu với một password mạnh.

- Nhấp vào Generate key.

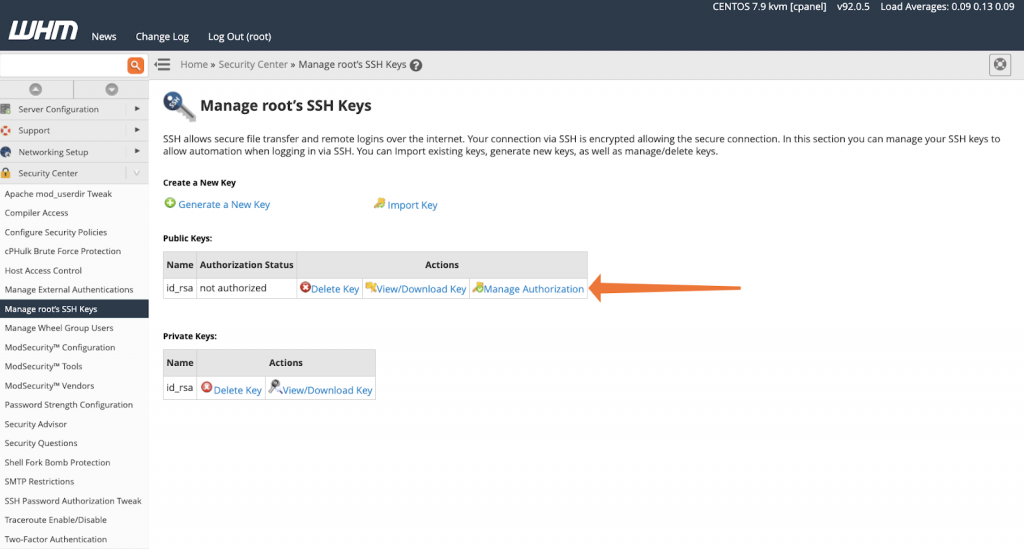

WHM tạo public và private key mà bạn có thể thấy bằng cách nhấp vào Return to SSH Manager. Tiếp theo, chúng ta cần cấp quyền cho public key để xác thực. Nhấp vào Manage Authorization và sau đó là Authorize.

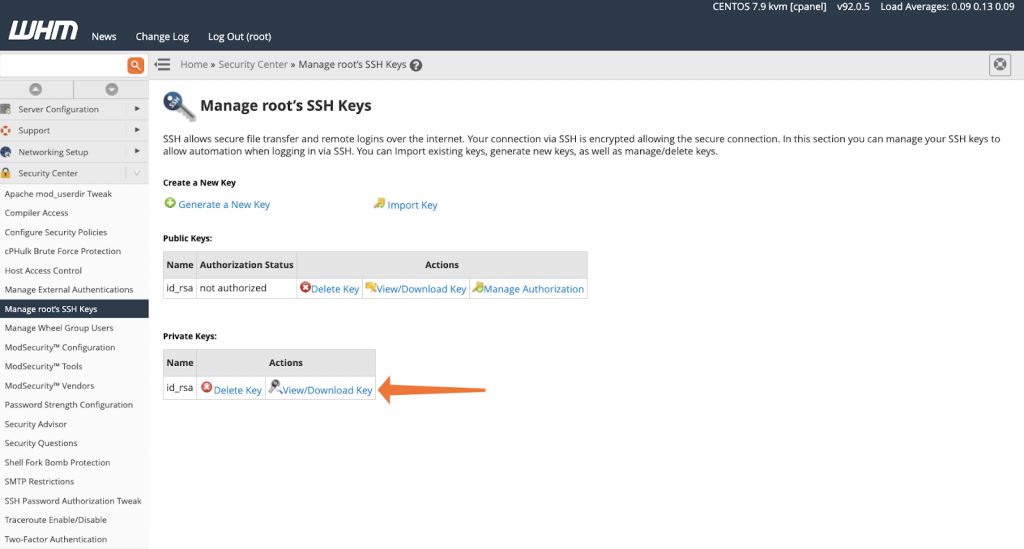

Cuối cùng, private key sẽ được tải xuống và lưu và máy tính cục bộ của bạn. Nhấp và View/Download Key. Copy văn bản từ hộp văn bản phía trên hoặc nếu bạn sử dụng PuTTY trên Windows, trình chuyển đổi sẽ định dạng PuTTY PPK.

Bước tiếp theo sẽ khác nhau tùy thuộc vào hệ điều hành và SSH Client của bạn. Nếu bạn sử dụng ứng dụng Microsoft Windows 10 SSH client, hoặc OpenSSH được tích hợp sẵn trên macOS hoặc Linux, bạn nên tạo một file có tên id_rsa.pub và dán dữ liệu private key vào đó. Nếu bạn đã đặt tên khác cho key, bạn có thể sử dụng key đó thay vì id_rsa trong file.

Để đặt private key làm mặc định:

- Trên Windows, lưu nó vào folder \ Users \ user1 \ .ssh. Trên Linux và macOS, hãy lưu nó trong folder /home/user1/.ssh.

- Trên Linux và macOS, hãy lưu nó trong folder /home/user1/.ssh.

Thay thế “user1” bằng username của bạn. Bây giờ bạn có thể kết nối với server của mình qua SSH, xác thực sẽ phải dùng key chứ không phải password.

Nếu bạn không muốn đặt private key làm mặc định, hãy lưu nó ở nơi khác và chỉ định key khi đăng nhập.

ssh -p 32356 -i my_public_key user1@example.com

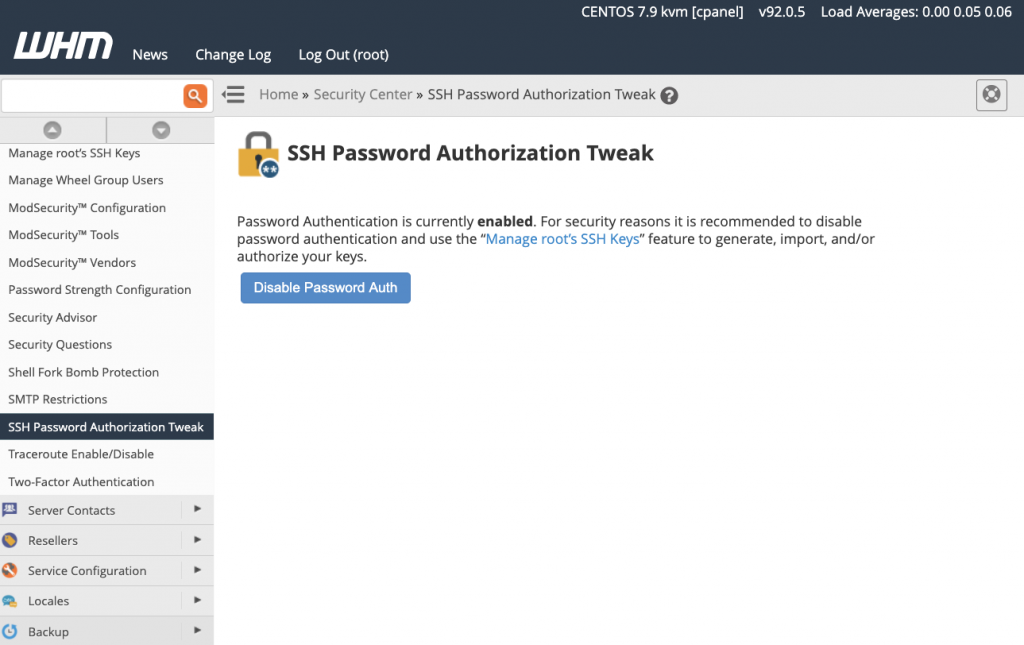

Khi mọi thứ ổn định, root user có thể đăng nhập bằng SSH key hoặc password. Nếu bạn muốn buộc người dùng xác thực bằng key, hãy bật SSH Password Authorization Tweak trong Security Center.

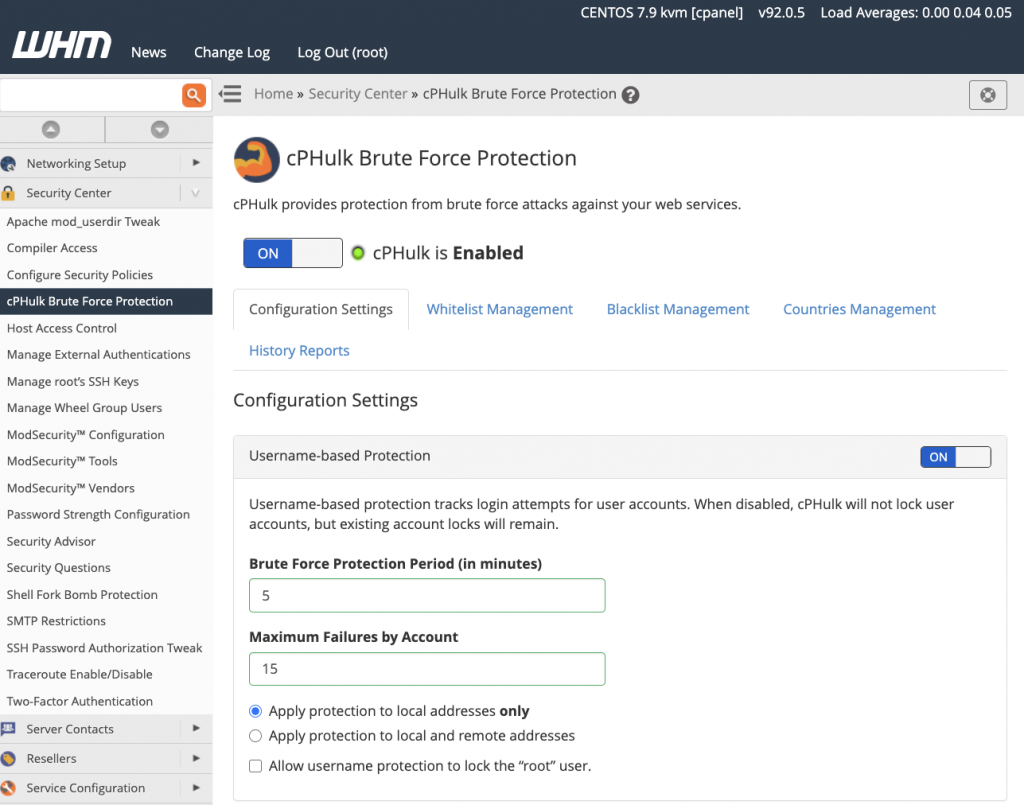

Chống lại các cuộc tấn công Brute Force với cPHulk

Chúng ta đã khóa SSH, nhưng có một số chương trình dịch vụ khác có thể nhắm vào bạn làm mục tiêu. Vì vậy, đó là lý do tại sao cPanel&WHM bao gồm cPHulk, một công cụ bảo vệ giúp giám sát các port cPanel, WHM, Mail, FTP và SSH. Bạn sẽ tìm thấy cPHulk trong WHM Security Center. Nếu nó bị vô hiệu hóa, hãy bật nó và truy cập vào giao diện cấu hình.

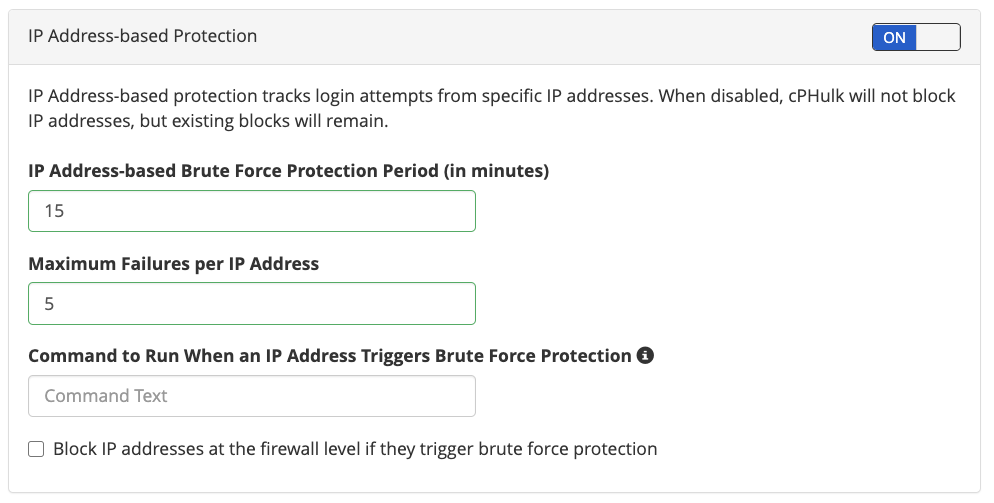

Bạn có thể điều chỉnh một số cài đặt để giám sát IP của người dùng:

- Giá trị Maximum failures xác định số lần xác thực không thành công trước khi người dùng hoặc IP bị chặn.

- Brute Force Protection Period xác định được tốc độ hỏng hóc.

Ví dụ: trong hình ảnh này, các IP sẽ bị chặn nếu họ thực hiện hơn 5 lần đăng nhập không thành công trong 15 phút.

cPHulk cũng bao gồm whitelist cho các địa chỉ IP và người dùng không bao giờ bị chặn và blacklist dành cho những địa chỉ luôn bị chặn.

Thực hiện theo các phương pháp hay nhất về bảo mật Linux với cPanel Security Advisor

cPanel Security Advisor quét các Linux server để tìm các cấu hình sau có thể gây ra lỗ hổng về bảo mật. Nó tạo ra các cảnh báo cùng với các khuyến nghị kèm theo hướng dẫn giúp admin bảo mật server của họ.

Trong hình ảnh này, chúng ta thấy một số cố vấn bảo mật quan trọng liên quan đến Apache, Linux kernel và quét phần mềm độc hại. Đây là những vấn đề bảo mật nghiêm trọng cần được giải quyết ngay lập tức.

Vietnix – Nhà cung cấp VPS tốc độ cao, bảo mật toàn diện

Với hơn 12 năm kinh nghiệm trong ngành công nghệ, Vietnix đã trở thành một trong những nhà cung cấp VPS chất lượng tại Việt Nam. Với cơ sở hạ tầng và cấu hình mạnh mẽ, giúp hiệu suất vượt trội và độ ổn định cao. Dịch vụ VPS tại Vietnix hỗ trợ nhiều hệ điều hành, từ Linux đến Windows, và cung cấp khả năng mở rộng linh hoạt, phù hợp với nhu cầu của các cá nhân và doanh nghiệp. Cùng chính sách hỗ trợ 24/7 và sao lưu tự động, mọi dự án của bạn sẽ được bảo mật và hiệu quả.

Thông tin liên hệ:

- Hotline: 18001093

- Email: sales@vietnix.com.vn

- Địa chỉ: 265 Hồng Lạc, Phường Bảy Hiền, Thành phố Hồ Chí Minh.

- Website: https://vietnix.vn/

Sau bài viết này, chắc hẳn bạn đã hiểu rõ về các phương pháp bảo mật chung có thể dễ dàng triển khai trên Linux. Tất nhiên, quyết định sau cùng vẫn thuộc về các bạn. Hãy cố gắng chọn ra giải pháp tối ưu nhất cho mục đích sử dụng của mình. Từ đó có thể tiến hành bảo mật Linux một cách toàn diện, hiệu quả nhất. Dưới đây là một số kiến thức về Linux, bạn có thể tham khảo: