Kubernetes security: Tính năng bảo mật có sẵn và biện pháp bảo mật

Đã kiểm duyệt nội dung

Đánh giá

Kubernetes security là tập hợp các cơ chế, cấu hình, công cụ và quy trình được thiết kế để bảo vệ toàn diện môi trường Kubernetes trước các mối đe dọa. Mục tiêu chính là duy trì tính bảo mật, toàn vẹn và sẵn sàng cho hệ thống và dữ liệu, thông qua việc kiểm soát truy cập API server, bảo mật mạng, bảo vệ workload, mã hóa dữ liệu và giám sát hoạt động. Trong bài viết này, mình sẽ giúp bạn hiểu rõ hơn cơ chế bảo mật cốt lõi, các tính năng có sẵn và những biện pháp tốt nhất để đảm bảo an toàn cho một cụm Kubernetes.

Những điểm chính

- Khái niệm: Hiểu rõ Kubernetes Security là một tập hợp các phương pháp và công cụ, giúp bạn nhận biết tầm quan trọng của việc bảo vệ toàn diện môi trường Kubernetes từ hạ tầng đến ứng dụng.

- Cơ chế bảo mật cốt lõi: Nắm vững các cơ chế bảo mật nền tảng như RBAC, Pod Security Standards và NetworkPolicy, giúp bạn hiểu rõ các công cụ mà Kubernetes cung cấp để kiểm soát truy cập và cô lập tài nguyên.

- Các công cụ và tính năng sẵn có: Khám phá các công cụ bảo mật được tích hợp sẵn như securityContext và audit logging, giúp bạn tận dụng tối đa các tính năng của Kubernetes để bảo vệ workload và giám sát hệ thống.

- Các biện pháp bảo mật tốt nhất: Nắm vững các phương pháp bảo mật Kubernetes, giúp bạn có một danh sách kiểm tra toàn diện để áp dụng từ khâu bảo vệ control plane, container image đến giám sát và tuân thủ.

- Giới thiệu Vietnix: Biết thêm Vietnix là nhà cung cấp Cloud Server mạnh mẽ và bảo mật để triển khai các cụm Kubernetes.

- Câu hỏi thường gặp: Giải đáp các thắc mắc liên quan đến Kubernetes security.

Kubernetes security là gì?

Kubernetes security là tập hợp các cơ chế, cấu hình, công cụ và quy trình được thiết kế để bảo vệ toàn bộ môi trường Kubernetes (từ hạ tầng, control plane, node, pod đến container và ứng dụng) trước các mối đe dọa trong suốt vòng đời triển khai.

Mục tiêu của Kubernetes security là duy trì tính bí mật, toàn vẹn và sẵn sàng cho hệ thống và dữ liệu, thông qua việc kiểm soát truy cập vào API server, bảo mật mạng, bảo vệ workload, mã hóa dữ liệu và giám sát hoạt động trong cluster.

Trong kiến trúc Kubernetes, bảo mật không giới hạn ở một lớp duy nhất mà được triển khai theo nhiều tầng, bao gồm bảo vệ control plane, bảo vệ node, kiểm soát quyền với RBAC và ServiceAccount, cô lập workload bằng namespace, Pod Security Standards, NetworkPolicy, cũng như quản lý Secret và cấu hình nhạy cảm.

Bên cạnh các tính năng bảo mật tích hợp sẵn, Kubernetes security còn bao hàm việc kết hợp các giải pháp bổ trợ như giám sát mạng, phát hiện mối đe dọa, bảo vệ runtime và áp dụng các best practices (quét lỗ hổng image, hardening cluster, bảo vệ CI/CD) để giảm thiểu rủi ro từ bề mặt tấn công đặc thù của môi trường container hóa.

Cơ chế bảo mật cốt lõi của Kubernetes

- Bảo vệ control plane, Kubernetes API server và etcd

- Cơ chế xác thực và ServiceAccount

- Phân quyền với RBAC, Role/ClusterRole và RoleBinding

- Pod Security Standards và Pod Security Admission

- Cô lập tài nguyên bằng namespace, label và multi-tenancy

- NetworkPolicy và kiểm soát lưu lượng giữa pod/namespace

- Bảo vệ dữ liệu với Secret, ConfigMap, encryption in transit & at rest

- Admission controller và cơ chế policy (validating/mutating)

Bảo vệ control plane, Kubernetes API server và etcd

Control plane là lớp điều khiển trung tâm nên Kubernetes sử dụng TLS để bảo vệ kết nối giữa kube-apiserver, các thành phần control plane khác, kubelet và client. API server được cấu hình với chứng chỉ, giới hạn nguồn truy cập và có thể đặt sau firewall hoặc VPN, giúp thu hẹp bề mặt tấn công từ bên ngoài.

Dữ liệu trạng thái cluster được lưu trong etcd, bao gồm cả cấu hình, Secret và metadata nhạy cảm. Kubernetes hỗ trợ mã hóa dữ liệu trong etcd (encryption at rest) kết hợp với kiểm soát quyền truy cập vào máy chủ etcd để giảm nguy cơ lộ thông tin nếu datastore bị truy cập trái phép.

Cơ chế xác thực và ServiceAccount

Kubernetes API hỗ trợ nhiều cơ chế xác thực như client certificate, bearer token, OpenID Connect và webhook, cho phép tích hợp với hệ thống quản lý danh tính sẵn có của tổ chức. Sau khi một request vào API server được xác thực, danh tính user hoặc group sẽ được gắn vào request để phục vụ bước phân quyền tiếp theo.

Bên cạnh đó, Kubernetes cung cấp ServiceAccount để gán danh tính cho workload chạy trong cluster. Mỗi Pod có thể gắn một ServiceAccount, và khi Pod gọi Kubernetes API, kube-apiserver sẽ xác định danh tính dựa trên token của ServiceAccount đó, tách biệt khỏi tài khoản người dùng quản trị.

Phân quyền với RBAC, Role/ClusterRole và RoleBinding

Sau khi xác thực, Kubernetes sử dụng RBAC để quyết định request có được phép thực hiện hay không. Role và ClusterRole mô tả tập quyền cụ thể (verb trên tài nguyên), còn RoleBinding và ClusterRoleBinding gán tập quyền đó cho user, group hoặc ServiceAccount.

Cách tiếp cận này cho phép áp dụng nguyên tắc “ít quyền nhất” cho từng loại tài khoản. Tài liệu Kubernetes và các hướng dẫn bảo mật khuyến nghị không dùng tài khoản admin cho workload hoặc automation, mà thay vào đó tạo các Role giới hạn theo namespace, loại resource và thao tác thật sự cần thiết.

Pod Security Standards và Pod Security Admission

Pod Security Standards (Privileged, Baseline, Restricted) là tập quy tắc mô tả các mức an toàn khác nhau cho Pod, bao gồm việc dùng privileged mode, hostNetwork, hostPID, capabilities, volume hostPath và các tùy chọn nhạy cảm khác. Các chuẩn này cung cấp khuôn khổ thống nhất để đánh giá Pod có đang yêu cầu đặc quyền vượt quá ngưỡng an toàn hay không.

Pod Security Admission là cơ chế admission controller áp dụng các chuẩn này ở cấp namespace. Với mỗi namespace, quản trị viên có thể cấu hình chế độ enforce, audit hoặc warn để từ chối, ghi log hoặc cảnh báo khi Pod vi phạm Pod Security Standards, qua đó kiểm soát đặc quyền của workload theo chính sách toàn cụm.

Cô lập tài nguyên bằng namespace, label và multi-tenancy

Namespace chia cluster thành các không gian tên logic, giúp tách biệt tài nguyên giữa nhóm ứng dụng, môi trường hoặc team. Khi kết hợp với resource quota, limit range và RBAC, mỗi namespace có thể được quản lý gần như một “vùng” riêng, giảm nguy cơ một ứng dụng ảnh hưởng đến tài nguyên của ứng dụng khác.

Label và selector được dùng để gắn ngữ cảnh cho Pod, Service, NetworkPolicy và nhiều đối tượng khác. Trong mô hình multi‑tenancy, namespace và label giúp phân nhóm tenant, còn RBAC và NetworkPolicy giới hạn quyền và lưu lượng giữa các nhóm này, từ đó xây dựng lớp cô lập logic trong cùng một cluster vật lý.

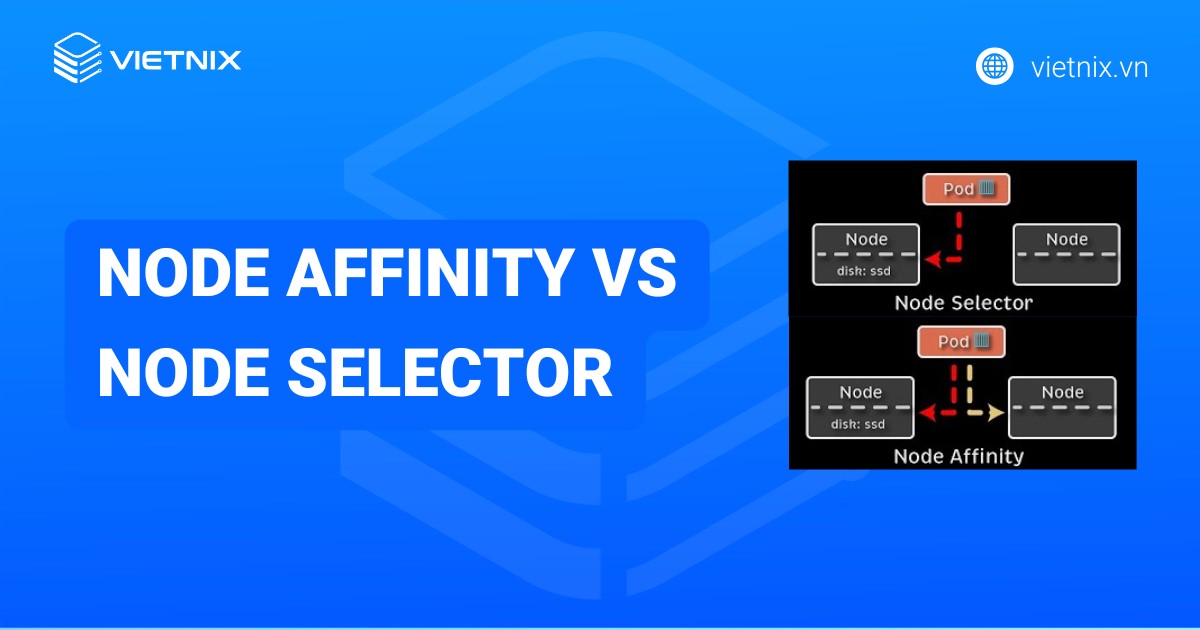

NetworkPolicy và kiểm soát lưu lượng giữa pod/namespace

NetworkPolicy là đối tượng mô tả chính sách cho phép hoặc chặn lưu lượng vào và ra khỏi Pod dựa trên label, namespaceSelector, IP block, port và protocol. Khi không có NetworkPolicy, hầu hết plugin mạng cho phép pod giao tiếp tự do với nhau, nên việc bổ sung chính sách là bước quan trọng để thu hẹp bề mặt tấn công trong mạng nội bộ.

Khi một hoặc nhiều NetworkPolicy được áp dụng, plugin CNI tương thích sẽ thực thi rule và chỉ cho phép lưu lượng phù hợp điều kiện được khai báo. Điều này cho phép cô lập các workload quan trọng, giới hạn traffic giữa namespace và xây dựng mô hình microsegmentation mà nhiều hướng dẫn bảo mật Kubernetes đề xuất.

Bảo vệ dữ liệu với Secret, ConfigMap, encryption in transit & at rest

Secret được thiết kế để lưu dữ liệu nhạy cảm như mật khẩu, token, key, trong khi ConfigMap lưu cấu hình không bí mật. Cả hai loại dữ liệu có thể được mount vào Pod qua volume hoặc environment variable, giúp tách cấu hình và bí mật khỏi container image.

Kubernetes hỗ trợ mã hóa Secret trong etcd bằng cơ chế encryption at rest, ngoài ra mọi giao tiếp với API server đều dùng TLS để bảo vệ dữ liệu trên đường truyền. Các khuyến nghị bảo mật nhấn mạnh việc giới hạn quyền RBAC trên Secret, tránh log lộ thông tin và cân nhắc tích hợp với secret manager bên ngoài để tăng mức bảo vệ.

Admission controller và cơ chế policy (validating/mutating)

Admission controller là lớp kiểm tra nằm giữa bước phân quyền và ghi object vào etcd, hoạt động trên mọi request tạo, sửa hoặc xóa tài nguyên. Các controller dạng mutating có thể chỉnh sửa object trước khi lưu, ví dụ tự động chèn sidecar, label, annotation hoặc một số trường securityContext mặc định.

Sau khi các mutating controller chạy xong, controller dạng validating đánh giá object theo chính sách đã cấu hình và có thể từ chối request nếu không đạt yêu cầu. Các thành phần như PodSecurity, LimitRanger, ResourceQuota, MutatingAdmissionWebhook, ValidatingAdmissionWebhook và ValidatingAdmissionPolicy cho phép triển khai nhiều lớp policy bảo mật và tuân thủ, được tài liệu Kubernetes và các hướng dẫn best practices khuyến khích sử dụng.

Các tính năng và công cụ bảo mật sẵn có trong Kubernetes

Tùy chọn bảo vệ workload: securityContext, capabilities, seccomp, readOnlyRootFilesystem

Trong Kubernetes, securityContext là bộ quy tắc an toàn cho Pod và container, dùng để thiết lập các giới hạn như user/group ID, runAsNonRoot, allowPrivilegeEscalation hay readOnlyRootFilesystem. Nó giúp container hoạt động với quyền hạn tối thiểu, nhờ đó ngăn chặn nguy cơ chiếm quyền root hoặc tự ý chỉnh sửa các file hệ thống quan trọng.

Hơn nữa, securityContext còn cho phép kiểm soát sâu hơn ở cấp độ kernel thông qua Linux capabilities, seccomp profile, AppArmor/SELinux để lọc các hành vi và lệnh hệ thống. Việc bật readOnlyRootFilesystem: true, chặn leo thang đặc quyền và chỉ giữ lại những capabilities thực sự cần thiết là những biện pháp bảo mật cốt lõi được khuyến nghị cho workload.

Tùy chọn bảo mật node và kubelet trong cluster

Node và kubelet được xem là lớp thực thi cần được bảo vệ riêng, bao gồm việc giới hạn truy cập vào kubelet API, bật TLS cho kết nối và không phơi bày cổng điều khiển ra mạng không tin cậy. Đồng thời, hệ điều hành trên node cần được cập nhật bản vá, bảo vệ file cấu hình Kubernetes và tách biệt mạng điều khiển với mạng ứng dụng để giảm nguy cơ tấn công.

Kubelet có nhiều tham số cấu hình liên quan đến bảo mật như chế độ xác thực, ủy quyền, giới hạn PID và các endpoint debug. Việc rà soát và cấu hình lại kubelet theo các hướng dẫn hardening giúp đảm bảo chỉ mở các chức năng cần thiết cho vận hành, tránh lạm dụng các API cục bộ có thể dẫn đến kiểm soát Pod hoặc node.

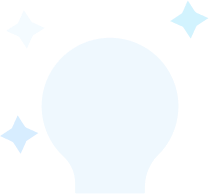

Audit logging, event và theo dõi hoạt động trên Kubernetes API

Kubernetes hỗ trợ audit logging ở tầng API server, cho phép ghi lại mọi request quan trọng với thông tin về user, verb, resource, namespace và kết quả xử lý. Cấu hình audit policy giúp chọn mức độ chi tiết cần log, từ đó phục vụ điều tra sự cố, truy vết hành vi bất thường và đáp ứng yêu cầu tuân thủ.

Bên cạnh audit log, hệ thống event và log của các thành phần control plane, node và workload cũng là nguồn dữ liệu giám sát quan trọng. Khi được thu thập tập trung và thiết lập cảnh báo, các dữ liệu này hỗ trợ phát hiện hành vi bất thường như thay đổi quyền RBAC, tạo Pod đặc quyền hoặc lỗi xác thực, giúp rút ngắn thời gian phát hiện và xử lý sự cố bảo mật.

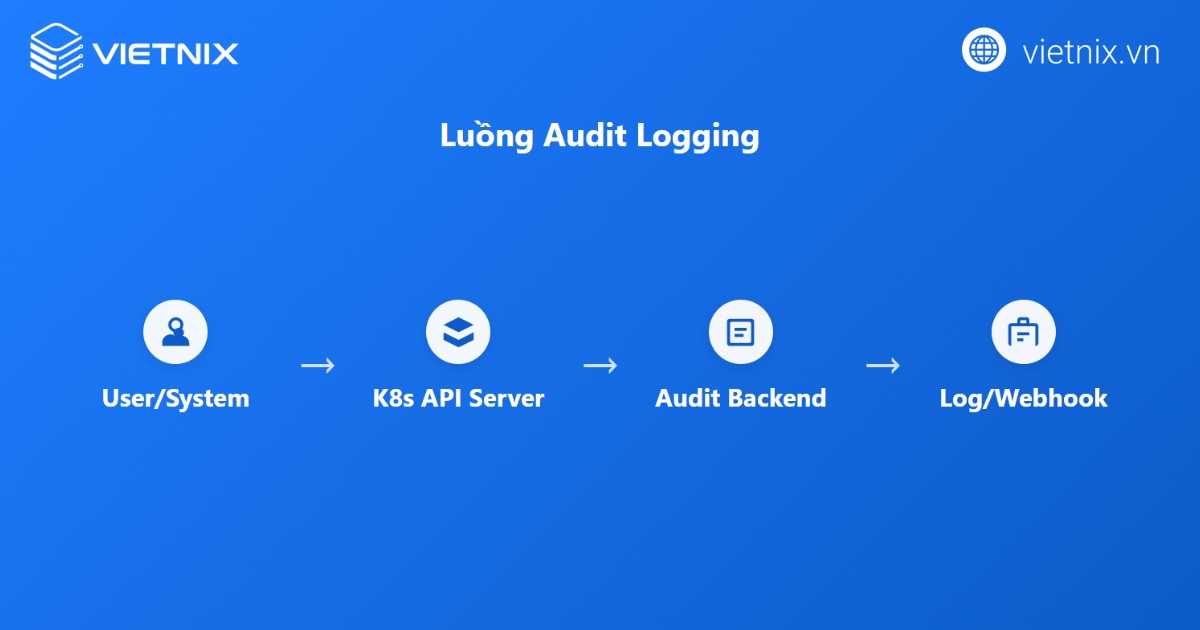

Hỗ trợ tích hợp service mesh, mTLS và zero‑trust networking

Kiến trúc Kubernetes cho phép tích hợp các giải pháp service mesh và công cụ bảo mật mạng để tăng cường kiểm soát lưu lượng nội bộ. Service mesh thường bổ sung mã hóa mTLS giữa dịch vụ, định danh service dựa trên identity thay vì chỉ dựa trên IP, cùng khả năng quan sát lưu lượng chi tiết phục vụ phân tích bảo mật.

Trong mô hình zero‑trust, mọi kết nối phải được xác thực và ủy quyền, kể cả giữa các Pod trong cùng cluster. Sự kết hợp giữa NetworkPolicy, mTLS trên mesh và identity của Kubernetes (ServiceAccount, namespace, label) tạo nên nền tảng để áp dụng nguyên tắc zero‑trust networking cho ứng dụng chạy trên Kubernetes.

Biện pháp bảo mật tốt nhất cho Kubernetes cluster

Tăng cường bảo mật control plane và node

Cụm Kubernetes cần được gia cố từ control plane đến node, bao gồm bật TLS cho mọi kết nối đến API server và etcd, giới hạn truy cập từ mạng công cộng và áp dụng cơ chế xác thực, phân quyền chặt chẽ. Các benchmark như CIS Kubernetes Benchmark và công cụ như kube-bench có thể được dùng để rà soát cấu hình control plane, node và kubelet, phát hiện điểm lệch so với best practices.

Trên node, hệ điều hành nên được tối giản và cập nhật bản vá thường xuyên, khóa quyền truy cập file cấu hình kubelet/kubeconfig, tách mạng điều khiển với mạng workload và hạn chế đặc quyền container trên host, giúp giảm nguy cơ từ các cuộc tấn công leo thang đặc quyền từ container lên host hoặc giữa các workload trên cùng node.

Thiết kế bảo mật mạng và microsegmentation

Bảo mật mạng trong Kubernetes cần kết hợp NetworkPolicy với các giải pháp network plugin hoặc policy engine để giới hạn lưu lượng giữa pod, namespace và dịch vụ. Chính sách mạng nên được gắn trực tiếp vào workload theo mô hình declarative, để khi workload di chuyển giữa môi trường hoặc cluster, các quy tắc bảo mật vẫn đi kèm.

Ngoài NetworkPolicy lớp 3/4, có thể bổ sung proxy hoặc service mesh để áp dụng policy ở lớp 7 như giới hạn phương thức HTTP, đường dẫn hoặc header cho từng dịch vụ. Cách tiếp cận này hỗ trợ xây dựng microsegmentation đa lớp, bao phủ cả traffic north‑south và east‑west trong cluster.

Bảo vệ workload và pod

Workload nên được triển khai với đặc quyền tối thiểu, tuân thủ Pod Security Standards (Baseline/Restricted) và áp dụng securityContext chặt chẽ (chạy không root, không allowPrivilegeEscalation, root filesystem chỉ đọc, giới hạn capabilities). Việc này giúp giảm khả năng kẻ tấn công lợi dụng container để thực hiện hành vi truy cập hệ thống file host, kernel hoặc các tài nguyên ngoài phạm vi ứng dụng.

Ngoài cấu hình pod, có thể dùng admission controller để tự động chặn hoặc cảnh báo các manifest không đáp ứng chuẩn bảo mật (ví dụ Pod yêu cầu privileged, hostNetwork, hostPID, hostPath). Cơ chế này đảm bảo mọi workload mới đều được kiểm tra chính sách trước khi chạy trong cluster.

Bảo mật container image và registry

Trong giai đoạn build, container image cần được quét lỗ hổng (image scanning) để phát hiện CVE trong base image và các gói cài đặt, đồng thời được rà soát lại ở mọi bước trong pipeline CI/CD trước khi đưa vào registry. Việc kiểm soát truy cập đến registry, bật ký image, và chỉ cho phép deploy từ registry tin cậy là các thực hành quan trọng để tránh image bị sửa đổi.

Bề mặt tấn công của container cũng cần được giảm thiểu bằng cách sử dụng base image tối giản (alpine, distroless hoặc FROM scratch) và chỉ cài các thành phần thực sự cần thiết, giúp giảm số lượng package có thể chứa lỗ hổng, đồng thời giảm khả năng kẻ tấn công lợi dụng công cụ có sẵn trong image.

An toàn cho quy trình CI/CD và triển khai

Pipeline CI/CD phải được kiểm soát quyền chặt chẽ, không sử dụng tài khoản cluster‑admin cho tác vụ tự động và chỉ cấp quyền deploy tối thiểu theo từng môi trường. Việc tách biệt tài khoản và context cho build, test và production giúp giảm hậu quả nếu một bước trong pipeline bị xâm nhập. Các bước kiểm tra bảo mật như quét lỗ hổng, kiểm tra policy (OPA/Gatekeeper, Kyverno) và validate manifest nên được tích hợp vào pipeline trước khi apply lên cluster, giúp ngăn cấu hình không an toàn hoặc image lỗi bảo mật đi vào môi trường runtime.

Tăng cường quan sát và giám sát bảo mật

Cluster cần thu thập log, metric và event từ API server, controller, node, kubelet và workload vào một hệ thống tập trung để phân tích. Việc xây dựng dashboard và cảnh báo cho sự kiện quan trọng (thay đổi RBAC, tạo Pod đặc quyền, lỗi auth, spike lưu lượng bất thường) giúp phát hiện sớm sự cố bảo mật.

Các giải pháp quan sát nâng cao có thể theo dõi lưu lượng mạng, behavior của pod và container theo thời gian, từ đó phát hiện pattern bất thường liên quan đến tấn công, lateral movement hoặc exfiltration. Khả năng liên kết dữ liệu log, network flow và audit trail là nền tảng để điều tra và ứng phó sự cố hiệu quả.

Phát hiện và ngăn chặn xâm nhập

Trong runtime, cụm Kubernetes cần có khả năng phát hiện xâm nhập (intrusion detection) dựa trên phân tích log, metric và traffic, kết hợp triage sự kiện để ưu tiên xử lý. Các kỹ thuật như gom nhóm traffic theo pod hoặc service, thay vì chỉ theo 5‑tuple IP/port truyền thống, giúp dễ dàng nhận diện hành vi bất thường ở mức ứng dụng.

Song song với phát hiện, cần có cơ chế ngăn chặn (intrusion prevention) để chặn hoặc hạn chế tác động của cuộc tấn công, ví dụ tự động áp dụng NetworkPolicy, scale‑down workload nghi vấn hoặc chặn IP độc hại. Việc kết hợp threat intelligence (danh sách IP/domain độc hại) và phân tích lưu lượng giúp tăng khả năng nhận diện traffic nguy hiểm hướng vào cluster.

Tự động hóa kiểm tra cấu hình và tuân thủ

Kubernetes cung cấp security checklist và nhiều khuyến nghị cấu hình liên quan đến API, RBAC, pod security, network và data, có thể được dùng làm chuẩn đầu vào cho các bài kiểm tra định kỳ. Công cụ tự động hóa và audit (như kube-bench, policy engine, scanner cấu hình) giúp đánh giá cluster theo các chuẩn như CIS, PCI, HIPAA, GDPR hoặc SOC2.

Mục tiêu là đạt trạng thái “continuous compliance”, trong đó cluster được kiểm tra liên tục và các drift cấu hình được phát hiện, cảnh báo hoặc tự động remediate. Cách tiếp cận này giảm phụ thuộc vào kiểm tra thủ công, đồng thời đảm bảo hệ thống duy trì mức bảo mật phù hợp trong suốt vòng đời vận hành.

Vietnix – Nhà cung cấp nền tảng Cloud Server bảo mật cho mọi cụm Kubernetes

Bảo mật Kubernetes không chỉ nằm ở cấu hình mà còn phụ thuộc lớn vào hạ tầng bên dưới. Một nền tảng yếu kém sẽ vô hiệu hóa mọi nỗ lực bảo mật của bạn. Với hơn 13 năm kinh nghiệm, Vietnix mang đến giải pháp hạ tầng vững chắc, giúp bạn triển khai Kubernetes an toàn và hiệu quả. Giải pháp Enterprise Cloud được thiết kế chuyên biệt để đáp ứng các yêu cầu khắt khe nhất:

- Hiệu năng đỉnh cao: CPU AMD EPYC & NVMe Enterprise.

- Hỗ trợ DevOps: Quản lý qua API tiêu chuẩn, tích hợp CI/CD.

- Khởi tạo tức thì: Máy chủ sẵn sàng trong 30 giây.

- Chi phí minh bạch: Cam kết không phí phát sinh ẩn.

Liên hệ Vietnix để được hỗ trợ tư vấn chi tiết gói dịch vụ phù hợp nhất.

Thông tin liên hệ:

- Website: https://vietnix.vn/

- Hotline: 1800 1093

- Email: sales@vietnix.com.vn

- Địa chỉ: 265 Hồng Lạc, Phường Bảy Hiền, Thành Phố Hồ Chí Minh

Câu hỏi thường gặp

Khi xây dựng Kubernetes security checklist cho doanh nghiệp, cần lưu ý gì về cấu hình imagePullPolicy và imagePullSecrets để vừa bảo mật vừa triển khai ổn định?

Khi lập Kubernetes security checklist, bạn nên quy định rõ imagePullPolicy cho từng nhóm workload, tránh để mặc định không kiểm soát: môi trường phát triển có thể dùng Always để luôn kéo bản mới, còn môi trường sản xuất nên gắn với thẻ phiên bản cố định, hạn chế dùng latest để tránh thay đổi ngoài ý muốn.

Bên cạnh đó, bắt buộc sử dụng imagePullSecrets cho mọi trường hợp kéo ảnh từ registry riêng, chuẩn hóa cách tạo và gán imagePullSecrets theo namespace hoặc service account, nhằm bảo vệ thông tin đăng nhập và hạn chế quyền truy cập vào kho chứa ảnh container.

Tại sao việc cô lập tài nguyên bằng namespace lại là một biện pháp bảo mật quan trọng?

Namespace giúp chia nhỏ một cụm Kubernetes thành các không gian ảo, cô lập tài nguyên giữa các nhóm ứng dụng, môi trường hoặc team. Điều này quan trọng vì nó hạn chế phạm vi ảnh hưởng của một sự cố bảo mật. Nếu một namespace bị xâm nhập, kẻ tấn công sẽ khó có thể truy cập hoặc ảnh hưởng đến các tài nguyên trong các namespace khác.

NetworkPolicy hoạt động như thế nào để kiểm soát lưu lượng giữa các pod?

NetworkPolicy hoạt động như một tường lửa cho các pod, định nghĩa các quy tắc cho phép hoặc chặn lưu lượng mạng vào (ingress) và ra (egress) của một nhóm pod dựa trên các nhãn (label), namespace hoặc dải IP. Nếu không có NetworkPolicy, mặc định các pod có thể giao tiếp tự do với nhau.

Tóm lại, Kubernetes security đòi hỏi một chiến lược bảo vệ sâu rộng (defense-in-depth). Việc tích hợp an ninh vào vòng đời phát triển, kết hợp với tự động hóa kiểm tra và thực thi chính sách, là chìa khóa để giảm thiểu bề mặt tấn công. Nhờ đó, các tổ chức có thể tự tin vận hành một môi trường Kubernetes ổn định, an toàn và đáng tin cậy cho các ứng dụng quan trọng nhất.

THEO DÕI VÀ CẬP NHẬT CHỦ ĐỀ BẠN QUAN TÂM

Đăng ký ngay để nhận những thông tin mới nhất từ blog của chúng tôi. Đừng bỏ lỡ cơ hội truy cập kiến thức và tin tức hàng ngày