DDoS QUIC Flood là dạng tấn công dựa trên giao thức khác mới mẻ là QUIC, kẻ xấu sẽ nhắm vào các server đang có lưu lượng QUIC quá lớn. Đây là một giao thức truyền tải dựa trên UDP, được thiết kế để làm cho truyền tải web nhanh hơn và an toàn hơn. Thay vì cải thiện trải nghiệm người dùng, QUIC với mục đích lại trở thành công cụ gây sự cố cho các dịch vụ trực tuyến, làm quá tải băng thông và hệ thống máy chủ, từ đó gây ra sự gián đoạn. Hãy cùng Vietnix tìm hiểu thêm về chủ đề này qua bài viết sau đây.

Giới thiệu về giao thức QUIC

QUIC là một cách truyền tải mới để gửi dữ liệu qua Internet nhanh hơn, hiệu quả hơn và an toàn hơn các giao thức trước đó. QUIC là một giao thức truyền tải, có nghĩa là nó ảnh hưởng đến cách dữ liệu truyền qua Internet. Giống như hầu hết mọi giao thức Internet, QUIC có thể được sử dụng với mục đích xấu để thực hiện các cuộc tấn công DDoS.

Trong lĩnh vực kĩ thuật, giao thức QUIC là giao thức lớp vận chuyển (Transport layer) về mặt lý thuyết có thể thay thế cả TCP (giao thức vận chuyển) và TLS ( giao thức mã hóa ). Vào tháng 7 năm 2019, khoảng 3% tổng số trang web đang sử dụng QUIC và những người đề xuất giao thức này, bao gồm cả Cloudflare , hy vọng rằng tỷ lệ chấp nhận tiếp tục tăng theo thời gian. Phiên bản mới nhất của giao thức HTTP , HTTP/3, chạy trên QUIC.

Cách hoạt động của giao thức QUIC

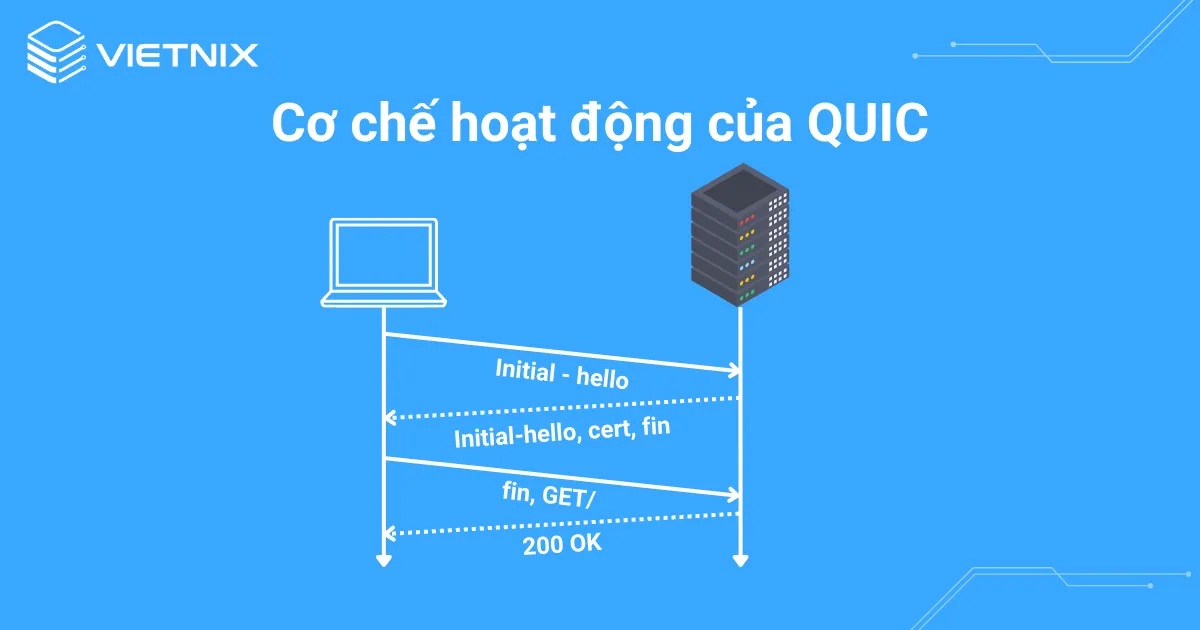

QUIC được sáng tạo ra nhằm mục đích nhanh và an toàn hơn kết nối truyền thống. Chúng tăng tốc độ qua việc dùng UDP (không an toàn như TCP nhưng nhanh hơn). QUIC gửi nhiều luồng data cùng lúc để bù lại bất kì data nào bị thiếu sót trên đường đi (còn gọi là ghép kênh).

Bảo mật tốt hơn – mọi thứ đi qua QUIC đều được mã hoá tự động – so với việc phải qua HTTPS để được mã hoá thì QUIC sẽ xây dựng mã hoá TLS vào quy trình thông thường.

Ngoài ra trong HTTPS, quy trình 3 bước bắt tay TCP phải hoàn tất trước khi quy trình TLS bắt đầu. QUIC sẽ kết hợp cả hai để hoạt động cùng lúc: client và server xác nhận kết nối mở và cùng tạo key TLS cùng lúc.

Tấn công QUIC Flood là gì ?

QUIC Flood là một loại hình tấn công DDoS mới nhắm vào giao thức QUIC (Quick UDP Internet Connections). QUIC là một giao thức mạng mới được thiết kế để cải thiện hiệu suất và bảo mật cho các kết nối web, tuy nhiên nó cũng có thể bị khai thác để thực hiện tấn công DDoS.

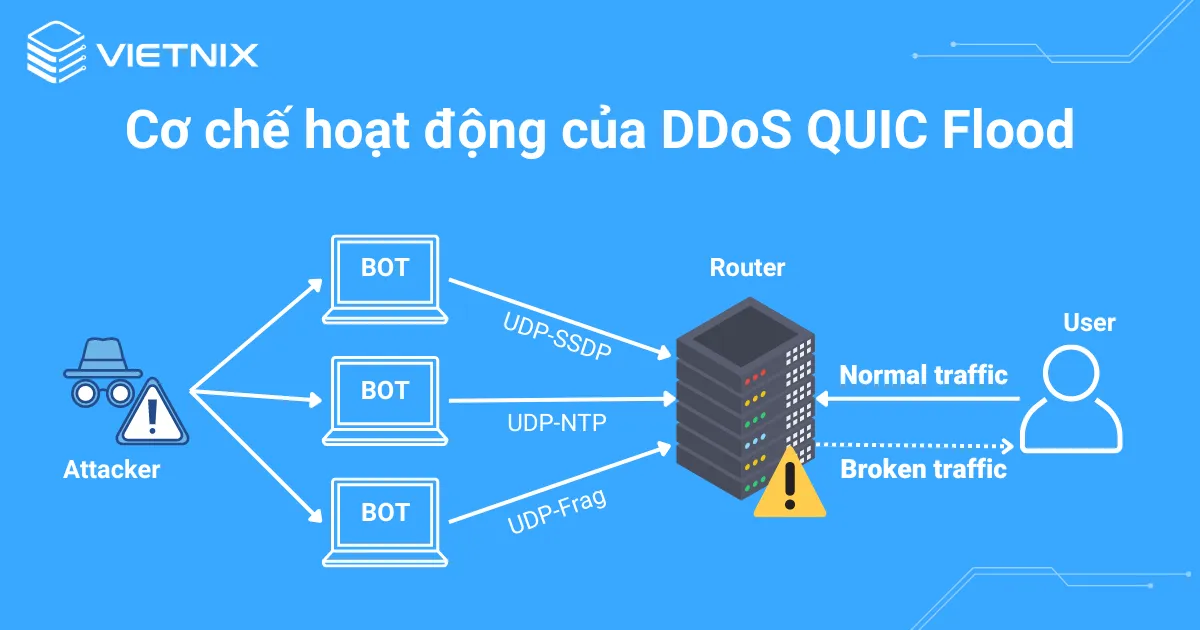

Cuộc tấn công DDoS QUIC Flood là khi kẻ tấn công cố gắng từ chối dịch vụ bằng cách áp đảo máy chủ được nhắm mục tiêu bằng dữ liệu được gửi qua QUIC. Server mục tiêu phải xử lý tất cả dữ liệu QUIC mà nó nhận được, làm chậm dịch vụ đối với người dùng hợp pháp và trong một số trường hợp, làm hỏng toàn bộ hệ thống server mục tiêu. Các cuộc tấn công DDoS qua QUIC rất khó bị chặn vì:

- QUIC sử dụng UDP, cung cấp rất ít thông tin cho bên nhận mà họ có thể sử dụng để chặn gói

- QUIC mã hóa dữ liệu gói để bên nhận không thể dễ dàng biết liệu nó có hợp pháp hay không

Một cuộc tấn công QUIC Flood có thể được thực hiện bằng một số phương pháp, nhưng giao thức QUIC đặc biệt dễ bị tấn công DDoS dựa trên phương thức phản chiếu (reflection).

Tấn công QUIC Reflection là gì ?

Tấn công QUIC Reflection là một loại cuộc tấn công DDoS mà kẻ tấn công sử dụng giao thức QUIC để gửi các request (yêu cầu) giả mạo đến các server bên ngoài mạng, như các DNS server hoặc các hệ thống mạng. Các yêu cầu này được tạo sao để khiến cho máy chủ bên ngoài phản hồi với một lượng dữ liệu lớn gửi đến mục tiêu của cuộc tấn công, thường là nạn nhân không biết gì về cuộc tấn công này.

Với giao thức QUIC, các thông điệp mở kết nối nhỏ và hiệu quả, dẫn đến việc kích thước của phản hồi có thể lớn hơn nhiều lần so với kích thước của yêu cầu gốc, tạo điều kiện thuận lợi cho việc tạo ra lưu lượng truy cập lớn tới mục tiêu mà không cần nhiều bước thực hiện khác.

Với giao thức QUIC, có thể thực hiện các cuộc tấn công reflection bằng cách sử dụng thông báo “Hello” ban đầu để bắt đầu kết nối QUIC. Không giống như kết nối TCP, kết nối QUIC không mở khi máy chủ gửi thông báo “ACK” đơn giản. Vì QUIC kết hợp giao thức truyền tải UDP với mã hóa TLS nên máy chủ sẽ bao gồm chứng chỉ TLS của nó trong phản hồi đầu tiên gửi tới máy khách. Điều này có nghĩa là tin nhắn đầu tiên của server lớn hơn nhiều so với tin nhắn đầu tiên của client.

Bằng cách giả mạo địa chỉ IP của nạn nhân và gửi tin nhắn “Hello” đến server, kẻ tấn công lừa server đó gửi một lượng lớn dữ liệu không mong muốn đến nạn nhân.

Để giảm thiểu một phần kiểu tấn công này, các chuyên gia nòng cốt của giao thức QUIC đã đặt kích thước tối thiểu cho tin nhắn “Client hello” ban đầu để kẻ tấn công phải tốn băng thông đáng kể khi gửi một lượng lớn tin giả. Tuy nhiên, tin “hello” cho server vẫn lớn hơn của client, vì vậy một cuộc tấn công kiểu này vẫn có khả năng xảy ra.

QUIC Flood có giống như UDP Flood ?

QUIC Flood và UDP Flood có một số điểm tương đồng nhưng cũng có những điểm khác biệt:

- Điểm tương đồng:

- Cả hai loại tấn công đều nhắm mục tiêu vào các web server và có thể gây ra tình trạng quá tải, gián đoạn dịch vụ.

- Cả hai loại tấn công đều sử dụng các gói tin giả mạo để làm cạn kiệt tài nguyên của server mục tiêu.

- Điểm khác biệt:

| QUIC Flood | UDP Flood |

| Sử dụng giao thức QUIC | Sử dụng giao thức UDP |

| Khả năng khuếch đại lưu lượng truy cập cao hơn UDP Flood. | Khả năng khuếch đại lưu lượng truy cập trung bình |

| Sử dụng mã hóa và kết nối multiplex: khó phát hiện hơn | Khó phát hiện nhờ ẩn nguồn gốc tấn công |

| Giao thức truyền tải mới, được phát triển để cải thiện hiệu suất truyền tải dữ liệu trên Internet | Giao thức truyền tải không đảm bảo giao tiếp đáng tin cậy giữa các máy tính trên mạng |

| Mức độ nguy hiểm cao | Mức độ nguy hiểm trung bình |

Kết luận

Qua bài viết này hy vọng đã giúp bạn hiểu hơn về hình thức tấn công QUIC FLood. Từ đó trang bị cho bản thân các kiến thức cũng như các giải pháp để đối phó, giảm thiểu các hành vi tấn công DDoS trong tương lai. Đừng ngần ngại để lại bình luận bên dưới và đội ngũ admin Vietnix có thể hỗ trợ bạn sớm nhất. Ngoài ra các bạn có thể tham khảo và tìm hiểu thêm về chủ đề DDoS ở các bài viết tiếp theo của Vietnix để tích luỹ kiến thức cho chính mình.