Cách kiểm tra tấn công DDoS trên server Linux nhanh chóng

Đã kiểm duyệt nội dung

Đánh giá

DDoS (Distributed Denial of Service) là hình thức tấn công từ chối dịch vụ phân tán, khiến server quá tải và không thể phản hồi người dùng hợp lệ. Việc phát hiện sớm dấu hiệu tấn công DDoS giúp bạn chủ động ngăn chặn, bảo vệ hệ thống ổn định và tránh gián đoạn dịch vụ. Trong bài viết này, mình sẽ hướng dẫn bạn cách kiểm tra tấn công DDoS trên server Linux một cách nhanh chóng và dễ thực hiện.

Những điểm chính

- Cách kiểm tra DDoS: Biết được cách phát hiện dấu hiệu tấn công DDoS thông qua các công cụ dòng lệnh, giúp bạn kịp thời nhận diện sự bất thường trên server.

- Vietnix – Nhà cung cấp dịch vụ lưu trữ uy tín: Biết thêm một đơn vị cung cấp dịch vụ lưu trữ ổn định, có kinh nghiệm trong việc hỗ trợ phòng chống tấn công DDoS.

- Câu hỏi thường gặp: Có thêm câu trả lời cho những vấn đề phổ biến khi xử lý tấn công DDoS hoặc quản trị server Linux.

Cách kiểm tra tấn công DDoS trên Server Linux

Khi nghi ngờ server Linux của bạn đang bị tấn công DDoS, bước đầu tiên bạn cần làm là kiểm tra mức tải hiện tại của hệ thống. Các lệnh đơn giản như uptime hoặc top có thể cung cấp cái nhìn tổng quan về mức độ load mà server đang phải xử lý. Tuy nhiên, để đánh giá xem mức tải đó có bất thường không, bạn cần biết số lượng luồng xử lý (threads) của CPU bằng lệnh:

grep processor /proc/cpuinfo | wc -lSau đó, bạn dùng lệnh uptime để xem load trung bình trong 1, 5 và 15 phút. Nếu giá trị load vượt quá số luồng CPU (ví dụ: load trung bình > 7 trong khi chỉ có 4 luồng), nhiều khả năng server đang chịu áp lực từ một cuộc tấn công.

Ngoài ra, nếu server vẫn phản hồi tốt qua IPMI nhưng lại chậm khi truy cập qua giao diện mạng công cộng, bạn nên kiểm tra lưu lượng mạng để phát hiện dấu hiệu bất thường. Một số công cụ hữu ích có thể cài qua trình quản lý gói như apt hoặc yum gồm: nload, bmon, iftop, vnstat và ifstat.

1. Kiểm tra IP nào đang kết nối với máy chủ

Một dấu hiệu phổ biến của tấn công DDoS là có hàng trăm, thậm chí hàng ngàn kết nối từ cùng một địa chỉ IP hoặc dải subnet cụ thể. Để phát hiện điều này, bạn có thể sử dụng lệnh netstat kết hợp với awk và một số công cụ dòng lệnh khác để liệt kê danh sách các IP đang kết nối đến server cùng số lượng kết nối tương ứng:

netstat -ntu | awk '{print $5}' | cut -d: -f1 -s | sort | uniq -c | sort -nk1 -rÝ nghĩa của lệnh:

- netstat -ntu: Liệt kê các kết nối TCP và UDP đang hoạt động.

- awk ‘{print $5}’: Trích xuất cột địa chỉ IP nguồn.

- cut -d: -f1 -s: Loại bỏ phần port, chỉ lấy địa chỉ IP.

- sort | uniq -c: Đếm số lần xuất hiện của mỗi IP.

- sort -nk1 -r: Sắp xếp kết quả theo số lượng kết nối giảm dần.

Sau khi chạy lệnh, bạn sẽ thấy danh sách các IP đang kết nối đến server và số lượng kết nối từ mỗi IP. Những IP có khoảng 1–50 kết nối thường là hợp lệ. Tuy nhiên, nếu thấy IP nào có trên 100 kết nối, đặc biệt là IP lạ, không thuộc mạng nội bộ hoặc của bạn, thì rất có thể đó là dấu hiệu của một cuộc tấn công.

![]() Lưu ý

Lưu ý

Kết quả đôi khi sẽ chứa vài dòng không phải là IP thật (chẳng hạn ký tự lạ hoặc dòng trống), bạn có thể bỏ qua những dòng này.

2. Giảm thiểu cuộc tấn công DDoS

Sau khi xác định được các IP đang thực hiện tấn công DDoS, bạn có thể tiến hành chặn chúng ngay trên server Linux bằng một số lệnh đơn giản. Nếu chỉ muốn chặn nhanh một địa chỉ IP cụ thể, bạn dùng lệnh:

route add ipaddress rejectĐể thay ipaddress bằng địa chỉ IP cần chặn và kiểm tra lại xem IP đó đã được chặn chưa, bạn dùng lệnh:

route -n | grep ipaddressNgoài ra, bạn cũng có thể sử dụng iptables để chặn IP theo cách toàn diện hơn:

iptables -A INPUT 1 -s IPADDRESS -j DROP

service iptables restart

service iptables saveSau khi thực hiện chặn IP, bạn cần đảm bảo ngắt các kết nối HTTP hiện tại và khởi động lại dịch vụ web:

killall -KILL httpd

service httpd startsslNếu có nhiều IP lạ đang tạo kết nối bất thường, bạn chỉ cần lặp lại các bước trên cho từng địa chỉ IP. Đây là cách thủ công nhưng nhanh chóng để giảm thiểu tác động của cuộc tấn công DDoS ở mức cơ bản. Nếu tình hình nghiêm trọng hơn, bạn nên cân nhắc sử dụng firewall hoặc giải pháp chống DDoS chuyên nghiệp.

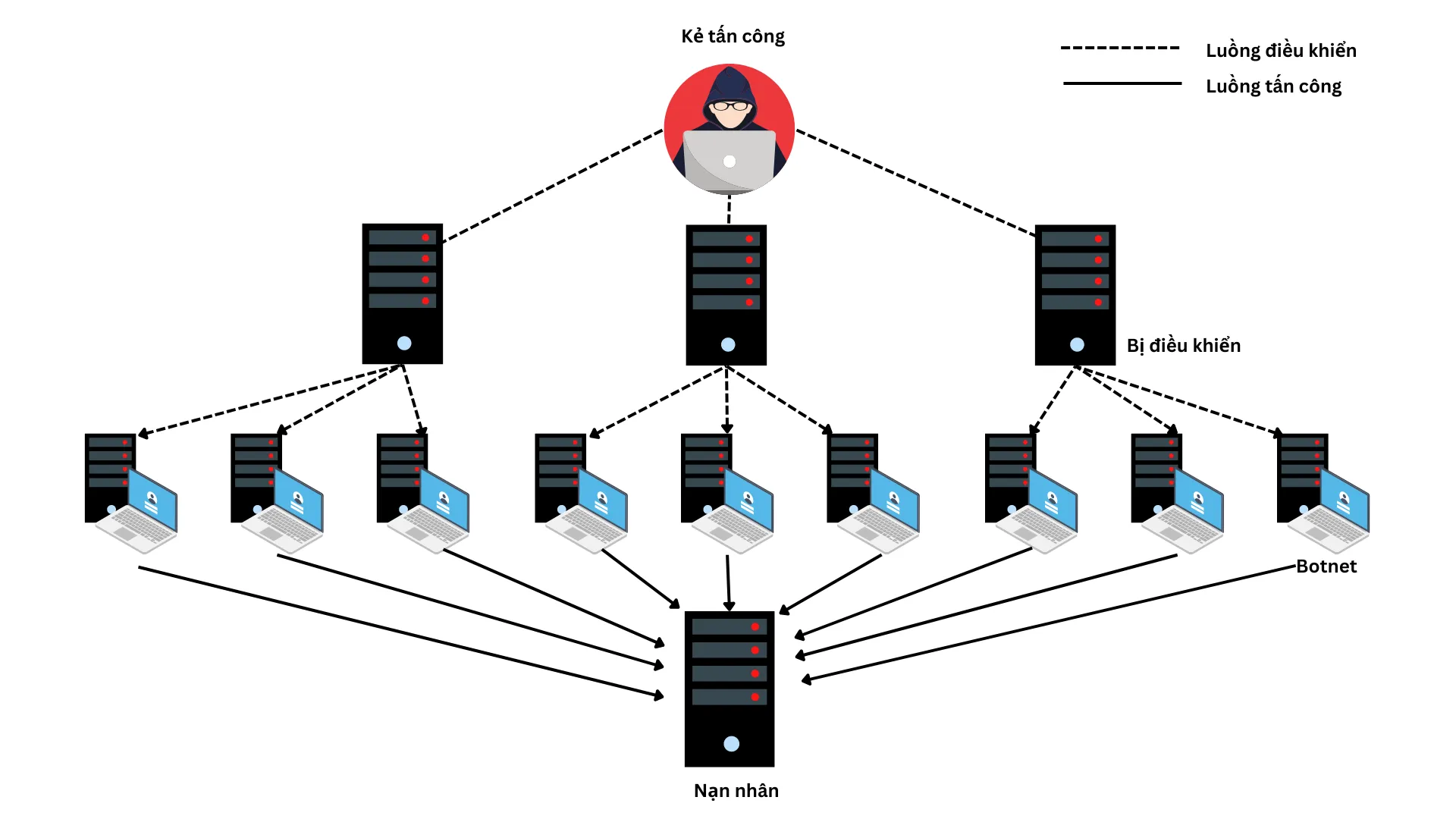

3. DDoS sử dụng nhiều IP

So với hình thức DDoS từ một IP tạo nhiều kết nối, kiểu tấn công sử dụng nhiều IP khác nhau với mỗi IP chỉ tạo một hoặc vài kết nối sẽ khó phát hiện hơn nhiều. Đây là hình thức tấn công phổ biến trong thời kỳ IoT phát triển, khi tin tặc có thể chiếm quyền điều khiển các thiết bị “thông minh” để tạo thành mạng botnet quy mô lớn.

Khi gặp tình trạng server chậm mà chỉ thấy nhiều IP lạ với ít kết nối, bạn có thể nghi ngờ đang bị tấn công phân tán. Để kiểm tra, bạn hãy xác định xem các IP này có cùng nằm trong một dải mạng con (subnet) hay không. Việc nhiều IP đến từ cùng một subnet có thể là dấu hiệu của botnet được triển khai có chủ đích.

- Để tìm các IP nằm trong cùng subnet /16 (xxx.xxx.0.0), bạn dùng lệnh:

netstat -ntu | awk '{print $5}' | cut -d: -f1 -s | cut -f1,2 -d'.' | sed 's/$/.0.0/' | sort | uniq -c | sort -nk1 -r- Để tìm các IP nằm trong cùng subnet /24 (xxx.xxx.xxx.0), bạn dùng lệnh:

netstat -ntu | awk '{print $5}' | cut -d: -f1 -s | cut -f1,2,3 -d'.' | sed 's/$/.0/' | sort | uniq -c | sort -nk1 -rCác lệnh này sẽ hiển thị danh sách subnet đang có nhiều IP kết nối đến server, kèm theo số lượng IP trong mỗi subnet. Nếu thấy một số subnet có số lượng IP bất thường, rất có thể server đang bị DDoS theo hình thức phân tán đa IP. Sau khi xác định được nguồn tấn công, bạn có thể áp dụng các biện pháp tương tự như khi xử lý DDoS từ 1 IP — nhưng mở rộng phạm vi để chặn theo subnet hoặc nhiều IP cùng lúc.

Vietnix – Đơn vị cung cấp dịch vụ lưu trữ uy tín, chất lượng

Vietnix – Đơn vị cung cấp dịch vụ lưu trữ uy tín và chất lượng, luôn là lựa chọn hàng đầu của hàng nghìn khách hàng khi cần thuê VPS ổn định, tốc độ cao. Với hệ thống máy chủ hiện đại, hạ tầng được đầu tư mạnh mẽ, dịch vụ VPS Linux tại Vietnix đảm bảo tốc độ truy cập nhanh, khả năng xử lý mượt mà và độ ổn định cao. Bên cạnh đó, hệ thống backup tự động hàng tuần giúp bảo vệ dữ liệu an toàn, giảm thiểu rủi ro và đảm bảo vận hành liên tục. Liên hệ ngay để được tư vấn chi tiết!

Thông tin liên hệ:

- Hotline: 18001093

- Email: sales@vietnix.com.vn

- Địa chỉ: 265 Hồng Lạc, Phường Bảy Hiền, Thành phố Hồ Chí Minh.

- Website: https://vietnix.vn/

Câu hỏi thường gặp

Làm cách nào để phát hiện các kết nối đơn lẻ nhưng đến từ cùng một subnet trong tấn công DDoS phân tán?

Để phát hiện các kết nối đơn lẻ từ cùng một subnet trong tấn công DDoS phân tán, bạn có thể sử dụng netstat và awk để nhóm các kết nối theo subnet, ví dụ: /16 hoặc /24. Sau đó, bạn có thể theo dõi số lượng kết nối từ mỗi subnet, cảnh báo nếu có quá nhiều kết nối từ cùng một subnet. Việc kết hợp các lệnh vào script bash sẽ giúp tự động kiểm tra và phát hiện tấn công DDoS hiệu quả.

Có cách nào để kết hợp giữa netstat, awk và bash script để theo dõi real-time các kết nối bất thường?

Bạn có thể dùng bash script kết hợp netstat và awk để theo dõi kết nối bất thường real-time trên server Linux. Ví dụ:

#!/bin/bash

while true; do

netstat -ntu | awk ‘{print $5}’ | cut -d: -f1 | sort | uniq -c | sort -nr | head -10

netstat -ntu | awk ‘{print $5}’ | cut -d: -f1 | sort | uniq -c | awk ‘$1 > 100 {print “Cảnh báo: IP ” $2 ” có ” $1 ” kết nối!”}’

sleep 10

done

Script này sẽ hiển thị top IP đang kết nối đến server và cảnh báo nếu IP nào vượt quá 100 kết nối. Bạn có thể tùy chỉnh thời gian quét, ngưỡng kết nối và mở rộng thêm chức năng như block IP hoặc gửi thông báo.

Lời kết

Việc phát hiện và kiểm tra tấn công DDoS trên server Linux là một quy trình quan trọng giúp bảo vệ hệ thống khỏi các mối đe dọa. Với các công cụ như netstat, uptime và những lệnh bash đơn giản, bạn có thể nhanh chóng xác định tình trạng tải của server và kiểm tra các kết nối bất thường. Tuy nhiên, đối với các cuộc tấn công DDoS phức tạp, việc kết hợp thêm các giải pháp bảo mật như firewall, anti-DDoS và giám sát liên tục là cần thiết để đảm bảo hệ thống luôn được bảo vệ an toàn và ổn định.

THEO DÕI VÀ CẬP NHẬT CHỦ ĐỀ BẠN QUAN TÂM

Đăng ký ngay để nhận những thông tin mới nhất từ blog của chúng tôi. Đừng bỏ lỡ cơ hội truy cập kiến thức và tin tức hàng ngày