OpenVPN là gì? Cách cài đặt, sử dụng OpenVPN chi tiết

Đã kiểm duyệt nội dung

Đánh giá

Hiện nay, VPN ngày càng trở nên thông dụng bởi nhu cầu kết nối Internet riêng tư của người dùng ngày càng tăng. Một trong số các ứng dụng VPN uy tín hiện nay chính là OpenVPN. Vậy cụ thể tính năng nổi bật của OpenVPN là gì? Hãy cùng tôi tìm hiểu chi tiết qua bài viết sau!

OpenVPN là gì?

OpenVPN là một phần mềm VPN và cũng là một giao thức mã hóa dữ liệu mạng VPN mã nguồn mở. Đây được xem là một phần mềm sử dụng mã hóa và xác thực bảo mật để hình thành một đường truyền an toàn trực tuyến giữa máy chủ và người dùng.

OpenVPN sử dụng tên người dùng, mật khẩu hoặc pre-shared key để hai bên xác thực và nhận diện nhau một cách chính xác hơn. Đặc biệt, khi dùng phần mềm này trong cấu hình Multi Client-server, hệ thống sẽ tự động gửi một chứng thư xác thực cho từng người dùng. Đồng thời, OpenVPN cũng sử dụng giao thức TLS và thư viện mã hóa OpenSSL để tăng tính năng bảo mật mạng và mở rộng khả năng truy cập Internet. Bên cạnh đó, để đáp ứng nhu cầu bảo mật tốt, OpenVPN sử dụng hai lớp giao thức UDP và TCP với:

- UDP: Được gọi là giao thức dữ liệu người dùng. UDP được cài đặt mặc định vì nó giúp người dùng truy cập Internet nhanh chóng.

- TCP: Là giao thức điều khiển truyền. TCP tuy có tốc độ kết nối chậm, nhưng chúng thực hiện kiểm soát dữ liệu đầy đủ và trọn vẹn hơn.

Nhiệm vụ chính của OpenVPN

OpenVPN có vai trò như thế nào đối với hệ thống và người dùng? Dưới đây là một số nhiệm vụ tiêu biểu mà phần mềm này đảm nhận:

- Sử dụng Pre-shared key để máy chủ và người dùng thực hiện xác thực lẫn nhau.

- Sử dụng giao thức UDP và TCP với nhiều tính năng bảo mật và kiểm soát truy cập.

- Cho phép xác nhận kết nối thông qua tên người dùng và mật khẩu đăng nhập.

- Đối với cấu hình Multi Client-Server, OpenVPN gửi chứng thư xác thực cho từng người dùng.

- Hỗ trợ kết nối nhanh chóng qua UDP và thực hiện điều khiển truyền tín hiệu.

- Dùng giao thức TLS hoặc thư viện mã hóa OpenSSL.

- Luôn kiểm soát đầy đủ các dữ liệu, thông tin trong quá trình truyền tải một cách chi tiết.

Lý do bạn nên sử dụng OpenVPN

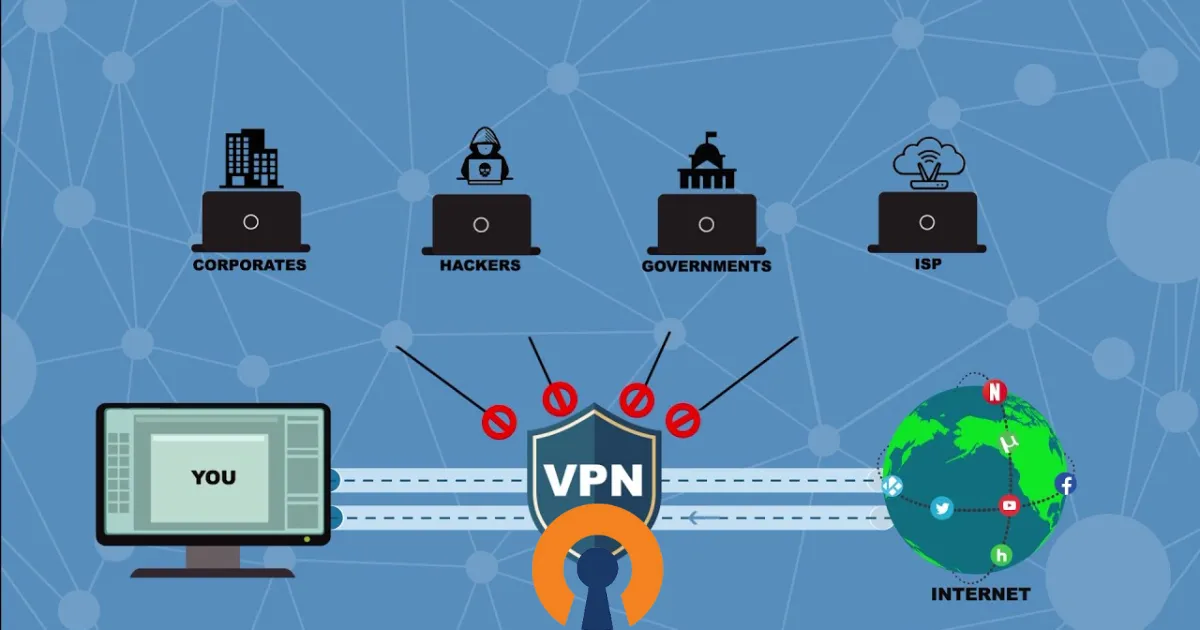

Trong thời đại công nghệ 4.0, mọi dữ liệu mật thiết, chẳng hạn như thông tin cá nhân của người dùng vẫn luôn trong tâm thế bị hacker tấn công và đánh cắp bất cứ lúc nào. Vì vậy, việc cài đặt OpenVPN trở nên quan trọng bởi những lý do sau:

- Khi bạn cần một đường truyền mạng ổn định và có khả năng bảo vệ quyền riêng tư tối ưu mà không tốn kém chi phí.

- Các cơ quan chính phủ, trường học, công ty/doanh nghiệp lớn nên sử dụng OpenVPN nếu muốn người dùng truy cập đến mạng riêng của mình một cách an toàn nhất.

- OpenVPN giúp bảo vệ hoạt động truy cập vào website nằm ngoài khu vực bị hạn chế khỏi sự kiểm soát của mạng Wifi công cộng. Đồng thời, tăng tốc độ truy cập mạng và đáp ứng nhu cầu ẩn danh của người dùng khi muốn kết nối vào mạng Internet.

- OpenVPN không giới hạn thiết bị đăng nhập và vị trí mà bạn có thể sử dụng.

Ưu và nhược điểm của OpenVPN

Ưu điểm của OpenVPN sở hữu nhiều điểm nổi bật, nhưng song song với đó chúng vẫn còn tồn tại một số hạn chế cần khắc phục:

Tính năng bảo mật tốt: Mọi dữ liệu được đảm bảo truyền tải đầy đủ, an toàn.

Sử dụng mã nguồn mở: OpenVPN mã hóa mạng VPN thành mã nguồn mở, giúp dữ liệu bị vô hiệu hóa trước khi bị hacker tấn công.

Khả năng tùy chỉnh cao: OpenVPN cung cấp đa dạng tùy chọn cấu hình để người dùng có thể tùy chỉnh kết nối VPN phù hợp nhất về tốc độ kết nối, độ bảo mật, độ tải trang,…

Hỗ trợ nhiều hệ điều hành và đa thiết bị: OpenVPN có thể sử dụng được trên MacOS, Linux, Windows, iOS, Android và một số hệ điều hành khác, cùng với nhiều thiết bị khác nhau.nhiều thiết bị khác nhau.

Khả năng mã hóa mạnh mẽ: OpenVPN sử dụng các thuật toán như RSA-4096, SHA-512 và AES-256 để mã hóa dữ liệu, đảm bảo tính an toàn khi truyền qua VPN.

Kết nối uy tín: Mọi thông tin và quyền truy cập đều được kiểm soát chặt chẽ, đảm bảo kết nối của bạn không bị kiểm soát bởi mạng khác.

Mất nhiều thời gian khi cài đặt: Vì OpenVPN được thiết lập thủ công, nên cần trải qua nhiều thao tác với các thông số quan trọng.

Khá lãng phí tài nguyên: Vì OpenVPN cần sự hỗ trợ của ứng dụng thứ 3.

Tốc độ chậm hơn: vì cần trải qua quá trình mã hóa dữ liệu và thiết lập quyền truy cập riêng tư cho người dùng trước khi kết nối vào mạng nội bộ.

Người không chuyên sẽ khó sử dụng: OpenVPN dùng nhiều thuật ngữ trong quá trình cấu hình nên gây ra sự phức tạp cho người dùng.

Cần có kiến thức về kỹ thuật: Vì OpenVPN được cài đặt dựa trên nhiều giao thức và thuật toán, nên nếu bạn có kiến thức kỹ thuật nền tảng sẽ đỡ gặp phải rắc rối trong quá trình sử dụng.

Cách thức hoạt động của OpenVPN

Để tạo kết nối an toàn, OpenVPN cần phải sử dụng các quy tắc mã hóa dữ liệu kết hợp với một số thủ tục cần thiết về các chế độ truyền tải riêng biệt. So với những cách thức hoạt động trước đó, OpenVPN còn hoạt động dựa trên:

Thuật toán mã hóa

OpenVPN sử dụng thư viện OpenSSL để lấy các thuật toán mã hóa phục vụ cho việc giải mã dữ liệu. Ví dụ như AES-256-GCM với thuật toán mã hóa là AES-256-bit, nghĩa là dữ liệu cần được biến đổi 14 lần trước khi được truyền tải tiếp qua mạng Internet. Nói cách khác, thuật toán càng chứa nhiều bit thì tính an toàn càng cao.

Bảo mật và tốc độ

OpenVPN không được xem là giao thức nhanh nhất vì khó mở rộng và cấu hình có phần nặng nề. Thay vào đó, OpenVPN hoạt động bằng cách vận dụng giao thức TLS và SSL để đảm bảo tính an toàn mà không gặp vấn đề về hiệu suất.

Chế độ hoạt động của OpenVPN

Có hai chế độ phổ biến mà OpenVPN dựa vào để hoạt động:

- UDP (User Datagram Protocol): Tính kiểm soát không chặt chẽ nhưng tốc độ gửi dữ liệu nhanh.

- TCP (Transmission Control Protocol): Cần trải qua quá trình kiểm soát nghiêm ngặt trước khi truyền tải dữ liệu nên tốc độ khá chậm.

Dựa vào hai cơ chế hoạt động này mà người dùng có thể đưa ra lựa chọn sử dụng OpenVPN phù hợp với nhu cầu của mình nhất.

Cách tải và cài đặt OpenVPN trên CentOS 7

Trên thực tế, một số người dùng vẫn thắc mắc rằng OpenVPN có cài đặt được trên máy tính không? Đáp án là bạn hoàn toàn có thể làm điều đó. Hiện nay, người dùng cá nhân vẫn thường dùng giao thức qua một đơn vị VPN dịch vụ riêng và đây cũng là một loại VPN trả phí, nên họ sẽ cấp phép sử dụng phần mềm đồng thời tính phí theo định kỳ mỗi tháng.

Đối với các doanh nghiệp, phần mềm mà họ sử dụng cũng có tính phí, nhưng được gọi chung là OpenVPN Access Server. Lấy ví dụ thực tế, tôi sẽ hướng dẫn bạn cách tải và cài đặt OpenVPN trên CentOS 7 như sau:

Thao tác thực hiện:

Bước 1: Người dùng thực hiện sao chép easy-rsa script generation thành /etc/OpenVPN/. Sau đó, bạn truy cập thư mục easy-rsa để chỉnh sửa tập tin vars thành:

/

cd /etc/OpenVPN/easy-rsa/2.*

/vim varsKế đến, bạn tiếp tục tạo chứng chỉ mới và khóa cho quá trình cài đặt với lệnh source ./vars. Sau đó, dùng lệnh ./clean-all để chắc chắn rằng bạn đang tạo một chứng chỉ sạch. Tiếp theo, bạn hãy tạo một key là Certificate authority (CA), trong thư mục /etc/OpenVPN/easy-rsa/2.0/keys/ nhập thêm lệnh /build-ca để tạo tập tin ca.key và ca.crt.

Bước 2: Bạn tạo Server key và Certificate trong thư mục hiện tại ./build-key-server bằng cách khởi động lệnh build-key-server server.

Bước 3: Sử dụng lệnh build-dh để thiết lập Diffie-Hellman key exchange.

Bước 4: Tạo Client Key và Certificate bằng cách thêm lệnh ./build-key client.

Bước 5: Sao chép thư mục keys / thành / etc / OpenVPN bằng cách thêm lệnh:

cd /etc/OpenVPN/easy-rsa/2.0/

cp -r keys/ /etc/OpenVPN/Sau đó, bạn có thể tạo một cấu hình mới từ đầu, hoặc chuyển lệnh từ /usr/share/doc/OpenVPN-2.3.6/sample/sample-config-files sang /etc/OpenVPN/ để sao chép OpenVPN Configuration. Như vậy, bạn đã có thể dễ dàng dùng lệnh để tạo một thư mục cho tệp log với:

mkdir -p /var/log/myvpn/

touch /var/log/myvpn/OpenVPN.logVới 5 bước thao tác trên, quá trình cài phần mềm OpenVPN trên CentOS 7 đã được thực hiện thành công.

Cài đặt OpenVPN/TomatoUSB

Người dùng cần cài đặt firmware Tomato v1.28 trước khi cài OpenVPN Server. Tuy phiên bản này không được thiết lập sẵn trên OpenVPN, nhưng bạn có thể sử dụng phiên bản TomatoUSB VPN để thay thế.

Quá trình cài đặt firmware Tomato v1.28 gồm:

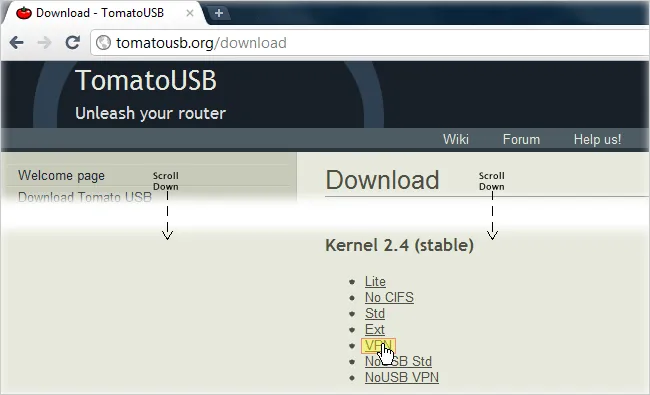

- Bước 1: Người dùng truy cập vào trang chủ TomatoUSB, sau đó tìm và click chọn Download Tomato USB để tải về máy.

- Bước 2: Kéo thanh cuộn xuống phía dưới bạn sẽ thấy mục Kernel 2.4 (Stable), sau đó chọn link VPN có định dạng tập tin là .rar để tải xuống.

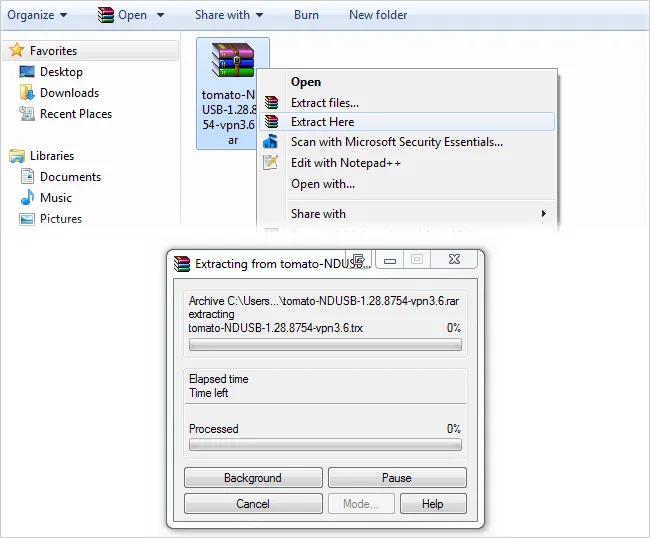

- Bước 3: Dùng chương trình giải nén để extract tập tin vừa tải, bạn sẽ thấy 2 file là CHANGELOG và tomato-NDUSB-1.28.8754-vpn3.6.trx.

Lúc này, bạn sẽ thấy xuất hiện 02 trường hợp là Router đang chạy firmware Linksys và Router đang chạy firmware Tomato. Ứng với mỗi trình chạy sẽ là các thao tác thực hiện riêng biệt.

Đối với Router đang chạy firmware Linksys:

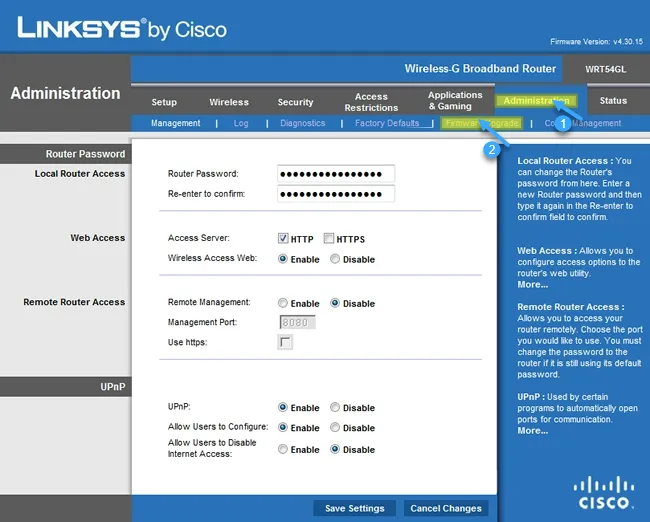

- Bước 1: Mở trình duyệt mà bạn thường dùng > Nhập địa chỉ IP mặc định: 192.168.1.1. Tiếp đến, bạn hãy nhập admin cho cả 2 mục username và password theo sự yêu cầu từ hệ thống. Khi đã vào được hệ thống, bạn hãy chọn menu Administration > Firmware Upgrade.

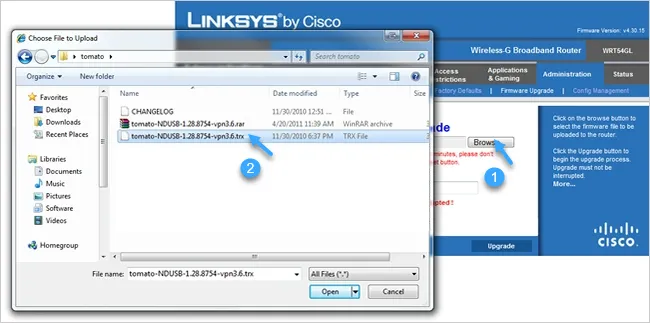

- Bước 2: Chọn nút Browse để truy cập vào tập tin TomatoUSB bạn vừa giải nén, chọn tiếp file tomato-NDUSB-1.28.8754-vpn3.6.trx > Upgrade trên giao diện trình duyệt để Router tiến hành cài đặt TomatoUSB VPN.

- Bước 3: Khi hệ thống tự động cập nhật xong, bạn mở hộp thoại command prompt, nhập lệnh

ipconfig –releaseđể thực hiện xác định địa chỉ IP mới, sau đó gõ tiếpipconfig –renewđể tạo địa chỉ mới cho Router. Cuối cùng, bạn vào mục Administration, chọn Configuration, nhấn tiếp vào Erase all NVRAM để hoàn tất cài đặt Tomato.

Đối với Router đang chạy firmware Tomato:

- Bước 1: Trước khi nâng cấp lên TomatoUSB VPN, bạn cần sao lưu cấu hình Tomato trước với thao tác chọn Administration, chọn tiếp Configuration, sau đó chọn Backup. Lúc này, hệ thống sẽ yêu cầu bạn lưu tập tin dưới dạng .cfg trên máy.

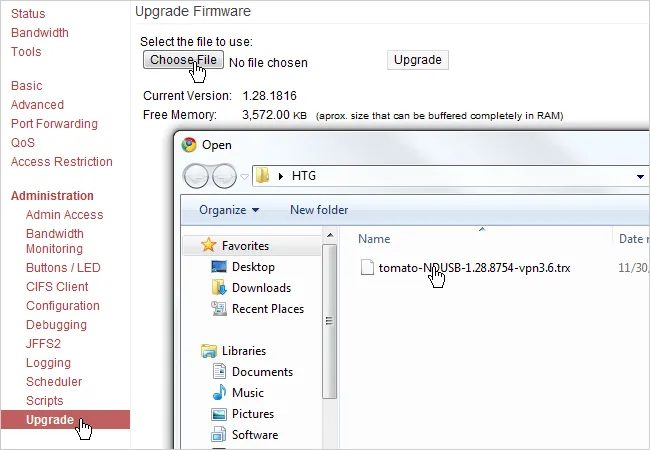

- Bước 2: Trở lại menu Administration, chọn Upgrade, chọn tiếp Choose File, truy cập vào thư mục tomato-NDUSB-1.28.8754-vpn3.6.trx bạn đã giải nén trước đó.

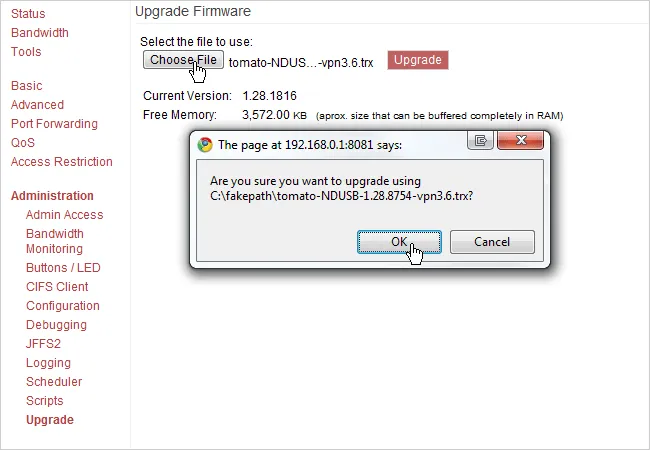

- Bước 3: Khi hộp thoại cần xác nhận Upgrade, bạn click chọn OK và đợi một vài phút để Router tự cập nhật và khởi động lại.

- Bước 4: Hệ thống sẽ gửi cho bạn một địa chỉ IP khác, để xem địa chỉ IP đã được giữ nguyên trước đó, người dùng hãy mở command prompt, gõ lệnh

ipconfig –releasevà xemipconfig –renewhiển thị ở dòng Default Gateway. - Bước 5: Trong trường hợp cấu hình của bạn bị quay về mặc định ban đầu, hãy truy cập trang Configuration, bên dưới mục Restore Configuration bạn chọn Choose File. Lúc này, trong các tệp tin được mở ra, bạn chọn file có đuôi .cfg đã lưu sẵn, cuối cùng chọn Restore để hoàn tất.

Cách sử dụng OpenVPN chi tiết

Để sử dụng OpenVPN một cách hiệu quả và tận dụng hết các lợi ích của chúng, bạn cần biết các công đoạn dưới đây:

Cách tạo các Certificates và Key

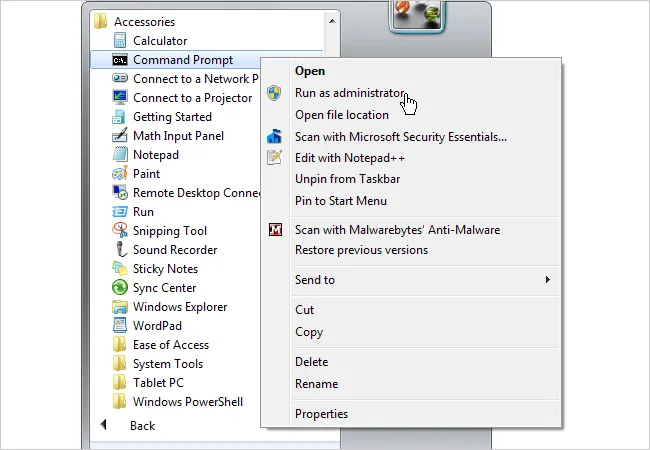

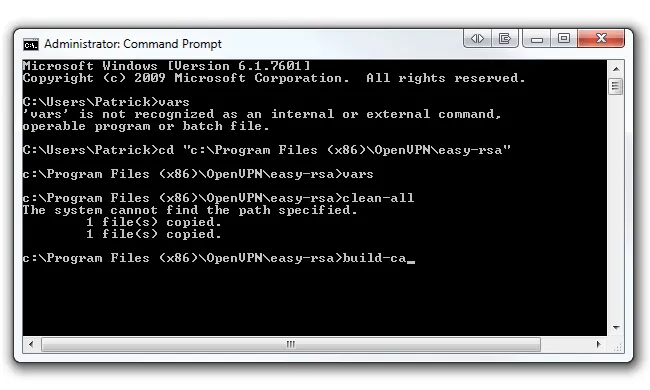

Bước 1: Vào menu Start, chọn mục Accessories, click chuột phải vào Command Prompt và chọn tiếp Run as administration.

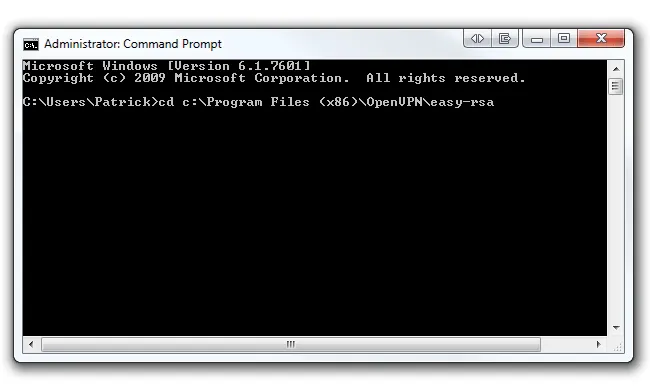

Bước 2: Trong hộp thoại Command Prompt, bạn gõ lệnh cd c:\Program Files (x86)\OpenVPN\easy-rsa (đối với Windows 64 bit) hoặc cd c:\Program Files\OpenVPN\easy-rsa (đối với Windows 32 bit). Sau đó, click chọn Enter để tiếp tục.

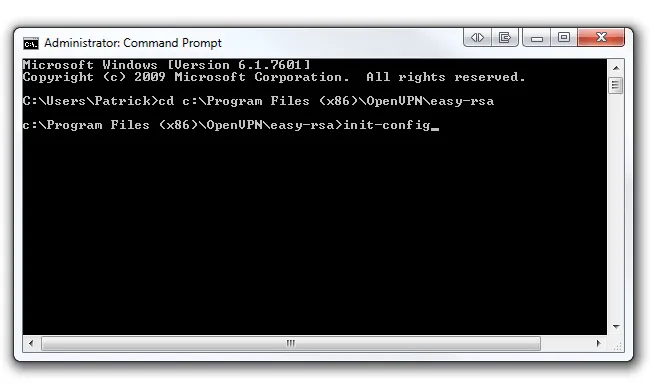

cd c:\Program Files (x86)\OpenVPN\easy-rsaBước 3: Tại cửa sổ Command Prompt, bạn gõ lệnh init-config, nhấn Enter để sao chép 2 file vars.bat và openssl.cnf vào thư mục easy-rsa.

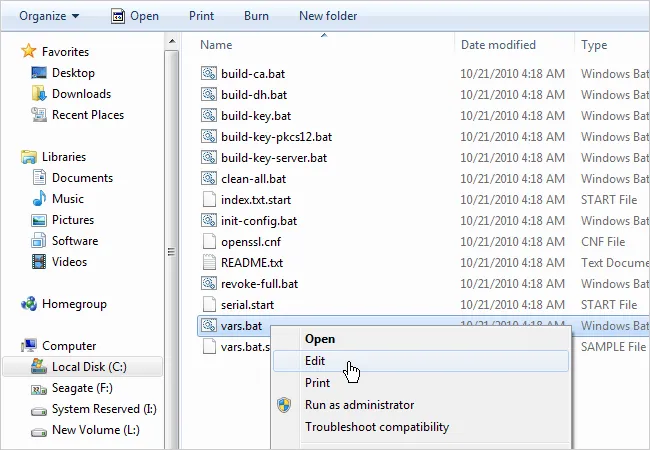

init-configBước 4: Mở thư mục C:\Program Files (x86)\OpenVPN\easy-rsa, click chuột phải vào tệp tin vars.bat, chọn chức năng Edit để mở chúng trong ứng dụng Notepad. Sau đó, hãy thay giá trị Key_COUNTRY, Key_PROVINCE,… thành thông tin của người dùng kể từ dòng 31 trở xuống.

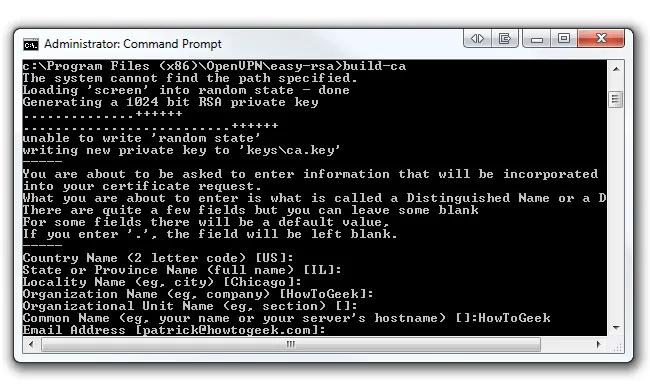

Bước 5: Quay về hộp thoại command prompt, bạn tiếp tục gõ vars, sau đó chọn Enter. Kế đến, bạn gõ thêm clean-all và build-ca rồi nhấn Enter lần nữa.

clean-all và build-caBước 6: Khi thực hiện xong lệnh build-ca, hệ thống sẽ yêu cầu bạn nhập một số thông tin như: Country, Locality, State,…bạn chỉ cần nhấn Enter để bỏ qua là xong. Tuy nhiên, điều này chỉ được thực hiện khi bạn đã đăng nhập vào phần Common Name trước đó, lệnh này sẽ hiển thị 2 tập tin Root CA Key và Root CA Certificate trong thư mục easy-rsa/Keys.

Để tạo 1 key trên máy chủ OpenVPN Client, bạn cần:

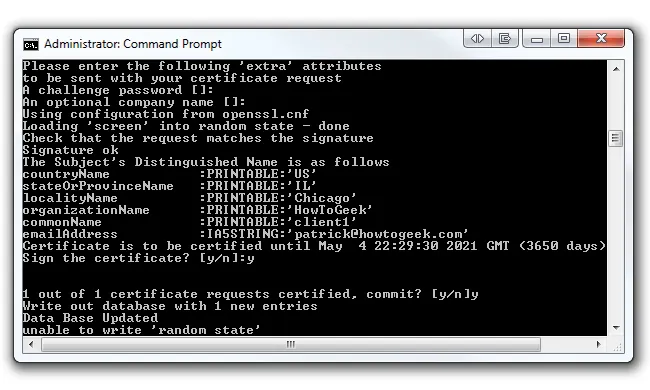

- Bước 1: Mở hộp thoại Command Prompt, gõ lệnh

build-Key client1, trong đó client1 người dùng có thể thay bằng bất cứ tên nào mà họ muốn, chỉ cần không trùng với Common Name là được. Sau đó, giữ nguyên các thông số đã được cài đặt mặc định, bạn gõ thêm y và nhấn Enter. - Bước 2: Bạn không cần quan tâm nếu màn hình hiển thị lỗi unable to write random state vì lệnh này sẽ tạo ra 2 tập tin gồm Client1 Certificate và Client1 Key trong thư mục easy-rsa/Keys.

Để tạo Key server trên OpenVPN, người dùng phải thực hiện như sau:

- Bước 1: Mở hộp thoại Command Prompt, gõ lệnh

build-Key-server server. Trong đó, bạn có thể thay thế chữ server ở cuối trong lệnh bằng một cái tên khác không trùng với Common Name. - Bước 2: Sau khi thay tên (hoặc không), bạn gõ thêm y và kết thúc bằng cách chọn Enter. Khi này, trong thư mục easy-rsa/Keys sẽ xuất hiện 2 files gồm Server Certificate và Server Key.

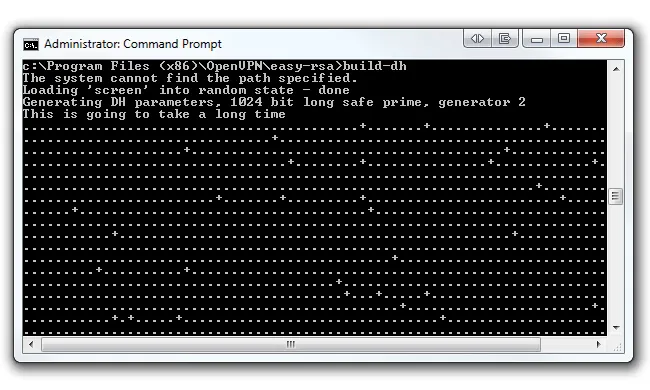

Ngoài ra, để thiết lập thông số Diffie Hellman, bạn hãy mở hộp thoại Command Prompt, gõ lệnh build-dh. Khi đó, bạn thấy trong thư mục easy-rsa/Keys hiển thị file dh1024.pem là hoàn tất.

Khởi tạo, cấu hình tập tin cho Client

Để thực hiện khởi tạo, cấu hình tập tin cho Client, bạn cần làm theo các bước sau:

Bước 1: Thiết lập Auto-update ở mục Basic DDNS của Tomato.

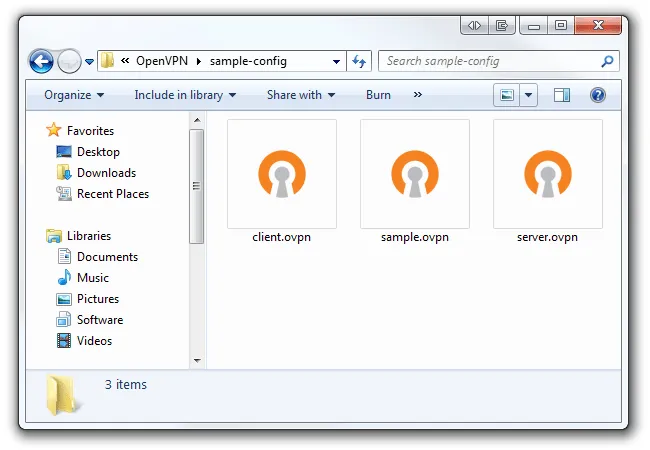

Bước 2: Quay về giao diện OpenVPN và điều hướng tập tin đến C:\Program Files (x86)\OpenVPN\sample-config (đối với hệ điều hành 64 bit) hoặc C:\Program Files\OpenVPN\sample-config (đối với hệ điều hành 32 bit), hiển thị trong Windows Explorer. Lúc này, bạn chỉ nên quan tâm đến tệp tin client.ovpn trong 3 tệp tin được hiển thị.

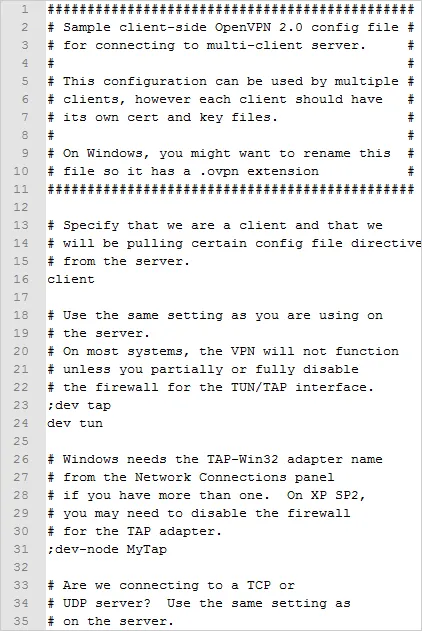

Bước 3: Mở tệp tin client.ovpn trong Notepad hoặc Notepad++ và cần đảm bảo bạn đã thay đổi DynDNS hostname trong dòng 4 trước khi xuất file.ovpn ra.

Bước 4: Giữ nguyên cổng chuẩn 1194 của OpenVPN. Tiếp theo, bạn cần thay đổi dòng 11 và 12 bằng tên file Certificate và Key mà bạn đã tạo cho Client.

Bước 5: Hoàn tất quá trình bằng cách lưu file.opvn trong thư mục config hoặc OpenVPN.

Cấu hình VPN Tunneling cho Tomato

Bước 1: Người dùng thực hiện thao tác sao chép các Certificates và Key từ máy chủ, sau đó dán chúng vào menu của Tomato VPN.

Bước 2: Kiểm tra một số thiết lập trong Tomato và thử kết nối mạng VPN với thiết bị.

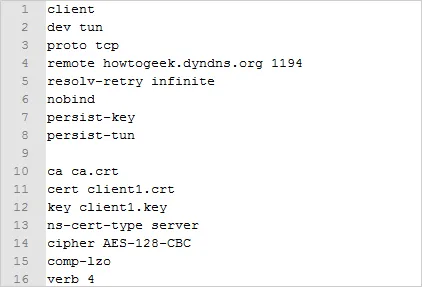

Bước 3: Mở trình duyệt bạn đang dùng và điều hướng Router, sau đó click chọn menu VPN Tunneling. Trước đó, bạn cần đảm bảo rằng cả Server 1 và Basic đều đã được chọn. Kế đến, thực hiện thiết lập theo hướng dẫn sử dụng OpenVPN, cuối cùng chọn Save.

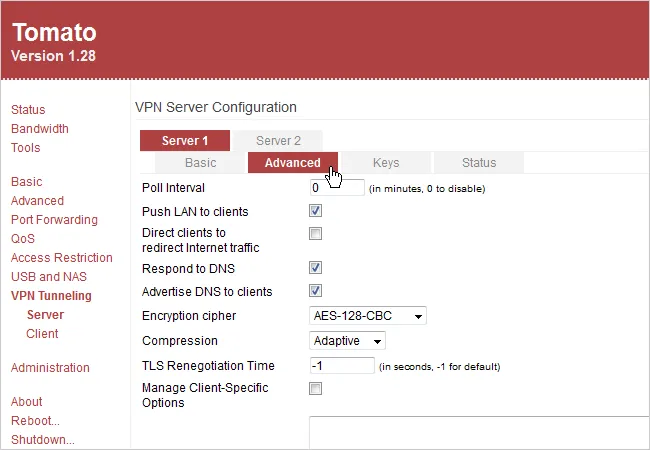

Bước 4: Bạn chuyển sang tab Advanced, chọn Save ngay sau đó. Kế đến, hãy dán tất cả các Certificates và Key mà bạn đã tạo trước đó vào, tiếp tục chuyển đến tab Keys.

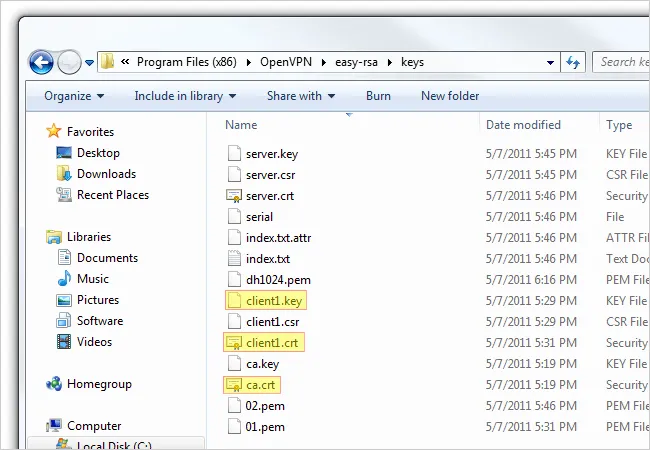

Bước 5: Trong Windows Explorer, người dùng hãy điều hướng tệp tin đến C:\Program Files (x86)\OpenVPN\easy-rsa\Keys (Windows 64 bit) hoặc C:\Program Files\OpenVPN\easy-rsa\Keys (Windows 32 bit).

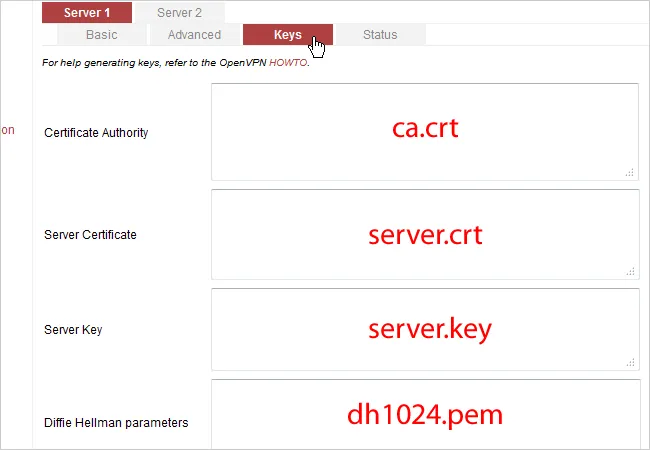

Bước 6: Mở lần lượt từng file ca.crt, server.crt, server.key và dh1024.pem bằng ứng dụng Notepad rồi thực hiện sao chép các nội dung bên trong đó.

Bước 7: Dán nội dung vào từng box tương ứng và chỉ cần paste những gì nằm trong mục server.crt, nằm dưới lệnh –BEGIN CERTIFICATE–. Cuối cùng, chọn nút Save và Start Now.

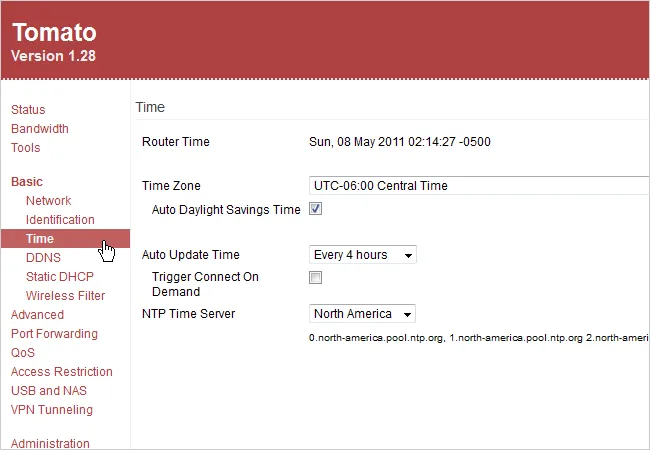

Bước 8: Kiểm tra Tomato trước khi thực hiện kết nối với VPN bằng cách click chọn menu Basic, chọn Time. Khi này, bạn cần chỉnh sao cho thời gian trong Router Time và Time Zone đúng với múi giờ tại nơi bạn đang sinh sống.

Thiết lập OpenVPN cho Client

Bước 1: Làm theo hướng dẫn cài đặt OpenVPN Server trên Windows để cài đặt OpenVPN cho laptop.

Bước 2: Mở C:\Program Files\OpenVPN\config. Quay về giao diện máy chủ đầu tiên, bạn copy 4 file trên laptop client và điều hướng chúng đến C:\Program Files (x86)\OpenVPN\easy-rsa\Keys. Sau đó, bạn tiếp tục copy các file ca.crt, client1.crt và client1.key, tiến hành paste vào thư mục config đã mở trước đó.

Bước 3: Copy thêm một file nữa và chuyển chúng C:\Program Files (x86)\OpenVPN\config. Sau đó, copy tập tin client.ovpn đã tạo sẵn và paste vào thư mục config lần nữa đền hoàn tất.

Tiến hành thử nghiệm OpenVPN trên Client

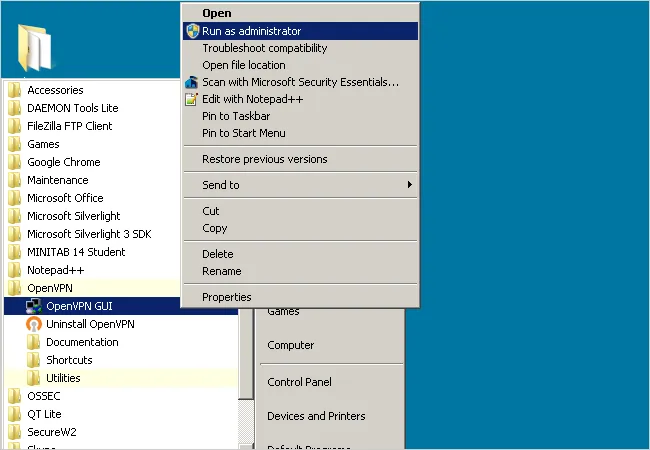

Bước 1: Trên laptop client, bạn hãy chọn Windows Start, chọn tiếp All Programs, sau đó chọn OpenVPN.

Bước 2: Tại file OpenVPN GUI, chọn Run as administrator, chọn tiếp Properties, dưới tab Compatibility hãy tick chọn Run this program as an administrator để thiết lập administrator vĩnh viễn.

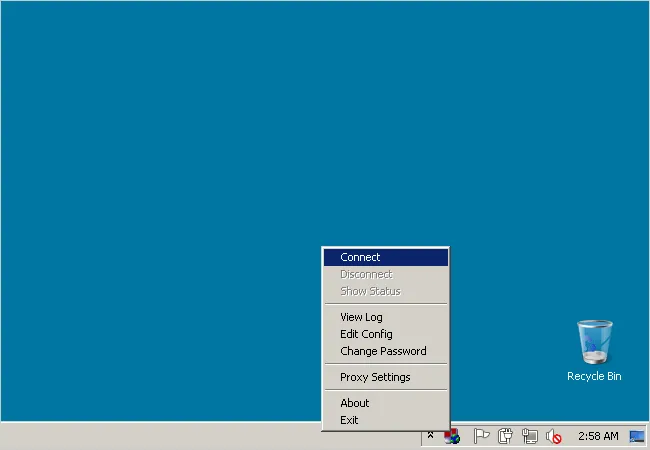

Bước 3: Bên cạnh đồng hồ hệ thống của thanh taskbar, bạn click chuột phải vào biểu tượng OpenVPN GUI, chọn tiếp Connect. Lúc này, hộp thoại hiển thị các bản ghi kết nối dưới dạng pop-up.

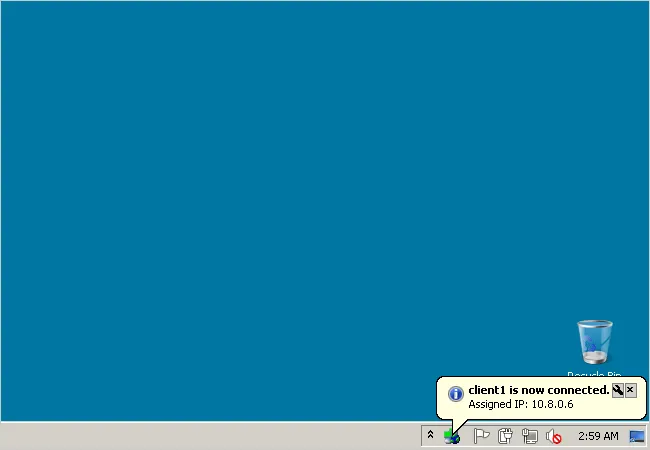

Bước 4: Khi bạn thấy biểu tượng OpenVPN ở thanh tác vụ chuyển sang màu xanh, đồng thời địa chỉ IP ảo cũng hiển thị, điều này chứng tỏ việc thử nghiệm OpenVPN trên Client đã hoàn tất.

OpenVPN client tốt nhất

Hiện nay, các phiên bản OpenVPN xuất hiện rất đa dạng và được sử dụng một cách phổ biến. Sau đây là một số OpenVPN client tốt nhất mà người dùng cần biết:

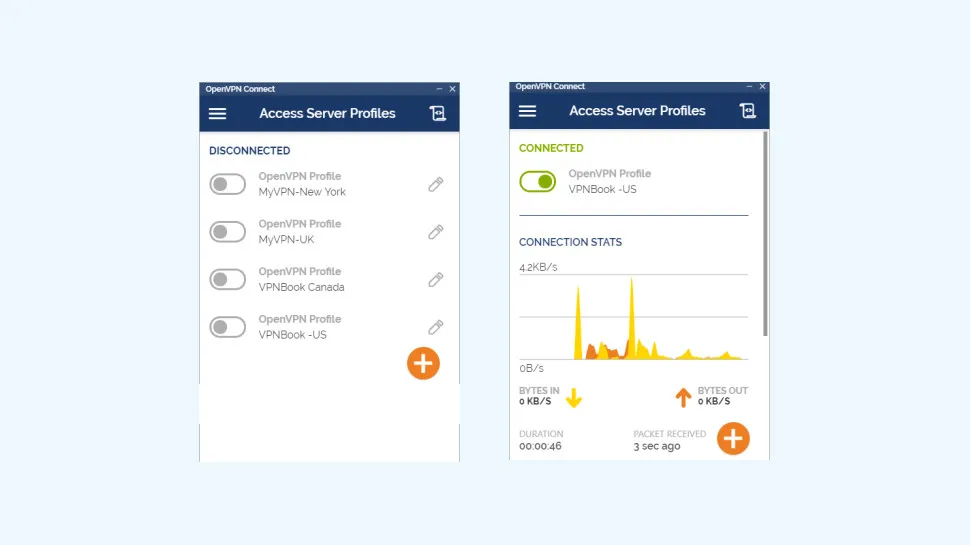

- OpenVPN Connect (Windows, MacOS, iOS, Android): là phiên bản được cung cấp miễn phí với giao diện dễ sử dụng. OpenVPN Connect cho phép người dùng thực hiện kết nối với máy chủ VPN một cách dễ dàng, đồng thời thực hiện quá trình bảo vệ thông tin cá nhân hiệu quả.

- Tunnelblick (MacOS): là phần mềm miễn phí dành riêng cho các thiết bị có hệ điều hành MacOS. Người dùng có thể tùy chỉnh thông số kết nối và máy chủ VPN một cách đơn giản và dễ sử dụng.

- OpenVPN for Android (Android): là phiên bản miễn phí dành cho các thiết bị Android, cho phép người dùng tự bảo vệ thông tin cá nhân trên thiết bị Android, đồng thời rất thông dụng và dễ dùng.

Câu hỏi thường gặp

OpenVPN có thể sử dụng cho mục đích gì?

OpenVPN có thể dùng dưới dạng giao thức nếu bạn cần nó cung cấp tính năng bảo mật tốt và đảm bảo tốc độ kết nối nhanh. Mặt khác, OpenVPN cũng có thể dùng như một phần mềm để bảo vệ các thiết bị cũ hơn bằng cách vượt qua các hạn chế mạng mà dịch vụ VPN bị chặn.

Tôi có thể cài đặt OpenVPN trên thiết bị của mình không?

Bạn hoàn toàn có thể cài đặt OpenVPN trên thiết bị của mình, dù cho với hệ điều hành Windows, iOS, MacOS, Linux, Android thì phần mềm này đều hỗ trợ.

OpenVPN so với L2TP?

L2TP được biết đến là giao thức Layer 2 Tunneling Protocol, đây là một giao thức đào đường, thường kết hợp với IPSec vì chúng không tự mã hóa dữ liệu được. Tuy vậy, L2TP cũng dễ bị NSA nắm bắt như PPTP. Do đó, OpenVPN có phần an toàn hơn so với L2TP.

OpenVPN so với IKEv2?

IKEv2 là thuật ngữ viết tắt của Internet Key Exchange v2 với nhiều phiên bản mã nguồn mở. Đặc biệt, IKev2 giúp xử lý việc mất kết nối mạng nhanh hơn so với OpenVPN. Vậy nên, IKEv2 hoạt động tốt và hiệu quả hơn so với OpenVPN.

OpenVPN so với SSTP?

OpenVPN và SSTP có sự tương đương với nhau khi SSTP được tạo ra để thay thế cho PPTP. Bên cạnh đó, chúng cũng được tích hợp vào mọi hệ thống Windows tính từ Windows Vista trở đi.

Sử dụng OpenVPN có an toàn không?

Tuy OpenVPN vẫn tồn tại một số nhược điểm về bảo mật, nhưng các nhà sản xuất đã sớm phát hiện và cải thiện điều đó. Vậy nên khi xét về mặt tổng thể, OpenVPN rất an toàn cho người dùng.

Tôi có thể sử dụng OpenVPN để kết nối với nhiều máy chủ cùng một lúc không?

Về bản chất, OpenVPN không hỗ trợ kết nối nhiều máy chủ cùng một lúc. Tuy nhiên, điều này bạn vẫn có thể thực hiện được tùy thuộc vào cách thức mà bạn cấu hình máy. Điều đó có thể phụ thuộc vào cách bạn sử dụng phần mềm quản lý kết nối VPN, dùng Script hoặc một số công cụ tự động hóa.

Lời kết

Bài viết trên đã cung cấp cho người dùng các thông tin để hiểu rõ hơn về OpenVPN là gì, đồng thời biết thêm về cách hoạt động, cũng như ưu/nhược điểm của chúng. Tôi hy vọng rằng nếu bạn có nhu cầu sử dụng phần mềm này trong tương lai gần thì các thông tin trong bài sẽ thực sự hữu ích với bạn!

THEO DÕI VÀ CẬP NHẬT CHỦ ĐỀ BẠN QUAN TÂM

Đăng ký ngay để nhận những thông tin mới nhất từ blog của chúng tôi. Đừng bỏ lỡ cơ hội truy cập kiến thức và tin tức hàng ngày