CVE là gì? Đặc điểm, lợi ích và ảnh hưởng của CVE đến thệ thống bảo mật

Đã kiểm duyệt nội dung

Đánh giá

CVE là danh sách các lỗ hổng bảo mật được công khai nhằm giúp các tổ chức nhận diện và xử lý kịp thời các vấn đề bảo mật. Trong bài viết này, mình sẽ chia sẻ chi tiết về khái niệm, đặc điểm, lợi ích của CVE là gì cũng như ảnh hưởng của nó đến hệ thống bảo mật doanh nghiệp.

Điểm chính cần nắm

- Khái niệm CVE là gì: CVE là hệ thống phân loại lỗ hổng bảo mật với mã CVE ID duy nhất, cung cấp thông tin chi tiết giúp chuyên gia an ninh mạng phát hiện, thảo luận và khắc phục hiệu quả các lỗ hổng trên hệ thống.

- 3 yếu tố xác định CVE: Một lỗ hổng đủ điều kiện thành CVE khi gây rủi ro bảo mật được xác nhận, có thể sửa chữa độc lập và chỉ tác động đến một Codebase, đảm bảo quản lý hiệu quả qua mã CVE ID riêng.

- CVE Identifier – Mã định danh lỗ hổng bảo mật: CVE Identifier là mã duy nhất gán cho mỗi lỗ hổng bảo mật, do CNA hoặc MITRE cấp, định dạng CVE-[Năm]-[Số thứ tự], giúp quản lý và phân loại lỗ hổng hiệu quả.

- Phân biệt CVE và CWE: CVE xác định các lỗ hổng bảo mật cụ thể, trong khi CWE phân loại điểm yếu dẫn đến lỗ hổng, giúp xử lý nguyên nhân gốc rễ và ngăn chặn lỗ hổng bảo mật từ giai đoạn đầu.

- Vai trò của CVE trong bảo mật: CVE cung cấp thông tin chi tiết về lỗ hổng qua mã CVE ID duy nhất, giúp tổ chức đánh giá, cải thiện công cụ bảo mật, xử lý lỗ hổng hiệu quả và nâng cao khả năng bảo vệ hệ thống.

- Định nghĩa Zero-day: Zero-day là lỗ hổng bảo mật chưa được vá, cho phép hacker tấn công ngay lập tức. Khi lỗ hổng được công khai, nó trở thành one-day hoặc n-day, phản ánh thời gian từ lúc phát hiện.

- Nguy cơ từ zero-day exploit: Zero-day exploit là lỗ hổng chưa được vá, mang lại xác suất tấn công cao, thường được hacker lưu trữ để nhắm vào mục tiêu giá trị cao như website chính phủ hoặc tổ chức tài chính, gây nguy hiểm nghiêm trọng.

- Các biện pháp xây dựng hệ thống bảo mật: Tăng cường bảo mật bằng cách cập nhật phần mềm, triển khai hệ thống IDS/IPS, và quét lỗ hổng định kỳ để phát hiện, ngăn chặn rủi ro bảo mật hiệu quả.

- Các phương thức khai thác zero-day: Hacker có thể khai thác zero-day qua spear phishing, phishing, exploit kit, hoặc brute force, sử dụng email độc hại, mã độc trên website, và tấn công mật khẩu để xâm nhập hệ thống hoặc mạng.

- Các cuộc tấn công Zero-day nổi bật: Các cuộc tấn công zero-day tiêu biểu gồm lỗ hổng Microsoft Exchange (2021), worm Stuxnet nhắm vào chương trình hạt nhân Iran, RSA khai thác Adobe Flash Player, và Aurora tấn công Google cùng các doanh nghiệp lớn qua Internet Explorer.

- Quy trình báo cáo CVE: Lỗ hổng bảo mật được báo cáo bởi nhà nghiên cứu và hacker mũ trắng đến các CNA như MITRE, Google, Apple. Các chương trình bug bounty khuyến khích phát hiện lỗ hổng, giúp cải thiện bảo mật sản phẩm và dịch vụ kỹ thuật số.

- Hệ thống đánh giá CVSS: CVSS là tiêu chuẩn đánh giá mức độ nghiêm trọng của lỗ hổng bảo mật một cách khách quan, không phụ thuộc nhà cung cấp. Được quản lý bởi FIRST, phiên bản CVSS v3.0 ra mắt năm 2015, thay thế CVSS v2.

- CVE List – Danh sách lỗ hổng bảo mật: CVE List là cơ sở dữ liệu toàn cầu về các lỗ hổng bảo mật, mỗi lỗ hổng được gán mã CVE ID duy nhất, do MITRE quản lý và hỗ trợ bởi các CNA.

- Firewall Anti DDoS của Vietnix: Giải pháp bảo mật chuyên biệt với hơn 13 năm kinh nghiệm, Vietnix cung cấp hệ thống phát hiện và xử lý tấn công DDoS tự động dưới 5 giây, bảo vệ đa tầng, đảm bảo hệ thống hoạt động ổn định và liên tục.

- Giải đáp các thắc mắc liên quan đến CVE là gì: giúp bạn hiểu được khái niệm CVE, cách thức hoạt động, quy trình báo cáo lỗ hổng bảo mật, cũng như tầm quan trọng của CVE trong việc tăng cường an ninh mạng và quản lý rủi ro hiệu quả.

CVE là gì?

CVE là thuật ngữ viết tắt từ Common Vulnerabilities and Exposures, một danh sách công khai về các lỗ hổng bảo mật trong hệ thống máy tính. Khi nhắc đến CVE, người ta thường ám chỉ một lỗ hổng đã được chỉ định một mã số nhận diện, gọi là CVE ID.

MITRE đã bắt đầu phát triển chương trình này từ năm 1999 với mục đích tạo ra một hệ thống phân loại và nhận diện các lỗ hổng bảo mật phổ biến. Danh sách này cung cấp thông tin chi tiết về từng lỗ hổng, giúp các chuyên gia an ninh mạng thảo luận và đưa ra những biện pháp khắc phục hiệu quả.

Mỗi lỗ hổng phải được giải quyết riêng lẻ và xác nhận bởi nhà cung cấp dịch vụ liên quan. Đối với các lỗ hổng ảnh hưởng đến nhiều sản phẩm khác nhau, chương trình sẽ gán các mã nhận diện CVE ID riêng biệt để quản lý tốt hơn.

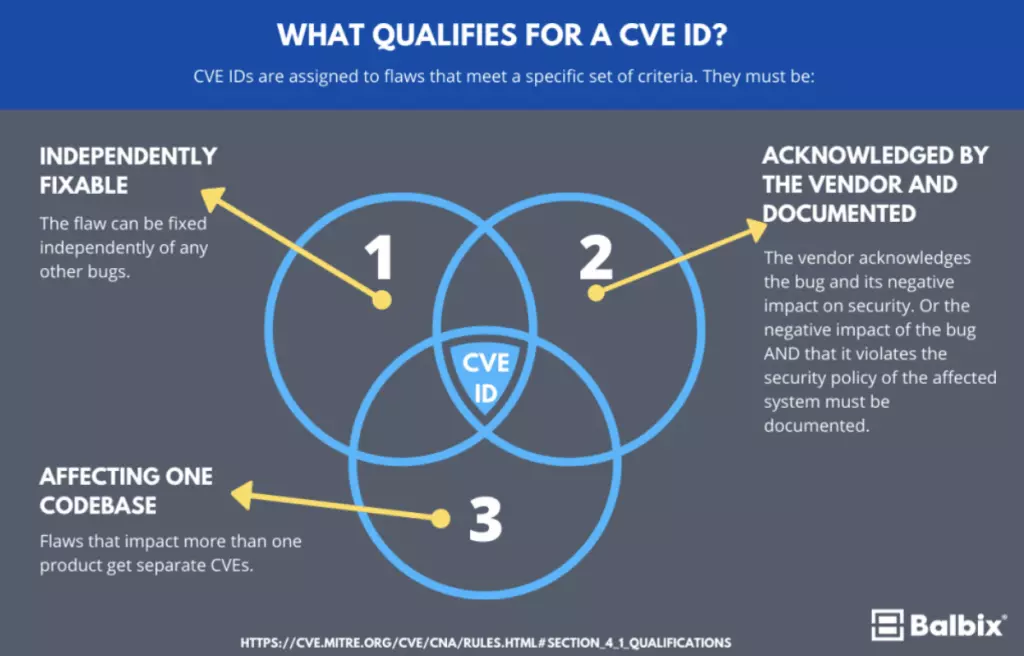

3 yếu tố tạo nên CVE là gì?

Để xác định một lỗ hổng có đủ điều kiện trở thành CVE, cần dựa vào một số yếu tố cụ thể. Theo các chuyên gia bảo mật, các yếu tố này bao gồm:

- Ảnh hưởng đến bảo mật: Lỗ hổng phải được nhà cung cấp công nhận là gây ra rủi ro nghiêm trọng cho hệ thống bảo mật của tổ chức sử dụng sản phẩm hoặc dịch vụ của họ. Những tác động này cần được minh chứng qua tài liệu chính thức.

- Có thể sửa chữa riêng lẻ: Việc xử lý lỗ hổng cần được thực hiện một cách độc lập, không làm ảnh hưởng đến toàn bộ hệ thống mạng.

- Chỉ tác động đến một Codebase duy nhất: Nếu lỗ hổng ảnh hưởng tới nhiều Codebase, mỗi trường hợp cần được phân tách và gắn mã CVE ID riêng để dễ quản lý.

Tìm hiểu về CVE Identifier

CVE Identifier hay mã định danh lỗ hổng bảo mật, là một mã số duy nhất được gán cho mỗi CVE. Mỗi CVE chỉ được liên kết với một mã định danh riêng biệt.

Những mã CVE này được cấp bởi các tổ chức thuộc CVE Numbering Authority (CNA). CNA có thể là các công ty công nghệ, trường đại học, tổ chức nghiên cứu về bảo mật, hoặc đôi khi là một cá nhân. Ngoài ra, MITRE cũng có thể công bố mã định danh này.

Cách biểu diễn mã CVE là CVE-[Năm phát hiện]-[Số thứ tự], trong đó:

- Năm: Thời điểm phát hiện và báo cáo lỗ hổng.

- Số thứ tự: Do tổ chức CNA chỉ định.

Mã CVE-2019-0708 đại diện cho một lỗ hổng được phát hiện vào năm 2019, với số thứ tự là 0708. Đây là lỗi trong giao thức Remote Desktop Protocol (RDP) của Microsoft, còn được gọi là BlueKeep và đã gây ra nhiều mối đe dọa nghiêm trọng.

Sự khác nhau giữa CVE và CWE

- CVE (Common Vulnerabilities and Exposures): Là danh sách các lỗ hổng bảo mật cụ thể đã được phát hiện và gán mã định danh duy nhất (CVE ID). CVE tập trung vào việc theo dõi và quản lý các lỗ hổng xảy ra trong thực tế.

- CWE (Common Weakness Enumeration): Là danh sách các điểm yếu hoặc lỗi thiết kế, lập trình có thể dẫn tới lỗ hổng bảo mật. CWE cung cấp “bản thiết kế” để mô tả và xử lý nguyên nhân gốc rễ, giúp ngăn chặn việc xuất hiện các CVE mới.

Tóm lại: CVE tập trung vào lỗ hổng bảo mật cụ thể, trong khi CWE tập trung vào phân loại và xử lý điểm yếu tiềm ẩn để ngăn ngừa lỗ hổng.

Lợi ích của CVE là gì?

Common Vulnerabilities and Exposures (CVE) là danh sách công khai các lỗ hổng bảo mật. Mã CVE đóng vai trò quan trọng trong việc hỗ trợ các chuyên gia bảo mật triển khai giải pháp để ngăn chặn các mối nguy hiểm tiềm ẩn. Một số lợi ích mà CVE mang lại có thể kể đến như sau:

- CVE cung cấp các thông tin chi tiết và đầy đủ về lỗ hổng bảo mật, giúp các tổ chức đánh giá mức độ tương thích của công cụ bảo mật với các lỗ hổng. Đồng thời, các tổ chức cũng có thể xác định được những cải tiến cần thiết và đo lường khả năng xử lý hiệu quả các lỗ hổng.

- Mỗi lỗ hổng đều được định danh bằng một mã CVE ID duy nhất. Nhờ mã này, việc tra cứu và phân tích thông tin về lỗ hổng trở nên nhanh chóng và dễ dàng. Đồng thời, các tổ chức có thể hợp tác để đưa ra giải pháp xử lý kịp thời, qua đó nâng cao mức độ an toàn và bảo vệ hệ thống tốt hơn.

Zero-day là gì?

Zero-day là một thuật ngữ chỉ lỗ hổng bảo mật ở trong phần mềm, phần cứng hay firmware mà các bên chịu trách nhiệm vá hoặc sửa lỗi không thể xác định được. Đối với lỗ hổng này, các hacker có thể tấn công ngay vào hệ thống, và khoảng thời gian từ lúc phát hiện ra lỗ hổng cho đến lúc tấn công là 0 ngày (0-day). Từ đó ta có thuật ngữ “zero-day”. Sau khi lỗ hổng này được công khai, nó sẽ được gọi là lỗ hổng one-day hoặc n-day.

Vì sao lỗ hổng Zero-day nguy hiểm?

Trong ngày đầu tiên phát hiện lỗ hổng hay bug trong một phần mềm online hoặc offline, công ty hoặc developer chưa thể giải quyết ngay được. Vì vậy, zero day exploit đảm bảo xác suất tấn công thành công rất cao. Do đó loại hình exploit này cực kỳ nguy hiểm cho bất kỳ cá nhân hay tổ chức nào.

Nhiều chuyên gia cho rằng, những nhóm tội phạm mạng hay những nhóm hacker chuyên nghiệp có lưu trữ tập hợp các lỗ hổng zero day để chuẩn bị tấn công vào những mục tiêu có giá trị cao. Danh sách này thường gồm lỗ hổng của các website chính phủ nước ngoài, tổ chức tài chính.

Mozilla Firefox từng gặp phải hai lỗi zero-day không xác định vào tháng 6 năm 2019 – “Type confusion in Array.pop” và “Sandbox escape using Prompt:Open”. Không may là đã có một nhóm hacker phát hiện ra và sử dụng chúng để tấn công vào nhiều sàn giao dịch tiền điện tử khác nhau.

Cách ngăn chặn Zero-day hiệu quả

Zero-day exploit được xác định là một mối đe dọa nghiêm trọng đối với an ninh mạng. Các lỗ hổng dạng này thường dẫn đến tình trạng rò rỉ dữ liệu quan trọng và nhạy cảm, điều mà rất khó tránh khỏi. Điều đáng nói là đến nay vẫn chưa có giải pháp bảo vệ nào mang tính toàn diện để đối phó hiệu quả trước các cuộc tấn công Zero-day.

Một số phương pháp bảo mật chủ động đã được triển khai, giúp hệ thống nhận diện và bảo vệ tốt hơn trước các lỗ hổng Zero-day. Các biện pháp cụ thể sẽ được trình bày chi tiết dưới đây:

1. Xây dựng hệ thống bảo mật toàn diện

Hệ thống bảo mật toàn diện và hiện đại được coi là phương pháp hàng đầu giúp chống lại các mối nguy từ lỗ hổng Zero-day. Các giải pháp này sử dụng công nghệ Machine Learning để phân tích và kiểm soát các hoạt động bất thường hoặc nguy hiểm. Điều này mang lại khả năng bảo vệ hệ thống một cách tối ưu và hiệu quả.

2. Cập nhật phần mềm và hệ điều hành để tăng cường bảo mật

Theo thực tế, hầu hết các cuộc tấn công Zero-day thường khai thác các lỗ hổng chưa được phát hiện. Vì vậy, việc cập nhật thường xuyên hệ thống và ứng dụng với các phiên bản mới nhất, cũng như áp dụng các bản vá bảo mật kịp thời, là điều cần thiết. Biện pháp này sẽ giúp tăng cường bảo vệ hệ thống khỏi nguy cơ tấn công vào các lỗ hổng n-days.

3. Xây dựng hệ thống IDS và IPS

IDS viết tắt của Intrution Detection System, là hệ thống phát hiện xâm nhập, còn IPS, hay Intrusion Prevention System, là hệ thống ngăn chặn xâm nhập. Sự kết hợp giữa IDS và IPS giúp tăng cường mức độ an toàn cho hệ thống. Mặc dù không thể chắc chắn phát hiện mọi mối đe dọa, nhưng hai hệ thống này có khả năng thông báo kịp thời về các hành vi đáng ngờ từ tin tặc.

4. Quét lỗ hổng bảo mật định kỳ

Quét lỗ hổng định kỳ là một trong những biện pháp cần thiết để phòng ngừa các cuộc tấn công Zero-day. Quy trình này giúp phát hiện kịp thời các điểm yếu bảo mật, cho phép bạn áp dụng bản vá hoặc cô lập lỗi để hạn chế tối đa nguy cơ bị khai thác.

5. Triển khai NAC

Network Access Control (NAC – Bộ công cụ kiểm soát truy cập mạng) là phương pháp triển khai các chính sách hay hạn chế bảo mật, áp dụng trên toàn mạng. Ta cần phải cô lập các hệ thống quan trọng khỏi những hệ thống còn lại, nhằm ngăn chặn tấn công vào những thông tin quan trọng.

Các cuộc tấn công Zero-day phổ biến

Sau khi thiết lập xong các biện pháp phòng chống zero-day, ta cũng cần nhận thức được cách các hacker có thể khai thác zero day là gì. Hiện nay, có nhiều loại hình tấn công khác nhau liên quan đến Zero-day, trong đó có thể kể đến như:

- Spear phishing: Các hacker chọn mục tiêu là những cá nhân cụ thể có thẩm quyền, và lừa những mục tiêu này để tạo ra các email độc hại. Các hacker có thể nghiên cứu mục tiêu và thu thập thông tin thông qua các chiến thuật social engineering.

- Phishing: Những kẻ tấn công sẽ gửi email spam đến nhiều người trong một tổ chức bất kỳ nhằm lừa họ click vào những link độc hại.

- Exploit kid: Các hacker có thể chiếm quyền sử dụng một trang web để nhúng các code độc hại hoặc quảng cáo để chuyển hướng khách truy cập đến exploit kit server.

- Brute force: Những kẻ tấn công có thể sử dụng phương thức brute force để xâm nhập vào các server, hệ thống hay mạng và tấn công exploit.

3 cuộc tấn công Zero-day đáng chú ý nhất trong lịch sử

Cuối cùng, hãy cùng xem qua một số cuộc tấn công Zero-day tiêu biểu nhất tính đến thời điểm này. Cuộc tấn công gần đây là lỗ hổng zero-day của Microsoft Exchange. Vào ngày 2/3/2021, công ty đã cảnh bảo người dùng về 4 lỗ hổng zero day đang bị khai thác chống lại các cơ quan chính phủ Hoa Kỳ. Microsoft cũng kêu gọi khách hàng nhanh chóng sử dụng các bản vá để bảo vệ dữ liệu của mình.

Bên cạnh đó, chúng ta cũng có thể kể đến một số cuộc tấn công Zero-day lớn trong lịch sử như:

- Stuxnet: Đây là một worm độc hại, nhắm vào các máy tính được sử dụng cho mục đích sản xuất. Iran, Ấn Độ và Indonesia là một số các khu vực chịu ảnh hưởng của đợt tấn công này. Mục đích chính của Stuxnet là làm gián đoạn chương trình hạt nhân của Iran bằng cách lây nhiễm đến các nhà máy uranium. Loại worm này đã lây nhiễm các lỗ hổng zero-day trong những bộ PLC chạy trong các máy tính thông nghiệp, thông qua lỗ hổng bảo mật trong phần mềm Siemens.

- RSA: Cuộc tấn công này lợi dụng một lỗ hổng chưa được vá ở trong Adobe Flash Player, và các hacker đã giành được quyền truy cập vào mạng của RSA. Hacker đã sử dụng phương pháp spam và phishing, gửi các email với file đính kèm là một bảng tính Microsoft Excel đến một số nhân viên trong RSA để khai thác lỗ hổng zero-day ở trong Adobe Flash Player.

- Aurora: Chiến dịch Aurora nhắm vào các lỗ hổng zero-day ở trong Internet Explorer và Perforce. Vào thời gian đó, Google từng sử dụng Perforce để quản lý source code của mình. Chiến dịch này cũng tấn công vào các tài sản trí tuệ của nhiều doanh nghiệp lớn như Adobe, Yahoo! và Dow Chemicals.

Ai là người báo cáo CVE?

Các báo cáo CVE thường được gửi bởi các nhà nghiên cứu, hacker mũ trắng (white hat hacker) và các nhà cung cấp phần mềm (vendors) tới Cơ quan Đánh số CVE (CVE Numbering Authority – CNA). Các CNA này bao gồm những tổ chức nổi tiếng như MITRE, Google, Apple và Cisco, những đơn vị hợp tác chặt chẽ để xác định và ghi nhận các lỗ hổng bảo mật. Nhiều nhà cung cấp thậm chí còn có các chương trình bug bounty (thưởng lỗi) để khuyến khích việc phát hiện và báo cáo các lỗ hổng bảo mật.

Bất kỳ ai phát hiện ra lỗ hổng đều có thể báo cáo nó đến một CNA chịu trách nhiệm gán mã định danh CVE (CVE Identifier). Các nhà cung cấp phần mềm thường khuyến khích cộng đồng an ninh mạng tìm kiếm lỗ hổng để cải thiện tính bảo mật cho sản phẩm của họ. Để thúc đẩy điều này, họ thường cung cấp các hình thức khuyến khích như bug bounty hoặc tổ chức các cuộc thi dành cho nhà nghiên cứu và hacker có đạo đức.

Danh sách các CNA bao gồm những công ty công nghệ lớn và các tổ chức nổi tiếng như Adobe, IBM, Intel và CERT. Các tổ chức này phối hợp để đảm bảo các lỗ hổng bảo mật được ghi nhận và xử lý kịp thời, góp phần tăng cường an ninh tổng thể cho các sản phẩm và dịch vụ kỹ thuật số.

Hệ thống đánh giá lỗ hổng bảo mật chung – CVSS là gì?

CVSS (Common Vulnerability Scoring System) là một hệ thống tiêu chuẩn được thiết lập nhằm đánh giá mức độ ảnh hưởng của các lỗ hổng bảo mật trong hệ thống thông tin. Hệ thống này mang lại một phương pháp đánh giá thống nhất, không phụ thuộc vào nhà cung cấp cụ thể, giúp đo lường mức độ nghiêm trọng của lỗ hổng bảo mật một cách khách quan và độc lập với sản phẩm.

CVSS được quản lý bởi tổ chức FIRST, nơi chịu trách nhiệm khuyến khích áp dụng và cải tiến liên tục các đặc tính kỹ thuật của hệ thống. Vào ngày 10/06/2015, phiên bản CVSS v3.0 chính thức được công bố. Kể từ năm 2016, Cybozu đã bắt đầu sử dụng CVSS v3.0 để đánh giá và thông báo các lỗ hổng bảo mật. Trước thời điểm đó, công ty vẫn áp dụng CVSS v2 như là tiêu chuẩn đánh giá chính.

CVE List là gì?

CVE List (Danh sách CVE) là một cơ sở dữ liệu công khai và toàn cầu, liệt kê các lỗ hổng bảo mật đã được xác định, mỗi lỗ hổng được gán một mã định danh duy nhất gọi là CVE ID. Danh sách này được duy trì bởi tổ chức MITRE và hỗ trợ bởi các CVE Numbering Authorities (CNA).

Một lỗ hổng phổ biến như CVE-2021-44228 (Log4Shell) cho phép người dùng tra cứu chi tiết về lỗ hổng này trên CVE List, bao gồm mô tả, mức độ nghiêm trọng, và hướng dẫn khắc phục.

CVE List là công cụ không thể thiếu để quản lý và giảm thiểu rủi ro bảo mật trong môi trường công nghệ hiện đại.

Firewall Anti DDoS Vietnix – Giải pháp hàng đầu để chống lại tấn công DDoS

Vietnix cung cấp giải pháp Firewall Anti DDoS hiện đại, được xây dựng dành riêng cho thị trường Việt Nam với hơn 13 năm kinh nghiệm trong việc đối phó với hàng chục nghìn cuộc tấn công DDoS. Hệ thống này có thể phát hiện và xử lý các cuộc tấn công tự động trong chưa đầy 5 giây, mang lại cơ chế bảo vệ đa tầng, từ tầng mạng đến tầng ứng dụng và cơ sở hạ tầng. Firewall Anti DDoS của Vietnix giúp đảm bảo website và hệ thống luôn hoạt động ổn định, liên tục, bất chấp lưu lượng tấn công khổng lồ, mang lại sự an tâm tuyệt đối trong kinh doanh.

Thông tin liên hệ:

- Hotline: 18001093.

- Email: sales@vietnix.com.vn.

- Địa chỉ: 265 Hồng Lạc, Phường Bảy Hiền, Thành phố Hồ Chí Minh.

- Website: https://vietnix.vn/.

Câu hỏi thường gặp

CVE hoạt động như thế nào?

CVE (Common Vulnerabilities and Exposures) hoạt động bằng cách xác định, gán mã định danh duy nhất (CVE ID) và công bố thông tin về các lỗ hổng bảo mật. Các lỗ hổng được phát hiện bởi các nhà nghiên cứu hoặc tổ chức, sau đó được xác nhận bởi các CVE Numbering Authorities (CNA). Thông tin này được công khai trong cơ sở dữ liệu CVE để các nhà cung cấp và tổ chức sử dụng nhằm áp dụng bản vá, đánh giá rủi ro và triển khai biện pháp bảo vệ hệ thống.

OWASP là gì?

OWASP (Open Web Application Security Project) là một tổ chức phi lợi nhuận toàn cầu, tập trung vào việc cải thiện bảo mật phần mềm. OWASP cung cấp các tài nguyên, công cụ, hướng dẫn và tiêu chuẩn miễn phí để hỗ trợ các nhà phát triển, tổ chức và chuyên gia bảo mật trong việc phát hiện, ngăn chặn và giảm thiểu các lỗ hổng bảo mật trong ứng dụng.

Nvd là gì?

NVD viết tắt của National Vulnerability Database, là một kho dữ liệu quản lý thông tin về lỗ hổng bảo mật, được xây dựng dựa trên các tiêu chuẩn của chính phủ Hoa Kỳ. Cơ sở dữ liệu này sử dụng Giao thức Tự động hóa Nội dung Bảo mật (SCAP) để chuẩn hóa và cung cấp thông tin một cách hiệu quả.

Trên đây là toàn bộ chia sẻ của mình về CVE là gì, những đặc điểm nổi bật, lợi ích và tác động mà CVE mang lại cho hệ thống bảo mật. Có thể thấy, CVE không chỉ là một công cụ hỗ trợ quan trọng trong việc xác định và xử lý các lỗ hổng bảo mật mà còn là yếu tố then chốt giúp doanh nghiệp nâng cao khả năng phòng thủ trong môi trường mạng ngày càng phức tạp. Nếu bạn muốn tìm hiểu thêm về các khía cạnh chuyên sâu liên quan đến bảo mật, hãy tham khảo các bài viết khác của mình dưới đây:

THEO DÕI VÀ CẬP NHẬT CHỦ ĐỀ BẠN QUAN TÂM

Đăng ký ngay để nhận những thông tin mới nhất từ blog của chúng tôi. Đừng bỏ lỡ cơ hội truy cập kiến thức và tin tức hàng ngày