Tấn công Ping (ICMP) Flood là hình thức áp đảo mục tiêu bằng các ICMP request. Cuộc tấn công này sử dụng giao thức ICMP (Internet Control Message Protocol) để tạo ra lượng lớn các gói tin echo request (yêu cầu phản hồi) gửi đến máy chủ mục tiêu. Khi số lượng yêu cầu này vượt qua khả năng xử lý của máy chủ, nó sẽ không thể phản hồi đến các truy vấn hợp lệ từ người dùng thực, gây ra tình trạng từ chối dịch vụ. Hãy cùng Vietnix tham khảo thêm về chủ đề tấn công Ping Flood qua bài viết sau đây.

Giới thiệu

Thuộc dạng tấn công DDoS, Ping (ICMP) Flood sử dụng giao thức ICMP và gửi lượng lớn các gói tin echo request với mục tiêu với mục đích là khiến server mục tiêu không thể xử lý các request hợp lệ từ người dùng thông thường vì lượng lớn request giả mạo tồn đọng rất nhiều, gây hiệ tượng từ chối dịch vụ. Mục tiêu của những kẻ tấn công thường là làm gián đoạn hoạt động trực tuyến, gây thiệt hại cho doanh nghiệp và tổ chức.

Cách hoạt động của tấn công Ping (ICMP) Flood

Hình thức tấn công này nhắm vào lớp 3-Network nói các thiết bị mạng sử dụng để liên lạc. Các công cụ về giám sát và chẩn đoán mạng như traceroute hay ping đều hoạt động bằng ICMP. Các gói echo request và echo reply ICMP được sử dụng để ping một thiết bị mạng và chẩn đoán tình trạng, khả năng kết nối mạng của thiết bị đó cũng như chất lượng kết nối của bên gửi và bên nhận.

- Gói tin request ICMP đều tiêu tốn 1 lượng nhất định tài nguyên hệ thống server khi xử lí và trả về reply, ngoài ra chúng cũng cần băng thông mạng mỗi khi gói request và reply được truyền đi.

- Mục đích chính của hình thức tấn công DDoS Ping Flood là áp đảo khả năng đáp ứng của server bằng lượng cực lớn các request không hợp lệ, băng thông mạng khi này cũng sẽ bị ảnh hưởng. Server càng cố xử lý, hiệu suất và tốc độ càng giảm, người dùng thông thường sẽ không thể tiếp cận được server bị tấn công.

- Bằng cách triển khai nhiều thiết bị trong mạng botnet nhắm vào mục tiêu và gửi đi các request ICMP lưu lượng truy cập tăng đáng kể, gây áp lực cho hệ thống server mục tiêu, gây gián đoạn hoạt động mạng.

- Trước đây, các đối tượng sẽ giả mạo IP không có thật để che giấu thiết bị gửi request. Tuy nhiên với sự phát triển của tấn công botnet hiện đại thì điều này dần không cần thực hiện mà chúng sẽ tận dụng mạng lưới botnet để làm giảm hiệu quả năng lực mục tiêu.

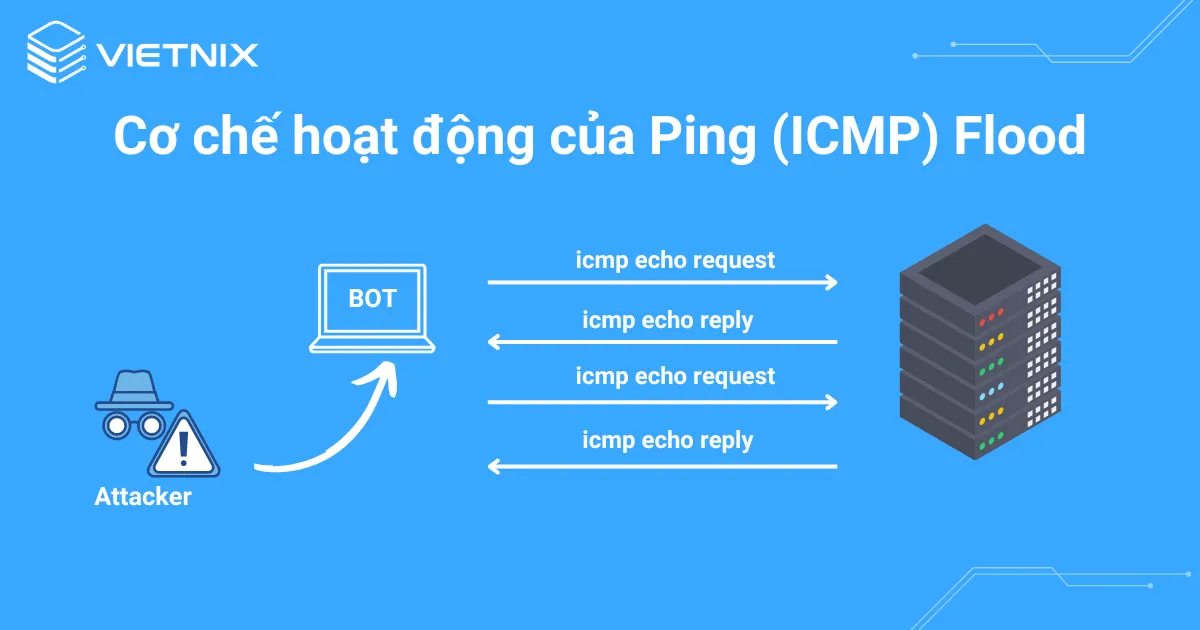

Dạng DDoS của Ping (ICMP) flood có thể được chia thành 2 bước lặp lại:

- Kẻ tấn công gửi nhiều gói echo reuqest ICMP đến máy chủ được nhắm mục tiêu bằng nhiều thiết bị.

- Sau đó, máy chủ được nhắm mục tiêu sẽ gửi gói echo reply ICMP đến địa chỉ IP của từng thiết bị yêu cầu dưới dạng phản hồi.

Tác hại của Ping Flood tỷ lệ thuận với số lượng yêu cầu được gửi đến máy chủ được nhắm mục tiêu. Không giống như các cuộc tấn công DDoS dựa trên phản xạ như NTP hay DNS amplification , lưu lượng tấn công Ping Flood là đối xứng; lượng băng thông mà thiết bị được nhắm mục tiêu nhận được chỉ đơn giản là tổng lưu lượng truy cập được gửi từ mỗi bot.

Cách giảm thiểu tấn công Ping Flood

Việc vô hiệu hóa Ping (ICMP) Flood dễ nhất là cách vô hiệu hóa chức năng ICMP của bộ router, máy tính hoặc thiết bị khác được nhắm mục tiêu. Quản trị viên mạng có thể truy cập vào giao diện quản trị của thiết bị và vô hiệu hóa khả năng gửi và nhận bất kỳ yêu cầu nào bằng ICMP, loại bỏ hiệu quả cả quá trình xử lý yêu cầu và Trả lời Echo.

Hậu quả của việc này là tất cả các hoạt động mạng liên quan đến ICMP đều bị vô hiệu hóa, khiến thiết bị không phản hồi với các yêu cầu ping, yêu cầu theo dõi lộ trình và các hoạt động mạng khác.

Kết luận

Qua bài viết này hy vọng đã giúp bạn hiểu hơn về hình thức tấn công Ping (ICMP) Flood. Từ đó trang bị cho bản thân các kiến thức cũng như các giải pháp để đối phó, giảm thiểu các hành vi tấn công DDoS trong tương lai. Đừng ngần ngại để lại bình luận bên dưới và đội ngũ admin Vietnix có thể hỗ trợ bạn sớm nhất. Ngoài ra các bạn có thể tham khảo và tìm hiểu thêm về chủ đề DDoS ở các bài viết tiếp theo của Vietnix để tích luỹ kiến thức cho chính mình.