Khắc phục lỗi “You must be logged in to the server (Unauthorized)” chi tiết

Đã kiểm duyệt nội dung

Đánh giá

Lỗi “You must be logged in to the server (Unauthorized)” là một thông báo quen thuộc đối với người dùng kubectl, cho biết yêu cầu đến Kubernetes API server không được chấp nhận do vấn đề xác thực hoặc phân quyền. Trong bài viết này, mình sẽ giúp bạn hiểu rõ hơn các nguyên nhân phổ biến gây ra lỗ, các bước kiểm tra và hướng dẫn khắc phục chi tiết cho nhiều loại cluster Kubernetes khác nhau.

Những điểm chính

- Khái niệm: Hiểu rõ “You must be logged in to the server (Unauthorized)” là một lỗi xác thực phổ biến của kubectl, giúp bạn nhanh chóng xác định nguyên nhân sự cố đến từ quyền truy cập thay vì lỗi hệ thống.

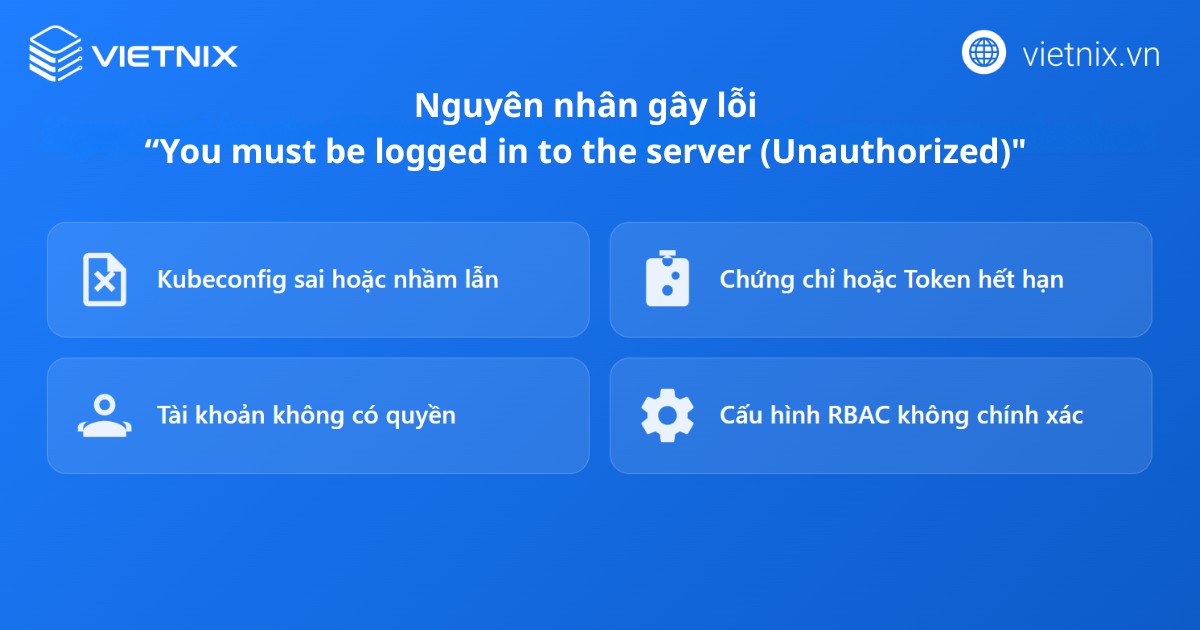

- Nguyên nhân gây lỗi: Nắm vững các nguyên nhân phổ biến từ kubeconfig sai, chứng chỉ hết hạn đến cấu hình RBAC, giúp bạn có một danh sách kiểm tra hiệu quả để khoanh vùng và chẩn đoán sự cố.

- Cách kiểm tra kubeconfig: Nắm vững các phương pháp kiểm tra và xác minh file kubeconfig, giúp bạn chẩn đoán chính xác các vấn đề liên quan đến chứng chỉ và token hết hạn.

- Cách khắc phục: Tìm hiểu các giải pháp cụ thể cho từng loại cluster từ EKS đến các hệ thống on-premise, giúp bạn áp dụng đúng phương pháp để cập nhật kubeconfig và điều chỉnh quyền RBAC một cách chính xác.

- Cách phòng tránh lỗi: Nắm được các phương pháp hay nhất trong việc quản lý kubeconfig và cấu hình RBAC, giúp bạn xây dựng một quy trình làm việc ổn định và chủ động phòng tránh sự cố.

- Giải pháp hạ tầng số Vietnix: Cung cấp nền tảng ổn định, bảo mật, hiệu năng cao và hỗ trợ chuyên nghiệp, giúp doanh nghiệp phát triển bền vững trong kỷ nguyên số.

- Câu hỏi thường gặp: Giải đáp các thắc mắc liên quan đến lỗi “You must be logged in to the server (Unauthorized)”.

Lỗi “You must be logged in to the server (Unauthorized)” là gì?

Lỗi “You must be logged in to the server (Unauthorized)” là thông báo từ kubectl cho biết yêu cầu đến Kubernetes API server không được chấp nhận do vấn đề xác thực hoặc phân quyền. Trong trạng thái này, API server coi client là chưa đăng nhập hợp lệ hoặc không có thông tin đăng nhập phù hợp, nên các lệnh như kubectl get nodes, kubectl get pods hoặc thao tác khác đều bị từ chối.

Lỗi này thường liên quan đến kubeconfig hoặc cơ chế auth: file ~/.kube/config chứa chứng chỉ, token hoặc thông tin người dùng đã hết hạn, không còn khớp với cluster sau khi gia hạn chứng chỉ, nâng cấp hệ thống hoặc thay đổi cấu hình hoặc người dùng/IAM role chưa được ánh xạ quyền đúng (ví dụ qua aws-auth ConfigMap trên EKS). Trong các môi trường như EKS hoặc VxRail, thông báo này cũng xuất hiện khi AWS CLI/IAM không được cấu hình đúng hoặc khi VxRail dùng kubeconfig cũ thay vì kubeconfig chuẩn từ file YAML hệ thống.

Những thách thức trong việc quản lý xác thực và cấu hình nhất quán trên các cụm Kubernetes, vốn là nguyên nhân cốt lõi của lỗi “Unauthorized”, đòi hỏi một nền tảng hạ tầng đủ linh hoạt và mạnh mẽ để giảm thiểu sự phức tạp trong vận hành. Trong bối cảnh đó, giải pháp Enterprise Cloud của Vietnix cung cấp một phương pháp tiếp cận hiệu quả, nơi doanh nghiệp sở hữu một cụm tài nguyên hoàn toàn riêng biệt và có khả năng tự triển khai, quản lý các cụm Kubernetes ngay trên giao diện quản trị, qua đó đơn giản hóa việc vận hành và giảm thiểu rủi ro phát sinh từ các cấu hình sai lệch.

Nguyên nhân thường gặp dẫn tới lỗi Unauthorized

Kubeconfig sai, thiếu hoặc dùng nhầm file cấu hình

Một trong các nguyên nhân chính là kubectl đang trỏ tới kubeconfig không đúng cluster hoặc không có thông tin người dùng hợp lệ, dẫn tới yêu cầu bị API server coi là chưa xác thực. Các trường hợp hay gặp gồm: trộn nhiều context trong ~/.kube/config, copy kubeconfig từ môi trường khác nhưng không cập nhật endpoint hoặc dùng biến môi trường KUBECONFIG trỏ nhầm file.

Trong một số tình huống, file kubeconfig bị rỗng, hỏng hoặc thiếu trường users, clusters, contexts, khiến kubectl không gửi được chứng chỉ/token đúng định dạng cho API server. Khi đó, dù endpoint server truy cập được, lệnh kubectl get nodes hoặc các lệnh khác vẫn trả về “You must be logged in to the server (Unauthorized)”.

Chứng chỉ, token trong kubeconfig hết hạn hoặc không còn khớp với cluster

Sau khi cluster được nâng cấp, gia hạn chứng chỉ hoặc cài đặt lại control plane, chứng chỉ CA, client certificate hoặc token cũ lưu trong kubeconfig có thể không còn được API server chấp nhận. Việc tiếp tục dùng kubeconfig cũ ở client khiến quá trình TLS handshake và xác thực thất bại và lỗi Unauthorized được trả về cho mọi lệnh kubectl.

Một số môi trường (như cluster được cài qua script, RKE, K3s, VxRail) tạo kubeconfig tạm trong quá trình cài đặt, nếu sau này không cập nhật lại từ file cấu hình chính thức /etc/kubernetes/admin.conf hoặc file YAML hệ thống, user sẽ sử dụng chứng chỉ đã hết hạn hoặc không đúng key. Trong trường hợp này, cần lấy kubeconfig mới từ node quản trị hoặc công cụ quản lý cluster.

Tài khoản hoặc IAM user không có quyền với cluster

Đối với Amazon EKS, việc xác thực dựa trên AWS IAM kết hợp aws-iam-authenticator hoặc plugin tương đương, nên lỗi Unauthorized thường xuất hiện khi IAM user/role hiện tại không được ánh xạ quyền trong ConfigMap aws-auth. Khi đó, dù lệnh aws eks update-kubeconfig cấu hình context thành công, user vẫn không được phép gọi API Kubernetes và nhận thông báo “You must be logged in to the server (Unauthorized)”.

Tương tự, nếu profile AWS CLI, credential hoặc role assume không đúng (ví dụ đang dùng tài khoản khác tài khoản được cấp quyền trên cluster), chữ ký yêu cầu đến EKS API sẽ không khớp, dẫn đến lỗi Unauthorized. Việc xoá hoặc thay đổi IAM role trước đó từng được thêm vào aws-auth cũng có thể làm các session làm việc trước đây đột ngột mất quyền.

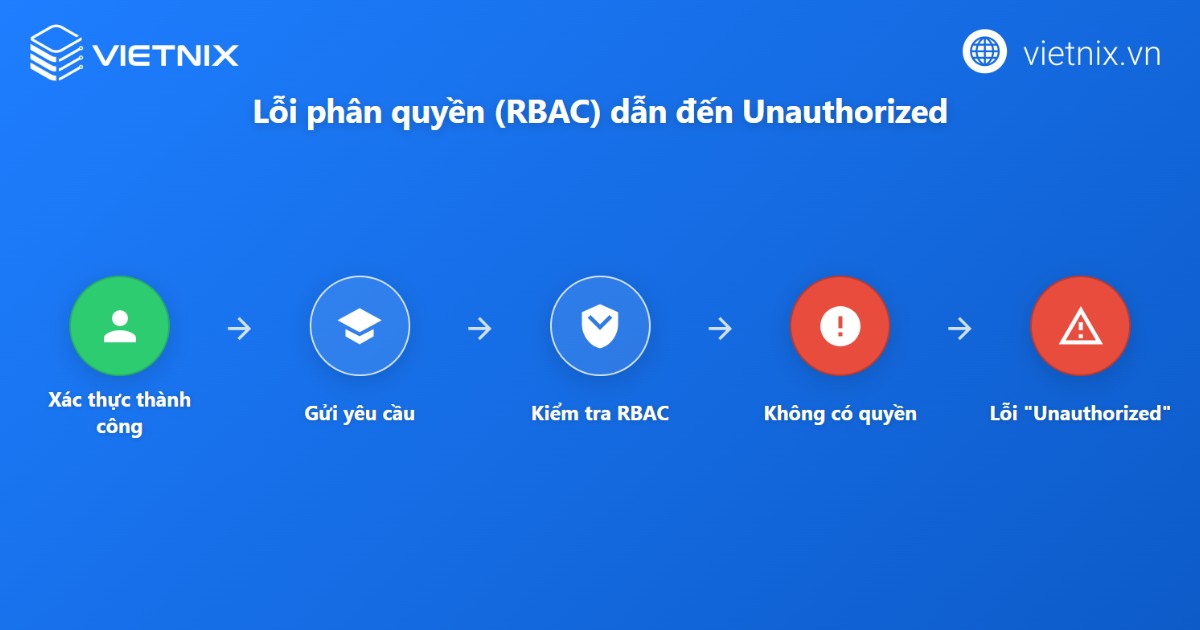

Cấu hình RBAC, role binding hoặc mapping quyền nội bộ chưa chính xác

Ngay cả khi kubeconfig và cơ chế auth bên dưới hợp lệ, người dùng hoặc service account vẫn có thể gặp lỗi Unauthorized nếu không được binding vào Role/ClusterRole phù hợp. Điều này xảy ra khi cluster dùng RBAC chặt chẽ nhưng chưa tạo clusterrolebinding cho user, group hoặc service account tương ứng.

Trong môi trường on‑prem hoặc các giải pháp như VxRail, việc sinh kubeconfig mới nhưng không đồng bộ lại mapping người dùng/nhóm với RBAC cũng dẫn tới tình trạng lệnh kubectl bị từ chối. Khi đó, API server nhận diện được danh tính kỹ thuật (qua chứng chỉ/token) nhưng không tìm thấy quyền phù hợp, nên phản hồi Unauthorized cho các thao tác như get nodes, get pods hoặc quản trị cluster.

Kiểm tra kubeconfig và chứng chỉ khi gặp lỗi

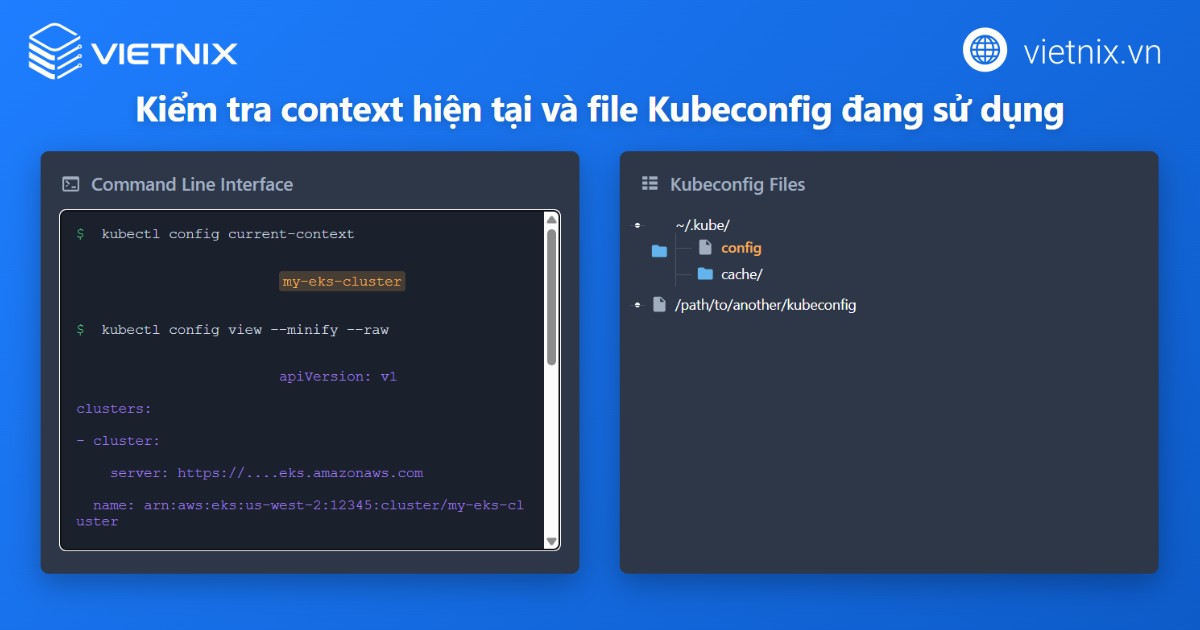

Xác minh kubectl đang dùng đúng context và file kubeconfig

Khi xuất hiện lỗi “You must be logged in to the server (Unauthorized)”, bước đầu tiên là kiểm tra xem kubectl đang dùng context và kubeconfig nào. Bạn có thể dùng kubectl config get-contexts và kubectl config current-context để đối chiếu, đồng thời kiểm tra biến môi trường KUBECONFIG có đang trỏ tới file cấu hình khác với ~/.kube/config hay không.

Nếu làm việc với nhiều cluster, bạn nên xác định rõ context tương ứng bằng kubectl config use-context <tên-content> và thử lại lệnh. Trong trường hợp nghi ngờ file kubeconfig bị hỏng hoặc rỗng, bạn có thể mở trực tiếp file để kiểm tra các phần clusters, users, contexts có đủ thông tin hay không. Việc loại bỏ các context cũ, không dùng đến cũng giúp tránh nhầm lẫn khi thao tác.

Kiểm tra nội dung kubeconfig: server, CA, client certificate/token

Tiếp theo, cần đối chiếu các trường quan trọng trong kubeconfig với cấu hình thực tế của cluster. Ở phần clusters, kiểm tra server (API endpoint) có đúng địa chỉ/port hiện tại của control plane và certificate-authority-data hoặc certificate-authority có tham chiếu đúng CA đang dùng.

Ở phần users, cần xem client-certificate, client-key hoặc token, exec (trên EKS) có còn hợp lệ hay không. Với EKS, mục user.exec phải tham chiếu đúng plugin AWS IAM (ví dụ aws eks get-token) và profile/region chính xác. Trong môi trường VxRail hoặc cluster on‑prem, các trường client-certificate-data và client-key-data thường được trích xuất từ file kubeconfig chuẩn do hệ thống cung cấp, vì vậy việc so sánh với bản kubeconfig gốc giúp phát hiện sai lệch.

Xử lý trường hợp kubeconfig cũ, chứng chỉ/hàm xác thực không còn hợp lệ

Khi cluster đã được nâng cấp, gia hạn chứng chỉ hoặc cài đặt lại control plane, kubeconfig cũ trên máy trạm có thể chứa CA, client certificate hoặc endpoint không còn dùng nữa, dẫn tới lỗi Unauthorized. Trong kịch bản này, cần sinh lại kubeconfig từ nguồn chính thức: với cluster tự quản lý, thường sao chép từ /etc/kubernetes/admin.conf hoặc file kubeconfig do công cụ cài đặt cung cấp. Với VxRail, Dell khuyến nghị dùng file YAML/kubeconfig hệ thống đi kèm giải pháp.

Đối với EKS, cách chuẩn là chạy lại lệnh sau:

aws eks update-kubeconfig \

--name <cluster-name> \

--region <region> \

--profile <profile>Với IAM user/role có quyền tương ứng, để cập nhật endpoint, chứng chỉ và cấu hình auth exec trong kubeconfig. Sau khi thay thế hoặc cập nhật kubeconfig, nên xóa context cũ, xác nhận lại context đang dùng, rồi thử kubectl get nodes để kiểm tra API server đã chấp nhận thông tin xác thực mới hay chưa.

Cách khắc phục lỗi Unauthorized trên các loại cluster

Cập nhật kubeconfig từ nguồn cấu hình chuẩn của cluster

Với cluster tự quản lý (on‑prem, bare‑metal, kubeadm, RKE, K3s,…) cách xử lý cơ bản là lấy lại kubeconfig “chuẩn” từ node control plane hoặc công cụ triển khai, sau đó dùng kubeconfig này thay cho bản cũ trên máy trạm. Thông thường, file tham chiếu là /etc/kubernetes/admin.conf hoặc kubeconfig do hệ thống sinh ra; quản trị viên sao chép file này về máy local, đặt tại ~/.kube/config (hoặc trỏ bằng biến KUBECONFIG), rồi kiểm tra lại truy cập bằng kubectl get nodes.

Trong trường hợp chứng chỉ đã được gia hạn hoặc control plane cài lại, cần đảm bảo kubeconfig mới chứa CA, client certificate và endpoint khớp với phiên bản hiện tại, đồng thời xóa hoặc vô hiệu hóa context cũ để tránh nhầm lẫn. Sau khi thay kubeconfig, nếu vẫn gặp Unauthorized, bước tiếp theo là rà lại cấu hình RBAC cho user/service account tương ứng.

Khắc phục lỗi Unauthorized trên Amazon EKS

Trên EKS, bước đầu tiên là xác nhận AWS CLI/IAM đang dùng đúng profile và role được phép truy cập cluster, sau đó chạy lại lệnh aws eks update-kubeconfig --name <cluster> --region <region> --profile <profile> để sinh kubeconfig mới với plugin aws eks get-token. Lệnh này cập nhật endpoint, certificate-authority và khối user.exec trong kubeconfig để kubectl có thể lấy token tạm thời từ IAM khi gọi API server EKS.

Nếu sau khi cập nhật kubeconfig vẫn xuất hiện “Unauthorized”, cần kiểm tra ConfigMap aws-auth trên cluster để đảm bảo IAM user/role hiện tại đã được ánh xạ vào group có quyền (ví dụ system:masters hoặc group tùy chỉnh). Trường hợp role cũ bị xóa, đổi tên hoặc chưa thêm vào aws-auth, EKS sẽ từ chối mọi lệnh kubectl dù kubeconfig và IAM credentials đều hợp lệ, nên việc thêm lại mapping phù hợp là bắt buộc.

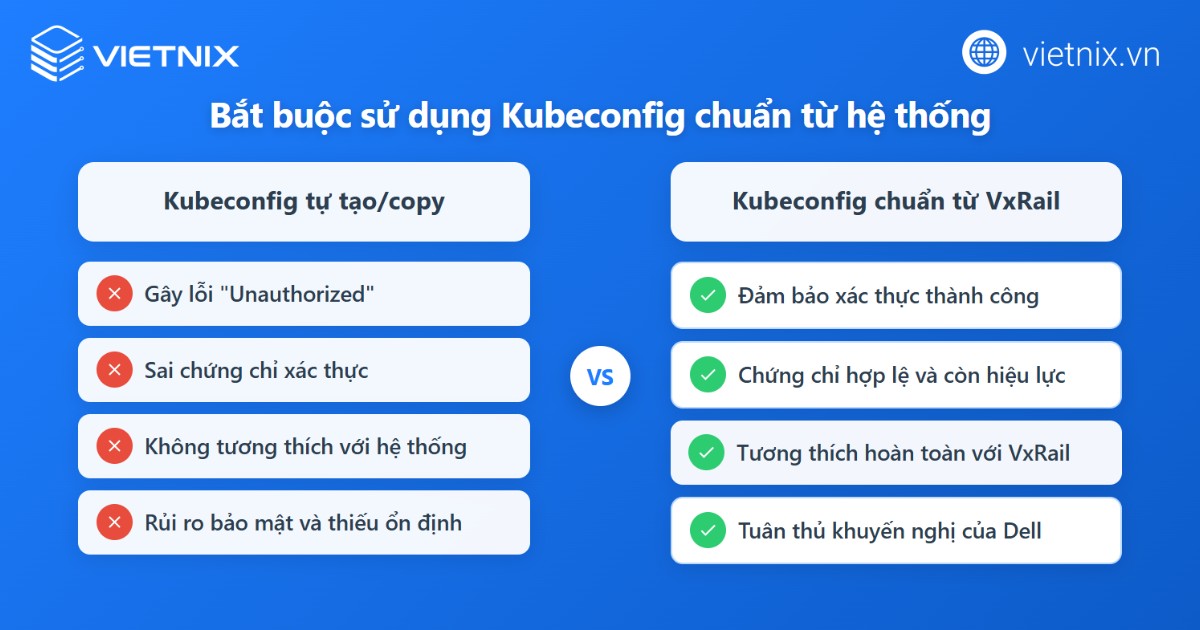

Sử dụng kubeconfig chính xác trên VxRail và các giải pháp tương tự

Với môi trường VxRail, Dell khuyến nghị không dùng kubeconfig tự tạo hoặc copy từ nơi khác, mà phải sử dụng kubeconfig đi kèm do hệ thống cung cấp trong file YAML cấu hình. Khi gặp lỗi “You must be logged in to the server (Unauthorized)” với các lệnh kubectl, cần lấy lại kubeconfig đúng từ VxRail Manager hoặc từ file cấu hình hệ thống và đặt lên máy trạm để thay thế bản cũ.

Sau khi dùng đúng kubeconfig, nên xác nhận rằng chứng chỉ và user trong file này vẫn còn hiệu lực, đồng thời kiểm tra các role/clusterrolebinding liên quan nếu user vẫn bị từ chối vì thiếu quyền. Trong nhiều hướng dẫn, việc đơn giản chỉ là thay kubeconfig sai bằng file YAML chuẩn từ VxRail là đủ để lệnh kubectl get nodes hoạt động trở lại.

Điều chỉnh RBAC, role binding và quyền truy cập nội bộ

Khi xác thực đã đúng nhưng vẫn bị Unauthorized, cần kiểm tra cấu hình RBAC để bảo đảm user, group hoặc service account đang sử dụng thực sự có quyền thực thi lệnh mong muốn. Có thể dùng kubectl auth can-i get nodes --as <user> hoặc --as-group để test quyền, sau đó tạo hoặc cập nhật RoleBinding/ClusterRoleBinding gắn user/group vào Role/ClusterRole phù hợp.

Trong các cluster tích hợp nhiều lớp auth (OIDC, LDAP, IAM…), việc thêm hoặc sửa binding giữa subject (user/group) và ClusterRole thường là bước quyết định để loại bỏ tình trạng Unauthorized cho các thao tác quản trị. Sau khi cập nhật RBAC, nên thử lại các lệnh cơ bản như kubectl get ns, kubectl get nodes để xác nhận tài khoản đã có mức truy cập mong muốn.

Cách phòng tránh lỗi “You must be logged in to the server (Unauthorized)”

Chuẩn hóa và quản lý kubeconfig đúng cách

Việc quản lý kubeconfig theo chuẩn giúp hạn chế nguy cơ dùng nhầm file hoặc context dẫn tới lỗi Unauthorized. Nên thống nhất vị trí lưu trữ kubeconfig (ví dụ ~/.kube/config hoặc một thư mục được quản lý bởi công cụ cấu hình), đặt tên context rõ ràng cho từng cluster, và hạn chế chỉnh sửa thủ công nếu không cần thiết.

Khi thay đổi control plane, nâng cấp hoặc gia hạn chứng chỉ, nên cập nhật kubeconfig cho tất cả máy trạm từ nguồn cấu hình chính thức (admin.conf, file YAML hệ thống, lệnh aws eks update-kubeconfig với EKS) thay vì tiếp tục dùng bản cũ. Đồng thời, nên loại bỏ các context, user, cluster đã không còn sử dụng để tránh trộn lẫn cấu hình cũ – mới.

Duy trì cấu hình IAM/OIDC và RBAC nhất quán

Với các cluster tích hợp IAM (như EKS), cần quản lý chặt chẽ mối quan hệ giữa IAM user/role và ConfigMap aws-auth, đảm bảo mọi tài khoản vận hành đều được ánh xạ vào group có quyền phù hợp. Trước khi xóa, đổi tên hoặc điều chỉnh IAM role, nên kiểm tra xem role đó có đang được sử dụng cho truy cập Kubernetes hay không để tránh đột ngột mất quyền.

Ở phía Kubernetes, việc thiết kế RBAC theo nhóm (group-based) thay vì gán quyền trực tiếp cho từng user lẻ giúp dễ kiểm soát và cập nhật phân quyền. Khi thêm thành viên mới, chỉ cần đưa vào group đã được bind với ClusterRole thích hợp, hạn chế nguy cơ thiếu hoặc sai binding dẫn tới Unauthorized.

Xây dựng quy trình cập nhật cấu hình truy cập sau khi thay đổi cluster

Sau mỗi lần nâng cấp cluster, thay đổi endpoint hoặc cấu trúc control plane (đặc biệt trên các nền tảng như VxRail, RKE2, on‑prem), nên có bước bắt buộc cập nhật lại kubeconfig cho toàn bộ admin/operator theo hướng dẫn chuẩn của nhà cung cấp. Đối với VxRail, việc luôn sử dụng kubeconfig từ file YAML/hệ thống do Dell cung cấp thay vì tự tạo hoặc copy từ môi trường khác là cách hạn chế triệt để lỗi Unauthorized do lệch chứng chỉ.

Song song, nên tài liệu hóa quy trình “onboard/offboard” truy cập Kubernetes: cách lấy kubeconfig, cách chọn context, cách kiểm tra quyền (kubectl auth can-i) và các bước xử lý cơ bản khi gặp Unauthorized. Điều này giúp đội ngũ thao tác nhất quán, giảm lỗi cấu hình cá nhân và rút ngắn thời gian khắc phục khi phát sinh sự cố.

Vietnix – Nền tảng vững chắc cho sự thành công của doanh nghiệp

Trong bối cảnh kỹ thuật số, việc sở hữu một hạ tầng công nghệ thông tin ổn định và mạnh mẽ là chìa khóa cho mọi thành công. Vietnix tự hào là nhà cung cấp giải pháp hạ tầng số toàn diện, đồng hành cùng sự phát triển bền vững của doanh nghiệp Việt.

Vietnix mang đến một hệ sinh thái dịch vụ đa dạng, từ Hosting, VPS, Máy chủ vật lý cho đến tên miền. Mỗi dịch vụ đều được xây dựng trên nền tảng phần cứng hiện đại và phần mềm tối tân, cam kết mang đến chất lượng vượt trội, đảm bảo sự ổn định, tốc độ và bảo mật tối đa cho website cũng như ứng dụng của bạn.

Đặc biệt, giải pháp Enterprise Cloud là lựa chọn chiến lược cho các doanh nghiệp đòi hỏi cao nhất. Với hiệu năng vượt trội giúp tối ưu hóa hiệu suất, cơ chế vận hành liên tục 24/7 đảm bảo kinh doanh không gián đoạn và hệ thống bảo mật toàn diện bảo vệ an toàn tuyệt đối cho dữ liệu trọng yếu.

Không chỉ cung cấp công nghệ, đội ngũ chuyên gia giàu kinh nghiệm của Vietnix luôn đồng hành chuyên nghiệp, sẵn sàng hỗ trợ 24/7, giúp bạn vận hành hệ thống một cách trơn tru và hiệu quả.

Hãy khám phá và lựa chọn dịch vụ phù hợp hoặc liên hệ ngay với Vietnix để được tư vấn giải pháp tối ưu nhất, góp phần nâng tầm doanh nghiệp của bạn trong kỷ nguyên số.

Thông tin liên hệ:

- Website: https://vietnix.vn/

- Hotline: 1800 1093

- Email: sales@vietnix.com.vn

- Địa chỉ: 265 Hồng Lạc, Phường Bảy Hiền, Thành Phố Hồ Chí Minh

Câu hỏi thường gặp

Tại sao lỗi “Unauthorized” vẫn có thể xảy ra ngay cả khi tôi là quản trị viên của cluster?

Lỗi “Unauthorized” vẫn có thể xảy ra vì kubectl trên máy của bạn đang sử dụng một tệp kubeconfig cũ, sai hoặc có chứng chỉ/token đã hết hạn. Kubernetes API server không nhận ra danh tính của bạn dựa trên thông tin mà kubectl gửi đi, ngay cả khi tài khoản của bạn thực sự có quyền quản trị.

Lệnh aws eks update-kubeconfig hoạt động như thế nào để khắc phục lỗi này trên EKS?

Lệnh aws eks update-kubeconfig tự động lấy thông tin mới nhất về cluster EKS (như endpoint, chứng chỉ CA) từ AWS. Quan trọng hơn, nó cấu hình phần exec trong kubeconfig để kubectl có thể gọi aws eks get-token và nhận một token xác thực tạm thời, hợp lệ từ IAM trước mỗi lần gửi yêu cầu đến API server.

ConfigMap aws-auth trong Amazon EKS có vai trò gì?

ConfigMap aws-auth là một thành phần cốt lõi trong EKS, đóng vai trò ánh xạ (map) các IAM user hoặc IAM role của AWS vào các user hoặc group trong Kubernetes. Nếu một IAM user/role không được định nghĩa trong aws-auth, EKS sẽ không cấp cho user/role đó bất kỳ quyền nào để tương tác với cluster, ngay cả khi kubeconfig đã được cấu hình đúng.

Lỗi “You must be logged in to the server (Unauthorized)” là một vấn đề phổ biến trong Kubernetes, có thể được giải quyết bằng cách kiểm tra và cấu hình lại các thành phần xác thực một cách có hệ thống. Khi tuân thủ quy trình cập nhật kubeconfig từ nguồn chính thức, duy trì cấu hình RBAC nhất quán và xây dựng quy trình quản lý truy cập rõ ràng, các nhà phát triển và quản trị viên có thể giảm thiểu lỗi này, đảm bảo kết nối an toàn và quản lý hiệu quả các cụm Kubernetes.

THEO DÕI VÀ CẬP NHẬT CHỦ ĐỀ BẠN QUAN TÂM

Đăng ký ngay để nhận những thông tin mới nhất từ blog của chúng tôi. Đừng bỏ lỡ cơ hội truy cập kiến thức và tin tức hàng ngày