SSL 3.0 từng là một giao thức bảo mật hiệu quả được sử dụng rộng rãi trong quá khứ. Tuy nhiên, sau khi phát hiện lỗ hổng bảo mật nghiêm trọng xảy ra trên giao thức này, các nhà phát triển và chuyên gia bảo mật đã khuyến nghị người dùng không nên tiếp tục sử dụng SSL 3.0. Để loại bỏ các rủi ro có thể xảy ra, mời bạn cùng tham khảo cách tắt SSL 3.0 và TLS 1.0 trên các trình duyệt tại đây!

Lỗ hổng bảo mật trên giao thức SSL – Poodle 3.0

Poodle 3.0 là lỗ hổng này cho phép tin tặc xâm nhập và đánh cắp dữ liệu của người dùng nếu khai thác thành công. Lỗ hổng bảo mật POODLE trên giao thức SSL 3.0 được phát hiện bởi các chuyên gia bảo mật của Google sau khi SSL 3.0 ra đời. Mặc dù về lý thuyết, đây là một lỗ hổng nghiêm trọng, nhưng trên thực tế, việc khai thác lỗ hổng này rất khó do yêu cầu cả máy chủ và trình duyệt của người dùng đều phải sử dụng SSL 3.0 và hacker phải thu thập một lượng dữ liệu lớn để giải mã và thực hiện cuộc tấn công.

Để giảm thiểu rủi ro bảo mật, các chuyên gia khuyến nghị tắt hoặc không sử dụng SSL 3.0. Thậm chí, các trình duyệt như Chrome và Firefox (từ phiên bản Firefox 35 và Chrome 40) đã cấm hoàn toàn việc sử dụng giao thức này. Ngoài SSL 3.0, các phiên bản cũ hơn của TLS như TLS 1.0 cũng ẩn chứa nguy hiểm từ các lỗ hổng bảo mật tương tự. Vì vậy, người dùng cần tắt các phiên bản này trên trình duyệt và thay thế bằng các giao thức an toàn hơn như TLS 1.1 và TLS 1.2 để đảm bảo an toàn tối đa.

Tuy nhiên, cần lưu ý rằng sự cố bảo mật vẫn có thể xảy ra ngay cả khi trình duyệt đã cài đặt để sử dụng các phiên bản giao thức an toàn hơn, nếu máy chủ của trang web vẫn hoạt động trên các phiên bản có lỗ hổng bảo mật như TLS 1.0 hay SSL 3.0.

Cách tắt SSL 3.0 và TLS 1.0

Để tắt SSL 3.0 và TLS 1.0 trên các trình duyệt khác nhau, bạn thực hiện theo hướng dẫn sau:

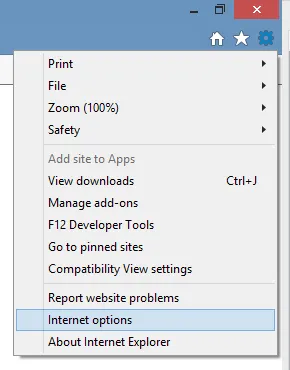

Trong Internet Explorer

- Bước 1: Tại trình duyệt Internet Explorer, bạn click vào biểu tượng Cài đặt có hình bánh răng, sau đó truy cập vào “Internet Options”.

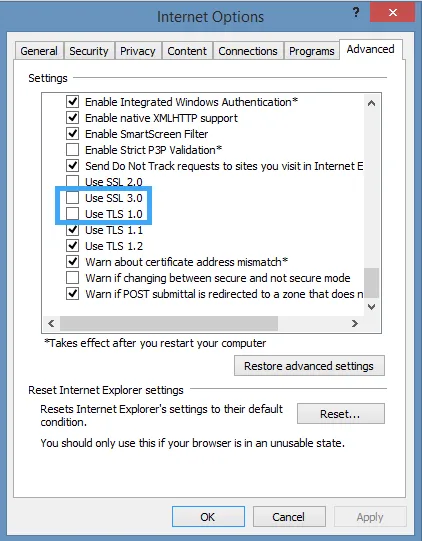

- Bước 2: Click vào tab “Advanced” rồi bỏ chọn SSL 3.0 và TLS 1.0.

- Bước 3: Chọn “OK” để hoàn tất thay đổi. Lúc này, trình duyệt sẽ lập tức áp dụng thay đổi này.

Trong Firefox

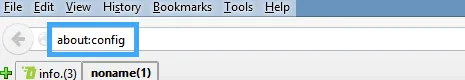

- Bước 1: Truy cập vào trình duyệt Firefox, sau đó nhập “about: config” vào thanh địa chỉ và bấm Enter.

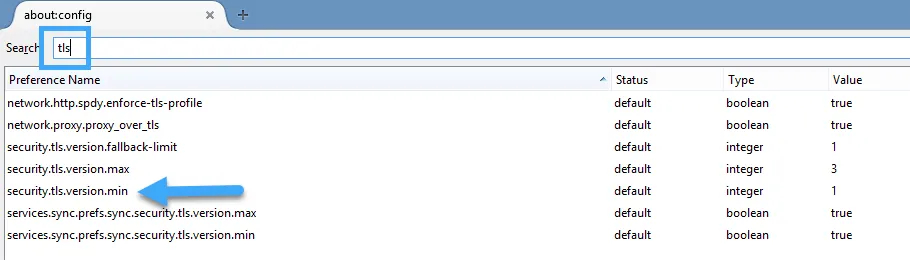

- Bước 2: Tại trường Search, nhập “tls”, sau đó nhấp đúp chuột vào dòng “security.tls.version.min”.

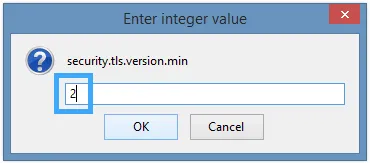

- Bước 3: Nhập vào một giá trị là số “2” để giao thức được sử dụng tối thiểu là TLS 1.1 (hoặc nhập “3” để sử dụng giao thức TLS 1.2).

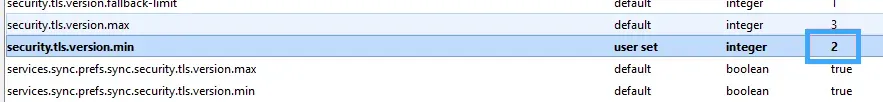

- Bước 4: Ngay lúc này, cài đặt của bạn sẽ lập tức có hiệu lực. Sau đó, hãy xóa bộ nhớ cache để hoàn tất quá trình này.

Trong Google Chrome

Thay vì thiết lập cài đặt như Internet Explorer và Firefox, bạn sẽ phải thêm một command-line switch vào chuỗi để kích hoạt trình duyệt Chrome sử dụng TLS 1.1/1.2. Trong nội dung dưới đây, Vietnix sẽ hướng dẫn bạn cách thiết lập một phím tắt để ngăn trình duyệt sử dụng các giao thức không an toàn.

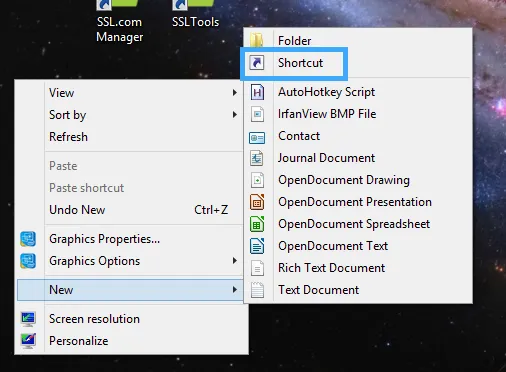

- Bước 1: Đầu tiên, bạn click chuột phải vào màn hình máy tính, sau đó chọn “New” và “Shortcut”.

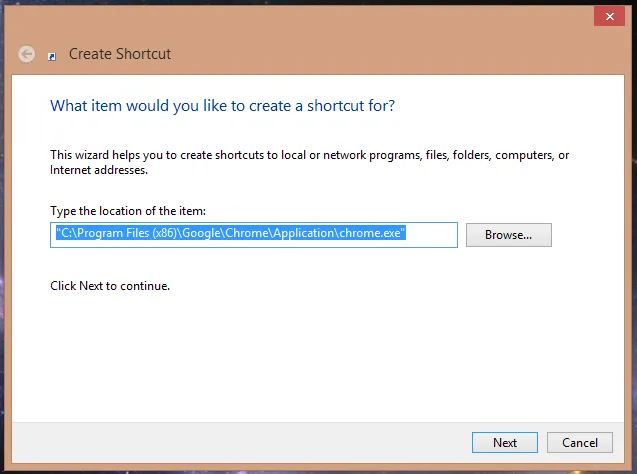

- Bước 2: Trong bảng “Create Shortcut”, hãy truy cập vào thư mục cài đặt Chrome với vị trí mặc định là C: Tệp chương trình (x86)

GoogleChromeApplicationchrome.exe

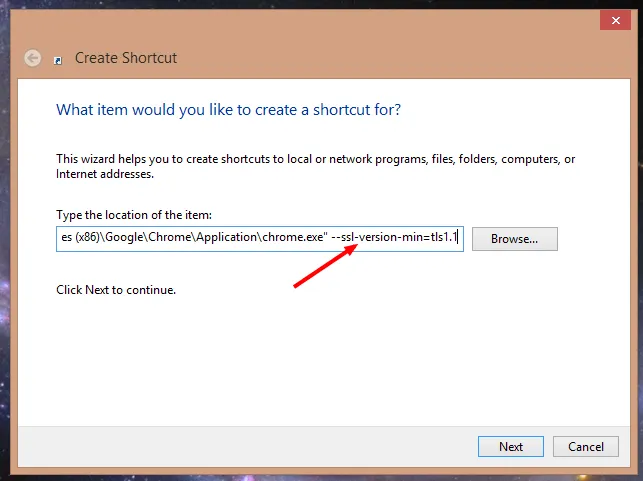

- Bước 3: Thêm command-line switch sau

--ssl-version-min=tls1.1vào địa chỉ bên trên. - Bước 4: Lúc này, địa chỉ mới sẽ là “C: Program Files (x86) GoogleChromeApplicationchrome.exe” –ssl-version-min =tls1.1. Cần lưu ý là command-line switch cần được tách khỏi địa chỉ ban đầu bằng một phím Space.

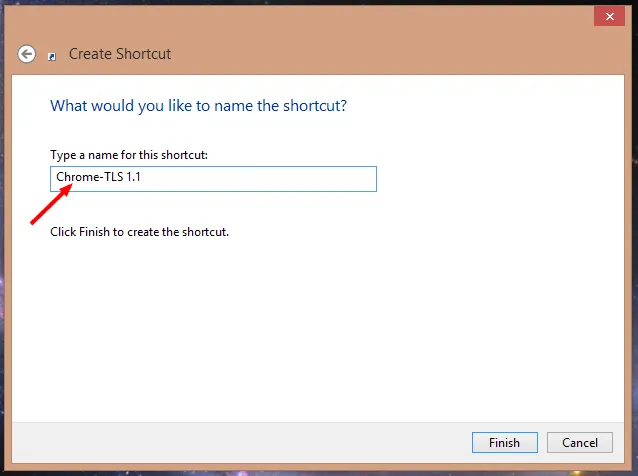

- Bước 5: Hãy đặt tên cho Shorcut bạn vừa tạo rồi chọn Finish để hoàn tất quá trình này.

Tắt giao thức SSL/TLS trong hệ điều hành

Ngoài việc tắt giao thức SSL/TLS 3.0 trong trình duyệt, bạn cũng nên tắt trong hệ điều hành để giảm thiểu rủi ro đến từ các lỗ hổng bảo mật nghiêm trọng:

Hệ điều hành Windows

Bước 1: Trong Registry, bạn tìm key liên quan đến cấu hình SSL 3.0 bằng đường dẫn sau:

HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Server\

Bước 2: Nếu chưa tồn tại value Enabled, bạn cần tạo mới theo kiểu DWORD 32 bit và đặt giá trị cho value này là 0x00000000

Hệ điều hành Linux

Bước 1: Đầu tiên, bạn cần tìm vị trí của file ssl.conf với câu lệnh:

locate ssl.conf

Bước 2: Mở file để chỉnh sửa với đường dẫn:

vi /path/ssl.conf

Bước 3: Trong file ssl.conf, bạn tìm đến dòng SSLProtocol rồi sửa thành:

SSLProtocol all -SSLv2 -SSLv3

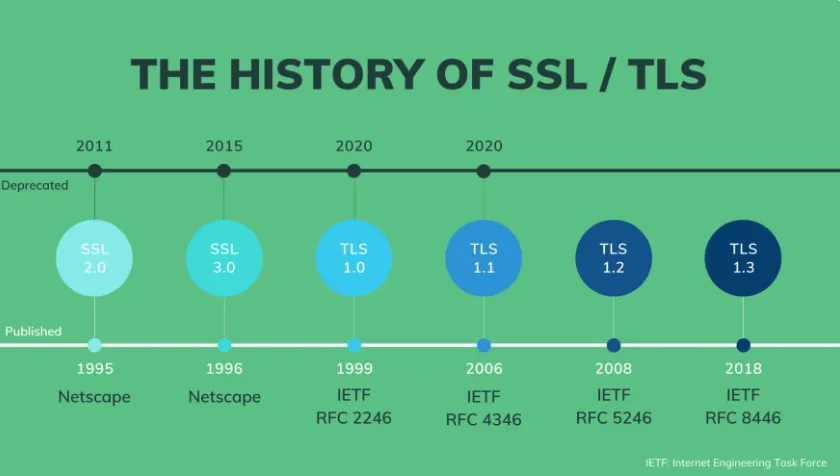

Các phiên bản SSL/TLS

Dưới đây là một số phiên bản SSL/TLS mà bạn có thể tham khảo:

SSL 1.0

SSL 1.0 là phiên bản đầu tiên của SSL. Tuy nhiên, giao thức này đã ngay lập tức bị hủy dù chưa được phát hành chính thức vì các lỗ hổng bảo mật nghiêm trọng.

SSL 2.0

SSL 2.0 là phiên bản SSL tiếp theo được ra mắt vào năm 1995. Sau khi phát hành, phiên bản này cũng xuất hiện nhiều lỗ hổng và đã chính thức không còn được sử dụng từ 2011.

SSL 3.0

Sau sự thất bại của SSL 2.0, SSL 3.0 tiếp tục được phát hành với nhiều điểm cải tiến đáng kể so với phiên bản tiền nhiệm. Tuy nhiên, phiên bản này vẫn không thoát khỏi tình cảnh trên khi người ta đã phát hiện sự tồn tại của các lỗ hổng bảo mật nghiêm trọng. Cuối cùng, SSL 3.0 đã bị cảnh báo và chính thức ngừng sử dụng từ 2015.

TLS 1.0

TLS 1.0 còn được biết đến với tên gọi khác là SSL 3.1. Phiên bản này được cải tiến từ SSL 3.0 và chính thức ra mắt vào năm 1999. Mặc dù TLS 1.0 đã loại bỏ các lỗ hổng bảo mật nghiêm trọng của TLS 3.0 và dần trở nên phổ biến ngay sau đó, nhưng cuối cùng TLS 1.0 đã bị ngừng lại từ 2021 vì những rủi ro mà giao thức này có thể mang lại.

TLS 1.1

Sau sự thất bại của TLS 1.0, TLS 1.1 đã chính thức ra mắt từ 2006 với hàng loại cải tiến đáng kể. Giao thức này gần như khắc phục các nhược điểm còn tồn tại trên TLS 1.0, đồng thời nâng cao độ bảo mật để mang đến sự an toàn tối đa cho người dùng. Tuy nhiên, người ta đã phát hiện một số lỗ hổng trên TLS 1.1 nên phiên bản này cũng đã bị ngừng lại từ 2021.

TLS 1.2

Tiếp nối TLS 1.1 là TLS 1.2 – một giao thức có độ bảo mật cao hơn được ra mắt từ 2008. Tương tự với các phiên bản cũ, mỗi một phiên bản mới ra đời đều đi kèm với hàng loạt cải tiến để mang đến trải nghiệm tối ưu cho người dùng. TLS 1.2 sử dụng các thuật toán mã hóa tiên tiến, mạnh mẽ và đảm bảo tính toàn vẹn tốt hơn cho dữ liệu. Cho đến hiện tại, TLS 1.2 vẫn được sử dụng một cách rộng rãi bởi những ưu điểm mà giao thức này mang lại.

Câu hỏi thường gặp

Làm sao biết máy chủ hỗ trợ SSL/TLS phiên bản nào?

Để biết máy chủ của bạn đang hỗ trợ phiên bản SSL/TLS nào, bạn có thể kiểm tra bằng công cụ SSL Labs. Hãy truy cập vào trang web thông qua đường link sau: https://www.ssllabs.com/ssltest/, sau đó nhập domain cần kiểm tra vào trường Hostname để xem kết quả. Để đảm bảo kết nối an toàn, bạn nên cấu hình cho máy chủ chỉ hỗ trợ các phiên bản từ TLS 1.0 trở lên.

Cách kiểm tra xem SSL 3.0 đã được bật chưa?

Để kiểm tra máy chủ web đã được bật hay chưa, bạn chỉ cần sử dụng câu lệnh sau trong OpenSSL của Linux: openssl s_client -connect domain: port -ssl3. Sau đó, sẽ có hai trường hợp xảy ra:

1. Secure Renegotiation IS NOT supported: Nếu bạn nhận được kết quả này, hãy yên tâm vì máy chủ web của bạn đã tắt giao thức SSL 3.0.

2. Secure Renegotiation IS supported: Thông báo này cho thấy SSL 3.0 vẫn còn được bật và bạn cần thực hiện theo hướng dẫn bên trên để tắt đi.

Lời kết

Bên trên là những thông tin cơ bản về SSL 3.0 và cách tắt SSL 3.0/TLS 1.0 trên một số trình duyệt phổ biến. Hy vọng bài viết sẽ hữu ích và đừng quên để lại comment bên dưới nếu có bất cứ thắc mắc hay câu hỏi nào cần được hỗ trợ bởi đội ngũ của Vietnix!