DMARC là gì ? Lợi ích của DMARC

Đã kiểm duyệt nội dung

Đánh giá

Sự ra đời của DMARC là đánh dấu bước phát triển vượt bậc của công nghệ xác thực email. Vậy DMARC là gì? Nó mang lại những lợi ích gì trong xác thực email? Vì sao DMARC lại quan trọng đến thế?

DMARC là gì?

DMARC (Domain-based Message Authentication, Reporting & Conformance) là một giao thức sử dụng Sender Policy Framework (SPF) và DomainKeys Identified Mail (DKIM) để xác định tính xác thực của một email message.

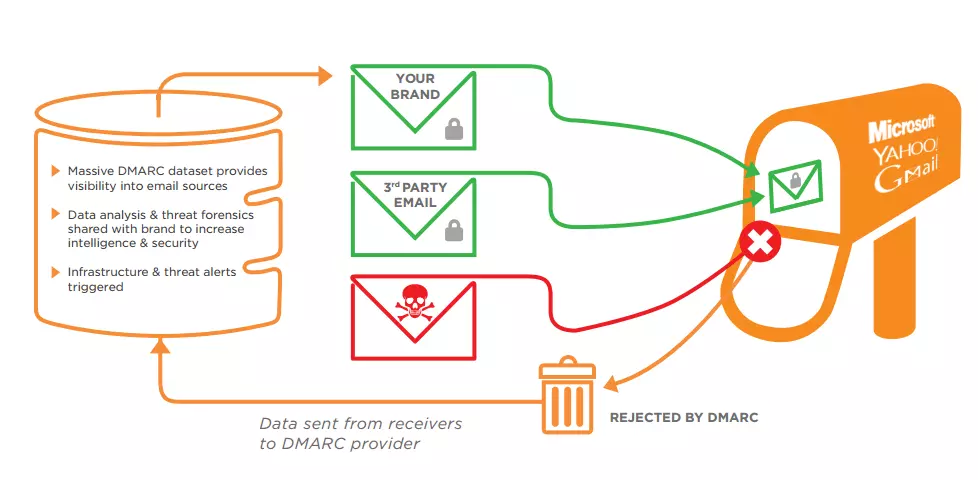

DMARC giúp Nhà cung cấp dịch vụ internet (ISP) dễ dàng ngăn chặn các hoạt động email độc hại. Chẳng hạn như giả mạo domain để lừa đảo lấy thông tin cá nhân của người nhận.

Về cơ bản, nó cho phép người gửi email chỉ định cách xử lý các email không rõ nguồn gốc bằng SPF hoặc DKIM. Người gửi có thể chọn gửi những email đó vào thư mục rác hoặc chặn tất cả chúng. Bằng cách làm như vậy, ISP có thể xác định tốt hơn những kẻ gửi thư rác. Đồng thời ngăn chặn email độc hại xâm nhập hộp thư đến của bạn. Ngoài ra, DMARC cũng giảm thiểu các xác thực giả và cung cấp báo cáo xác thực minh bạch hơn trên thị trường.

DMARC record được xuất bản cùng với DNS record, bao gồm:

- SPF

- A-record

- CNAME

- (DKIM)

Lưu ý: không phải tất cả các server nhận sẽ thực hiện kiểm tra DMARC trước khi chấp nhận tin nhắn. Nhưng tất cả các ISP chính đều thực hiện và triển khai nó.

Tại sao cần sử dụng DMARC cho Email?

Email liên quan đến hơn 90% các cuộc tấn công mạng và nếu không có DMARC, khó có thể phân biệt được email là thật hay giả. DMARC cho phép chủ sở hữu miền bảo vệ miền của họ khỏi bị sử dụng trái phép bằng cách chống lừa đảo, giả mạo và Thỏa hiệp email doanh nghiệp.

Bằng cách luôn gửi email tuân thủ DMARC, doanh nghiệp có thể cho cả thế giới biết “mọi thứ tôi gửi đều dễ dàng xác định bằng DMARC — vui lòng bỏ qua email khác đang giả mạo là tôi”.

Nếu bạn sử dụng email, bạn sẽ được hưởng lợi bằng cách kết hợp DMARC. Khi các biện pháp kiểm soát bảo mật mạnh mẽ được triển khai để chống lại email lừa đảo, việc phân phối được đơn giản hóa, độ tin cậy của thương hiệu tăng lên và khả năng hiển thị được cấp cho chủ sở hữu miền về cách miền của họ đang được sử dụng trên Internet.

Những lợi ích của DMARC là gì?

Nhiều công ty trên khắp thế giới vẫn chưa hiểu được tầm quan trọng của chính sách DMARC đối với sự bảo mật của thương hiệu và khách hàng của họ. Đó là một trong những lý do khiến tỷ lệ lừa đảo, giả mạo email vẫn ở mức cao.

Tội phạm mạng không chỉ nhắm mục tiêu vào các công ty lớn trên thế giới mà bất kỳ ai cũng có thể trở thành nạn nhân của chúng.

Nếu không có DMARC:

- Người nhận không thể xác định tin nhắn của một công ty hợp pháp từ tin nhắn giả mạo.

- ESP không đủ bảo mật để đưa ra quyết định chính xác về email nào có hại và email nào là có thật.

- Người gửi không biết về hoạt động trái phép trên miền mà họ đang gửi email.

Tất cả những rắc rối này dẫn đến việc đánh cắp mật khẩu, tài khoản ngân hàng, thẻ tín dụng, danh tính và hơn thế nữa. Nó cũng làm tăng tổng số thiệt hại lên đến hàng tỷ đô la.

Chính vì thế, có một số lý do chính mà bạn muốn triển khai DMARC:

Khả năng hiển thị tên miền

DMARC cung cấp cho bạn thông tin về cách miền của bạn đang được sử dụng trên Internet. Cơ chế báo cáo DMARC cho phép bạn nhận báo cáo về các email được gửi bằng miền của bạn từ tất cả các nguồn trên internet. Các báo cáo này sẽ tiết lộ những thông tin chi tiết, chẳng hạn như:

- Ai đang gửi từ các miền của bạn (cả nguồn hợp pháp và bất hợp pháp).

- Có bao nhiêu email được gửi bởi mỗi nguồn.

- Phần trăm tin nhắn được gửi bởi các nguồn hợp pháp đang được xác thực đúng cách.

- Những nguồn nào đang gửi email chưa được xác thực.

- Phương thức xác thực nào (SPF, DKIM, DMARC) bị lỗi.

Các báo cáo này cung cấp cho bạn cái nhìn tổng quan đầy đủ về cách các miền email của bạn được sử dụng và cách bạn có thể cải thiện thông tin liên lạc qua email của mình tốt hơn.

Kiểm soát

DMARC cho phép bạn toàn quyền kiểm soát các email được gửi từ miền của bạn. Nếu bất kỳ ai lạm dụng miền của bạn, bạn sẽ ngay lập tức thấy miền đó trong báo cáo DMARC. Ngoài ra, báo cáo DMARC cũng hiển thị chi tiết các nguồn hợp pháp gửi email nhưng chưa được xác thực. Để từ đó bạn có thể can thiệp và khắc phục các vấn đề xác thực kịp thời.

Báo cáo bao gồm khối lượng email được gửi từ các miền của bạn. Vì vậy, nếu bạn nhận thấy sự gia tăng bất thường về khối lượng gửi, bạn có thể kiểm tra xem nó được gửi từ một nguồn hợp pháp hay là từ một cuộc tấn công giả mạo.

Bảo mật

Kể từ khi bắt đầu sử dụng email, người dùng đã phải đối mặt với các thư rác, lừa đảo và giả mạo. Các tổ chức có rất ít quyền kiểm soát các miền của họ để ngăn chặn việc mạo danh miền.

DMARC có thể giải quyết vấn đề này. Bạn có thể hướng dẫn hệ thống nhận email, thông qua Chính sách DMARC, về việc phải làm khi một thông báo cho biết nó đến từ miền của bạn nhưng không được xác thực đúng cách.

Bạn có thể yêu cầu nhà cung cấp hộp thư từ chối bất kỳ thư nào được gửi từ miền của bạn mà không vượt qua kiểm tra DMARC. Bằng cách này, bạn bảo vệ miền của mình khỏi bị giả mạo và bảo vệ người nhận email của bạn khỏi những kẻ gửi thư rác cũng như những kẻ lừa đảo giả mạo là bạn.

Nhận diện thương hiệu

DMARC cho phép truy cập vào tiêu chuẩn BIMI (Brand Indicators for Message Identification). Đây là một tiêu chuẩn email mới đang được ngày càng nhiều nhà cung cấp dịch vụ email áp dụng và hỗ trợ. Hiện tại, chỉ có Yahoo và Gmail hỗ trợ BIMI.

BIMI cung cấp cho người gửi email một cách khác để nổi bật trong Hộp thư đến của người nhận bằng cách hiển thị logo của họ bên cạnh thư. Tùy chọn này giúp email của bạn nhận diện thương hiệu và uy tín ngay lập tức.

Khả năng cung cấp

DMARC củng cố SPF (Khung chính sách người gửi) và DKIM (Thư được xác định bằng khóa miền). Nếu thư được căn chỉnh theo DMARC, thì thư đó luôn được ưu tiên so với vị trí gửi email. Hệ thống nhận email tin tưởng hơn vào các email có xác thực mạnh tại chỗ.

DMARC hoạt động như thế nào?

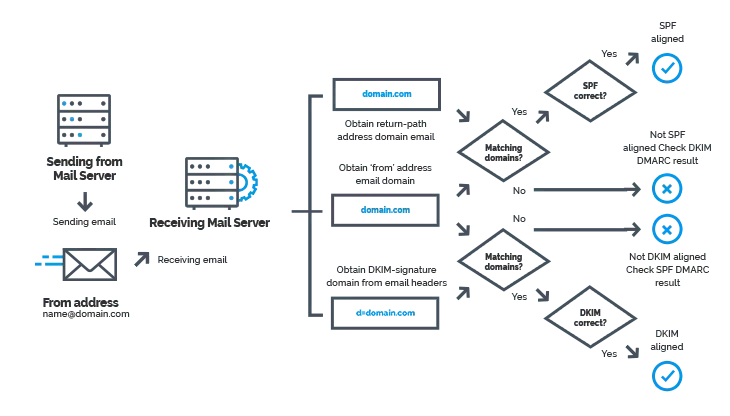

DMARC dựa trên kết quả của SPF và DKIM, vì vậy ít nhất một trong số đó phải có sẵn cho miền email. Để triển khai DMARC, bạn cần xuất bản DMARC record trong DNS.

DMARC là một sự nâng cấp vượt trội khi kết hợp hai chính sách bảo mật DKIM và SPF với nhau. Điều này cho phép người dùng quyền thiết lập một chính sách để loại bỏ hoặc cách ly một email từ nguồn không có độ tin cậy dựa trên hai phương pháp DKIM và SPF.

DKIM là gì?

DKIM là viết tắt của DomainKeys Identified Mail, một kỹ thuật xác thực email cho phép người nhận kiểm tra xem email có thực sự được gửi và được ủy quyền bởi chủ sở hữu miền đó hay không. Điều này được thực hiện bằng cách cung cấp cho email một chữ ký điện tử. Chữ ký DKIM là một tiêu đề được thêm vào thông điệp và được bảo vệ với mã hóa.

Sau khi người nhận (hoặc hệ thống nhận) xác định rằng email được ký bằng chữ ký DKIM hợp lệ, thì chắc chắn rằng các phần của email mà nội dung thư và tệp đính kèm chưa được sửa đổi. Thông thường, chữ ký DKIM không hiển thị cho người dùng cuối, việc xác thực được thực hiện ở cấp máy chủ.

Việc triển khai tiêu chuẩn DKIM sẽ cải thiện khả năng gửi email. Nếu bạn sử dụng bản ghi DKIM cùng với DMARC (và thậm chí cả SPF), bạn cũng có thể bảo vệ miền của mình khỏi các email độc hại được gửi thay mặt cho miền của bạn.

SPF là gì?

SPF (Sender Policy Framework) – Khung chính sách người gửi là một kỹ thuật xác thực email được sử dụng để ngăn những kẻ gửi thư rác thay mặt cho miền của bạn. Với SPF, một tổ chức có thể xuất bản các máy chủ thư được ủy quyền. Cùng với DMARC, SPF cung cấp cho người nhận (hoặc hệ thống nhận) thông tin về mức độ đáng tin cậy của nguồn gốc của email.

SPF cũng giống như DMARC, một kỹ thuật xác thực email sử dụng DNS (Dịch vụ tên miền). Điều này cung cấp cho bạn, với tư cách là người gửi email, khả năng chỉ định máy chủ email nào được phép gửi email thay mặt cho miền của bạn.

>> Xem thêm: Cách tạo TXT SPF record

DMARC record là gì?

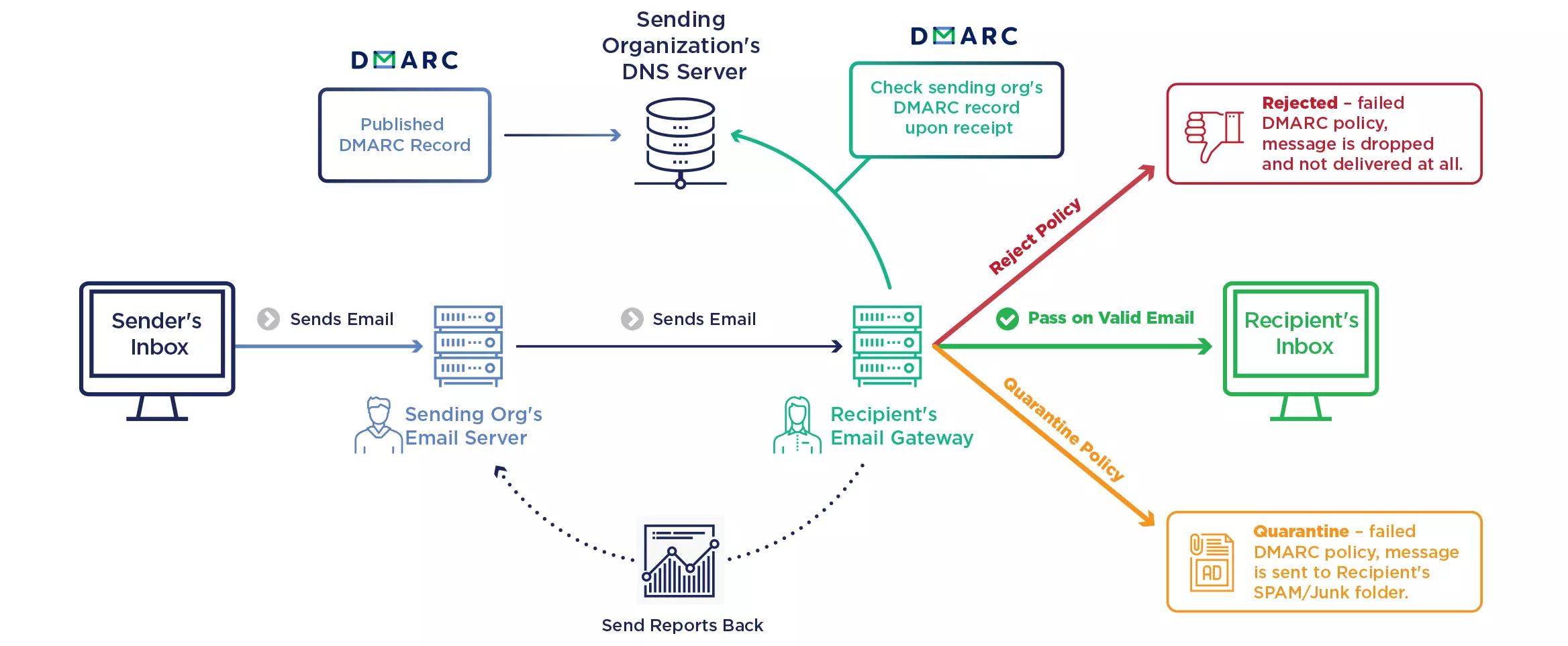

DMARC reccord là gì? Đó là bản ghi nơi các bộ quy tắc DMARC được xác định. Bản ghi này thông báo cho các ISP (như Gmail, Microsoft, Yahoo!, v.v.) nếu một miền được thiết lập để sử dụng DMARC.

DMARC record phải được đặt trong DNS của bạn. Tên bản ghi TXT phải là “_dmarc.yourdomain.com.” trong đó “yourdomain.com” được thay thế bằng tên miền thực của bạn (hoặc miền phụ).

Bạn có thể xem DMARC report bằng cách nhập <dig txt _dmarc.sendgrid.net> vào terminal của bạn. Bạn cũng có thể truy cập https://www.valimail.com/ để xem DMARC record cho bất kỳ domain nào nếu chúng đã được gửi đi.

Đây là một ví dụ về bản ghi DMARC của SendGrid:

v = DMARC1 ; p = none ; rua = mailto: dmarc@sendgrid.com ; ruf = mailto: dmarc@sendgrid.com ; rf = afrf ; pct = 100Ý nghĩa của DMARC Record:

“v = DMARC1“

Version – Đây là lệnh nhận dạng mà server nhận sẽ tìm kiếm khi nó quét DNS records cho domain mà nó nhận được thông báo. Nếu domain không có txt record nào bắt đầu bằng v = DMARC1, server nhận sẽ không chạy kiểm tra DMARC.

“p = none”

Policy – Chính sách bạn chọn trong DMARC record của mình sẽ cho server email người nhận biết phải làm gì với mail không vượt qua SPF và DKIM. Trong trường hợp này, chính sách được đặt thành “none”. Có 3 loại chính sách bạn có thể đặt:

- p = none – Yêu cầu người nhận không thực hiện bất kỳ hành động nào đối với mail không đủ tiêu chuẩn. Nhưng vẫn gửi báo cáo email đến mailto: trong DMARC record nếu có bất kỳ vi phạm nào.

- p = quarantine – Yêu cầu người nhận cô lập mail không đủ tiêu chuẩn (có thể là gửi đến thư mục thư rác).

- p = reject – Yêu cầu người nhận từ chối hoàn toàn bất kỳ mail không đủ tiêu chuẩn nào cho domain. Khi bật tính năng này, chỉ những thư được xác minh là 100% được domain của bạn đăng ký mới có cơ hội vào hộp thư đến. Bất kỳ thư nào không vượt qua đều bị từ chối thẳng mà không được trả lại.

“rua = mailto: dmarc@sendgrid.com”

Phần này cho server nhận biết nơi gửi báo cáo tổng hợp về các lỗi DMARC. Báo cáo tổng hợp được gửi hàng ngày đến quản trị viên của domain có DMARC record. Chúng bao gồm thông tin cấp cao về các sự cố của DMARC. Nhưng không cung cấp chi tiết cụ thể về từng sự cố. Đây có thể là bất kỳ địa chỉ email nào bạn chọn.

“ruf = mailto: dmarc@sendgrid.com”

Phần này cho server nhận biết nơi gửi báo cáo về các lỗi DMARC. Các báo cáo này được gửi theo thời gian thực tới quản trị viên của domain mà có DMARC record. Đồng thời có chứa thông tin chi tiết về từng lỗi riêng. Địa chỉ email này phải từ domain mà MARC record được gửi đi.

“rf = afrf”

Định dạng báo cáo. Phần này cho server nhận biết loại báo cáo mà chủ sở hữu chính sách muốn. Trong trường hợp này rf = afrf có nghĩa là định dạng báo cáo lỗi tổng hợp.

“pct = 100″

Percent – Phần này cho server nhận biết bao nhiêu mail của họ phải tuân theo các thông số của chính sách DMARC. Bạn có thể chọn bất kỳ số nào từ 1-100. Trong trường hợp này, nếu p = được set thành reject, 100% thư không đạt DMARC sẽ bị từ chối.

Có một số cơ chế khác có thể được đưa vào DMARC record. Một số điều đáng chú ý bao gồm:

“sp =“

Phần này sẽ cho server nhận biết có áp dụng chính sách DMARC cho các subdomain hay không.

“adkim =“

Phần này có nhiệm vụ đặt căn chỉnh DKIM. Nó có thể được đặt thành “s” strict hoặc “r” cho relaxed. Strict có nghĩa là phần DKIM của xác thực DMARC sẽ chỉ vượt qua nếu DKIM d = field chính xác khớp với domain. Nếu nó được đặt thành relaxed, messages sẽ chuyển phần DKIM của xác thực DMARC nếu trường DKIM d = field hợp với root domain của địa chỉ.

“ri =“

Phần này đặt khoảng thời gian cho tần suất bạn muốn nhận báo cáo tổng hợp về các lỗi DMARC.

Cách tạo DMARC Record

Bước 1: Tạo bản ghi

Có thể bắt đầu bằng cách tạo 1 bản ghi như sau:

_dmarc.domain.com TXT v=DMARC1; p=none; pct=100; rua=mailto:dmarc-reports@domain.com;Trong đó, “none” sẽ cho biết đây là chế độ test mode. Mail Server bên nhận sẽ kiểm tra từng message được gửi đến nhưng chỉ gửi về các report mà không thực hiện bất kì hành động nào.

Việc làm này giúp ta thu thập thông tin về các địa chỉ mail server gửi đến trước khi quyết định đưa ra hành động phù hợp.

Bước 2: Phân tích DMARC Report

DMARC Report hay một báo cáo về thông tin thu thập được. Từ đó xác định kết quả là pass hay fail. Có 3 thống kê quan trọng bạn cần lưu ý:

- Processed: Số lượng message đã được gửi report.

- Fully Aligned: Số lượng message đã pass cả SPF và DKIM.

- Failed: Số lượng message failed tại SPF hoặc DKIM.

Tiếp tục, kiểm tra đến 2 trường Trusted sources và Unknown/Threats:

- Trusted sources: Các địa chỉ email server bao gồm cả domain và IP đã pass cả SPF và DKIM.

- Unknown/Threats: Những địa chỉ email server không pass được SPF hoặc DKIM. Trong nhiều trường hợp, Unknown là những source hợp lệ đang gửi email nhưng không bao gồm việc sử dụng DKIM hoặc SPF. Vì vậy, sẽ dẫn đến việc thực thi DMARC trở nên vô cùng nhạy cảm.

Bước 3: Chuyển tất cả địa chỉ hợp lệ để gán DMARC

Sau khi đã thu thập được những địa chỉ hợp lệ, chúng ta sẽ tạo một danh sách cho chúng và với mỗi địa chỉ mới lại đối chiếu với danh sách này. Mục đích cuối cùng của DMARC là kiểm tra việc pass cả DKIM và SPF, trong những trường hợp đặc biệt như email forwarding, trong đó Return-path bị thay đổi và SPF failed nhưng có DKIM nó vẫn được xem là email hợp lệ.

Bước 4: Áp dụng vào thực tế

Bước cuối cùng chính là áp dụng vào thực tế, khi đã thu thập được các đối tượng hợp lệ. Bạn tiến hành chuyển bản ghi sang chế độ giám sát chặt chẽ hơn “p=quarantine”.

Đối với các email gửi đến nhưng ở dạng failed sẽ được chuyển vào thư mục Spam hoặc Junk. Cuối cùng, chúng ta sẽ đặt nó ở chế độ khắt khe nhất “p=reject”. Mục đích là đảm bảo loại bỏ hoàn toàn tất cả những email gửi đến nhưng bị failed.

Vietnix – Giải pháp dịch vụ Email Doanh Nghiệp chuyên nghiệp và bảo mật

Trong môi trường làm việc hiện đại, email không chỉ là công cụ giao tiếp mà còn là nền tảng quản lý và xây dựng uy tín thương hiệu. Vietnix cung cấp dịch vụ Email Doanh Nghiệp với hạ tầng mạnh mẽ, bảo mật cao và khả năng chống spam vượt trội, giúp doanh nghiệp duy trì liên lạc ổn định và chuyên nghiệp. Với hệ thống máy chủ tối ưu, IP sạch và khả năng đồng bộ đa nền tảng, Vietnix mang đến giải pháp email hiệu quả, an toàn và đáng tin cậy cho mọi quy mô doanh nghiệp.

Thông tin liên hệ:

- Website: https://vietnix.vn/

- Hotline: 1800 1093

- Email: sales@vietnix.com.vn

- Địa chỉ: 265 Hồng Lạc, Phường Bảy Hiền, Thành Phố Hồ Chí Minh

Kết luận

DMARC là một bước tiến quan trọng cho việc xác thực email. Đây là một minh chứng tuyệt vời về sự kết hợp giữa người gửi email và ISP để bảo vệ và ngăn chặn email rác. Như vậy là bạn đã hiểu được DMARC là gì và cách sử dụng nó, hy vọng bài viết này cung cấp cho bạn nhiều thông tin bổ ích, chúc bạn thành công!

THEO DÕI VÀ CẬP NHẬT CHỦ ĐỀ BẠN QUAN TÂM

Đăng ký ngay để nhận những thông tin mới nhất từ blog của chúng tôi. Đừng bỏ lỡ cơ hội truy cập kiến thức và tin tức hàng ngày